Основные задачи администрирования

Скачать 2.33 Mb. Скачать 2.33 Mb.

|

|

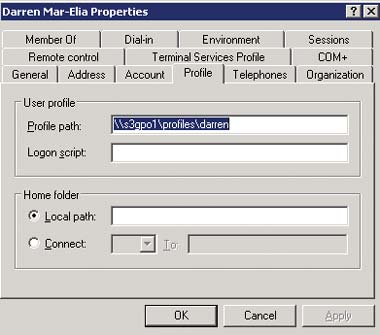

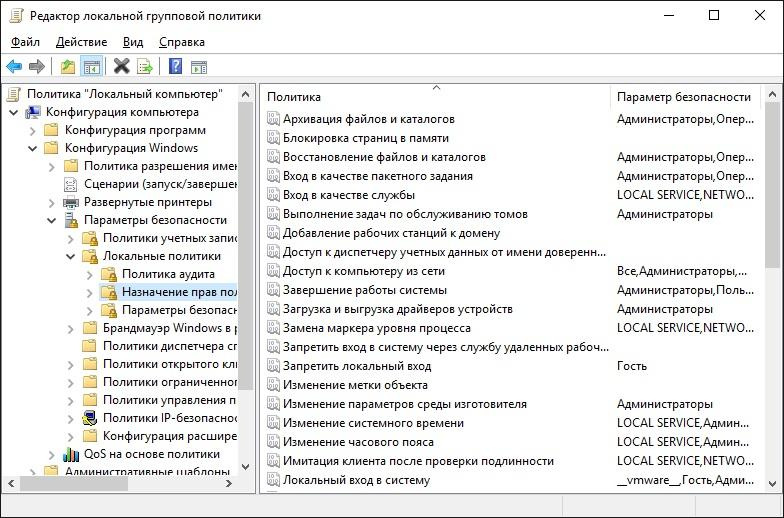

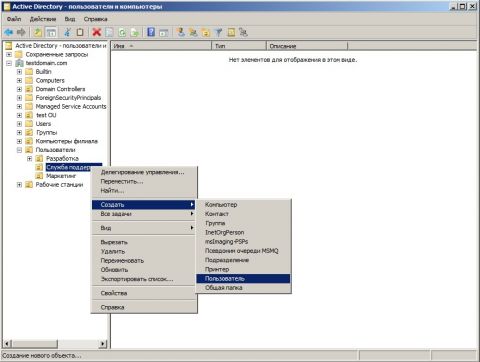

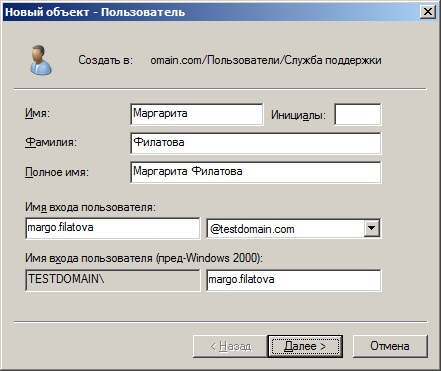

Основные задачи администрирования. Итак, сформулируем задачи сетевого администрирования в сложной распределенной КС: Планирование сети. Несмотря на то, что планированием и монтажом больших сетей обычно занимаются специализированные компании-интеграторы, сетевому администратору часто приходится планировать определенные изменения в структуре сети — добавление новых рабочих мест, добавление или удаление сетевых протоколов, добавление или удаление сетевых служб, установка серверов, разбиение сети на сегменты и т.д. Данные работы должны быть тщательно спланированы, чтобы новые устройства, узлы или протоколы включались в сеть или исключались из нее без нарушения целостности сети, без снижения производительности, без нарушения инфраструктуры сетевых протоколов, служб и приложений. Установка и настройка сетевых узлов (устройств активного сетевого оборудования, персональных компьютеров, серверов, средств коммуникаций). Данные работы могут включать в себя — замену сетевого адаптера в ПК с соответствующими настройками компьютера, перенос сетевого узла (ПК, сервера, активного оборудования) в другую подсеть с соответствующим изменениями сетевых параметров узла, добавление или замена сетевого принтера с соответствующей настройкой рабочих мест. Установка и настройка сетевых протоколов. Данная задача включает в себя выполнение таких работ — планирование и настройка базовых сетевых протоколов корпоративной сети, тестирование работы сетевых протоколов, определение оптимальных конфигураций протоколов. Установка и настройка сетевых служб. Корпоративная сеть может содержать большой набор сетевых служб. Кратко перечислим основные задачи администрирования сетевых служб: установка и настройка служб сетевой инфраструктуры (службы DNS, DHCP, WINS, службы маршрутизации, удаленного доступа и виртуальных частных сетей); установка и настройка служб файлов и печати, которые в настоящее время составляют значительную часть всех сетевых служб; администрирование служб каталогов (Novell NDS, Microsoft Active Directory), составляющих основу корпоративной системы безопасности и управления доступом к сетевым ресурсам; администрирование служб обмена сообщениями (системы электронной почты); администрирование служб доступа к базам данных. Поиск неисправностей. Сетевой администратор должен уметь обнаруживать широкий спектр неисправностей — от неисправного сетевого адаптера на рабочей станции пользователя до сбоев отдельных портов коммутаторов и маршрутизаторов, а также неправильные настройки сетевых протоколов и служб. Поиск узких мест сети и повышения эффективности работы сети. В задачу сетевого администрирования входит анализ работы сети и определение наиболее узких мест, требующих либо замены сетевого оборудования, либо модернизации рабочих мест, либо изменения конфигурации отдельных сегментов сети. Мониторинг сетевых узлов. Мониторинг сетевых узлов включает в себя наблюдение за функционированием сетевых узлов и корректностью выполнения возложенных на данные узлы функций. Мониторинг сетевого трафика. Мониторинг сетевого трафика позволяет обнаружить и ликвидировать различные виды проблем: высокую загруженность отдельных сетевых сегментов, чрезмерную загруженность отдельных сетевых устройств, сбои в работе сетевых адаптеров или портов сетевых устройств, нежелательную активность или атаки злоумышленников (распространение вирусов, атаки хакеров и др.). Обеспечение защиты данных. Защита данных включает в себя большой набор различных задач: резервное копирование и восстановление данных, разработка и осуществление политик безопасности учетных записей пользователей и сетевых служб (требования к сложности паролей, частота смены паролей), построение защищенных коммуникаций (применение протокола IPSec, построение виртуальных частных сетей, защита беспроводных сетей), планирование, внедрение и обслуживание инфраструктуры открытых ключей (PKI). Учетные записи пользователей. Учетная запись пользователя – это собрание информации, которое Windows использует для определения, к каким файлам и папкам имеет доступ пользователь и какие изменения на компьютере он может осуществлять. Также в нем хранятся личные настройки, например фон рабочего стола или заставка. Каждый пользователь получает доступ к учетной записи с помощью имени пользователя и пароля. Существуют три типа учетных записей. Эти типы отличаются уровнем контроля над компьютером, который предоставляется пользователю: стандартные учетные записи предназначены для ежедневного пользования компьютером; учетные записи администратора предоставляют полный контроль над компьютером, их следует использовать только в случае необходимости; учетные записи гостя предназначены для пользователей, которым предоставляется временный доступ к компьютеру. Что такое профили пользователей Windows Профиль – это собрание личных настроек, определяющих оформление и настройки компьютера. Профиль состоит из настроек фона рабочего стола, заставки, указателя, звука и других средств. Профили пользователей с личными настройками активируются при каждом входе в систему Windows. Профиль отличается от учетной записи пользователя, которая используется для входа в Windows. С каждой учетной записью связан по крайней мере один профиль. Основы работы с учетными записями. Повтор №2 Локальные группы. Глобальные группы. Windows NT Server использует три типа групп: локальные, глобальные и специальные. Каждый тип имеет свое назначение, возможности и ограничения. Локальная группа может определяться для домена или для компьютера. Локальные группы дают пользователям права и разрешения на ресурсы того компьютера (или домена), где хранится учетная информация локальной группы. Доступ к ресурсам компьютера - Windows NT Workstation или Windows NT Server могут быть определены только для членов локальной группы этого компьютера, даже если эти компьютеры яваляются членами домена. Например, доступ к ресурсам сервера Windows NT Server 2 на рисунке 5.1 может быть определен только для пользователей, учетные данные которых хранятся в SAM 2 этого компьютера. Так как база SAM PDC копируется на все BDC домена, то пользователи, определенные в PDC, могут иметь права на ресурсы как PDC, так и всех BDC домена. Доступ к ресурсам компьютера для пользователей домена обеспечивается за счет механизма включения в локальную группу отдельных пользователей домена и глобальных групп домена. Включенные пользователи и группы получают те же права доступа, что и другие члены данной группы. Механизм включения глобальных групп в локальные является основным средством централизованного администрирования прав доступа в домене Windows NT. Локальная группа не может содержать другие локальные группы. Поэтому в сети, использующей модель рабочей группы нет возможности определить на одном компьютере всех пользовавтелей сети и предоставлять им доступ к ресурсам других компьютеров.  Рис. 5.1. Пример глобальной группы В любом случае локальная группа объединяет некоторое число пользователей и глобальных групп, которым присваивается общее имя - имя локальной группы. Локальные группы могут включать пользователей и глобальные группы не только данного домена, но и любых доверяемых доменов. Windows NT Workstation и Server поддерживают несколько встроенных локальных групп для выполнения системных задач. Администратор может создавать дополнительные локальные группы для управления доступом к ресурсам. Встроенные локальные группы делятся на две категории - администраторы (Administrators), которые имеют все права и разрешения на данный компьютер, и операторы, которые имеют ограниченные права на выполнение специфических задач. Для Windows NT Server имеются следующие группы-операторы: операторы архивирования (Backup Operator), репликаторы (Replicator), операторы сервера (Serevr Operator), принт-операторы (Print Operator) и операторы учетной информации (Account Operator). Для Windows NT Workstation имеется только две группы операторов - Backup Operators и Power Users. Кроме того, как на Windows NT Server, так и на Windows NT Workstation имеются втроенные локальные группы Users - для обычных пользователей, и Guests - для временных пользователей, которые не могут иметь профиля и должны обладать минимальными правами. Для упрощения организации предоставления доступа пользователям из другого домена в Windows NT введено понятие глобальной группы. Глобальная группа пользователей - это группа, которая имеет имя и права, глобальные для всей сети, в отличие от локальных групп пользователей, которые имеют имена и права, действительные только в пределах одного домена. Администратор доверяющего домена может предоставлять доступ к ресурсам своего домена пользователям из глобальных групп тех доменов, которым данный домен доверяет. Глобальные группы можно включать в состав локальных групп пользователей ресурсного домена. Глобальная группа - это некоторое число пользователей одного домена, которые группируются под одним именем. Глобальным группам могут даваться права и разрешения путем включения их в локальные группы, которые уже имеют требуемые права и разрешения. Глобальная группа может содержать только учетную информацию пользователей из локальных учетных баз данных, она не может содержать локальные группы или другие глобальные группы. Существует три типа встроенных глобальных групп: администратор домена (Domain Admins), пользователи домена (Domain Users) и гости домена (Domain Guests). Эти группы изначально являются членами локальных групп администраторов, пользователей и гостей соответственно. Какие программы включает в себя AD. Active Directory имеет иерархическую структуру, состоящую из объектов. Объекты разделяются на три основные категории: ресурсы (например, принтеры), службы (например, электронная почта) и учётные записи пользователей и компьютеров. Служба предоставляет информацию об объектах, позволяет организовывать объекты, управлять доступом к ним, а также устанавливает правила безопасности. Объекты могут быть хранилищами для других объектов (группы безопасности и распространения). Объект уникально определяется своим именем и имеет набор атрибутов — характеристик и данных, которые он может содержать; последние, в свою очередь, зависят от типа объекта. Атрибуты являются составляющей базой структуры объекта и определяются в схеме. Схема определяет, какие типы объектов могут существовать. Сама схема состоит из двух типов объектов: объекты классов схемы и объекты атрибутов схемы. Один объект класса схемы определяет один тип объекта Active Directory (например, объект «Пользователь»), а один объект атрибута схемы определяет атрибут, который объект может иметь. Каждый объект атрибута может быть использован в нескольких разных объектах классов схемы. Эти объекты называются объектами схемы (или метаданными) и позволяют изменять и дополнять схему, когда это необходимо и возможно. Однако каждый объект схемы является частью определений объектов, поэтому отключение или изменение этих объектов могут иметь серьёзные последствия, так как в результате этих действий будет изменена структура каталогов. Изменение объекта схемы автоматически распространяется в службе каталогов. Будучи однажды созданным, объект схемы не может быть удалён, он может быть только отключён. Обычно все изменения схемы тщательно планируются. Контейнер аналогичен объекту в том смысле, что он также имеет атрибуты и принадлежит пространству имён, но, в отличие от объекта, контейнер не обозначает ничего конкретного: он может содержать группу объектов или другие контейнеры. Создание и назначение прав пользователей в AD. Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.  Настройка прав доступа через групповые политики. Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе. В подавляющем большинстве случаев системные администраторы для создания основных принципалов безопасности предпочитают использовать оснастку «Active Directory – пользователи и компьютеры», которая добавляется в папку «Администрирование» сразу после установки роли «Доменные службы Active Directory» и повышения сервера до контролера домена. Этот метод является наиболее удобным, так как для создания принципалов безопасности используется графический пользовательский интерфейс и мастер создания учетных записей пользователя очень прост в применении. К недостатку данного метода можно отнести тот момент, что при создании учетной записи пользователя вы не можете сразу задать большинство атрибутов, и вам придется добавлять необходимые атрибуты путем редактирования учетной записи. Для того чтобы создать пользовательскую учетную запись, выполните следующие действия: Откройте оснастку «Active Directory – пользователи и компьютеры». Для этого вам нужно открыть панель управления, в ней открыть раздел «Система и безопасность», затем «Администрирование» и в появившемся окне открыть оснастку «Active Directory – пользователи и компьютеры». Также вы можете воспользоваться комбинацией клавиш В дереве оснастки, разверните узел своего домена и перейдите к подразделению, в котором будет создаваться пользовательская учетная запись. Для создания пользовательских учетных записей рекомендуется создавать дополнительные подразделения, после чего добавлять учетные записи пользователей в подразделения, отличающиеся от стандартного подразделения Users. Щелкните на этом подразделении правой кнопкой мыши и из контекстного меню выберите команду «Создать», а затем «Пользователь», как показано на следующей иллюстрации:  Рис. 1. Оснастки «Active Directory – пользователи и компьютеры» и создание нового пользователя В появившемся диалоговом окне «Новый объект - Пользователь» введите следующую информацию: В поле «Имя» введите имя пользователя; В поле «Инициалы» введите его инициалы (чаще всего инициалы не используются); В поле «Фамилия» введите фамилию создаваемого пользователя; Поле «Полное имя» используется для создания таких атрибутов создаваемого объекта, как основное имя (Common Name) CN и отображения свойств имени. Это поле должно быть уникальным во всем домене, и заполняется автоматически, а изменять его стоит лишь в случае необходимости; Поле «Имя входа пользователя» является обязательным и предназначено для имени входа пользователя в домен. Здесь вам нужно ввести имя пользователя и из раскрывающегося списка выбрать суффикс UPN, который будет расположен после символа @; Поле «Имя входа пользователя (Пред-Windows 2000)» предназначено для имени входа для систем предшествующих операционной системе Windows 2000. В последние годы в организациях все реже встречаются обладатели таких систем, но поле обязательно, так как некоторое программное обеспечение для идентификации пользователей использует именно этот атрибут; После того как заполните все требуемые поля, нажмите на кнопку «Далее»:  Функции службы AD. Службы Active Directory позволяют организовать все оборудование и сервисы в единую систему. Например, присутствует поддержка стандарта LDAP (протокол для доступа к службе каталогов X.500), который позволяет работать с почтовыми и прокси серверами (Exchange Server и ISA Server соответственно). Поддерживаются не только продукты Microsoft, но и сторонние решения: IP-телефония; 1С; шлюз удаленных рабочих столов (Remote Desktop Gateway). Обеспечение функционирования локальных сетей. Для обеспечения функционирования локальной сети часто выделяют специальный компьютер – сервер, или несколько таких компьютеров. На дисках серверов располагаются совместно используемые программы, базы данных, дистрибутивы программ. Остальные компьютеры локальной сети часто называют рабочими станциями. В сетях, состоящих более чем из 20-25 компьютеров, наличие сервера обязательно – иначе, как правило, производительность сети будет неудовлетворительной. Сервер необходим и при совместной интенсивной работе с какой-либо базой данных. Многие серверы стоят значительно дороже (в 5-10 раз) обычных компьютеров. Не удивительно – ведь они не только являются весьма мощными компьютерами с большим количеством оперативной памяти, но в них вдобавок обеспечиваются исключительная надежность, высокая производительность и дублирование устройств и хранимых данных. Для обеспечения функционирования локальной сети необходимо соответствующее программное обеспечение. Создание локального профиля. Пользовательский профиль представляет собой множество файлов и папок, в которых Windows хранит персональные настройки пользователя. Так, составными частями профиля являются настройки Microsoft Outlook и все ярлыки, размещенные пользователем на рабочем столе. Вообще в профиле хранятся все пользовательские настройки Windows и приложений, с которыми работает пользователь. В Windows предусмотрено три вида профилей пользователя — локальные (local), перемещаемые (roaming) и обязательные (mandatory). Каждый регистрирующийся на рабочей станции Windows пользователь имеет собственный локальный профиль, который по умолчанию хранится в папке \%systemroot%documents and settings\%username% (например, C:documents and settingsjoesmith) для систем Windows Server 2003, Windows XP и Windows 2000 или в папке \%systemroot%profiles\%username% — для компьютеров Windows NT 4.0. Перемещаемый профиль пользователя, как следует из его названия, применяется на любой рабочей станции, с которой данный пользователь регистрируется в сети. Для этого Windows копирует локальный профиль пользователя в специальный общий каталог на сервере каждый раз при завершении пользователем сеанса работы в сети. Если у пользователя нет перемещаемого профиля, то при регистрации в сети с различных рабочих станций он может иметь разные настройки рабочего стола. Поэтому если в сети пользователи часто регистрируются с разных рабочих станций и при этом должны иметь на них одни и те же настройки, следует настроить перемещаемые профили. Чтобы сделать локальный профиль пользователя перемещаемым, в Windows 2000 и более поздних версиях достаточно изменить объект пользователя в Active Directory и указать путь разделяемого каталога на сервере для хранения перемещаемых профилей в нотации UNC (например, s3gpo1profilesdarren, см. экран 1). После указания пути в объекте пользователя система сохраняет профиль на сервере при следующем завершении сеанса.

Обязательный профиль пользователя представляет собой разновидность перемещаемого профиля. Обязательный профиль гарантирует, что каждый пользователь в данной среде имеет одинаковый профиль. Имеются две разновидности обязательного профиля — обычный и принудительный (super mandatory profile). Обычный обязательный профиль не позволяет пользователям менять настройки приложений, но при этом допускает создание новых ярлыков на рабочем столе и сохранение документов в папке «Мои документы». Принудительный обязательный профиль не позволяет вносить какие бы то ни было изменения в настройки. Обязательные профили обычно применяются в тех случаях, когда необходим строгий контроль над действиями пользователей. Создание перемещаемого профиля. Пользовательский профиль представляет собой множество файлов и папок, в которых Windows хранит персональные настройки пользователя. Так, составными частями профиля являются настройки Microsoft Outlook и все ярлыки, размещенные пользователем на рабочем столе. Вообще в профиле хранятся все пользовательские настройки Windows и приложений, с которыми работает пользователь. В Windows предусмотрено три вида профилей пользователя — локальные (local), перемещаемые (roaming) и обязательные (mandatory). Каждый регистрирующийся на рабочей станции Windows пользователь имеет собственный локальный профиль, который по умолчанию хранится в папке \%systemroot%documents and settings\%username% (например, C:documents and settingsjoesmith) для систем Windows Server 2003, Windows XP и Windows 2000 или в папке \%systemroot%profiles\%username% — для компьютеров Windows NT 4.0. Перемещаемый профиль пользователя, как следует из его названия, применяется на любой рабочей станции, с которой данный пользователь регистрируется в сети. Для этого Windows копирует локальный профиль пользователя в специальный общий каталог на сервере каждый раз при завершении пользователем сеанса работы в сети. Если у пользователя нет перемещаемого профиля, то при регистрации в сети с различных рабочих станций он может иметь разные настройки рабочего стола. Поэтому если в сети пользователи часто регистрируются с разных рабочих станций и при этом должны иметь на них одни и те же настройки, следует настроить перемещаемые профили. Чтобы сделать локальный профиль пользователя перемещаемым, в Windows 2000 и более поздних версиях достаточно изменить объект пользователя в Active Directory и указать путь разделяемого каталога на сервере для хранения перемещаемых профилей в нотации UNC (например, s3gpo1profilesdarren, см. экран 1). После указания пути в объекте пользователя система сохраняет профиль на сервере при следующем завершении сеанса.

Обязательный профиль пользователя представляет собой разновидность перемещаемого профиля. Обязательный профиль гарантирует, что каждый пользователь в данной среде имеет одинаковый профиль. Имеются две разновидности обязательного профиля — обычный и принудительный (super mandatory profile). Обычный обязательный профиль не позволяет пользователям менять настройки приложений, но при этом допускает создание новых ярлыков на рабочем столе и сохранение документов в папке «Мои документы». Принудительный обязательный профиль не позволяет вносить какие бы то ни было изменения в настройки. Обязательные профили обычно применяются в тех случаях, когда необходим строгий контроль над действиями пользователей. Создание обязательного профиля. Пользовательский профиль представляет собой множество файлов и папок, в которых Windows хранит персональные настройки пользователя. Так, составными частями профиля являются настройки Microsoft Outlook и все ярлыки, размещенные пользователем на рабочем столе. Вообще в профиле хранятся все пользовательские настройки Windows и приложений, с которыми работает пользователь. В Windows предусмотрено три вида профилей пользователя — локальные (local), перемещаемые (roaming) и обязательные (mandatory). Каждый регистрирующийся на рабочей станции Windows пользователь имеет собственный локальный профиль, который по умолчанию хранится в папке \%systemroot%documents and settings\%username% (например, C:documents and settingsjoesmith) для систем Windows Server 2003, Windows XP и Windows 2000 или в папке \%systemroot%profiles\%username% — для компьютеров Windows NT 4.0. Перемещаемый профиль пользователя, как следует из его названия, применяется на любой рабочей станции, с которой данный пользователь регистрируется в сети. Для этого Windows копирует локальный профиль пользователя в специальный общий каталог на сервере каждый раз при завершении пользователем сеанса работы в сети. Если у пользователя нет перемещаемого профиля, то при регистрации в сети с различных рабочих станций он может иметь разные настройки рабочего стола. Поэтому если в сети пользователи часто регистрируются с разных рабочих станций и при этом должны иметь на них одни и те же настройки, следует настроить перемещаемые профили. Чтобы сделать локальный профиль пользователя перемещаемым, в Windows 2000 и более поздних версиях достаточно изменить объект пользователя в Active Directory и указать путь разделяемого каталога на сервере для хранения перемещаемых профилей в нотации UNC (например, s3gpo1profilesdarren, см. экран 1). После указания пути в объекте пользователя система сохраняет профиль на сервере при следующем завершении сеанса.

Обязательный профиль пользователя представляет собой разновидность перемещаемого профиля. Обязательный профиль гарантирует, что каждый пользователь в данной среде имеет одинаковый профиль. Имеются две разновидности обязательного профиля — обычный и принудительный (super mandatory profile). Обычный обязательный профиль не позволяет пользователям менять настройки приложений, но при этом допускает создание новых ярлыков на рабочем столе и сохранение документов в папке «Мои документы». Принудительный обязательный профиль не позволяет вносить какие бы то ни было изменения в настройки. Обязательные профили обычно применяются в тех случаях, когда необходим строгий контроль над действиями пользователей. Настройка одноранговой сети В одноранговой сети все компьютеры имеют одинаковые права. Каждый компьютер может работать как клиент и как сервер. Практически всегда одноранговая сеть представлена одной рабочей группой. Такая сеть целесообразна, если количество сотрудников не превышает 20 человек и безопасность данных не так критична. Большинство организаций малого бизнеса используют именно такой тип локальной сети. Важно помнить, что все действия должны выполняться от имени учетной записи администратора компьютера. В противном случае, возможны проблемы в настройке локальной сети. 1. Настройка рабочей группы При настройке локальной сети прежде всего необходимо убедиться, что все компьютеры в ней объединены в одну рабочую группу. Чтобы определить, в какой рабочей группе находится компьютер, необходимо нажать кнопку “Пуск” —> “Компьютер” и выбрать команду “Свойства” правой кнопкой мыши во всплывающем меню. Открылось окно “Система”. В правом нижнем углу окна выбрать “Изменить параметры”, в открывшемся окне “Свойства системы” проверить имя рабочей группы. По умолчанию рабочая группа в Windows называется WORKGROUP, вы можете придумать собственное название или использовать уже имеющееся, если оно есть у вашей рабочей группы. Поменять название можно, нажав кнопку “Изменить”. Важно записать имя компьютера латинскими буквами во избежание проблем с доступом к сетевым ресурсам. Имя компьютера можно изменить в этом же окне. После произведенных изменений нажмите кнопки “Применить” и “ОК”. Windows предложит перезагрузить компьютер. Выполните перезагрузку и следуйте дальнейшей инструкции. 2. Настройка сетевых адаптеров На данном этапе необходимо убедиться, что компьютеры рабочей группы имеют один диапазон IP адресов, одинаковую маску подсети и основной шлюз (если имеется маршрутизатор, раздающий группе интернет). Например, если в вашей сети 20 компьютеров, то, соответственно, каждому компьютеру должен быть присвоен IP адрес такого вида: 192.168.1.1 для первого компьютера, 192.168.1.2 для второго компьютера. Для двадцатого компьютера, соответственно, адрес будет: 192.168.1.20 Маска подсети для всех компьютеров организации будет одинакова, например, 255.255.255.0. Основным шлюзом будет являться IP адрес вашего маршрутизатора, например, 192.168.1.100. У вас может быть включен DHCP – сетевой протокол, позволяющий компьютерам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети. Если DHCP включен, то при настройке программы учета рабочего времени, необходимо вместо его IP адреса компьютера, на котором установлен сервер CrocoTime, прописать имя компьютера. Если DHCP выключен, можно прописать IP адреса. Чтобы узнать включен ли DHCP нужно в свойствах адаптера сети (Панель управления —> Сеть и Интернет —> Центр управления сетями и общим доступом —> Изменение параметров адаптера —> Подключение локальной сети —> нажать кнопку “Сведения”). 3. Настройка учетных записей пользователей Перед настройкой учетных записей, необходимо в Windows открыть Центр управления сетями и общим доступом и изменить параметры общего доступа, включив его. Как это сделать описано в этой статье. Необходимо выполнить это действие на каждом компьютере вашей сети. Настройку учетных записей операционных систем Windows 7, 8 Professional и выше, лучше всего выполнять через консоль “Управление”. Чтобы открыть консоль, правой кнопкой мыши нажмите на приложении “Компьютер” и выбрать команду “Управление” во всплывающем меню, откроется консоль “Управление компьютером”. В дереве консоли разверните список “Служебные программы”, затем список “Локальные пользователи и группы”. Если списка “Локальные пользователи и группы” нет, вероятнее всего вы вошли в систему под учетной записью обычного пользователя, либо учетная запись администратора отключена. Включите учетную запись администратора, выполните под ней вход в систему. Снова откройте папку “Локальные пользователи и группы”, и создайте или переименуйте необходимые вам учетные записи, кликнув по ним правой кнопкой мыши и выбрав команду «Переименовать». В операционных системах Windows 7, 8 ниже Professional, учетная запись с правами администратора настраивается через консоль «Учетные записи пользователей», которая вызывается через командную строку, с помощью команды netplwiz. Нажмите кнопку «Добавить», откроется мастер создания учетной записи. Укажите имя учетной записи, например «admin», отображаемое (или полное имя), и пароль. Также сделайте учетную запись членом группы «Администратор». При помощи учетной записи администратора убедитесь, что каждый из ваших компьютеров имеет доступ к общим сетевым ресурсам. Для этого откройте любую папку и в адресной строке введите адрес в виде \\имя_этого_компьютера\admin$. Например: \\COMP1\admin$. Если папка с файлами открывается, значит доступ получен и компьютеры внутри сети смогут обмениваться данными с полным доступом к любым ресурсам. Если система просит подтвердить доступ, введите данные учетной записи Администратор в поле и нажмите “ОК”. Теперь, при необходимости, можно задать права доступа для учетных записей пользователей компьютеров. Снова перейдите в консоль “Локальные пользователи и группы”, (либо в консоль Учетные записи пользователей) откройте свойства нужной вам учетной записи и перейдите на вкладку “Членство в группах”. Нажмите кнопку добавить и выберите группы с полными, либо ограниченными правами доступа (эти права можно настроить для каждого объекта, к которому будет предоставлен доступ по сети). Необходимо помнить, что для удобства администрирования (доступ учетной записи к компьютерам сети), эта учетная запись должна присутствовать на каждом компьютере, и на каждом компьютере для нее должны быть настроены права доступа для конкретных объектов (документов, папок и принтеров). После назначения прав доступа и создания нужных учетных записей, настройка локальной вычислительной сети будет завершена. Одноранговая сеть. Общие ресурсы. Уровень доступа. В одноранговых сетях все компьютеры равны в правах доступа к ресурсам друг друга. Каждый пользователь может по своему желанию объявить какой-либо ресурс своего компьютера разделяемым, после чего другие пользователи могут его эксплуатировать. В таких сетях на всех компьютерах устанавливается одна и та же ОС, которая предоставляет всем компьютерам в сети потенциально равные возможности. Квота на разделяемом ресурсе. |