Отчёт по производственной практике. Производственная_отчёт. Отчет о прохождении профессиональной практики (учебной, производственной, преддипломной)

Скачать 1.86 Mb. Скачать 1.86 Mb.

|

|

учреждение «Университет «Туран» ФАКУЛЬТЕТ АКАДЕМИЯ КИНО И ТЕЛЕВИДЕНИЯ КАФЕДРА «КОМПЬЮТЕРНАЯ И ПРОГРАММНАЯ ИНЖЕНЕРИЯ» ОТЧЕТ О ПРОХОЖДЕНИИ ПРОФЕССИОНАЛЬНОЙ ПРАКТИКИ (учебной, производственной, преддипломной) (нужное подчеркнуть) Студента (-ки) ______3_______ курса специальности «___ВТиПО_______» __________Рыбкин И.А___________ (Ф.И.О) Место прохождения практики ________TOO Zeinet______________ Период прохождения практики ________02.03 – 28.03_____________ Руководитель практики от университета «Туран» ________________________________________________ (должность) (Ф.И.О.) (подпись) «__» ___________ 20___ г. Руководитель практики от предприятия (организации) __ДДППО___Холодков_С.Е._______________________ (должность) (Ф.И.О.) (подпись) М.П. «__»___________ 20____ г. Алматы, 20___ г. Содержание

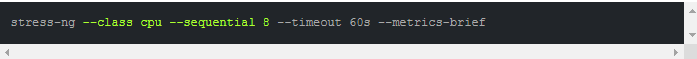

Введение Общий доступ к рабочему столу, также удалённый доступ к экрану, демонстрация экрана (англ. Desktop sharing, также screen sharing) — это общее название технологий и продуктов, которые обеспечивают удаленный доступ и совместную работу на рабочем столе (экране) компьютера пользователя с помощью графического эмулятора терминала. Наиболее распространенные варианты совместного использования рабочего стола: Демонстрация презентации и/или содержимого окна конкретного приложения в режиме онлайн; Демонстрация экрана всего рабочего стола (без возможности управления); Удаленный вход и управление; Сотрудничество в реальном времени. Демонстрация презентации/окна конкретного приложения или демонстрация всего рабочего стола часто используются в рамках вебинаров, дистанционного образования и т.п. курсов онлайн-обучения. Это позволяет удаленному пользователю, подключенному через сеть (например через Интернет) видеть то, что показывает ведущий или преподаватель в режиме реального времени, что создаёт эффект телеприсутствия. Удаленный вход в систему позволяет пользователям подключаться к своему рабочему столу, находясь вдали от своего компьютера. Системы, которые поддерживают X Window System, как правило, основанные на Unix, имеют эту встроенную способность. Все версии ОС Windows, начиная с Windows 2000, имеют готовое встроенное решение для удаленного доступа, а также в форме протокола удаленного рабочего стола, а ранее - в виде NetMeeting от Microsoft. Продукт с открытым исходным кодом VNC предоставляет кроссплатформенное решение для удаленного входа. Протокол виртуальных сетевых вычислений ( VNC ) даёт возможность совместного использования удаленного рабочего стола. Общий доступ к удаленному рабочему столу осуществляется по общей модели клиент / сервер. Клиент или средство просмотра VNC устанавливается на локальном компьютере, а затем подключается к сети через компонент сервера, который устанавливается на удалённом компьютере . В типичном сеансе VNC все нажатия клавиш, движения курсора и нажатие на кнопки мыши регистрируются так, как если бы клиент фактически выполнял задачи на компьютере конечного пользователя. Недостатком вышеуказанных решений является их неспособность работать вне единой среды NAT . Ряд коммерческих продуктов преодолевает это ограничение, туннелируя трафик через промежуточные серверы. Совместная работа в режиме реального времени является гораздо более широкой областью совместного использования рабочего стола, и в последнее время она приобрела популярность как важный компонент мультимедийных коммуникаций. Совместное использование рабочего стола, когда оно используется в сочетании с другими компонентами мультимедийных коммуникаций, такими как аудио- и видео-связь, создает понятие виртуального пространства, где люди могут общаться и работать вместе. В более широком смысле это также называется веб-конференцией . С увеличением числа приложений, перемещаемых с рабочего стола в облако, были разработаны новые формы мгновенного доступа к экрану и управления на основе веб-технологий в браузере (см. также WebRTC и Chrome Remote Desktop). Сервер —выделенный компьютер Сервером называется компьютер, выделенный из группы персональных компьютеров (или рабочих станций) для выполнения какой-либо сервисной задачи без непосредственного участия человека. Сервер и рабочая станция могут иметь одинаковую аппаратную конфигурацию, так как различаются лишь по участию в своей работе человека за консолью. Некоторые сервисные задачи могут выполняться на рабочей станции параллельно с работой пользователя. Такую рабочую станцию условно называют невыделенным сервером. Консоль (обычно — монитор/клавиатура/мышь) и участие человека необходимы серверам только на стадии первичной настройки, при аппаратно-техническом обслуживании и управлении в нештатных ситуациях (штатно, большинство серверов управляются удалённо). Для нештатных ситуаций серверы обычно обеспечиваются одним консольным комплектом на группу серверов (с коммутатором, например, KVM-переключателем, или без такового). Специализация Сервер высотой 1U Специализация серверного оборудования идёт несколькими путями, выбор того, в каком направлении идти, каждый производитель определяет для себя сам. Большинство специализаций удорожают оборудование. Надёжность Серверное оборудование зачастую предназначено для обеспечения работы сервисов в режиме 24/7, поэтому часто комплектуется дублирующими элементами, позволяющими обеспечить «пять девяток» (99,999 %; время недоступности сервера или простой системы составляет менее 6 минут в год). Для этого конструкторами при создании серверов создаются специальные решения, отличные от создания обычных компьютеров: память обеспечивает повышенную устойчивость к сбоям. Например для i386-совместимых серверов, модули оперативной памяти и кэша имеет усиленную технологию коррекции ошибок (англ. Error Checking and Correction, ECC). На некоторых других платформах, например SPARC (Sun Microsystems), коррекцию ошибок имеет вся память. Для собственных мэйнфреймов IBM разработала специальную технологию Chipkill™. Повышение надёжности сервера достигается резервированием, в том числе с горячими подключением и заменой (англ. Hot-swap) критически важных компонентов: при необходимости вводится дублирование процессоров (например, это важно для непрерывности выполнения сервером задачи долговременного расчёта — в случае отказа одного процессора вычисления не обрываются, а продолжаются, пусть и на меньшей скорости) блоков питания, жёстких дисков в составе массива RAID и самих контроллеров дисков, групп вентиляторов, обеспечивающих охлаждение компонентов сервера. В функции аппаратного мониторинга вводят дополнительные каналы для контроля большего количества параметров сервера: датчики температуры контролируют температурные режимы всех процессоров, модулей памяти, температуру в отсеках с установленными жёсткими дисками; электронные счётчики импульсов, встроенные в вентиляторы, выполняют функции тахометров и позволяют, в зависимости от температуры, регулировать скорость их вращения; постоянный контроль напряжения питания компонентов сервера позволяет сигнализировать об эффективности работы блоков питания; сторожевой таймер не позволяет остаться незамеченным зависанию системы, автоматически производя принудительную перезагрузку сервера. Серверы (и другое оборудование), которые требуется устанавливать на некоторое стандартное шасси (например, в 19-дюймовые стойки и шкафы), приводятся к стандартным размерам и снабжаются необходимыми крепёжными элементами. Серверы, не требующие высокой производительности и большого количества внешних устройств, зачастую уменьшают в размерах. Часто это уменьшение сопровождается уменьшением ресурсов. В так называемом «промышленном исполнении», кроме уменьшенных размеров, корпус имеет бо́льшую прочность, защищённость от пыли (снабжён сменными фильтрами), влажности и вибрации, а также имеет дизайн кнопок, предотвращающий случайные нажатия. Конструктивно аппаратные серверы могут исполняться в настольном, напольном и стоечном вариантах. Последний вариант обеспечивает наибольшую плотность размещения вычислительных мощностей на единицу площади, а также максимальную масштабируемость. С конца 1990-х всё большую популярность в системах высокой надёжности и масштабируемости получили так называемые блейд-серверы (от англ. blade — лезвие) — компактные модульные устройства, позволяющие сократить расходы на электропитание, охлаждение, обслуживание и т. п… По ресурсам (частота и количество процессоров, количество памяти, количество и производительность жёстких дисков, производительность сетевых адаптеров) серверы специализируются в двух противоположных направлениях — наращивании ресурсов и их уменьшении. Наращивание ресурсов преследует целью увеличение ёмкости (например, специализация для файл-сервера) и производительности сервера. Когда производительность достигает некоторого предела, дальнейшее наращивание продолжают другими методами, например, распараллеливанием задачи между несколькими серверами. Уменьшение ресурсов преследует цели уменьшения размеров и энергопотребления серверов. Крайней степенью специализации серверов являются, так называемые аппаратные решения (аппаратные роутеры, сетевые дисковые массивы, аппаратные терминалы и т. п.). Аппаратное обеспечение таких решений строится «с нуля» или перерабатывается из существующей компьютерной платформы без учёта совместимости, что делает невозможным использование устройства со стандартным программным обеспечением. Программное обеспечение в аппаратных решениях загружается в постоянную и/или энергонезависимую память производителем. Аппаратные решения, как правило, более надёжны в работе, чем обычные серверы, но менее гибки и универсальны. По цене, аппаратные решения могут быть как дешевле, так и дороже серверов, в зависимости от класса оборудования. 1 Описание предприятия 1.1 О компании «Zeinet» является одним из лидеров в области автоматизации технологических процессов на территории Республики Казахстан. Основное направление нашей деятельности - разработка и внедрение автоматизированных систем управления технологическими процессами в нефтегазовой, металлургической, горнодобывающей и энергетических отраслях, а также промышленное строительство. Компания «Zeinet» вошла в рейтинг 500 крупнейших компаний, занимающихся системной интеграцией по версии журнала «National Business» в 2009 г., и до сих пор мы занимаем лидирующие позиции по качеству выполняемых работ и большим достижениям на рынке услуг. На сегодняшний день мы реализовали более 250 проектов в различных сферах деятельности, нашими клиентами являются крупные промышленные предприятия, такие как: АО «КазТрансОйл», АО «КазТрансГаз», GE Oil & Gas, Корпорация «Казахмыс» и многие другие. 1.2 Миссия Предоставить Клиентам качественные услуги в области автоматизации производства и промышленного строительства. Используя современные технологии и опыт наших специалистов, наша компания оказывает самый широкий спектр услуг, и успешно внедрила более 250 уникальных инфокоммуникационных и инженерных систем на основе собственных технологических разработок. Индивидуальный подход к бизнесу наших Клиентов позволяет разработать и внедрить именно ту систему, которая будет эффективно работать, и помогать Заказчику в решении необходимых ему задач в сфере его деятельности. 1.3 Преимущества На рынке промышленной автоматизации появляется все больше компаний, предлагающих свои услуги в области разработки и внедрения автоматизированных систем управления. Важнейшую роль сегодня играет фундамент, который изначально заложен в деятельность компании - это серьезная репутация компании, и люди, которые в ней работают. Благодаря долгому и устойчивому положению на рынке, компании «Zeinet» предоставлена достаточная для любых видов работ кредитная линия в Народном Банке РК в форме банковских займов, гарантий, аккредитивов. Сотрудники «Zeinet» обладают высокой технической квалификацией, благодаря накопленному опыту и хорошо спланированной программе профессионального технического обучения в Казахстане и за его пределами. С самого начала подготовки проекта и до его успешного завершения, наши специалисты постоянно взаимодействуют с Заказчиком, стараясь найти из множества возможных решений наиболее оптимальное, и удовлетворить все его пожелания. Поиск взаимовыгодных условий и гибкая ценовая политика также являются важным аспектом для начала успешной и плодотворной работы с нашими Клиентами. Таким образом, «Zeinet», имея все необходимые трудовые, материальные и финансовые ресурсы, может гарантировать завершение проектов клиентов в оговоренные сроки, в рамках выделенного бюджета, в соответствии с требуемым качеством и применимыми стандартами техники безопасности. 1.4 Услуги Проектно-изыскательские работы Комплектация и поставка оборудования Благодаря долгому, плодотворному сотрудничеству с нашими Партнерами, мы имеем возможность поставлять оборудование для Клиентов в кратчайшие сроки и по приемлемым ценам. Наша компания работает с крупнейшими, зарекомендовавшими себя на рынке производителями. Все оборудование, которое будет использоваться для внедрения, имеет сертификат качества и соответствует всем предоставленным ему требованиям. Cтроительно-монтажные работы Мы выполняем все виды строительно-монтажных работ, опираясь на пожелания Заказчика. Имея в распоряжении штат высококвалифицированных инженеров и строителей, мы можем гарантировать качественный и ответственный подход к любому объекту. Все работы производятся в соответствии с нормативами строительства и сдаются в оговоренные заранее сроки. Пуско-наладочные работы Разработка прикладного программного обеспечения Создание индивидуального программного обеспечения – это отличная возможность для Клиента получить именно то, что необходимо для успешной работы. Многие наши Заказчики уже успели оценить все те преимущества, которые дает разработка ПО на заказ, ведь в результате они получили качественный продукт, который позволяет значительно сэкономить время и трудозатраты на документооборот, составление отчетности и другую «бумажную» работу. Консультационные услуги Получить исчерпывающую информацию и квалифицированную помощь по любым вопросам, касательно проектов, вам помогут опытные сотрудники, которые сориентируют в выборе предоставляемых нами услуг, и принятии решений о модернизации вашего предприятия. Наши специалисты, имея богатый опыт работы с оборудованием различных компаний, могут оказать техническую поддержку и сопровождение сторонних систем. Накопленный опыт и компетенция в области управления крупными проектами позволяет предоставлять услуги по аутсорсингу специалистов управления проектами. Управление проектами Знания и опыт наших сотрудников, использование современных методов и средств к нашим проектам позволяют удовлетворить любые требования Заказчика, и оправдать его ожидания к конечному результату проекта. Разработка технико-экономического обоснования ТЭО Специалисты компании «Zeinet» проводят анализ, расчеты и оценку экономической целесообразности предлагаемых проектов: строительства, модернизации, внедрения новых технологий и оборудования. Это необходимо для оценки затрат на инвестиционный проект и анализа срока его окупаемости. Проведение обследования объектов Обследование объектов Заказчика необходимо для выявления фронта работ. Специалисты «Zeinet» выезжают на объект, где производят сбор данных, позволяющих определить объем работы, целесообразность и назначение будущих мероприятий. После обработки информации, Клиентам представляется отчет об обследовании, на основании которого в дальнейшем будут приняты решения о дальнейшем сотрудничестве. Разработка проектной документации Инженеры отдела проектирования имеют большой опыт выполнения полного спектра услуг по разработке проектно-сметной документации. При проектировании используются современные программы (AutoCAD, EPLAN), и стандарты ГОСТ, ЕСКД. Гарантийное/сервисное обслуживание После сдачи объекта в эксплуатацию, очень важно осуществлять контроль над системой и оборудованием, чтобы вовремя предупредить неисправность и исключить потери. Наши специалисты выполняют работы по сопровождению и техническому обслуживанию систем управления, внедренных нашей компанией, проводят плановые работы по техническому обслуживанию. Техническое и технологическое сопровождение системы Сервер отчетов Техническое обслуживание грейферных кранов Пересчет сметной документации Техническое обслуживание оборудования и систем периметральной охраны и видеонаблюдкения Техническое обслуживание 2 Общая часть 2.1 VPN VPN (англ. Virtual Private Network «виртуальная частная сеть») — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например по публичным сетям) уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений). В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть. 2.2 Уровни реализации Обычно VPN развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP). Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей. Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия). Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет. При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. 2.3 Структура VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет). Возможно также подключение к виртуальной сети отдельного компьютера. Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации. 2.4 Классификация Классифицировать решения VPN можно по нескольким основным параметрам: По степени защищенности используемой среды Защищённые Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP. Доверительные Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec). По способу реализации В виде специального программно-аппаратного обеспечения Реализация сети VPN осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости. В виде программного решения Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN. Интегрированное решение Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания. По назначению Intranet VPN Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи. Remote Access VPN Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска. Extranet VPN Используют для сетей, к которым подключаются «внешние» пользователи (например заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации. Internet VPN Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях. L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2012) проводной интернет дешёвый или безлимитный, а на стороне пользователя зачастую есть маршрутизатор, на котором включать-выключать интернет не так удобно, как на компьютере. Поэтому L2TP-доступ отходит в прошлое. Client/Server VPN Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование. По типу протокола Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство решений VPN поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP. По уровню сетевого протокола По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI. VPN-соединение на маршрутизаторах С ростом популярности VPN-технологий, многие пользователи стали активно настраивать VPN-соединение на маршрутизаторах ради увеличения безопасности в сети.[1] VPN соединение, сконфигурированное на маршрутизаторе шифрует сетевой трафик всех подсоединенных устройств, в том числе и тех, которые не поддерживают VPN-технологий.[2] Многие маршрутизаторы поддерживают VPN-соединение и имеют встроенный VPN-клиент. Существуют маршрутизаторы для которых требуется программное обеспечение с открытым исходным кодом, такое как DD-WRT, OpenWrt и Tomato, для того чтобы поддерживать OpenVPN протокол. 2.5 Уязвимости Использование технологии WebRTC, которая по умолчанию включена в каждом браузере, позволяет третьей стороне определить реальный публичный IP-адрес устройства, работающего через VPN. Это является прямой угрозой для конфиденциальности, поскольку зная настоящий IP-адрес пользователя можно однозначно идентифицировать его в сети. Для предотвращения утечки адреса рекомендуется либо полностью отключить WebRTC в настройках браузера, либо установить специальное дополнение WebRTC Network Limiter. VPN уязвимы для атаки, называемой дактилоскопией трафика веб-сайта . Очень кратко, это пассивная атака перехвата, хотя противник только наблюдает зашифрованный трафик с VPN, он все еще может догадаться, какой веб-сайт посещается, потому что все веб-сайты имеют определенные шаблоны трафика. Содержание передачи по-прежнему скрыто, но к какому веб-сайту он подключается, больше не является секретом. 2.6 Linux Linux— семейство Unix-подобных операционных систем на базе ядра Linux, включающих тот или иной набор утилит и программ проекта GNU, и, возможно, другие компоненты. Как и ядро Linux, системы на его основе как правило создаются и распространяются в соответствии с моделью разработки свободного и открытого программного обеспечения. Linux-системы распространяются в основном бесплатно в виде различных дистрибутивов — в форме, готовой для установки и удобной для сопровождения и обновлений, — и имеющих свой набор системных и прикладных компонентов, как свободных, так, возможно, и собственнических. Появившись как решения вокруг созданного в начале 1990-х годов ядра, уже с начала 2000-х годов системы Linux являются основными для суперкомпьютеров и серверов, расширяется применение их для встраиваемых систем и мобильных устройств, некоторое распространение системы получили и для персональных компьютеров. Традиционно системами Linux считаются только те, которые включают в качестве компонентов основные программы проекта GNU, такие как bash, gcc, glibc, coreutils, GNOME и ряд других, в связи с чем часто всё семейство иногда идентифицируется как GNU/Linux, притом существует спор об именовании GNU/Linux. Существует проект стандартизации внутренней структуры Linux-систем — Linux Standard Base, часть документов которого зарегистрирована в качестве стандартов ISO; но далеко не все системы сертифицируются по нему, и в целом для Linux-систем не существует какой-либо общепризнанной стандартной комплектации или формальных условий включения в семейство. Однако есть ряд систем на базе ядра Linux, но не имеющих в основе зависимости от программ GNU, которые к Linux-семейству традиционно не относят, в частности таковы мобильные системы Android и FirefoxOS. Пингвин Tux Официальным логотипом и талисманом Linux является пингвин Tux, созданный в 1996 году Ларри Юингом[18]. Торговая марка «Linux» принадлежит создателю и основному разработчику ядра Линусу Торвальдсу. При этом проект Linux в широком смысле не принадлежит какой-либо организации или частному лицу, вклад в его развитие и распространение осуществляют тысячи независимых разработчиков и компаний, одним из инструментов взаимодействия которых являются группы пользователей Linux. Существует ряд некоммерческих объединений, ставящих основной целью развитие и продвижение Linux, наиболее крупное и влиятельное из них — основанный в 2007 году The Linux Foundation. Существует значительный рынок коммерческой технической поддержки Linux-систем, на котором с долей свыше 70 % (2017) доминирует корпорация Red Hat. 3 Специальная часть 3.1 Стресс тестирование сервера Zeinet Тестирование CPU сервера  Рисунок 3.1.1 Тестирование CPU  Рисунок 3.1.2 Результат теста CPU Тестирование RAM  Рисунок 3.1.3 Тестирование RAM  Рисунок 3.1.4 Результат теста RAM Подготовка персонального компьютера для подключения серверу предприятия для удаленного доступа и последующей работы вне предприятия 3.2 Создание подключения ZEINET VPN Шаг 1 Действие необходимые для добавления VPN подключения  Рисунок 3.2.1 Добавление VPN-подключения  Рисунок 3.2.2 Добавление имени и сервера  Рисунок 3.2.3 Выбор типа VPN и внесение общего ключа доступа  Рисунок 3.2.4 Выбор типа данных для входа, внесение имени пользователя и его пароля 3.3 Подключение к серверу  Рисунок 3.3.1 подключение к серверу с помощью команды выполнить  Рисунок 3.3.2 Общее хранилище на сервере Заключение Использование удаленного доступа в современных реалиях довольно сильно упрощает различные процессы, в том числе давая возможность функционировать как рабочая ячейка в сфере предприятий находясь на различных расстояниях из-за различных препятствий. На практике применение технологии VPN позволило большому штату сотрудников беспрепятственно реализовывать поставленные задачи руководства, находясь в затруднительном положении в связи с обстоятельствами не позволяющими получать прямой доступ к серверам хранения и распространения различного рода документов и актов Список литературы https://ru.wikipedia.org/wiki/Linux https://ru.wikipedia.org/wiki/VPN http://www.zeinet.kz/?docid=7 https://ru.wikipedia.org/wiki/ https://vpsnow.ru/client/knowledgebase.php?action=displayarticle&id=7 |