рр. Отчет о выполненной работе Шанин Даниил Мельников Александр Ходаков Иван Группа би300

Скачать 0.58 Mb. Скачать 0.58 Mb.

|

|

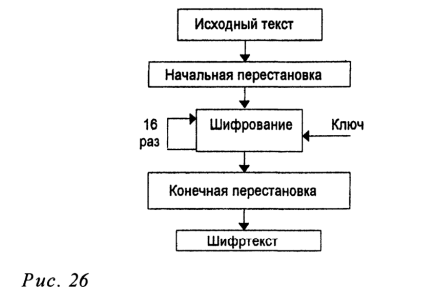

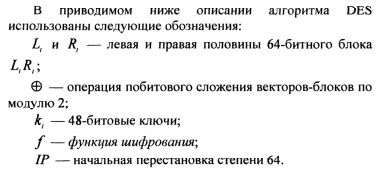

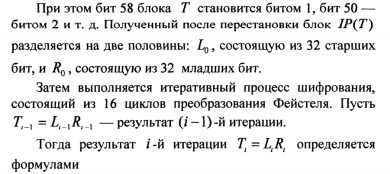

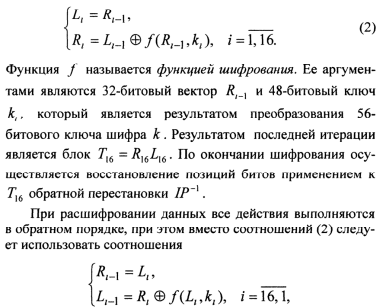

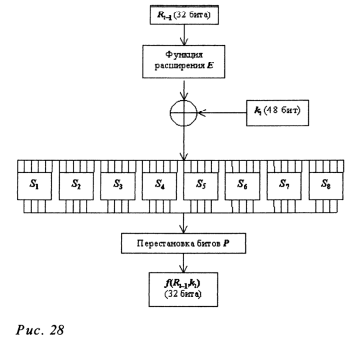

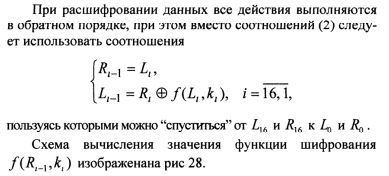

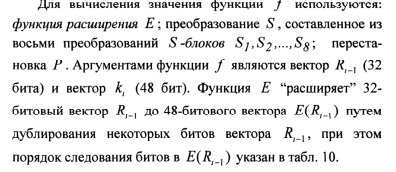

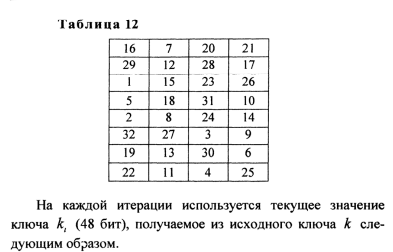

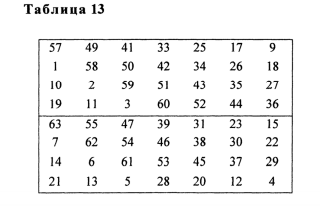

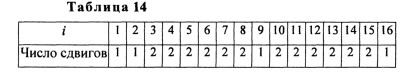

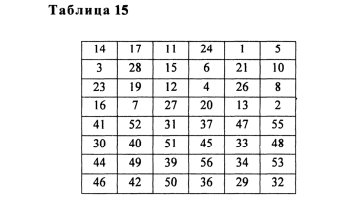

Орловский государственный университет имени И.С.Тургенева Факультет среднего профессионального образования “Отчет о выполненной работе” Выполнил: Шанин Даниил Мельников Александр Ходаков Иван Группа: БИ-300 Г.Орел 2022 Задание 17.02.22 1. Прочитать внимательно методичку стр. 206-220 2. Ответить на вопросы: · Что такое перемешивающие и рассеивающие преобразования. · Краткая характеристика стандарта DES стр. 209-210. · Вставить рисунки №26, 27, сопроводив их названием и комментариями. · Результат i-той итерации, вставить формулу (2) · Функция расширения рис.28 с комментариями, таблица 10 с комментариями. · Объяснить назначение таблиц 11, 12, вставить в отчет с комментариями или названием · Вставить таблицы 13, 14, 15 и комментариями объяснить их назначение · Составить схему, отражающую последовательность формирования ключей стр. 217-218. 3 Отчитать теорию. Что такое перемешивающие и рассеивающие преобразования. Перемешивающие преобразования - Суть его, чтобы применение шифрующего преобразования к наборам аргументов, отличающихся в незначительном числе позиций, приводило к существенному изменению результата. Обеспечить выполнение этого требования в сочетании с простотой реализации конкретного отображения в общем случае представляется затруднительным. Рассеивающие преобразования - обеспечивают наилучшую скорость получения в А1-схемах 2-транзитивногомножества подстановок, т. е. минимальную величину экспоненты матрицы (2) P переходных вероятностей пар различных блоков по сравнениюс другими рассмотренными преобразованиями. Краткая характеристика стандарта DES стр. 209-210.   Вставить рисунки №26, 27, сопроводив их названием и комментариями.     Результат i-той итерации, вставить формулу (2)   Функция расширения рис.28 с комментариями, таблица 10 с комментариями     Объяснить назначение таблиц 11, 12, вставить в отчет с комментариями или названием Первые три бита в #(К,,) — это соответственно биты 34, 1 и 2 вектора А, 1, а последние три бита — это соответственно биты 31,32, 1 вектора А, Полученный результат складывается побитно по модулю2 с текущим значением ключа #, и затем представляетсяв виде восьми последовательных 6-битовых блокоя А). Вь ЕЕ), = В,...Ву Далее каждый из блоков В, трансформируется в 4-битовый блок В’; с помощью подходящей таблицы У -блока 5 список которых приведен в табл. 11 Преобразование блока В, в В, осуществляется сле- дующим образом, Пусть, например, В; равен 111010. Пер- вый и последний разряды В, являются двоичной записью числа а, 0<а<3. Аналогично средние 4 разряда представ- ляют число 5, 055 <15. В нашем примере а=2, 5=13. Строки и столбцы таблицы 5, пронумерованы числами анЪ. Таким образом, пара (а,Б) однозначно определяет число, находящееся на пересечении строки с номером а и ‘столбца с номером 5. В данном случае это число равно 3. Записывая его в двоичной форме, получаем В) ‚ равный 0011 Значение /(В.»К,) теперь получается применением перестановки битов Р, заданной таблицей к результирую- щему 32-битовому блоку В, В; ... В  На каждой итерации используется текущее значение ключа К, (48 бит), получаемое из исходного ключа & сле- дуклщии обоям.  Эта перестановка определяется двумя блоками Со и 1%. по 28 бит в каждом (они занимают соответственно верхнюю и нижнюю половины таблицы). Так, первые три бита в Сь есть соответственно 57, 49, 41 биты ключа. Затем индуктивно >16 Если уже определены С,1 и 2.1,то С, и ДР, получают-определяются блоки С, и 2,из них одним или двумя левыми циклическими сдвигами ‘согласно тобл. 14.  Теперь определим ключи &,, 1<1<16. Ключ К, состоит. из 48 битов, выбираемых из битов блока С.Д, согласно таблице 15. Первыми тремя битами в #, являются биты 14, 17, 11 из блока С.Д. Отметим, что 8 из 56 бит (с номерами 9, 18, 22,25, 35, 38, 43, 54) из С.) отсутствуют & . несколько замечаний.  Нелинейность преобразований, осуществляемых РЕЗ, определяется только 5-блоками. Их выбор не имеет достаточно обстоятельного обоснования. Высказывались мнения о том, что 5-блоки имеют некоторую “лазейку”, позволяющую осуществлять контроль за шифрованной перепиской. Официальная же версия такова. В 1976 г. АНБ заявило, что выбор $.блоков определен следующими требованиями:каждая строка табличного задания каждого 5-блока должна являться перестановкой множества (0,1.....15};$-блоки не должны являться линейными или аффин- ными функциями своих входов;изменение одного бита входа 5-блока должно приво- дить к изменению по крайней мере двух битов выхода; Берется 64 бита и вставляется в таблицу (Пример таблица 9). К исходному тексту 32-битному прибавляется 48 битов и в сумме получается 56 битов. Данный текст, а именно 56 битов разделяются на 8 секторов по 6 битов (в данном случае S1…8). В секторе S1…8 есть a иb они переделяются показано на странице 215 и по таблице 11 определяется номер каждого сектора S. После этого пишутся в таблицу 56 битов и через 8,16 …64 прибавляется на 1 разряд, и они не записываются и хранятся. Как показано, в таблице 13. После этого идет 16 раз интеграция, смещение знака против часовой стрелки как показано в таблице 14. Сколько нужно знаков переместить против часовой стрелки. После выполнения всех операций показанных на рисунке 27. У нас получается зашифрованный текст. Тестовые вопросы: Что такое DES? a) Стандарт шифрования данных (DATA ENCRYPTHION STANDART), алгоритм для симметричного шифрования, разработанный фирмой IBM и утверждённый правительством США в 1977 году как официальный стандарт. b) Лапша по Японски c) Это специализированный компьютер (или группа), который хранит IP-адреса сайтов. Как обозначается начальная перестановка степени 64? a) IP(T) b) k1 c) ID На какие две половины разделяется после перестановки блок IP(T)? a) L0 и R0 b) L1 и R1 с) L2 и R2 Как называется функция a) Функция шифрования b) Функция расширения с) Функция перестановки Как называется функция E? a) Функция шифрования b) Функция расширения с) Функция перестановки Что такое X? a)Входной блок b) Выходной блок c) Система Что такое Li и Ri a) Левая и правая половины 64-битного блока b) Правая и левая сторона c) Стороны 8. Зачем добавляются восемь битов в ключ k? a) Для обнаружения ошибок при обмене и хранении ключей. b) Для увеличения битов. c) Для обнаружения вирусов. 9. Что означает это обозначение a) Операция побитового сложения векторов-блоков по модулю 2. b) Функция шифрования. с) 48-битовые ключи. 10. Что означает k1? a) 48-битовой ключ b) 32-битовой ключ c) 54-битовой ключ 11. Что означает IP? a) Начальная перестановка степени 64. b) 48-битовой ключ с) функция расширения 12. Что означает a? a) Номер строки. b) Номер столбца c) Бит |