Защита информации, лабораторная работа 3. Отчет по лабораторной работе 3 по дисциплине Защита информации

Скачать 0.59 Mb. Скачать 0.59 Mb.

|

|

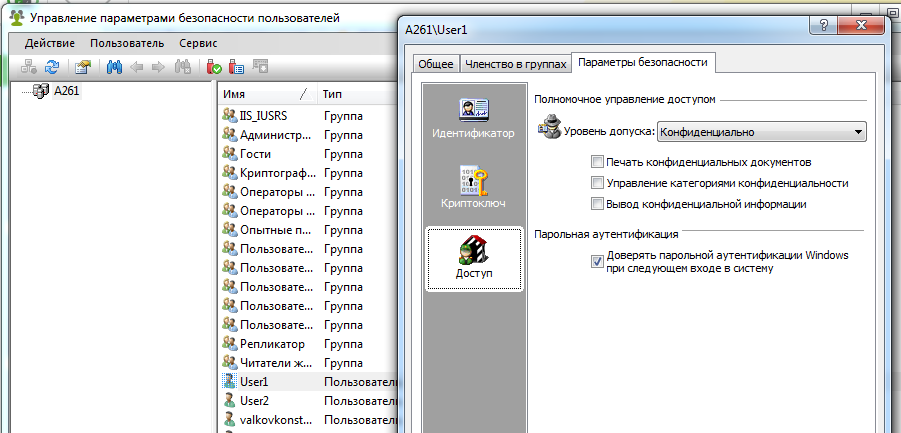

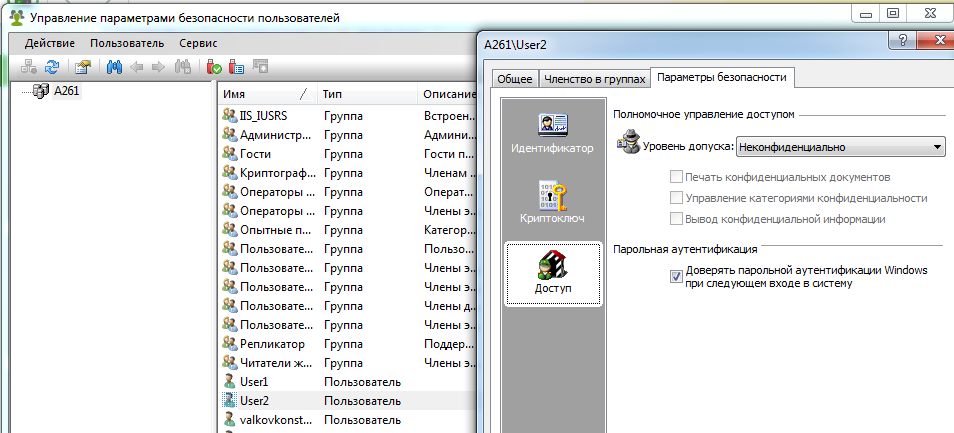

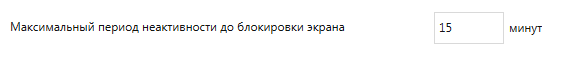

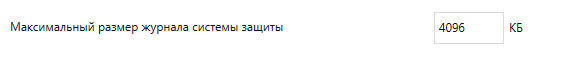

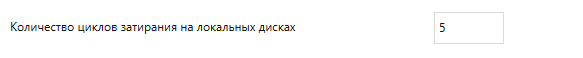

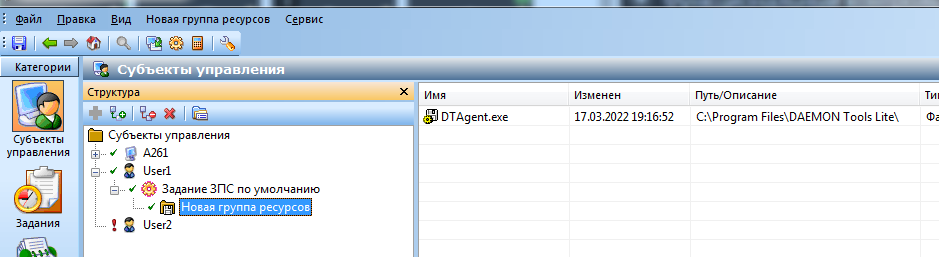

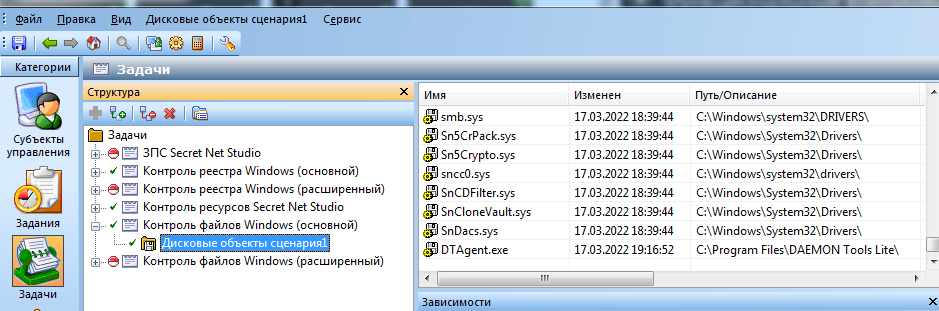

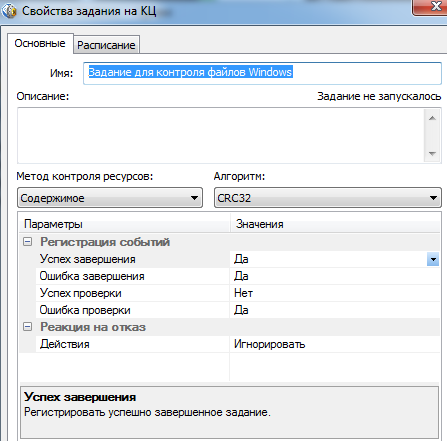

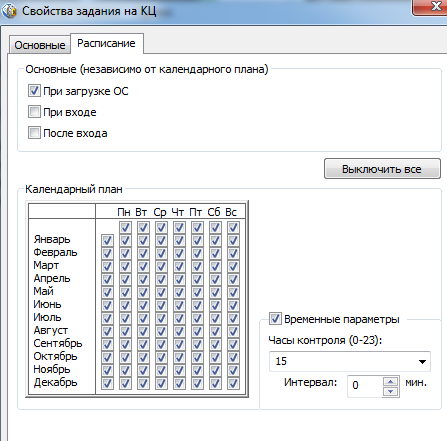

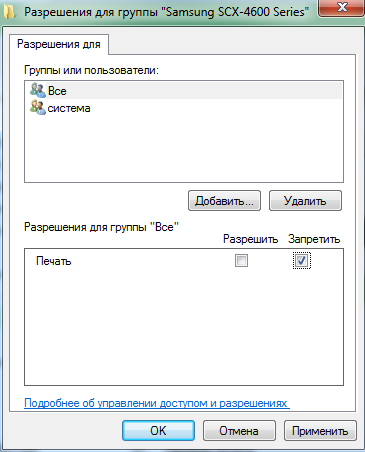

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ Федеральное государственное бюджетное образовательное учреждение высшего образования «Сибирский государственный университет науки и технологий имени академика М.Ф. Решетнева» _________Институт информатики и телекоммуникаций__________ институт/ факультет/ подразделение _____Кафедра «Безопасность информационных технологий»______ кафедра/ цикловая комиссия ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №3 по дисциплине «Защита информации» ЗАЩИТА ОТ НСД С ПОМОЩЬЮ СИСТЕМЫ ЗАЩИТЫ SECRET NET 5 Преподаватель ____________ Лепёшкина Е. С. подпись, дата инициалы, фамилия Обучающийся _гр. БИА19-01___ __________ ____Жукова Д. Н.__ номер группы, зачетной книжки подпись, дата инициалы, фамилия Красноярск 2022 ЦЕЛЬ РАБОТЫ Получить навыки использования программно-аппаратного комплекса SecretNet при организации защиты ПЭВМ, закрепить пройденный на лекциях теоретический материал практическими занятиями, рассмотреть и проанализировать принципы работы подобных средств защиты информации на практическом примере. ХОД РАБОТЫ Создала двух пользователей (рисунок 1): User1 (ограниченный пользователь). User2 (администратор)  Рисунок 1 – Новые пользователи Настроила пользователя User1, дав ему уровень доступа «Конфиденциально» (рисунок 2).  Рисунок 2 – Настройка пользователя User1 Настроила пользователя User2, дав ему уровень доступа «Неконфиденциально» (рисунок 3).  Рисунок 3 – Настройка пользователя User2 Настроила политики безопасности (рисунок 4): Журнал событий – не более 4 МБ. Требуется гарантировать защиту данных в случае отсутствия пользователя более 15 минут. Работа с сетевыми ресурсами запрещена. Затирание файлов с конфиденциальной информацией на локальных дисках 5 раз. Мягкие режимы ограничений    Рисунок 4 – Настройка политики безопасности Создала новую модель данных, добавили новые задачи, группы, ресурсы, задания (рисунок 5).  Рисунок 5 – Новая модель данных Добавила новую задачу (рисунок 6).  Рисунок 6 – Новая задача Настроила контроль целостности. Выставила алгоритм «СRC32», метод контроля ресурсов «Содержимое» (рисунок 7). Также настроила расписание (рисунок 8).  Рисунок 7 – Основные настройки КЦ  Рисунок 8 – Настройка расписания КЦ Запретила доступ к порту принтера всем пользователям (рисунок 9).  Рисунок 9 – Запрет доступа к порту принтера Настроила журнал регистрации. Указала вход/выход, изменение политик, добавление/удаление пользователя, события замкнутой программной среды, добавление учетных записей к заданиям контроля целостности, общие события, разграничение доступа, доступ к объектам в папках пользователя. ВЫВОД В ходе выполнения лабораторной работы получила навыки использования программно-аппаратного комплекса SecretNet при организации защиты ПЭВМ. Основные функции Защита от несанкционированного доступа (НСД) обеспечивается комплексным применением набора защитных механизмов, расширяющих средства безопасности ОС Windows. Основные функции, реализуемые системой Secret Net: контроль входа пользователей в систему; разграничение доступа пользователей к ресурсам файловой системы и устройствам компьютера; создание для пользователей ограниченной замкнутой среды программного обеспечения компьютера (замкнутой программной среды); разграничение доступа пользователей к конфиденциальным данным; контроль потоков конфиденциальной информации в системе; контроль вывода на печать и добавление грифов в распечатываемые документы (маркировка документов); контроль целостности защищаемых ресурсов; контроль подключения и изменения устройств компьютера; функциональный контроль ключевых компонентов Secret Net; защита содержимого дисков при несанкционированной загрузке; уничтожение (затирание) содержимого файлов при их удалении; теневое копирование выводимой информации; регистрация событий безопасности в журнале Secret Net; мониторинг и оперативное управление защищаемыми компьютерами (только в сетевом режиме функционирования); централизованный сбор и хранение журналов (только в сетевом режиме функционирования); централизованное управление параметрами механизмов защиты (только в сетевом режиме функционирования). Особенности системы защиты Система Secret Net может функционировать в следующих режимах: автономный режим — предусматривает только локальное управление защитными механизмами; сетевой режим — предусматривает локальное и централизованное управление защитными механизмами, а также централизованное получение информации и изменение состояния защищаемых компьютеров. Сервера безопасности Secret Net поддерживают подчиненные иерархические структуры, резервирование и гибкое разграничение прав администраторов, с возможностью построения сложных инфраструктур. Централизованное управление осуществляется в двух режимах: конфигурирование и мониторинг. Конфигурирование: выполняется работа с иерархией защищаемых систем и серверов и их настройками. Мониторинг: управление политиками защитных механизмов и работа с событиями и отчетами. Secret Net позволяет настроить гибкую систему управления с помощью группировки рабочих станций и серверов, и назначения политик безопасности для каждого отдельного подразделения или группы, согласно принятой в компании иерархии. Групповые политики –стандартные механизмы управления политиками аналогичные Active Directory. Имеют низкий приоритет и распределяются согласно выстроенной иерархии в организации. Политики сервера безопасности – политики на сервера безопасности имеют высокий приоритет. Больший приоритет у политик, назначенных на сервера, стоящие выше в иерархии. Политики организационных подразделений – расширение стандартных механизмов, возможность назначения в доменах безопасности без глобальных административных прав, заменяют групповые политики. Больший приоритет у политик, назначенных на подразделения, стоящие ниже в иерархии. (аналогично Active Directory). Контрольные вопросы Объясните принципы функционирования механизма изолированной программной среды (ИПС). Механизм изолированной программной среды позволяет сформировать для любого пользователя компьютера программную среду, определив индивидуальный перечень программ, разрешенных для запуска. Перечень программ, разрешенных для запуска, может быть задан как индивидуально для каждого пользователя, так и определен на уровне групп пользователей. При загрузке системы ядро передает режим работы для пользователя и список разрешенных для запуска программ драйверу подсистемы изолированной программной среды. Драйвер контролирует запуск пользователем программ (и загрузку библиотек). Когда пользователь (или программа, запущенная пользователем) осуществляет попытку запуска какой-либо программы, драйвер проверяет, разрешен ли ее запуск и не нарушена ли ее целостность (если включен режим контроля целостности). Если программа содержится в списке разрешенных программ и ее целостность не нарушена, драйвер разрешает запуск. В чем заключается отличие ИПС от ЗПС (изолированной программной среды от замкнутой). Механизм изолированной программной среды позволяет сформировать для любого пользователя компьютера программную среду, определив индивидуальный перечень программ, разрешенных для запуска. А в случае, когда администратор вводит более строгие ограничения, определив для пользователя перечень доступных для запуска прикладных программ и связанных с ними файлов, считается механизмом замкнутой программной среды. Какие алгоритмы могут быть использованы для контроля целостности программной среды в программе Secret Net 5? Циклический избыточный код (CRC-7) - алгоритм нахождения контрольной суммы, предназначенный для проверки целостности данных. Имитовставка - средство обеспечения имитозащиты в протоколах аутентификации сообщений с доверяющим друг другу участниками Электронно-цифровая подпись - при контроле целостности осуществляется проверка встроенной цифровой подписи файлов. Хеширование - преобразование массива входных данных произвольной длины в битовую строку установленной длины, выполняемое определенным алгоритмом. Что такое затирание данных? Для каких целей используется многократное затирание? Затирание информации на дисках необходимо для предотвращения восстановления и повторного использования удаляемой информации. Гарантированное уничтожение достигается путем записи последовательности случайных чисел на место удаленной информации в освобождаемую область диска. Для большей надежности может быть выполнено несколько циклов (проходов) затирания. При настройке механизма можно установить различное количество циклов затирания для локальных и сменных дисков, а также для файлов, имеющих категорию конфиденциальности. Затирание данных выполняется автоматически при удалении файла с диска. Каковы основные функции механизмов контроля целостности и замкнутой программной среды? https://cryptostore.ru/article/obzory/secret_net_vozmozhnosti_po_zashchite_informatsii_ot_nsd/ В Secret Net реализован механизм контроля целостности, который позволяет поставить на контроль изменения ресурсов компьютера, файлов, директорий, элементов реестра windows. Для элементов Secret Net и Windows в модуле контроль программ и данных есть шаблоны, которые включаются по умолчанию. При этом администратор может создавать свои задания и шаблоны реакции на изменения, менять методы контроля. Контроль целостности может осуществляться как по содержимому файлов, так и по атрибутам, правам доступа, дате и времени последнего изменения. При обнаружении несоответствия можно игнорировать инцидент, блокировать компьютер или автоматически восстанавливать измененные файлы. Замкнутая программная среда позволяет ограничить список запускаемых пользователем приложений. При запуске приложений может автоматически проверяться его целостность. Благодаря этому механизму пользователь не сможет подменить приложения простым переименованием программ. Объясните различия между «мягким» и «жестким» режимами средства защиты информации. В «мягком» режиме пользователю разрешается запускать любые программы, при этом в журнале безопасности регистрируется соответствующие события несанкционированного доступа (НСД). В «жестком» режиме пользователю запуск программы разражается только при условиях, если информация о программе есть в UEL-списке, файл программы недоступен пользователю на изменение, файл находится на сменном носителе. Охарактеризуете понятия «ядро ОС» и «монитор безопасности». Ядро -отвечает за управление всеми процессами, памятью, файлами и т. д. Ядро функционирует на самом низком уровне операционной системы. Он действует как интерфейс (мост) между пользовательским приложением (программным обеспечением) и аппаратным обеспечением. Поэтому связь между программным обеспечением и аппаратным обеспечением осуществляется через ядро. Основные функции, которые выполняет ядро: управление процессами управление памятью управление устройством обработка прерываний операции ввода/вывода Концепция монитора безопасности обращений является формализацией некого механизма, реализующего разграничение доступа в системе. Монитор безопасности обращений (МБО) представляет собой фильтр, который разрешает или запрещает доступ, основываясь на установленных в системе правилах разграничения доступа. Какие политики разграничения доступа реализованы в программе Secret Net 5? См в дополнении к лабе В состав системы Secret Net входит механизм дискреционного управления доступом к ресурсам файловой системы. Этот механизм обеспечивает: разграничение доступа пользователей к каталогам и файлам на локальных дисках на основе матрицы доступа субъектов (пользователей, групп) к объектам доступа; контроль доступа к объектам как при локальных, так и при сетевых обращениях, включая обращения от имени системной учетной записи; невозможность доступа к объектам в обход установленных прав доступа с использованием стандартных средств ОС или прикладных программ (не использующих собственные драйверы для работы с файловой системой); независимость действия от встроенного механизма избирательного разграничения доступа ОС Windows. То есть установленные права доступа к файловым объектам в системе Secret Net не влияют на аналогичные права доступа в ОС Windows и наоборот ИЛИ https://cryptostore.ru/article/obzory/secret_net_vozmozhnosti_po_zashchite_informatsii_ot_nsd/ В Secret Net реализовано дискреционное и полномочное управление доступом. Дискреционный принцип доступа подразумевает задание каждому пользователю «своих» папок Механизм полномочного разграничения доступа обеспечивает контроль подключения и использования устройств с назначенными категориями конфиденциальности, контроль сетевых интерфейсов и печати конфиденциальных документов. Всего Secret Net позволяет задать до 16 уровней конфиденциальности с именами, соответствующими стандартам Вашей организации. Обеспечение строгого соответствия принципам полномочного доступа осуществляется включением контроля потоков конфиденциальной информации в системе. При входе в систему пользователь может самостоятельно выбрать категорию конфиденциальной информации, с которой он будет работать. Кроме того, при установке соответствующих прав доступа пользователь может сам задавать уровень конфиденциальности файлов и папок. Охарактеризуйте мандатную модель разграничения доступа, реализованную средствами Secret Net. Мандатная модель разграничения доступа в Secret Net 5 реализована посредством назначения защищаемым ресурсам и каждому пользователю автоматизированной системы специальных меток конфиденциальности и сравнения их при запросах на доступ. Возможность доступа пользователя к конфиденциальному документу определяется установкой уровня допуска для каждого из пользователей в Secret Net 5, в окне свойств пользователя. По умолчанию для всех пользователей системы установлен уровень допуска «Неконфиденциально». Правами установки уровня допуска обладает только администратор, который в свою очередь может разрешить пользователям управление категориями конфиденциальности создаваемых ими объектов. Охарактеризуйте настройку механизма механизм контроля аппаратной конфигурации. Контроль аппаратной конфигурации компьютера предназначен для своевременного обнаружения изменений конфигурации и выбора наиболее целесообразного способа реагирования на эти изменения. Изменения аппаратной конфигурации компьютера могут быть вызваны выходом из строя, добавлением или заменой отдельных устройств. Контроль конфигурации программных и аппаратных средств производится ядром системы Secret Net. По результатам контроля ядро принимает решение о необходимости блокировки компьютера. Решение принимается после входа пользователя и зависит от настроек пользователя. Значение настроек пользователя определяет администратор безопасности. От каких угроз позволяют защититься механизмы: полномочного управления доступом; От потери конфиденциальной информации пользователя в системе шифрования файлов; Защита от кражи конфиденциальной информации со стороны неавторизованных пользователей затирания удаляемой информации; Затирание информации на дисках необходимо для предотвращения восстановления и повторного использования удаляемой информации. замкнутой программной среды; Обеспечивает защиту от исполнения стороннего ПО и внедренного вредоносного кода контроля аппаратной конфигурации? Сигнализирует об изменении аппаратной конфигурации компьютера |