Пример отчета. Отчет по лабораторной работе по дисциплине Основы информационной безопасности

Скачать 385.61 Kb. Скачать 385.61 Kb.

|

|

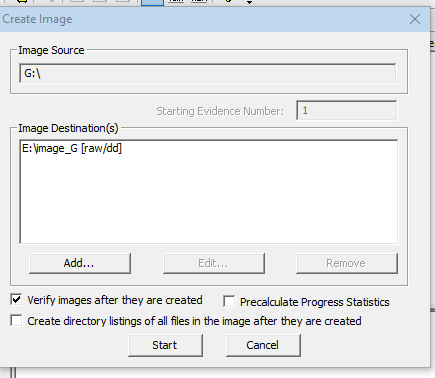

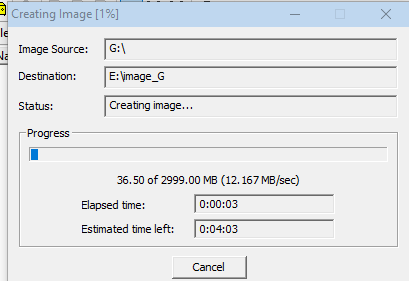

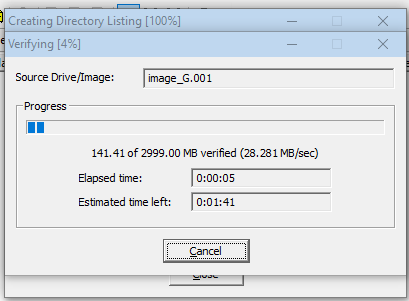

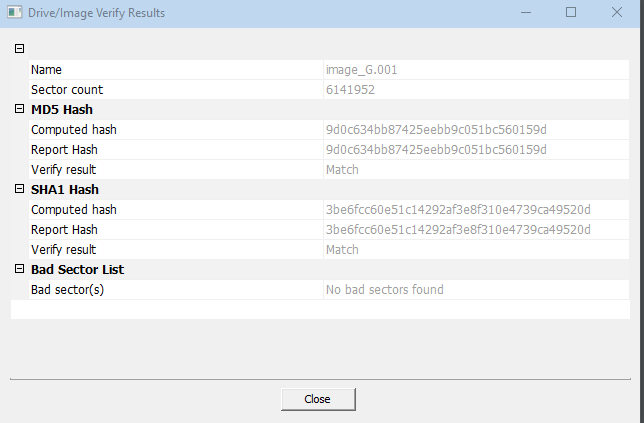

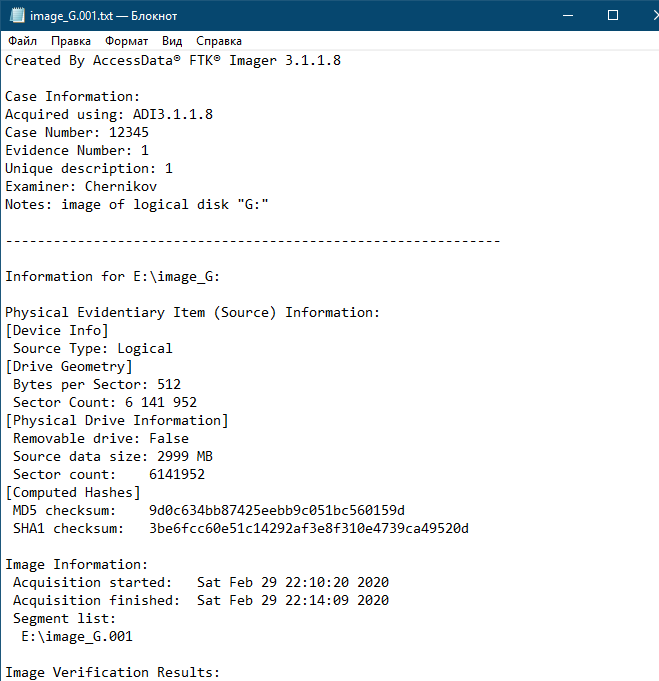

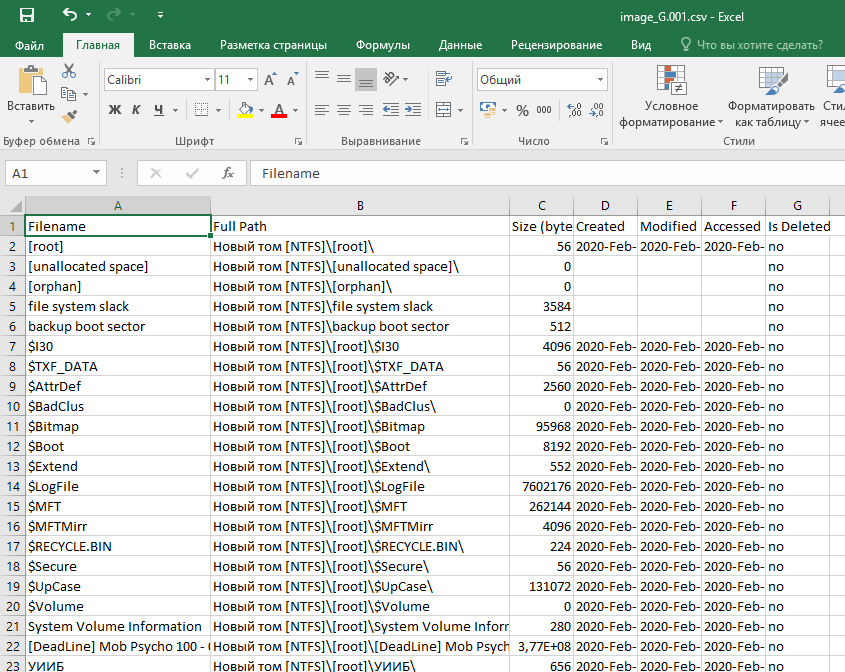

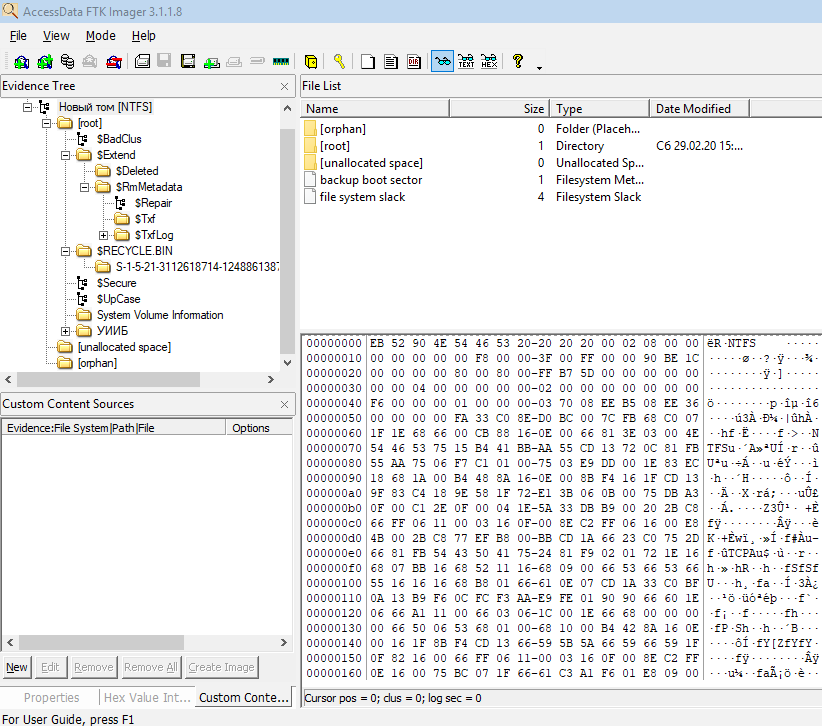

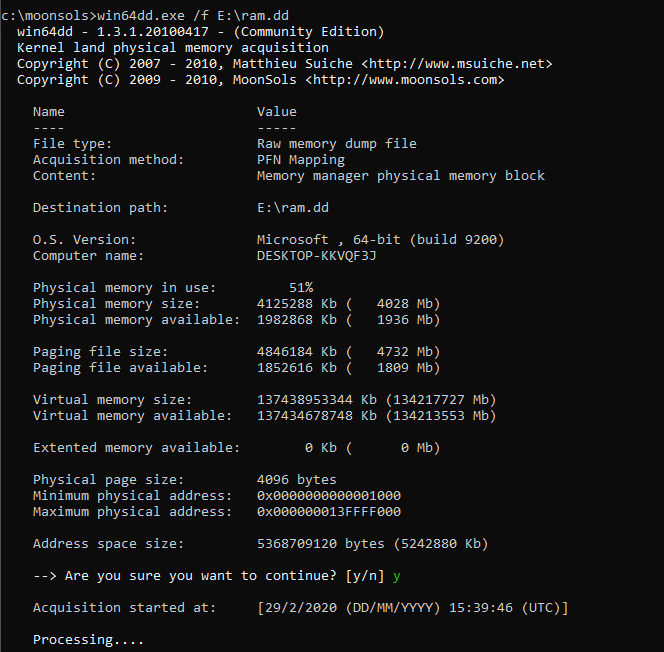

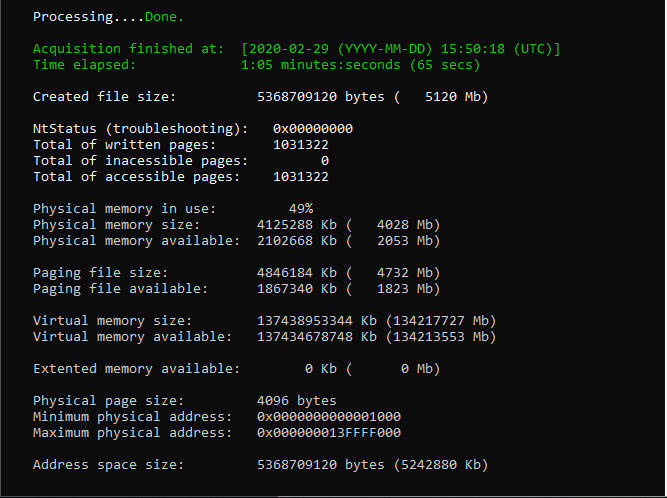

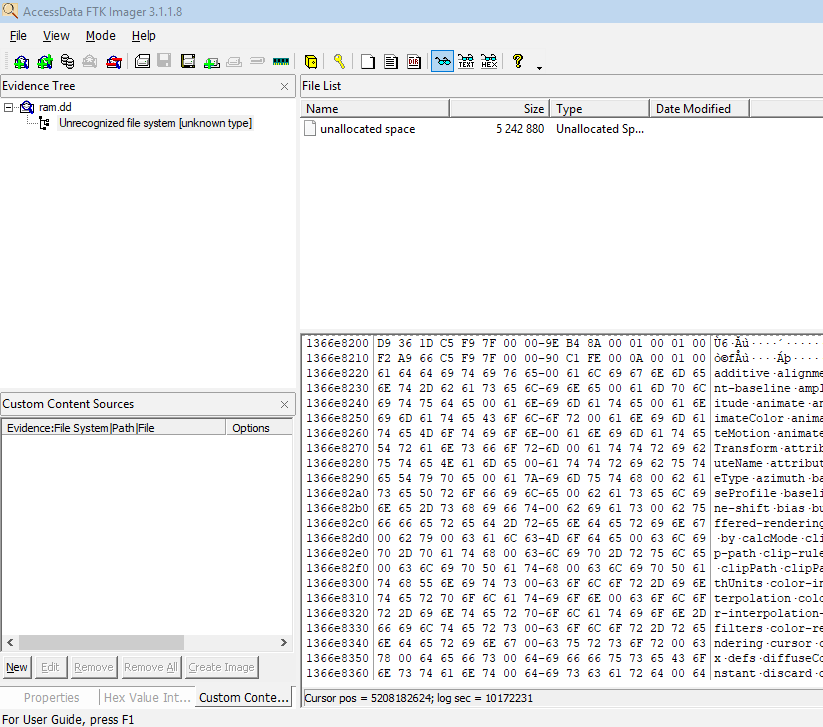

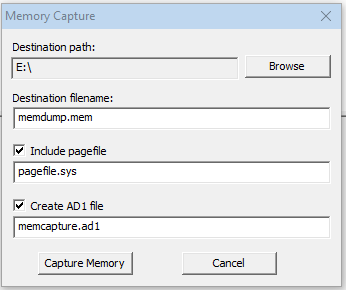

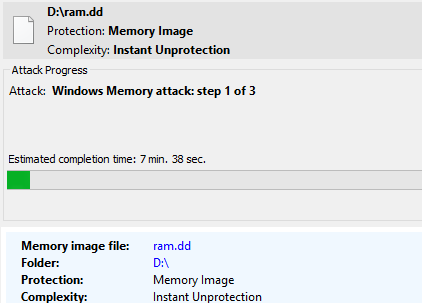

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ Федеральное государственное бюджетное образовательное учреждение высшего образования «Сибирский государственный университет науки и технологий имени академика М.Ф. Решетнева» Институт информатики и телекоммуникаций институт Кафедра безопасности информационных технологий кафедра ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ по дисциплине: «Основы информационной безопасности» «Тема лабораторной работы» тема Преподаватель Н.Д. Кустов подпись, дата инициалы, фамилия Обучающиеся БИС10-01 И.И. Иванов номер группы подпись, дата инициалы, фамилия Красноярск 2022 ВВЕДЕНИЕ Цель работы: ознакомиться с работой ПО для создания побитовых копий оперативной памяти и носителей информации. ХОД РАБОТЫ Создание образов ПЗУ Для выполнения работы был создан тестовый логический раздел размером 3Гб. На созданный раздел были добавлены файлы (несколько текстовых документов, исполняемых файлов, видеозапись). При помощи ПО FTK Imager был создан побитовый образ раздела в формате raw/dd. Запись файла осуществлялась на отчуждаемый носитель (рисунок 1)  Рисунок 1 – Окно конфигурации создаваемого образа После запуска программа начинает создавать побитовый образ выбранного носителя (рисунок 2). По завершении создания образа в зависимости от выбранных настроек выполняется проверка целостности снятого образа (рисунки 3-4).  Рисунок 2 – Создание образа  Рисунок 3 – Проверка целостности образа  Рисунок 4 – Отчет о проверке целостности Итогом работы являются 3 файла. Первый в формате «.001» – собственно созданный образ раздела. Второй файл в формате «.txt» содержит краткую сводку о образе, результаты проверки целостности и реквизиты улики, такие как версия использованного для создания образа ПО, номер дела, номер улики, идентификатор, сведения о исследователе и дополнительные данные (рисунок 5).  Рисунок 5 – Файл-отчет В третьем файле, таблице формата «.csv», содержится сводка об обнаруженных на носителе файлах и папках (рисунок 6).  Рисунок 6 – Cводка о файлах образа Созданный образ можно открыть в FTK Imager как файл-улику. При этом исследователь получает образ как к бинарному содержимому физического носителя, так и к содержимому логического носителя, если была распознана файловая система (рисунок 7)  Рисунок 7 – Открытие файла-образа Создание копии ОЗУ Для создания образа оперативной памяти использовалось ПО MoonSols Windows Memory Toolkit. Программное обеспечение имеет множество функций, таких как возможность удаленного создания образа ОЗУ, шифрование создаваемого образа, проверка целостности и так далее. При запуске операции снятия образа ОЗУ программа выводит сводку о персональном компьютере, характеристиках и состоянии памяти и предлагает продолжить выполнение операции (рисунок 8).  Рисунок 8 – Вывод консоли по окончанию снятия дампа После успешного выполнения снятия дампа программа выводит краткий отчет о выполненной операции и созданном файле (рисунок 9).  Рисунок 9 – Вывод консоли по окончанию снятия дампа Полученный файл в формате «.dd» также можно открыть при помощи FTK imager для последующего анализа (рисунок 10). FTK Imager не может распознать структуру файла и представляет его в сыром виде.  Рисунок 10 – Открытие дампа ОЗУ в FTK Imager В FTK Imager также имеется функция снятия образа данных из ОЗУ. Результатом выполнения операции является файл формата «.mem» (рисунок 11).  Рисунок 11 – Снятие дампа ОЗУ в FTK Imager Созданные образы можно исследовать возможностями специализированного ПО с целью получения важной информации, которая находилась в ОЗУ на момент снятия дампа. Такой информацией может являться переписка в мессенджерах или браузере, находящиеся в памяти пароли шифрования и т.д. (рисунок 12).  Рисунок 12 – Анализ образа ОЗУ ЗАКЛЮЧЕНИЕ При выполнении лабораторной работы были получены навыки работы с ПО для создания побитовых копий оперативной памяти и носителей информации. |