отчет 0201. Отчёт по курсовой работе. Отчет по учебной практике по профессиональному модулю пм. 01 Эксплуатация автоматизированных (информационных) систем в защищенном исполнении

Скачать 450.5 Kb. Скачать 450.5 Kb.

|

инистерство науки и высшего образования Российской Федерации инистерство науки и высшего образования Российской Федерации УНИВЕРСИТЕТСКИЙ КОЛЛЕДЖ ФЕДЕРАЛЬНОГО ГОСУДАРСТВЕННОГО БЮДЖЕТНОГО ОБРАЗОВАТЕЛЬНОГО УЧРЕЖДЕНИЯ ВЫСШЕГО ОБРАЗОВАНИЯ «ОРЕНБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ» Отделение информационных технологий Предметно-цикловая комиссия информационных технологий ОТЧЕТ ПО УЧЕБНОЙ ПРАКТИКЕ по профессиональному модулю ПМ.01 Эксплуатация автоматизированных (информационных) систем в защищенном исполнении УНИВЕРСИТЕТСКИЙ КОЛЛЕДЖ 10.02.05.7021.211.П Руководитель _____________ В.А. Шатова «_____» _____________ 2021 г. Исполнитель студент группы 19ОИБ-3 _____________ С.С. Сакун «_____» _____________ 2021 г. Оренбург 2021 М  инистерство науки и высшего образования Российской Федерации инистерство науки и высшего образования Российской ФедерацииУНИВЕРСИТЕТСКИЙ КОЛЛЕДЖ федерального государственного бюджетного образовательного учреждения высшего образования «Оренбургский государственный университет» Отделение информационных технологий Предметно-цикловая комиссия информационных технологий Задание на учебную практику по профессиональному модулю ПМ.01 Эксплуатация автоматизированных (информационных) систем в защищенном исполнении Подготовить отчёт по практике. Дата выдачи задания 22 ноября 2021 г. Руководитель __________________ В.А Шатова Исполнитель студент группы 19ОИБ-3_____________ С.Р Хархунов Срок защиты работы 11 декабря 2021 г.  Содержание Содержание Введение 4 1. Что такое криптовалюта? Почему блокчейн решает многие проблемы безопасности 5 1.1 Прозрачность блоков и транзакций в сети 5 1.2 Как строятся блоки в сети на примере pOs и pOw 6 1.3 средства идентификации транзакций 8 1.4 Смартконтракт. Где можно применить технологию. 10 1.5 аудит смартконтрактов 11 2 Обзор актуальных угроз сети блокчейна 13 3 Демонстрация работы смартконтрактов. Угрозы сети блокчейна 14 Заключение 15 Список использованных источников 16 Приложение А (обязательное) Таблица угроз и программных средств 18 Приложение Б (обязательное) Рисунки курсовой работы 19 Введение Раньше о биткоине мало кто знал, но прошел всего лишь год, и все изменилось. Мы увидели, как создатель Ethereum Виталик Бутерин повстречался с первым лицом государства, как в столице каждый месяц проводились десятки конференций по токенам, ICO и другим доселе неизвестным явлениям, как в Екатеринбурге самой известной и востребованной из криптовалют, биткойну, поставили памятник. Символом 2017 года можно назвать стремительный взлет биткоина и столь же неожиданный его обвал. Но это вершина айсберга, а в его подводной части — структурные изменения, осмысление которых важно для прогнозирования того, как рынок криптовалют будет развиваться на горизонте ближайших нескольких лет. Самое главное такое изменение состоит в том, что, как бы ни прыгал курс биткоина, в ряде развитых стран криптовалюты — уже часть экономической реальности. Они нашли применение в электронной торговле и оплате услуг в онлайн-платежах, зачастую применяются в качестве платежного инструмента для инвестиций в недвижимость или в финансовых операциях. Оборот биткоина уже превысил оборот средств такой известной платежной системы, как Western Union. 1 Что такое криптовалюта? Почему блокчейн решает многие проблемы безопасности? Криптовалюта - это электронное платежное средство без физического выражения формы. Основной единицей измерения являются "коины" или монеты. Их используют как традиционные деньги, включая хранение, передачу третьим лицам, оплату товаров или услуг. В отличие от электронного кошелька в основе криптовалюты лежит сложный криптографический алгоритм. Принцип работы цифровых монет построен на открытом протоколе передачи данных. Хотя многие функции играют важную роль в безопасности, связанной с блокчейн, две из наиболее важных, это концепции консенсуса и неизменности. Консенсус относится к способности узлов в сети распределенной цепочки блоков согласовывать истинное состояние сети и достоверность транзакций. Как правило, процесс достижения консенсуса зависит от так называемых алгоритмов консенсуса. С другой стороны, неизменность относится к способности блокчейн предотвращать изменение уже подтвержденных транзакций. И хотя эти транзакции часто связаны с передачей криптовалют, они также могут относиться к записи других менее надежных форм цифровых данных. Сочетание консенсуса и неизменности обеспечивают основу для безопасности данных в блокчейне. Хотя алгоритмы консенсуса обеспечивают соблюдение правил системы и согласие всех участвующих сторон о текущем состоянии сети, неизменность гарантирует целостность данных и записанных транзакций после того, как каждый новый блок был подтвержден как действительный. 1.1 Прозрачность блоков и транзакций в сети. Публичные блокчейны видны любому человеку. Хотя может быть трудно отследить транзакции, связанные с определенными лицами или группами, вполне возможно (и вполне можно поручить предприятиям четко указывать свои публичные адреса) увидеть, как средства поступают и уходят с того или иного адреса. Прозрачность блокчейна проистекает из того факта, что активы и транзакции каждого публичного адреса открыты для просмотра. Записи в блокчейне защищены с помощью криптографии. Участники сети имеют свои собственные закрытые ключи, которые присваиваются совершаемым ими транзакциям и действуют как личная цифровая подпись.  Рисунок 1 – работа блокчейна. 1.2 Как строятся блоки в сети на примере pOs и pOw. Proof of Work (PoW) – это консенсусный алгоритм, используемый для предотвращения атаки 51% или двойных трат. Криптовалюты, такие как биткоин, используют консенсус PoW для подтверждения транзакций и создания новых блоков, а также добавления их в блокчейн. С помощью PoW майнеры соревнуются за быстрое и точное выполнение транзакций в сети, за что получают вознаграждение. Proof-of-Work – самый старый механизм консенсуса, а также самый популярный блокчейн алгоритм. Конечно же, есть много причин его распространенности. Главная из них – обеспечение честности в децентрализованной системе. Хотя существуют и другие алгоритмы, PoW по-прежнему способен выполнять задачу Византийской отказоустойчивости (BFT). Разберемся, что такое BFT. Это система, способная противостоять ошибкам, возникающим в связи с задачей византийских генералов. Сеть может исключить ситуацию, когда некоторые ноды (или майнеры) пытаются идти против консенсуса. С помощью характеристик BFT алгоритм PoW работает так, чтобы ноды могли подтвердить блок в сети с помощью решения математических задач.Первый, кто решит математическую задачу, получает разрешение консенсуса на выбор блока, который будет добавлен в блокчейн. Взамен, нод получает токены. Например, в сети Биткоин наградой будет BTC.В итоге консенсус PoW создает относительно здоровую и прозрачную экономику. В основном, это делается для того, чтобы пользователи поддерживали экосистему. Proof of stake (PoS) – это консенсусный алгоритм, в соответствии с которым случайно выбранные ноды валидации (валидаторы) ставят собственные токены (стейкинг) блокчейн-сети, чтобы создать или подтвердить новые блоки в текущем блокчейне. Валидатор получает вознаграждение, успешно добавив блоки в блокчейн.

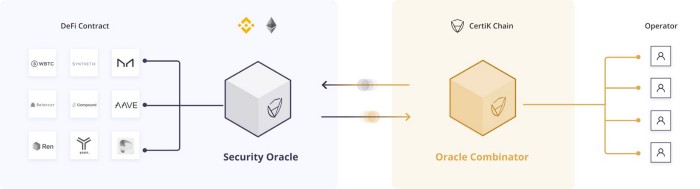

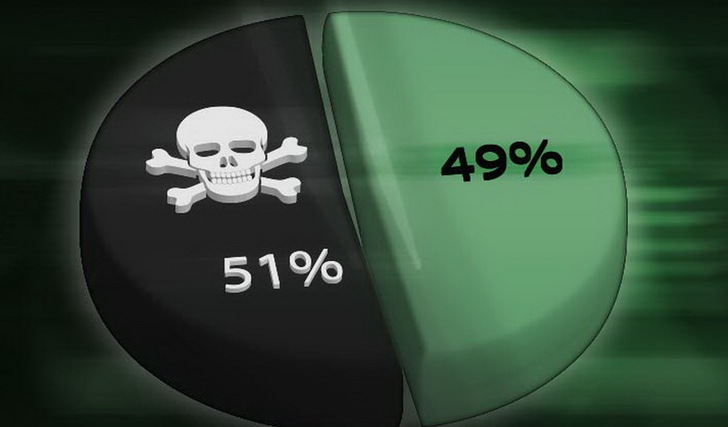

Таблица 1 – Сравнение алгоритмов. 1.3 Средства идентификации транзакций Tx Hash – это хэш транзакции, он также известен как идентификатор транзакции (TxID). Он состоит из буквенно-цифровых символов и представляет собой идентификационный номер, указанный для транзакции Биткойнов. Каждая транзакция, которая проводится в блокчейне Bitcoin, имеет этот уникальный идентификатор.  Рисунок 3 – bsc scan –блокчейн эксполрер Binance smart Chain. BscScan разработан командой создавшей EtherScan. Это обозреватель блоков и аналитическая платформа для Binance Smart Chain, но она также имеет множество других полезных функций. Сайт является хорошим источником информации, если вы хотите следить за DeFi на BSC. 1.4 Смартконтракт. Где можно применить технологию. Интеллектуальные контракты — это компьютерные протоколы или, проще говоря, компьютерный код. Код используется для ввода всех условий договора, заключенного между сторонами сделки, в blockchain. Обязательства участников предоставляются в интеллектуальном контракте в форме «если- то» (например: «если Сторона А переводит деньги, тогда Сторона В, передает права на квартиру»). Могут быть два или более участников, и они могут быть отдельными лицами или организациями. Как только данные условия будут выполнены, смарт-контракт самостоятельно выполняет транзакцию и гарантирует, что соглашение будет соблюдаться. Смарт-контракты позволяют обменять деньги, товары, недвижимость, ценные бумаги и другие активы. Контракт хранится и повторяются в децентрализованной книге, в которой информация не может быть сфальсифицирована или удалена. В то же время шифрование данных обеспечивает анонимность сторон соглашения. Важной особенностью интеллектуальных контрактов является то, что они могут работать только с активами, находящимися в их цифровой экосистеме. Как подключить виртуальный и реальный мир в настоящее время является одной из основных трудностей работы со смарт-контрактами. Это является причиной существования «оракулов», специальных программ, которые помогают компьютерным протоколам получать необходимую информацию из реального мира. Преимущества смарт-контрактов: Скорость. Обработка документов вручную занимает много времени и задерживает выполнение задач. Смарт- контракты предполагают автоматизированный процесс и в большинстве случаев не требуют личного участия, что экономит драгоценное время. Независимость. Смарт-контракты исключают возможность вмешательства третьих сторон. Гарантия на транзакцию — сама программа, которая, в отличие от посредников, не даст основания сомневаться в ее целостности. Надежность. Данные, записанные в blockchain, не могут быть изменены или уничтожены. Если одна сторона сделки не выполняет свои обязательства, другая сторона будет защищена условиями интеллектуального договора. Нет ошибок — Автоматическая система для выполнения транзакций и удаления человеческого фактора обеспечивает высокую точность при выполнении контрактов. Сбережения. Смарт-контракты могут обеспечить значительную экономию за счет устранения расходов для посредников и сокращения операционных расходов, а также возможность для сторон работать вместе на более выгодных условиях.  Рисунок 4 – работа смарт-контрактов. 1.5 Система контроля управления доступом Платформа CertiK - это комплексное решение безопасности для блокчейна. Используя Security Oracle, CertiKShield и DeepSEA, мы можем обеспечить безопасность блокчейна на протяжении всего жизненного цикла, от разработки до пост-развертывания. CertiK Security Oracle получает набор оценок безопасности от децентрализованной сети операторов безопасности, которые оценивают надежность исходного кода и получают вознаграждение в CTK, собственном цифровом топливе CertiK Chain. Oracle Security передает эти оценки и объединяет их для создания в реальном времени совокупной оценки в цепочке, которую может использовать любой, кто хочет проверить безопасность контракта. В зависимости от допустимости риска взаимодействующей стороны - будь то пользователь или другой смарт-контракт - оценка безопасности может дать представление о том, должны ли размеры транзакции быть меньше, разделены на части или даже остановлены полностью. QuickScan - это новый набор инструментов безопасности, который использует технологии автоматического сканирования для проверки развернутых смарт-контрактов на предмет наличия широкого спектра известных уязвимостей в любом масштабе. Небольшой, но мощный инструмент дает очень точные оценки безопасности смарт-контрактов, которые указывают на потенциальный риск взлома и сбоев кода. В зависимости от сложности, с помощью QuickScan, по оценкам, для выполнения анализа смарт-контракта потребуется 40–60 минут.  Рисунок 5 – Аудит смарт-контрактов CertiK. 2 Обзор актуальных угроз сети блокчейна. Любая сеть может быть атакована, и блокчейн — не исключение. Однако угрозы для распределенных реестров отличаются от угроз для обычных компьютерных сетей: в большинстве случаев злоумышленники стараются манипулировать процессом достижения консенсуса, чтобы изменить вносимую в реестр информацию. В этой статье мы разберем основные угрозы для блокчейнов с механизмом достижения консенсуса PoW и как они предотвращаются. Чтобы понять, как атакующие могут влиять на системы с принципом защиты Proof-of-Work (например, биткойн), сперва посмотрим, каким образом сеть обеспечивает неизменяемость данных. Хотя в блокчейне много участников (число узлов в биткойне составляет примерно 11 тыс.), новые блоки с транзакциями добавляются по одному. Чтобы закрепить блок в цепочке, майнеры решают вычислительно сложную задачу. Тот, кто находит ответ первым, получает право добавить информацию о транзакциях пользователей в блокчейн. Майнеры действуют в собственных интересах, поскольку за каждый решенный блок они получают вознаграждение (на сегодняшний день в биткойне оно составляет 12,5 монет). 2.1 Атака 51%» и Double-spendingЭто подводит нас к «атаке 51%». Если один (или несколько) участников сети получит большую часть «голосов», то сможет контролировать консенсус и включать в блокчейн только свои данные. Однако даже при получении преимущества в один процент над другой половиной сообщества, очень сложно изменить уже записанную информацию. Злоумышленник может лишь достраивать блоки к нужным ему веткам. Отметим, что реализовать атаку можно и при меньших мощностях (<50%), хотя вероятность успеха в этом случае резко снижается. Подобные условия позволяют злоумышленнику провести еще одну атаку, известную как «Double-spending»: потратить больше денег, чем у него есть на самом деле. Для этого он создает несколько транзакций с использованием одних и тех же монет. По идее, сеть посчитает лишние транзакции некорректными и отклонит их: майнеры просто не включат их в блок. Тем не менее, если злоумышленник получает возможность разместить блок, то он может включить в него информацию с double-spending самостоятельно. В этом случае честные майнеры разветвят блокчейн и начнут строить параллельную валидную ветку, игнорируя блок атакующего. Однако, если у последнего в распоряжении оказывается 51% вычислительных мощностей, он сможет повлиять на консенсус и выстроить собственную цепь с «некорректными» транзакциями, которая будет считаться «истинной». История помнит несколько подобных случаев. Например, блокчейны на базе Ethereum Krypton и Shift стали жертвами атак 51% в августе 2016 года. Тогда злоумышленникам удалось украсть монеты через double-spending. После этого разработчики проектов внедрили дополнительные системы защиты, например, в Krypton увеличили число подтверждений, необходимых для одобрения транзакции, до одной тысячи. В биткойн-блокчейне используется похожий подход: блок не считается валидным до тех пор, пока к нему не «зацепятся» пять или более блоков, подтверждающих записанные транзакции. Другой пример: майнинговый пул ghash.io в 2014 году превысил 51% вычислительной мощности биткойн-сети из-за своей популярности. Но тогда сообщество и руководство площадки приняло решение добровольно снизить свою долю в сети и не превышать пороговое значение 39.99% в будущем. Не имея таких ресурсов, провести атаку double-spending маловероятно. При этом стоит учитывать, что даже в случае успешного её выполнения, выгода может оказаться незначительной. Чаще всего гораздо доходнее заниматься честным майнингом: на наградах за решение блока и комиссиях участник сети может заработать больше. Вознаграждение за майнинг — это один из сдерживающих факторов для злоумышленников. Помимо него мошенничество ограничивает ориентация майнеров на долгосрочную выгоду (разваливать экосистему ради сиюминутной прибыли, которую при этом будет сложно или невозможно обналичить, попросту не выгодно).  Рисунок 7 – Угроза 2.2 DDOS – атака. В настоящее время ddos атака для современных блокчейнов угрозы не представляет. Однако для старых версий угроза присутствует. DDoS — еще один тип хакерских атак, идея которого заключается в пересылке большого количества похожих запросов. Биткойн имеет встроенную защиту от атак типа «отказ в обслуживании». Например, размер блока ограничен до 1 МБ, чтобы усложнить забивание пулов памяти полных узлов, а размер каждого скрипта не превышает 10 тыс. байт. Также ограничено число проверок подписи, которое может затребовать блок (20 тыс.), и количество мультиподписей (20 ключей максимум). При этом клиенты биткойна блокируют все подозрительные узлы и транзакции. Например, в последней версии клиента Bitcoin Satoshi добавили функцию для регистрации нестандартных транзакций (больше 100 килобайт). Также при обработке транзакций клиент проверяет, что все выходы являются «не потраченными». 3. Демонстрация работы смартконтрактов. Угрозы безопасности сети блокчейна. Заключение В ходе курсовой работы я проанализировал все программные средства защиты информации, а также все возможные угрозы. Закрепил знание в таких программах как: - Антивирусы - Программы архивации - Криптографических программах Все навыки которым я научился в ходе ведения курсовой работы, пригодятся мне в дальнейшем так как знание программных средств защиты информации необходимо в наше время, чтобы защититься от вирусов. |