прим. Отчет по учебной практике уп. 01. 01. Практика по эксплуатации подсистем безопасности автоматизированных систем

Скачать 0.69 Mb. Скачать 0.69 Mb.

|

1 2 Министерство образования Республики Башкортостан Государственное бюджетное профессиональное образовательное учреждение Уфимский колледж статистики, информатики и вычислительной техники ОТЧЕТ по УЧЕБНОЙ ПРАКТИКЕ УП.01.01. «Практика по эксплуатации подсистем безопасности автоматизированных систем» по ПМ.01. «Эксплуатация подсистем безопасности автоматизированных систем» по специальности 10.02.03 «Информационная безопасность автоматизированных систем»

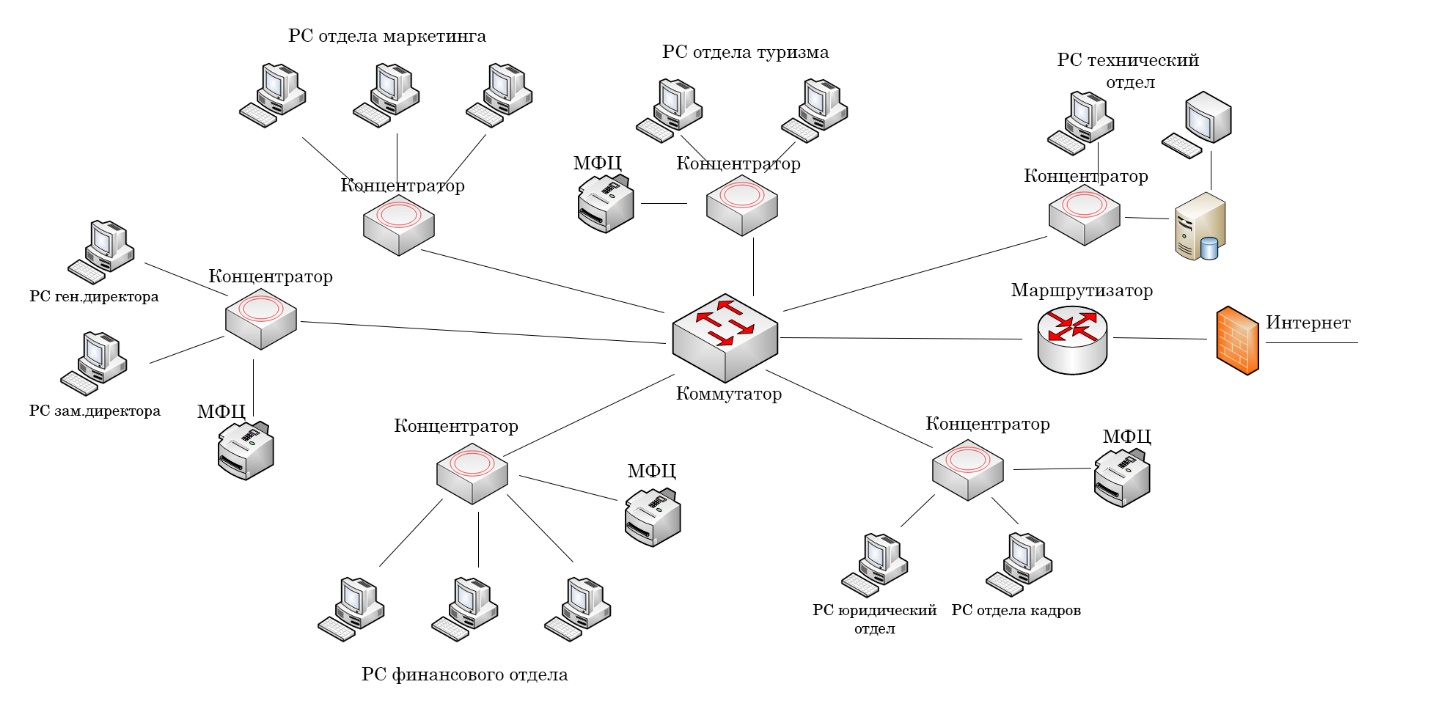

Уфа – 2019 ПЛАН Основных этапов проектирования системы обеспечения безопасности автоматизированной системы АС ООО «Аладин»: 1 Расчетно-проектная часть 1.1 Предпроектное обследование объекта. 1.1.1 Общие сведения об объекте. 1.1.2 Организационная структура организации 1.1.3 Структура и состав комплекса программно-технических средств информационной системы объекта. Топология сети. 1.1.4 Требования Заказчика к защите ЛВС объекта 1.1.5 Цели и задачи проектирования СЗЛВС и КСЗИ 1.1.6 Перечень нормативных и руководящих документов 1.2 Разработка требований к СЗИ. 1.2.1 Требования к ЛВС в целом 1.2.2 Классификация АС, СВТ и СЗИ 1.3 Разработка политики безопасности предприятия ООО «Аладин». 1.3.1 Разграничение доступа работников ООО «Аладин» к защищаемой информации. 1.3.2 Разработка перечня организационно-распорядительной документации организации, их основные положения. 1.4 Разработка концепции ИБ предприятия. 1.4.1Общие положения. 1.4.2 Объекты защиты. 1.5 Разработка плана аудита безопасности автоматизированной системы. 1.6 Разработка сводной матрицы угроз. 1.7 Разработка плана ввода подсистем и средств безопасности автоматизированной системы. 1.8 Описание подсистем безопасности, согласно ТЗ. 1.9 Выбор программных, технических средств, для компонентов подсистем безопасности. 1.9.1 Антивирус 1.10 Руководство пользователя АИС ООО «Аладин». 2 Экономическая часть 2.1 Расчет стоимости внедрения (модернизации) системы защиты информации в локальной сети организации 2.2.1 Определение времени на разработку системы защиты информации 2.1.2 Расчет себестоимости машинного часа ЭВМ 2.1.3 Расчет внедрения (модернизации) системы защиты информации в локальной сети ООО «Аладин» 2.2 Расчет экономической эффективности от внедрения (модернизации) системы защиты информации в локальной сети организации 1 Расчетно-проектная часть 1.1 Предпроектное обследование объекта 1.1.1 Общие сведения об объекте ООО «Аладин» − организация, которая занимается оказанием услуг по подготовке и проведении туристических путешествий. Деятельность туристический фирмы заключается в формировании турпакетов и предоставлении их клиентам, организации туров и их проведении. Кадровый состав ООО «Аладин» подразделяются на: − руководящие работники; − специалисты; − обслуживающий персонал. 1.1.2 Организационная структура организации Структура организации представлена на рисунке 1.  Рисунок 1 – Организационная структура организации ООО «Аладин» К руководящему персоналу относятся: генеральный директор, начальник отдела туризма, начальник отдела маркетинга, директор по финансам, заместитель генерального директора. На данном предприятии организуются и ведутся несколько баз данных. Правильность ведения базы данных о принятых заказах на путешествия и базы персональных данных (ПДн) клиентов и сотрудников ООО «Аладин» контролирует генеральный директор данного предприятия. Отдел туризма занимается вопросами консультации клиентов, оформлением нужных документов, страховки, визы, закупками билетов на самолет или поезд и бронированием отелей. Отделу предоставлен доступ к ПД клиентов и право на запись и чтение к этим данным. Далее следует отдел маркетинга, который состоит из маркетолога, менеджера по рекламе и менеджера по работе с клиентами: – маркетолог занимается аналитикой потребительского рынка и проектирует стратегию продвижения организации ООО «Аладин», – менеджер по рекламе занимается разработкой рекламных мероприятий, подготовкой печатной продукции (каталоги, визитки и т.д.) и мониторингом деятельности конкурентов, – менеджер по работе с клиентами занимается поиском потенциальных покупателей услуг организации. Директор по финансам, в соответствии с трудовым договором, руководит работой по управлению финансами организации, по необходимости разрабатывает меры по обеспечению финансовой устойчивости. Главный бухгалтер следит за работой кассира и бухгалтера и составляет отчёты. Сотрудникам бухгалтерии организован доступ к ПДн сотрудников, также в бухгалтерии ведется база данных по принятым платежам клиентов. Системный администратор в ООО «Аладин», согласно трудовому договору, должен администрировать АИС и обеспечить надежную работу подсистем ИБ. Заместитель генерального директора осуществляет подбор кадров и трудоустройство на работу сотрудников ООО «Аладин». Ведет личные дела сотрудников и имеет доступ в объеме записи и чтения к базе ПД сотрудников, т.е. выполняет функции отдела кадров, а также имеет доступ в объеме чтения к базе ПД клиентов. Также занимается решением возникших юридических вопросов и ведёт контроль за работой обслуживающего персонала. Обслуживающий персонал составляют охранники и уборщицы. Объектом автоматизации является арендуемый офис в бизнес-центре «Гостиный двор», размещенный по адресу: г. Уфа, ул. Верхнеторговая площадь, 1. Служебные помещения офиса оснащены СКУД, системой противопожарной защиты, охраной и тревожной сигнализацией. Схема размещения подразделений представлена на рисунке 2.  Рисунок 2 – Схема размещения подразделений 1.1.3 Структура и состав комплекса программно-технических средств информационной системы объекта. Топология сети Помещение организации оснащено: – тринадцатью компьютерами; – четырьмя многофункциональными устройствами, которые реализует функции – принтера, ксерокса и сканера – и замещает эти три устройства в одном; – одним сервером базы данных; – терминалом для управления сервером базы данных. ЛВС состоит из 6 сегментов. Сегменты формируются по отделам организации. Выход в Интернет осуществляется через межсетевой экран. Схема АИС ООО «Аладин» представлена на рисунке 3.  Рисунок 3 – Схема АИС ООО «Аладин» 1.1.4 Требования Заказчика к защите ЛВС объекта В АИС должно быть обеспечено разграничение пользователей к конфиденциальной информации, к которой относятся персональные данные клиентов – доступ имеет отдел туризма и заместитель генерального директора, и персональные данные сотрудников – доступ к ним имеет отдел кадров, отдел бухгалтерии и заместитель генерального директора, в соответствии с матрицей доступа. АИС должна иметь выход в Интернет. Со стороны интернета АИС должна быть защищена от хакерских атак и поражения вирусов. Проектирование защищенной АИС должно базироваться на существующей ЛВС. Должна быть обеспечена сохранность персональных данных клиентов и сотрудников. Для этого должна быть система резервного копирования конфиденциальной информации. Система ЗИ должна соответствовать требованиям нормативных и руководящих документов по ИБ. 1.1.5 Цели и задачи проектирования СЗЛВС и КСЗИ Главной задачей комплексной системы защиты информации организации ООО «Аладин» является её соответствие требованиям к системам безопасности. Основные цели создания системы являются: ‒ защита конфиденциальной и коммерческой информации от несанкционированного доступа, которая обрабатывается и хранится в АИС и содержит данные о заказах на путешествия, заключенных договорах между клиентами и организацией ООО «Аладин», персональных данных сотрудников; ‒ обеспечение соответствующего классу АИС уровня информационной безопасности; ‒ обеспечение оперативного доступа подразделений, сотрудников ООО «Аладин» к информационным ресурсам отделов и к внешним информационным ресурсам; ‒ обеспечение устойчивости и надежности, а также бесперебойной работы информационно-телекоммуникационной структуры подразделений; Задачами, решаемыми в ходе выполнения работ, являются: ‒ анализ информационных потоков используемых внутри ЛВС ООО «Аладин» и характера взаимодействия с сетью Интернет, а также внешними каналами связи; ‒ проведение классификации информационных ресурсов, хранимых и обрабатываемых в АИС; ‒ внедрение аппаратно-программных средств защиты, и соответствие их характеристик искомым требованиям защиты; ‒ расчет себестоимости проводимых работ, сроков окупаемости СЗИ. Хранится конфиденциальная информация на специальном удаленном сервере. Доступ к ней контролируется и определяется только руководством предприятия (ограничивается или разрешается определенным сотрудникам). 1.1.6 Перечень нормативных и руководящих документов Нормативные и руководящие документы: 1 Федеральный закон РФ «О ПДн», №152-ФЗ от 27.06.2006 г. 2 Федеральный закон "О коммерческой тайне" от 29.07.2004 г. N 98-ФЗ. 3 Федеральный закон "О лицензировании отдельных видов деятельности" от 04.05.2011 г. N 99-ФЗ. 4 РД «Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации. Утв. решением Гостехкомиссии России от 30.03.1992 г. 5 РД «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных». Утверждено ФСТЭК России 15 февраля 2008 г. 6 РД «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации». 7 РД «Средства защиты информации. Антивирусные средства. Функциональные требования». 1.2 Разработка требований к СЗИ 1.2.1 Требования к ЛВС в целом Локально-вычислительные сети дают возможность пользователям организации осуществлять скоростной обмен данными в реальном масштабе времени. Поэтому необходимо обеспечить стабильную и хорошо защищенную среду передачи данных. ЛВС должна основываться и строиться на имеющейся или на разрабатываемой кабельной системе (СКС) в организации. ЛВС должна будет организована так, чтобы включение в неё новых элементов, путем введения дополнительного оборудования, сегментов и модулей в существующую систему, должно защитить и повысить ее производственные показатели. В ЛВС необходимо использовать только сертифицированное оборудование, которое соответствует требованиям и запросам по защите информации. Для реализации данных требований сетевое оборудование ЛВС должно быть обеспечено необходимым резервным (дополнительным) оборудованием. 1.2.2 Классификация АС, СВТ и СЗИ Разрабатываемая АС ООО «Аладин» представляет собой систему с несколькими рабочими местами (пользователями), где обрабатывается и хранится информация разных степеней конфиденциальности, в то же время не все пользователи обладают одинаковым правом доступа ко всей информации АС. Соответственно РД «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» проектируемая АС соответствует уровню класса 1В. Для АС 1В согласно РД «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации». Профили требований представлены в таблице 1. Таблица 1 − РД АС

Выбором СВТ для АС руководствовались «Положение о сертификации средств и систем вычислительной техники и связи по требованиям защиты информации». Согласно вышеуказанному документу СВТ должно соответствовать 4 классу защищенности. Профили требований для СВТ выбирались для 4 класса защищенности в соответствии с РД «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования». Профили требований представлены в таблице 2. Таблица 2 – РД СВТ

Согласно РД «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» для АС уровня 1В будет соответствовать 3 класс защищенности МЭ. Межсетевой экран − это программный или программно-аппаратный элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами. Межсетевой экран, защищающий сразу множество (не менее двух) узлов, призван решить две задачи: – ограничение доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. К таким пользователям могут быть отнесены партнеры, удаленные пользователи, хакеры и даже сотрудники самой компании, пытающие получить доступ к серверам баз данных, защищаемых межсетевым экраном; – разграничение доступа пользователей защищаемой сети к внешним ресурсам. Решение этой задачи позволяет, например, регулировать доступ к серверам, не требуемым для выполнения служебных обязанностей. Межсетевой экран 3 класса защищённости. Профили требований представлены в таблице 3. Таблица 3 − РД МЭ

Согласно РД “Средства защиты информации, антивирусные средства, функциональные требования” для класса АС 1В профили требований метода АВС выбирались в соответствии уровню защищенности персональных данных. Средства антивирусной защиты типа «А» не применяются в информационных системах самостоятельно и предназначены для использования только совместно со средствами антивирусной защиты типов «Б». Профили требований к антивирусным средствам представлены в таблице 4. Таблица 4 − РД Антивирусные средства. Функциональные требования

Продолжение таблицы 4

Профили требований для ПО выбирались для класса АС 1В согласно с РД «Защита от несанкционированного доступа к информации. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия не декларированных возможностей». Профили требований представлены в таблице 5. Таблица 5 − РД ПО

Продолжение таблицы 5.

В этом разделе были рассмотрены требования к проектируемой ЛВС. Согласно требуемым профилям и в соответствии классу защищенности делаем выбор аппаратной части, сертифицированного программного и антивирусного обеспечения. Выше перечисленным критериям наиболее подходят ПО Windows 10 и антивирус Kaspersky, аппаратные средства МЭ, коммутаторы D-link. Данные средства в полной мере удовлетворяют требованиям профилей безопасности. Также согласно всем, выше перечисленным критериям в разрабатываемой ЛВС необходим диск резервного копирования, который обеспечит сохранности данных организации ООО «Аладин» в случае потери, уничтожении на носителях. Подсистема управления доступом. Должна осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия, длиной не менее шести буквенно-цифровых символов. Подсистема регистрации и учета. Должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Подсистема обеспечения целостности. Должна быть обеспечена целостность программных средств СЗИ НСД, а также неизменность программной среды. Защита СВТ. Защищенность ввода и вывода на отчуждаемый физический носитель информации путем исключения в реестре ПК посторонних носителей. Защищенность МЭ. В обязанности МЭ входит обеспечение регистрации входа (выхода) администратора МЭ в систему (из системы) либо загрузки и инициализации системы и ее программной останки. Фиксация (регистрация) выхода из системы не проводится во время аппаратного отключения МЭ. 1.3 Разработка политики безопасности 1.3.1 Разграничение доступа работников ООО к защищаемой информации. Матрица доступа к ресурсам АС представлена в таблице 6 Таблица 6 − Матрица доступа к ресурсам АС

1.3.2 Разработка перечня организационно-распорядительной документации организации, их основные положения 1) устав организации – основной документ, в соответствии с которым организация осуществляет свою деятельность, во всех положениях о структурных подразделениях организации (департаментов, управлений, отделов, служб, групп, секторов и т. п.) и в функциональных обязанностях всех сотрудников, должны быть отражены требования по обеспечению информационной безопасности. 2) «Положение (функциональные обязанности) о системном администраторе» В документе прописать права и функциональные обязанности системного администратора, и ответственность за организацию защищенности и безопасной эксплуатации АС, СВТ и оборудования подсистем ИБ в соответствии уровню нормативных и руководящих документов по классу безопасности 1В АС и требования 4 классу защищенности СВТ, а также в соответствии с политикой безопасности предприятия и правилами внутреннего распорядка данного предприятия. Системный администратор несет обязанность по выполнению периодического мониторинга АС на выявление угроз ИБ и вносит аргументированные предложения по ликвидации имеющихся и предотвращению вероятных угроз безопасности информации, разработки дополнительных мер по укреплению и повышению защищенности АС и СВТ. 3) «Инструкция по изменению списка пользователей и разграничением допуска к ресурсам автоматизированной системы». Правила и процедура принятия Решений о внесении изменений в списки пользователей АС и разграничение доступа к информационным ресурсам, а также наделении их полномочиями, соответствующие функциональным обязанностям, принимается заместителем директора. На основе этих решений и по указанию вносится изменения в списки пользователей. После внесения и утверждения изменений проводятся соответствующие процедуры в АС. 4) «Инструкцией по установке, модификации и техническому обслуживанию программного обеспечения и аппаратных средств компьютеров АС». Прописываются меры безопасности при вводе в эксплуатацию новых рабочих станций и серверов, а также при изменениях конфигурации технических и программных средств существующих компьютеров. 5) «Положение (инструкция администратору) по предоставлению доступа и использованию ресурсов сети Интернет». В положении устанавливается список пользователей Интернета, правила и порядок предоставления доступа, время работы, порядок использования индивидуального пароля, контроль за доступом. 6) «Инструкция о порядке использования электронной почты». Инструкцией предписывается запрет сотрудникам использовать электронную почту со своих АРМ в связи с возможной утечкой защищаемой информации. Пользование электронной почтой должно осуществляется на специальном терминале с доступом к ЭП. 7) «Инструкция по организации антивирусной защиты» должна регламентировать организацию защиты компьютерных систем от разрушающего воздействия компьютерных вирусов и устанавливать ответственность руководителей и сотрудников подразделений, эксплуатирующих и сопровождающих информационные системы, за их ненадлежащее выполнение. 8) «Инструкция по организации парольной защиты» призвана регламентировать процессы генерации, смены и прекращения действия паролей пользователей в автоматизированной системе организации, а также контроль за действиями пользователей и обслуживающего персонала системы при работе с паролями. 9) «Порядок регистрации, учета и хранения документов, содержащие коммерческую тайну, конфиденциальных документов и ПДн». Учет и хранение документов ограниченного доступа, электронных носителей защищаемой информации производится в РСО. Для использования в работе документы и электронные носители информации получаются исполнителями под роспись в соответствующем журнале учета. 10) «Инструкция на случай НСД» определяет порядок действий пользователей при обнаружении признаков НСД к АРМ, попытки доступа к защищаемым документам. В указанном случае сотрудники прекращают все действия по обработке информации, незамедлительно ставят в известность руководство предприятия. 1.4 Разработка концепции безопасности организации 1.4.1 Общие положения «Концепция обеспечения информационной безопасности». В Концепции на основе анализа современного состояния информационной инфраструктуры организации и интересов организации в области обеспечения безопасности должны определяться основные задачи по защите информации и процессов её обработки, намечаться подходы и основные пути решения данных задач. В правовую базу концепции легли выше перечисленные в п. 1.1.6 федеральные законы, руководящие документы, также нормативные и правовые акты в сфере информационной безопасности. 1.4.2 Объекты защиты Основными объектами защиты на предприятии являются: ‒ базы с персональными данными, базы данных о принятых заказах и платежей клиентов и информация, составляющая коммерческую тайну, представленные в виде документов и массивов, независимо от формы и вида их представления; ‒ сама непосредственная работа с данными массивами информации в АС, это информационные технологии, регламенты и процессы сбора, обработки, хранения и передачи информации, система ЗИ; Информационная инфраструктура ООО «Аладин» состоит из системы обработки и анализа информации, также из технических и программных средств ее обработки, хранения, передачи и отображения, еще входят каналы информационного обмена и телекоммуникации, системы и средства защиты информации, а также объекты и помещения, где находятся наиболее уязвимые компоненты ИС. АИС используют как для обработки схем документов, в которых хранится информация, содержащая коммерческую тайну, так и хранения, и использования электронных баз данных, а также обработки документов денежных транзакций, учета ПДн. Разделение на сегменты сети производится по уровню конфиденциальности информации. Оборудование АИС располагаются в здании организации в пределах контролируемой зоны. Для информационного обмена со сторонними организациями используется сеть Интернет. Защите подлежит конфиденциальная информация о принятых заказах и платежах клиентов, также информация о заключаемых договорах и персональные данные работников предприятия ООО «Аладин», и ПДн клиентов организации. Основной задачей защиты информации состоит в воспрепятствовании утечки, потери, блокированию НСД к информации. Контролирование целостности и сохранности данных, составляющих тайну. Задача защиты решается путем организации работы с информацией в соответствии с требованиями к НСД, регистрации и учета, обеспечения доступности и целостности информационных ресурсов внутри организации, и установки надежной защиты внешнего трафика (межсетевого экрана). Наиболее значимые угрозы это: 1) разглашение и (или) утечка информации, составляющую тайну, уничтожения конфиденциальной информации; 2) сбой и (или) ошибки системы, инсайдеры и халатность сотрудников. 3) утрата, разглашение, небрежность; 4) НСД по внешнему и внутреннему каналам связи. Хищение паролей, документов и т.д.; 5) утечки информации через flash накопители. Для решения данной проблемы необходимо закрыть USB порты на всех АРМ; 6) случайное попадание защищаемой информации к лицам, не допущенным к ней, но находящимся в пределах контролируемой зоны. Для решения необходимо ограничить доступ каждого отдела только к информации, являющейся необходимой для работы этого отдела; 7) внутренние нарушители. Это сотрудники, нарушающие процедуры операций в АС, например, попытки превышения полномочий, подбор паролей, использование неучтенных внешних носителей. Небрежное отношение к полученной информации, её утрата, попытка внесения в БД неверной, искаженной информации. Несоблюдение правил внутреннего режима предприятия, нарушение трудовой дисциплины; 8) внешние нарушители. Все посторонние совершающие попытки НСД как физического проникновения на территорию и в помещения организации, так и различного рода хакеры. Разглашение информации, содержащей, составляющей тайну, влечет за собой ущерб, результатом которого могут стать финансовые и материальные убытки, потеря конкурентоспособности, репутационные потери, а также потеря своих позиции на рынке оказания данного вида услуг. 1.5 Разработка плана аудита безопасности автоматизированной системы Проверка проводится установленным регламентом и правилами, стандарт, и в соответствии Временным правилам аудиторской деятельности в Российской Федерации, утвержденным Указом Президента Российской Федерации N 2263 от 22 декабря 1993 г. План аудиторской проверки: − проверка документации; − проверка на наличие необходимых инструкций пользователя; − проверка наличия РД и НД по ИБ, соответствие политики ИБ; − проверка фактического наличие носителей информации данным журнала учета; − проверка настройки параметров парольной защиты; − проверка состояния учетных записей и почтовых ящиков уволенных сотрудников; − проверка реализации политики управления доступом; − проверка реализации антивирусной политики; − проверка технической документации в области ЗИ; − проверка режима хранения резервных копий; − проверка конфигурации АИС на соответствие описанию архитектуры АИС. Проверка персонала: − ознакомление и проверка знаний инструкции пользователя; − проверка соответствия полномочий пользователей их функциональным обязанностям; − выполнение всех правил, инструкций и требований согласно политике безопасности; Проверка оборудования: − наличие сертификатов на использующиеся технические средства; − проверка наличия в сети компьютеров, незащищенных антивирусным ПО; − соответствие наличия и расположения оборудования со схемой АИС предприятия; − проверка соответствия эксплуатации технических средств; − проверка выполнения требований политики обновления ПО; − проверка на наличие и исправность сигнализирующих средств; − проверка состояния учетных записей и почтовых ящиков уволенных сотрудников; Проверка контролируемой зоны: − наличие и исправность средств видеонаблюдения; − проверка на соответствие входных дверей, находящиеся в контролируемой зоне, и запорных устройств на них политике безопасности и защищенности предприятия; − наличие и исправность охранной сигнализации. 1.6 Разработка сводной матрицы угроз Сводная матрица угроз — это таблица, в заголовках столбцов которой: угрозы, вероятность угрозы, актуальность угрозы и меры по устранению. 1) вероятность угрозы оценивается субъективной оценкой экспертам по защите информации, после исследования правил, внутреннего распорядка работы и условий эксплуатации объекта и изучения модели нарушителя, где критерии, например, 1 – высокая вероятность (high), 0,5 – малая вероятность (medium), 0 – угроза практически отсутствует (low). 2) актуальность угрозы характеризует возможные финансовые потери, объем разглашенной информации, репутационный и моральный ущерб и т.п. В случае утечки информации, нарушения ее целостности (искажение, физическое уничтожение) и доступности (потери трудозатрат). Модель угроз представлена в таблице 7. Таблица 7 - Модель угроз ИБ Конфиденциальной информации

Продолжение таблицы 7

Продолжение таблицы 7

1.7 Разработка плана ввода подсистем и средств безопасности автоматизированной системы 1 план ввода с учетом подсистем ИБ. 1.1 разработать инструкцию по разграничению доступа, регламент использования и смены паролей, приобрести и установить программу генерации новых паролей, завести журнал учета паролей. 1.2 прописать АРМ, согласно рабочим местам. 1.3 утвердить матрицу доступа сотрудников ООО «Аладин». Провести администрирование доступа пользователей согласно данной матрицы. 1.4 делать записи в журнале учета пользователей, входивших в систему и сеть, а также проделанные операции. 2 выбор программных, технических средств, для компонентов подсистемы безопасности. 2.1 выбрать антивирусное ПО отвечающим требованиям безопасности и защищенности АИС, блокированию вредоносных программ и от НСД. 2.2 выбрать средств межсетевого экранирования отвечающим требованиям безопасности и защищенности АИС. 2.4 выбрать оптимальный способ и средств резервного копирования информационных ресурсов. 3 разработка Руководства безопасной эксплуатации АРМ. 1.8 Описание подсистем безопасности, согласно ТЗ Подсистема управления доступом ‒ доступ в систему осуществляется через личные пароли, состоящих из не менее 7 символов, которые присваиваются каждому пользователю системным администратором. Генерация паролей осуществляется специальной, предназначенной для этого программой. ‒ идентификация, АРМ, узлов сети АРМ, каналов связи, внешних устройств АРМ по логическим именам и/или адресам; ‒ идентификация программ, томов, каталогов, файлов, записей, полей записей осуществляться по именам; ‒ контроль доступа субъектов к защищаемым ресурсам согласно матрице доступа персонала, разграничение доступа реализуется системным администратором с терминала сервера баз данных. Подсистема регистрации и учета: ‒ регистрация входа/выхода субъектов доступа в систему/из системы, либо контроль включения и инициализации операционной системы и ее программного останова; ‒ регистрация запуска/завершения программ и процессов (заданий, задач), которые работают с файлами, содержащие защищаемую информацию; ‒ постоянный контроль и регистрация попыток доступа программных средств к АРМ персонала; ‒ регистрация и контроль за изменениями полномочий субъектов доступа и статуса объектов доступа; ‒ учет в автоматическом режиме создаваемых защищаемых файлов с помощью их дополнительной маркировки, используемой в подсистеме управления доступом. Маркировка необходимо отражать уровень конфиденциальности объекта; ‒ регистрация выхода пользователя в сеть, регистрация посещаемых сайтов, время посещения; ‒ учет и регистрация всех защищаемых носителей информации с помощью их маркировки. Подсистема обеспечения целостности: ‒ постоянный контроль за целостностью программных средств СЗИ от НСД, а также неизменность программной среды, при этом: ‒ целостность СЗИ от НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ, целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ при обработке и (или) хранении защищаемой информации; ‒ физическая охрана осуществляется ЧОП «Медведь», который обеспечивает охрану бизнес-центра «Гостиный двор», где располагается помещение ООО «Аладин»; ‒ обязанности администратора ЗИ выполняет системный администратор, в соответствии с должностной инструкцией он, как администратор, отвечает за нормальное функционирование и контроль работы СЗИ от НСД. Администратор должен иметь свой терминал и необходимые средства оперативного контроля и воздействия на безопасность АС; ‒ проверка и тестирование всех функций СЗИ от НСД с помощью специальных программных средств не реже одного раза в год; ‒ средства восстановления СЗИ от НСД, предусматривающие ведение двух копий программных средств СЗИ от НСД и их обновление и проверка работоспособности; ‒ использовать только сертифицированные средства защиты. Система защиты информации (СЗИ) должна быть адекватна потенциальным угрозам. Поэтому при планировании защиты необходимо представлять, кого и какая именно информация может интересовать, какова ее ценность. СЗИ должна быть комплексной, т. е. использующей не только технические средства защиты, но также административные и правовые. СЗИ должна быть гибкой и адаптируемой к изменяющимся условиям. Главную роль в этом играют административные (или организационные) мероприятия, такие, например, как регулярная смена паролей и ключей, строгий порядок их хранения, анализ журналов регистрации событий в системе, правильное распределение полномочий пользователей и многое другое. Человек, отвечающий за все эти действия, должен быть не только преданным сотрудником, но и высококвалифицированным специалистом как в области технических средств защиты, так и в области вычислительных средств вообще. 1.9 Выбор программных, технических средств, для компонентов подсистемы безопасности 1 2 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||