Практическая работа 2 Изучение средств идентификации аутентификации операционных систем Настройка локальной политики безопасности

Скачать 1 Mb. Скачать 1 Mb.

|

|

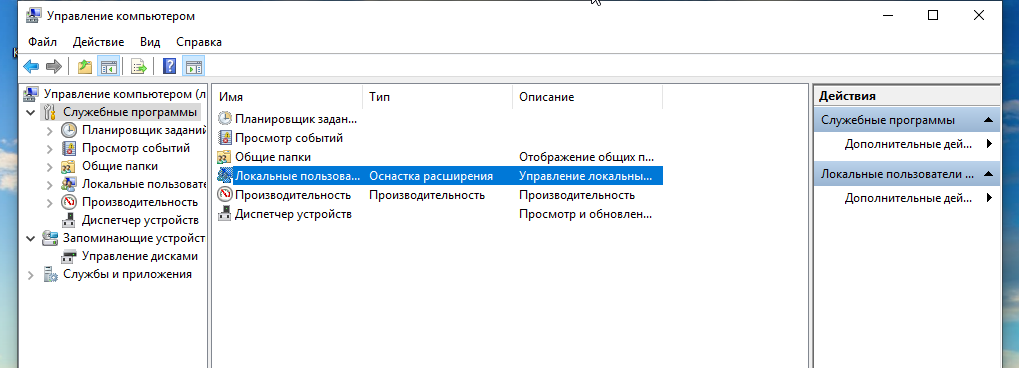

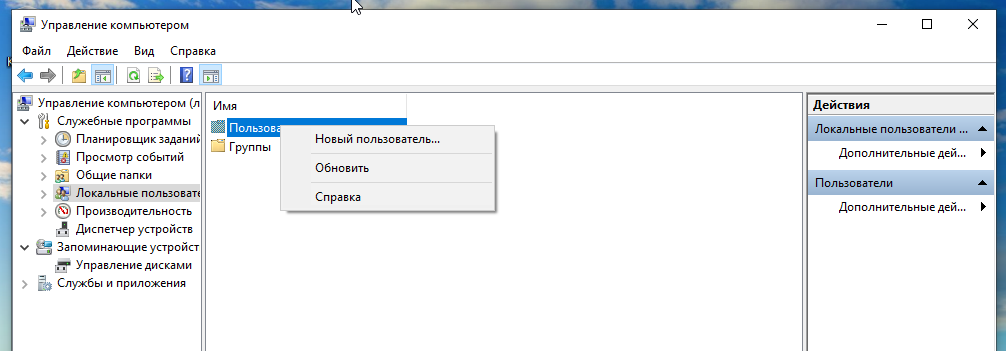

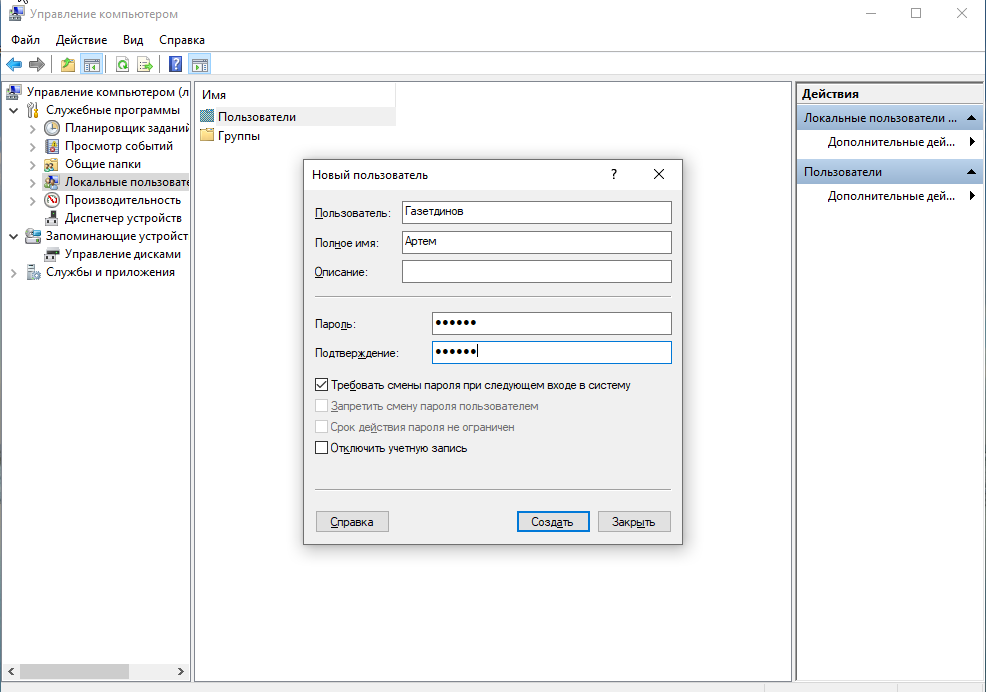

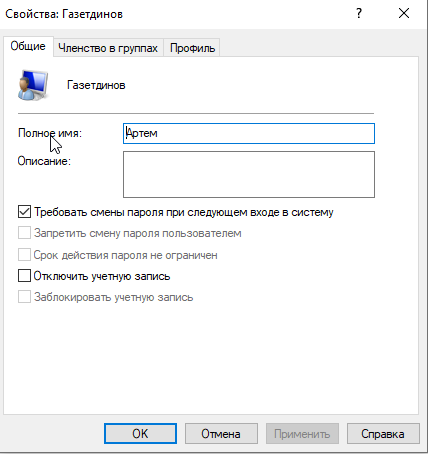

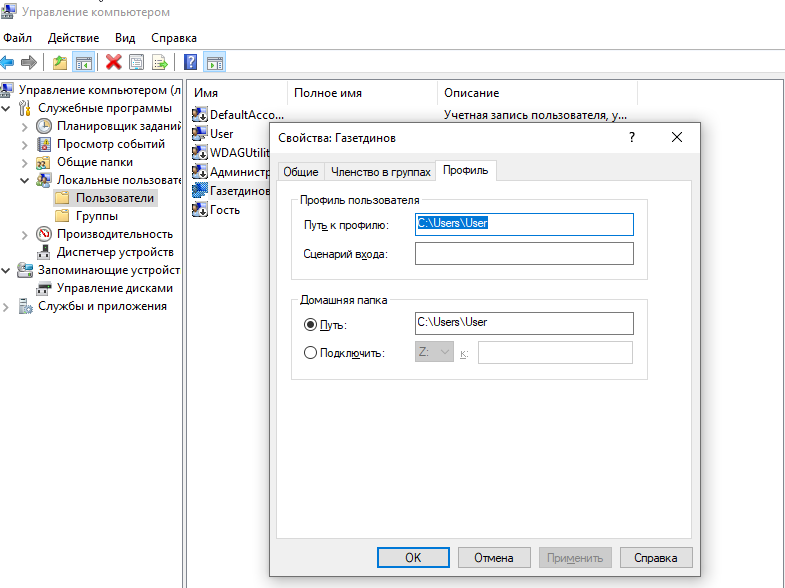

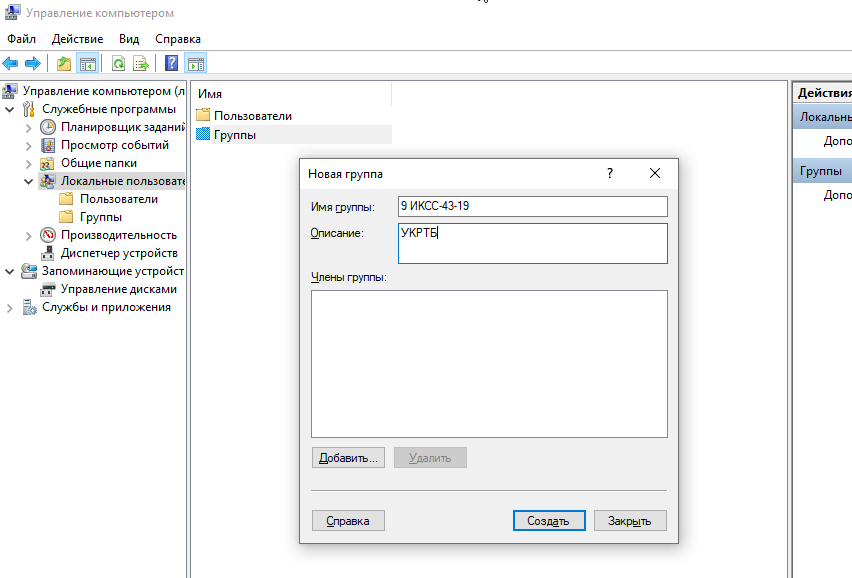

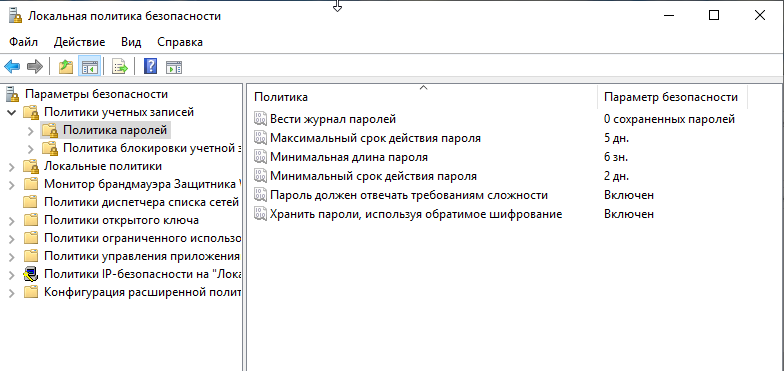

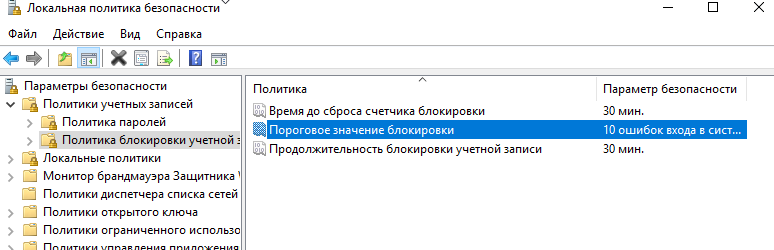

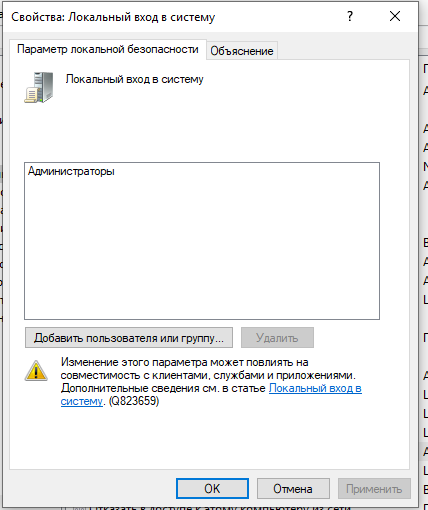

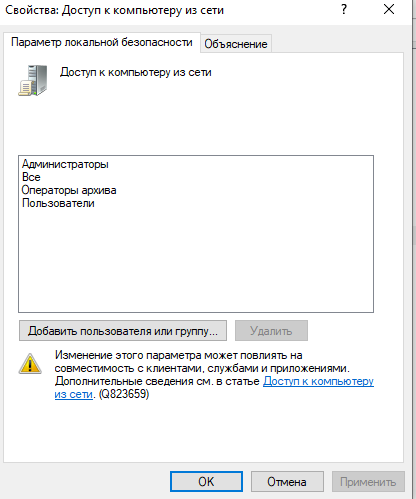

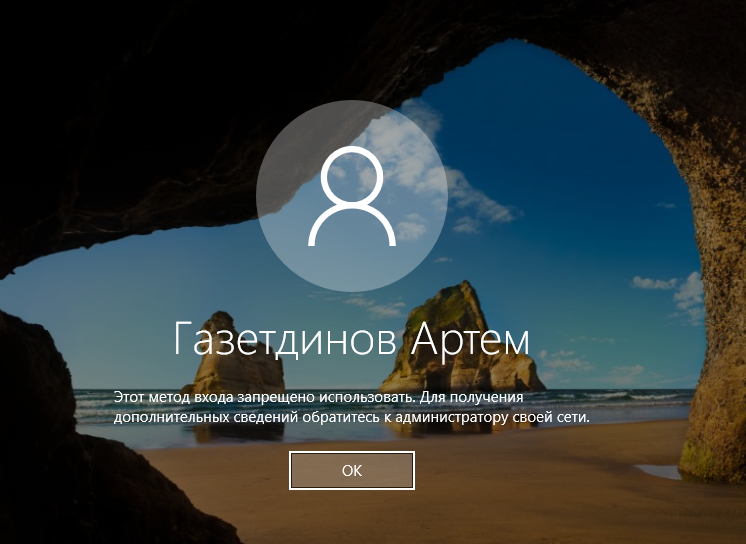

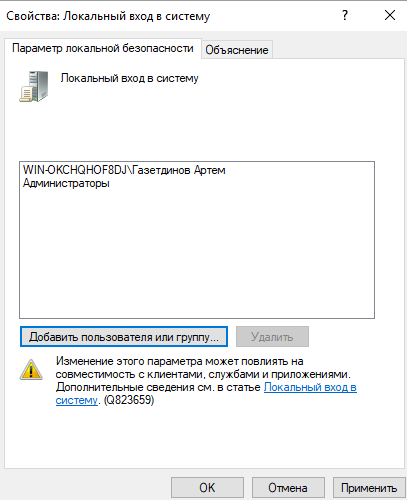

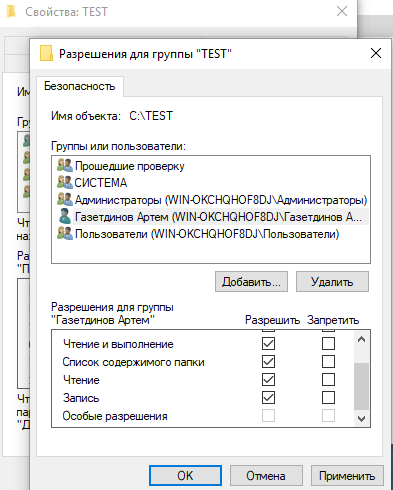

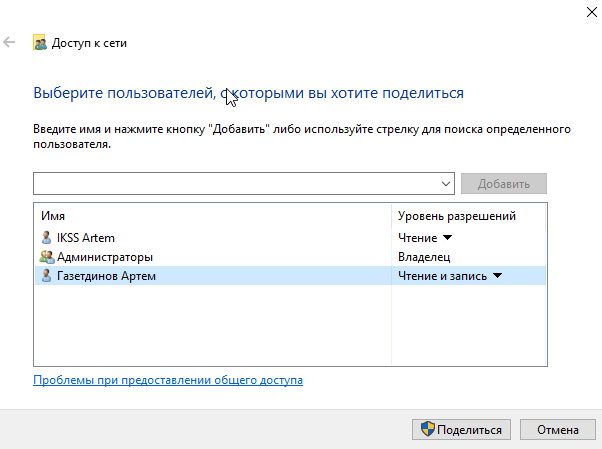

Практическая работа №2 Изучение средств идентификации аутентификации операционных систем Настройка локальной политики безопасности Windows.Политика паролей. Политики учетных записей. Назначение прав пользователя. Настройка локальной политики безопасности Windows. Параметры безопасности. Политика Аудита Цель: Получить навыки администрирования в операционной системе Windows. Задачи: Научиться управлять доступом к локальным и сетевым ресурсам; Получить навыки управления учетными записями пользователей; Изучить возможности администрирования политики паролей; Изучить возможности системы аудита Windows и получить практические навыки работы с ней. Управление учетными записями пользователей и групп Создание учетных записей и групп занимает важное место в обеспечении безопасности Windows , поскольку, назначая им права доступа, администратор получает возможность ограничить пользователей в доступе к конфиденциальной информации компьютерной сети, разрешить или запретить им выполнение в сети определенного действия, например архивацию данных или завершение работы компьютера. Обычно право доступа ассоциируется с объектом — файлом или папкой. Оно определяет возможность данного пользователя получить доступ к объекту. Оснастка Локальные пользователи и группы (Local Users and Groups) Оснастка Локальные пользователи и группы — это инструмент с помощью которого выполняется управление локальными учетными записями пользователей и групп — как на локальном, так и на удаленном компьютерах. С ним можно работать на рабочих станциях и автономных серверах Windows , как на изолированных, так и рядовых членах домена (member server). На контроллерах домена Windows инструмент Локальные пользователи и группы недоступен, поскольку все управление учетными записями и группами в домене выполняется с помощью оснастки Active Directory — пользователи и компьютеры (Active Directory Users and Computers). Запускать оснастку Локальные пользователи и группы может любой пользователь. Выполнять администрирование учетных записей могут только администраторы и члены группы Опытные пользователи (Power Users). Папка Пользователи (Users) Сразу после установки системы Windows (рабочей станции или сервера, являющегося членом домена) папка Пользователи содержит две встроенные учетные записи — Администратор (Administrator) и Гость (Guest). Они создаются автоматически при установке Windows . Ниже даны описания свойств обеих встроенных учетных записей: - Администратор — эту учетную запись используют при установке и настройке рабочей станции или сервера, являющегося членом домена. Она не может быть уничтожена, блокирована или удалена из группы Администраторы (Administrators), ее можно только переименовать. - Гость — эта учетная запись применяется для регистрации в компьютере без использования специально созданной учетной записи. Учетная запись Гость не требует ввода пароля и по умолчанию блокирована. (Обычно пользователь, учетная запись которого блокирована, но не удалена, при регистрации получает предупреждение и входить в систему не может.) Она является членом группы Гости (Guests). Ей можно предоставить права доступа к ресурсам системы точно так же, как любой другой учетной записи. Папка Группы (Groups) После установки системы Windows (рабочей станции или сервера, являющегося членом домена) папка Группы (Groups) содержит шесть встроенных групп. Они создаются автоматически при установке Windows . Ниже описаны свойства всех встроенных групп: Администраторы (Administrators) — ее члены обладают полным доступом ко всем ресурсам системы. Это единственная встроенная группа, автоматически предоставляющая своим членам весь набор встроенных прав. Операторы архива (Backup Operators) — члены этой группы могут архивировать и восстанавливать файлы в системе независимо от того, какими правами эти файлы защищены. Кроме того, операторы архива могут входить в систему и завершать ее работу, но они не имеют права изменять настройки безопасности. Гости (Guests) — эта группа позволяет выполнить регистрацию пользователя с помощью учетной записи Гость и получить ограниченные права на доступ к ресурсам системы. Члены этой группы могут завершать работу системы. Опытные пользователи (Power Users) — члены этой группы могут создавать учетные записи пользователей, но они имеют право модифицировать настройки безопасности только для созданных ими учетных записей. Кроме того, они могут создавать локальные группы и модифицировать состав членов созданных ими групп. То же самое они могут делать с группами Пользователи, Гости и Опытные пользователи. Члены группы Опытные пользователи не могут модифицировать членство в группах Администраторы и Операторы архива. Они не могут быть владельцами файлов, архивировать или восстанавливать каталоги, загружать и выгружать драйверы устройств и модифицировать настройки безопасности и журнал событий. Репликатор (Replicator) — членом группы Репликатор должна быть только учетная запись, с помощью которой можно зарегистрироваться в службе репликации контроллера домена. Ее членами не следует делать рабочие учетные записи. Пользователи (Users) — члены этой группы могут выполнять большинство пользовательских функций, например, запускать приложения, пользоваться локальным или сетевым принтером, завершать работу системы или блокировать рабочую станцию. Они также могут создавать локальные группы и регулировать состав их членов. Они не могут получить доступ к общему каталогу или создать локальный принтер. Управление средой пользователя Рабочая среда пользователя состоит из настроек рабочего стола, например, цвета экрана, настроек мыши, размера и расположения окон, из настроек процесса обмена информацией по сети и с устройством печати, переменных среды, параметров реестра и набора доступных приложений. Для управления средой пользователя предназначены следующие средства Windows : Сценарий входа в сеть (сценарий регистрации) представляет собой командный файл, имеющий расширение bat, или исполняемый файл с расширением ехе, который выполняется при каждой регистрации пользователя в сети. Сценарий может содержать команды операционной системы, предназначенные, например, для создания соединения с сетью или для запуска приложения. Кроме того, с помощью сценария можно устанавливать значения переменных среды, указывающих пути поиска, каталоги для временных файлов и другую подобную информацию. Профили пользователей. В профиле пользователя хранятся все настройки рабочей среды компьютера, на котором работает Windows , определенные самим пользователем. Это могут быть, например, настройки экрана и соединения с сетью. Все настройки, выполняемые самим пользователем, автоматически сохраняются в файле, путь к которому выглядит следующим образом: Имя_устройства\корневой_каталог\Profiles. Как правило, корневым является каталог \winnt. Сервер сценариев Windows (Windows Scripting Host, WSH). Сервер сценариев независим от языка и предназначен для работы на 32-разрядных платформах Windows. Он включает в себя как ядро сценариев Visual Basic Scripting Edition (VBScript), так и JScript. Сервер сценариев Windows предназначен для выполнения сценариев прямо на рабочем столе Windows или на консоли команд. При этом сценарии не надо встраивать в документ HTML. Профили пользователей На изолированном компьютере с Windows локальные профили пользователей создаются автоматически. Информация локальных профилей необходима для поддержки настроек рабочего стола локального компьютера, характерных для конкретного пользователя. Профиль создается для каждого пользователя в процессе его первой регистрации в компьютере. Профиль пользователя обладает следующими преимуществами: При регистрации пользователя в системе рабочий стол получает те же настройки, какие существовали в момент предыдущего выхода пользователя из системы. Несколько пользователей могут работать на одном и том же компьютере в индивидуальных средах. Профили пользователей могут быть сохранены на сервере. В этом случае пользователь получает возможность работать со своим профилем при регистрации на любом компьютере сети. Такие профили называются перемещаемыми (roaming profile). Внимание! Не все настройки локального профиля пользователя входят (копируются) в его перемещаемый профиль! Пользовательские профили можно применять следующим образом: Создать несколько типов профилей и назначить их определенным группам пользователей. Это позволит получить несколько типов рабочих сред, соответствующих различным задачам, решаемым пользователями. Назначать общие групповые настройки всем пользователям. Назначать обязательные профили, какие-либо настройки которых пользователи изменять не могут. Профиль пользователя хранит следующие настройки конфигурации: Все настройки, определяемые самим пользователем, касающиеся программы Проводник; Все персональные группы программ и их свойства, все программные объекты и их свойства; Сетевые соединения принтера; Все настройки, определенные пользователем и касающиеся панели управления; Индивидуальный файл конфигурации и текущее состояние консоли управления. Разрешения и права Разрешения определяют правомочность выполнения конкретными пользователями различных действий с ресурсами: папками, файлами и принтерами. Права регулируют возможности пользователей на выполнение системных операций, как-то: создание учетных записей, регистрацию на локальном компьютере или выключение сервера. Разрешения для файлов и папок Устанавливая пользователям определенные разрешения для файлов и каталогов (папок), администраторы системы могут защищать конфиденциальную информацию от несанкционированного доступа. Каждый пользователь должен иметь определенный набор разрешений на доступ к конкретному объекту файловой системы. Кроме того, он может быть владельцем файла или папки, если сам их создает. Администратор может назначить себя владельцем любого объекта файловой системы (файла или папки). Следует, однако, помнить, что обратная передача владения от администратора к пользователю невозможна. Администратор должен зарегистрироваться в системе под именем того пользователя, которому он хочет передать владение файлом или папкой, а затем стать владельцем нужного объекта. Разрешения пользователя на доступ к объектам файловой системы работают по принципу дополнения (аддитивности). Это значит, что действующие разрешения, то есть те разрешения, которые пользователь реально имеет в отношении конкретного каталога или файла, образуются из всех прямых и косвенных разрешений, назначенных пользователю для данного объекта с помощью логической функции ИЛИ. Например, если пользователь имеет прямо назначенное разрешение для каталога на чтение, а косвенно через членство в группе ему дано разрешение на запись, то в результате пользователь сможет читать информацию в файлах каталога и записывать в них данные. Следует все же заметить, что правило сложения разрешений с помощью логического ИЛИ не выполняется, когда пользователь имеет определенное разрешение, а группе, в которую он входит, отказано в этом разрешении (или наоборот). В этом случае отказ в разрешении имеет более высокий приоритет над предоставлением разрешения, т. е. в результате пользователь не будет иметь данного разрешения. Теперь для отказа пользователю в разрешении на доступ к какому-либо файлу или папке следует включить пользователя в группу, которой отказано в разрешении Полный доступ (Full Control) для данного объекта файловой системы. 1.2 Аудит локальной системы Аудит — это процесс, позволяющий фиксировать события, происходящие в операционной системе и имеющие отношение к безопасности. Например, попытки создать объекты файловой системы или Active Directory, получить к ним доступ или удалить их. Информация о подобных событиях заносится в файл журнала событий операционной системы. После включения аудита операционная система Windows начинает отслеживать события, связанные с безопасностью. Полученную в результате информацию можно просмотреть с помощью оснастки Просмотр событий (Event Viewer). Записывает события в три журнала: • Системный журнал (system log) содержит информацию о событиях относящихся к компонентам Windows NT. Например сообщение о сбое драйвера или службы при загрузке • В журнал безопасности (security log) заносятся сведения о входе в систему, доступе к объектам и другая информация, связанная с безопасностью. При просмотре событий аудита вы будите просматривать именно этот журнал. • Журнал приложений (application log) содержит события, записываемые приложениями. В процессе настройки аудита необходимо указать, какие события должны быть отслежены. Информация о них помещается в журнал событий. Каждая запись журнала хранит данные о типе выполненного действия, пользователе, выполнившем его, а также о дате и моменте времени выполнения данного действия. Аудит позволяет отслеживать как успешные, так и неудачные попытки выполнения определенного действия, поэтому при просмотре журнала событий можно выяснить - кто предпринял попытку выполнения неразрешенного ему действия. Аудит представляет собой многошаговый процесс. Сначала его следует активизировать с помощью оснастки Локальная политика (Local Policy). (По умолчанию аудит отключен, поскольку он снижает производительность системы.) После включения аудита необходимо определить набор отслеживаемых событий. Это могут быть, например, вход и выход из системы, попытки получить доступ к объектам файловой системы и т. д. Затем следует указать, какие конкретно объекты необходимо подвергнуть аудиту и включить его с помощью Редактора списков управления доступом ACL. Примечание Для того чтобы иметь возможность настраивать аудит для файлов и папок, необходимо иметь права администратора. Аудит, установленный для родительской папки, автоматически наследуется всеми вновь созданными дочерними папками и файлами. Этого можно избежать, если при создании файла или папки вызвать окно свойств и на вкладке Аудит (Auditing) снять флажок Переносить наследуемый от родительского объекта аудит на этот объект (Allow inheritable auditing entries from parent to propagate to this object). Если же этот флажок отображен серым цветом или кнопка Удалить недоступна, это значит, что настройки аудита уже унаследованы. В этом случае для изменения настроек аудита дочерних объектов нужно изменить настройки аудита родительской папки, и они будут наследоваться всеми дочерними объектами. Задание к лабораторной работе 1. Создайте новую учетную запись пользователя. 1.1. В Панели управления выберите значок Администрирование и запустите оснастку Управление компьютером. 1.2. Откройте значок Служебные программы и выберите Локальные пользователи и группы.  1.3. Щелкните по Пользователи правой кнопкой мыши, и выберите меню Новый пользователь.  1.4. Задайте имя пользователя (фамилия студента) и его пароль входа в систему (пароль необходимо запомнить).  1.5. Нажмите кнопку Создать. 2. Настройте окружение пользователя. 2.1. Щелкните по имени пользователя правой кнопкой мыши и выберите Свойства.  2.2. На закладке Членство в группах указать к каким группам пользователей принадлежит текущий пользователь, и, соответственно, какими правами этих групп он пользуется. Определите отсутствие принадлежности вашего пользователя к какой-либо группе.  2.3. Задайте домашний каталог пользователя. На закладке Профиль укажите путь к папке, где будут храниться индивидуальные файлы пользователя. Укажите локальный путь к папке.  Примечание: Если путь к домашней папке не указан явно, то по умолчанию она размещается в каталоге Documents and Settings\{Имя пользователя}\Мои документы локального компьютера. 3. Создайте вашу группу(по номеру учебной группы) пользователей (Действия для ее создания аналогичны созданию новой учетной записи пользователя).  4. Назначение прав пользователям и группам. Создание пользователя не имеющего право локально регистрироваться на компьютере, но имеющего право получать доступ к его ресурсам из сети. 4.1. В оснастке Администрирование выберите Локальная политика безопасности. 4.1.1 Политики учетных записей – Политика паролей, изучить с применением Объяснение параметра возможности администрирования. 11 Занести в отчет параметры политики паролей: Возможные Сроки действия пароля Возможная Длина пароля Возможные Требования сложности, неповторяемости и надежности хранения паролей.  4.1.2 Политика блокировки учетной записи, изучить с применением Объяснение параметра возможности администрирования. Занести в отчет параметры политики блокировки компьютера.  4.1.3 Локальные политики – Назначение прав пользователя. Изучить с применением Объяснение параметра возможности администрирования. Найдите в колонке Политика право Локальный вход в систему и щелкнув в колонке Локальный параметр правой кнопкой мыши, выберите меню Безопасность. Посмотрите, кто из пользователей или групп пользователей имеет право на локальный вход. Чтобы ваш пользователь не имел права войти в систему локально, он не должен принадлежать к какой-либо группе в этом списке или быть явно указанным в нем. Кроме того он не должен принадлежать к группе Все. Настройте обладание этим правом таким образом, чтобы ваш пользователь мог локально зарегистрироваться на этом компьютере.  4.2. В списке прав найдите право Доступ к компьютеру из сети. Настройте это право таким образом, чтобы ваш пользователь обладал им.  4.3. Протестируйте локальный вход вашего пользователя на компьютер. Для этого завершите сеанс Администратора и попробуйте зарегистрироваться под именем вашего пользователя. Что при этом произойдет?  5. Дайте вашему пользователю право локального входа в систему.  6. Создайте на диске С папку Test. 7. Настройте разрешения для этой папки. 7.1. Щелкните на ней правой кнопкой мыши и откройте ее Свойства. 7.2. Откройте закладку Безопасность и определите кто и какие разрешения имеет на доступ к папке. 7.3. Создайте еще три пользователя. В безопасности папки TEST первому пользователю дайте разрешение только на чтение этой папки, второму – на чтение и изменение, третьему – на полный контроль, четвертому – нет доступа.  8. Сделайте папку TEST общим (сетевым) ресурсом. 8.1. Откройте свойства папки TEST и выберите закладку Доступ. 8.2. Откройте общий доступ к этой папке и щелкнув по кнопке Разрешения определите возможности доступа к папке различных пользователей.  9. Создайте файл в папке TEST. Затем зарегистрируйтесь на компьютере под именем другого пользователя и сделайте так, чтобы он стал владельцем только, что созданного файла. 10. Установите и настройте аудит. 10.1. Откройте оснастку Локальные политики – Политика аудита. 10.2. Выберите пункт Аудит доступа к объектам и дважды щелкните на нем. 10.3. В появившемся диалоге выберите Отказ и нажмите Ок. Тем самым вы включили аудит отказов при доступе в файлам, папкам, принтерам и т.д. Другими словами теперь в системе будут отслеживаться подобные события, и заноситься в журнал безопасности.  10.4. Откройте свойства папки TEST, закладку безопасность и нажмите кнопку Дополнительно. 10.5. В появившемся диалоге выберите закладку Аудит. 10.6. В список внесите имена тех пользователей, по отношению к которым будут отслеживаться события аудита. Добавьте в этот список пользователя, который не имеет разрешения на удаления файла из папки TEST. 10.7. Зарегистрируйтесь в системе от имени этого пользователя, и попробуйте удалить файл из папки TEST. 10.8. Войдите в систему от имени администратора и просмотрите журнал безопасности. Для этого откройте оснастку Управление компьютером и выберите пункт Просмотр событий. События аудита регистрируются в журнале безопасности. 10.9. Найдите в журнале событие об отказе удаления файла из папки TEST. Просмотрите сведения, щелкнув по нему дважды левой кнопкой мыши. Контрольные вопросы Как Windows различает пользователей? Можно ли удалить учетные записи Администратор и Гость? Если переименовать учетную запись администратора, он сохранит за собой административные права? Если после удаления учетной записи создать ее снова, будет ли эта запись той же самой? В каких случаях следует применять профили? Как создать домашнюю папку пользователя на другом компьютере (например, сервере)? Как упростить создание большого количества пользователей? Сделайте так, чтобы при входе пользователей в сеть, подключались несколько общих (сетевых) каталогов. Что такое ACL и как происходит наследование разрешений NTFS? Каким образом можно дать полномочия вашему пользователю на настройку аудита и просмотр зафиксированных событий? |