иб. экзамен иб. Правовая, организационная и инженернотехническая защиты информации

Скачать 70.64 Kb. Скачать 70.64 Kb.

|

|

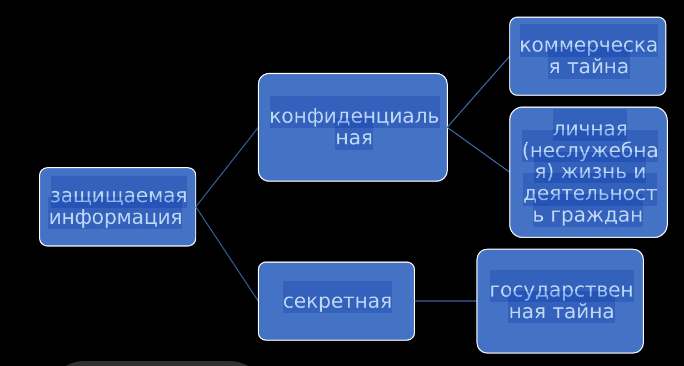

Основными направлениями защиты информации являются правовая, организационная и инженерно-техническая защиты информации как выразители комплексного подхода к обеспечению информационной безопасности. Существует следующая классификация тайн по шести категориям: государственная тайна, коммерческая тайна, банковская тайна, профессиональная тайна, служебная тайна, персональные данные. Последние пять категорий составляют конфиденциальную информацию. К защищаемой информации относят: – секретные сведения, содержащие государственную тайну; – конфиденциальную информацию, содержащую коммерческую тайну; – персональные данные о личной жизни или деятельности граждан. Таким образом, под защищаемой информацией понимают сведения, ис-пользование и распространение которых ограничены их собственниками, т.е. субъектами информационных отношений.  По отношению источника угрозы (внешние и внутренние угрозы); - по виду источника угрозы: физические–отражают физические воздействия на систему; логические – средства, при помощи которых человек получает доступ к логической архитектуре системы; коммуникационные – относятся к процессам передачи данных по линиям связи; человеческие – являются наиболее трудно контролируемыми и непосредственно связанными с физическими и логическими угрозами; по степени злого умысла (случайные и преднамеренные) и т.д.; Каналы утечки информации — методы и пути утечки информации из информационной системы; паразитная (нежелательная) цепочка носителей информации, один или несколько из которых являются (могут быть) правонарушителем или его специальной аппаратурой. Играют основную роль в защите информации, как фактор информационной безопасности. Модель нарушителя: Цель нарушителя Личность нарушителя Пути проникновения Средства проникновения Действия: Кража информации с компьютера Уничтожение информации вирусом НСД к компьютеру посредством шпионской программы Несанкционированное копирование Интерпол… номер 5 QFP - мошенничества с платежными средствами QFT - телефонное мошенничество QFZ - прочие компьютерные мошенничества QR - Незаконное копирование («Пиратство») QRG - компьютерные игрыv QRS - прочее программное обеспечение QRT - топография полупроводниковых изделий QRZ - прочее незаконное копирование QS - Компьютерный саботаж QSH - с аппаратным обеспечением QSS - с программным обеспечением QSZ - прочие виды саботажа QZ - Прочие компьютерные преступления QZB - с использованием компьютерных досок объявлений QZE - хищение информации, составляющей коммерческую тайну QZS - передача информации конфиденциального характера QZZ - прочие компьютерные преступления . Глава 28. Там дохера, поэтому не вставляю. Надо читать и понимать Аппаратные Программные меры защиты Разграничение доступа к информационным ресурсам Межсетевые экраны Защита от вредоносных программ Криптографическая защита Протоколирование и аудит Резервное копирование Обнаружение и защита от атак средства контентной фильтрации (DLP) защита информации, передаваемой по открытым каналам связи (VPN) Межсетевые экраны - комплексная защита от внешних угроз при подключении кобщедоступным сетям (например, к Интернету),а также управление доступом из сети Интернет с использованием технологии межсетевых экранов (Firewall) и фильтрации содержимого (Content Inspection);(межсетевой экран, брандмауэр, фаерволл) Это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Этим оно отличается от маршрутизатора, функцией которого является доставка трафика в пункт назначения в максимально короткие сроки. Основные задачи: Обеспечение безопасного подключения к Internet Управление IP-адресацией между внешними и внутренними частями или сегментами сети Централизованное управление информационными потоками в распределенной корпоративной сети Встроенный брандмауэр Windows предназначен только для контроля входящего трафика. Он защищает компьютер только от внешних вторжений. Он не контролирует исходящий трафик компьютера. Таким образом, если на компьютер уже установлен троянский конь или вирус, которые сами устанавливают соединения с другими компьютерами, брандмауэр Windows не будет блокировать их сетевую активность. Биометрия представляет собой совокупность автоматизированных методов идентификации и/или аутентификации людей на основе их физиологических и поведенческих характеристик. К числу физиологических характеристик принадлежат особенности отпечатков пальцев, сетчатки и роговицы глаз, геометрия руки и лица и т.п. К поведенческим характеристикам относятся динамика подписи (ручной), стиль работы с клавиатурой. На стыке физиологии и поведения находятся анализ особенностей голоса и распознавание речи Распознавание по отпечаткам пальцев Распознавание по форме руки. Распознавание по радужной оболочке глаза Распознавание по форме лица. Распознавание по рукописному почерку. Распознавание по клавиатурному почерку. Распознавание по голосу. К физическим средствам защиты информации относят механические, электронно-механические, электромеханические, оптические, акустические, лазерные, радио и радиационные и другие устройства, системы и сооружения, предназначенные для создания физических препятствий на пути к защищаемой информации и способные выполнять самостоятельно или в комплексе с другими средствами функции защиты информации. Идентификация – это процесс определения личности пользователя по предоставленной им информации. Способы идентификации пользователей: 1. Логины и пароли. 2. Ключевые файлы. 3. Электронные ключи. 4. Анализ биометрических параметров (отпечатков пальцев, сетчатки глаза, временных характеристик вводимой пользователем ключевой фразы). Аутентификация это – подтверждение идентифицированным объектом своего уровня доступа и «уверенность» системы в том, что идентифицированный объект действительно тот, за кого себя выдает Защита от вредоносных программ. Программное обеспечение, алгоритмы работы. Защита каналов связи. Передача конфиденциальной информации по открытым каналам связи. Методы и средства. Защита информации при работе с ИНТЕРНЕТ. Ограничения при работе с ИНТЕРНЕТ. К средствам криптографической защиты информации (СКЗИ), относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации Виды устройств аппаратного шифрования. На рынке существует три разновидности аппаратных средств шифрования: блоки шифрования в каналах связи самодостаточные шифровальные модули шифровальные платы расширения для установки в персональные компьютеры Под протоколированием понимается сбор и накопление информации о событиях, происходящих в информационной системе. При протоколировании записывается : дата и время события; уникальный идентификатор пользователя – инициатора действия; тип события; результат действия (успех или неудача); источник запроса (например, имя терминала); имена затронутых объектов (например, открываемых или удаляемых файлов); описание изменений, внесенных в базы данных защиты (например, новая метка безопасности объекта). Аудит - это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически . Он бывает двух видов: активный и пассивный. Задача активного аудита – оперативно выявлять подозрительную активность и предоставлять средства для автоматического реагирования на неё, когда во время пассивного аудита проверка протоколов проходит с определённой частотой (например, в конце дня). Спецоператоры в РФ. Назначение Идентификация – это процесс определения личности пользователя по предоставленной им информации. Способы идентификации пользователей: 1. Логины и пароли. 2. Ключевые файлы. 3. Электронные ключи. 4. Анализ биометрических параметров (отпечатков пальцев, сетчатки глаза, временных характеристик вводимой пользователем ключевой фразы). Аутентификация - это подтверждение идентифицированным объектом своего уровня доступа и «уверенность» системы в том, что идентифицированный объект действительно тот, за кого себя выдает Аутентификация бывает: однофакторная многофакторная Электронная цифровая подпись Реквизит электронного документа, предназначенный для защиты документа от подделки, полученный в результате криптографического преобразования информации и позволяющий: идентифицировать владельца сертификата ключа подписи, установить отсутствие искажения информации в электронном документе обеспечивает неотказуемость подписавшегося. (Функции ЭЦП аналогичны обычной рукописной подписи) Схема ЭЦП включает: алгоритм подписи алгоритм проверки подписи. алгоритм генерации ключевой пары для подписи и ее проверки Средство создания ЭЦП - это программное или аппаратное обеспечение, предназначенное для генерации пары ключей и автоматизированного их применения при шифровании или дешифровании электронной подписи. В государственных и коммерческих организациях разрешено использовать только лицензированные средства ЭЦП. ФЕДЕРАЛЬНЫЙ ЗАКОН ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ 10 января 2002 г. N 1-ФЗ … Целью настоящего Федерального закона является обеспечение правовых условий использования электронной цифровой подписи в электронных документах, при соблюдении которых электронная цифровая подпись в электронном документе признается равнозначной собственноручной подписи в документе на бумажном носителе. |