Пример разработка модели политики информационной безопасности для предприятия

Скачать 1.07 Mb. Скачать 1.07 Mb.

|

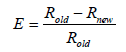

1 2 Tug,n – время простоя для связи «информация – группа пользователя». 7. Ущерб для угрозы отказ в обслуживании задается в час. Перемножив итоговое время простоя и ущерб от реализации угрозы, получим риск реализации угрозы отказ в обслуживании для связи «информация - группа пользователей». Пользователь имеет возможность задавать контрмеры. Для расчета эффективности введенной контрмеры необходимо пройти последовательно по всему алгоритму с учетом заданной контрмеры. Т.е. на выходе пользователь получает значение двух рисков – риска без учета контрмеры (Rold) и риск с учетом заданной контрмеры (Rnew) (или с учетом того, что уязвимость закрыта). Эффективность введения контрмеры рассчитывается по следующей формуле (E):  В результате работы алгоритма пользователь системы получает следующие данные:

Пример расчета риска информационной безопасности на основе модели информационных потоков 1. Входные данные: Например, информационная система Компании состоит из двух ресурсов: сервера и рабочей станции, которые находятся в одной сетевой группе, т.е. физически связанны между собой. На сервере хранятся виды информации: бухгалтерский отчет и база клиентов Компании. На рабочей станции расположена база договоров. К серверу локальный доступ имеет группа пользователей (к первой информации – бухгалтерский отчет):

К серверу удаленный доступ имеют группы пользователей (ко второй информации – база клиентов Компании):

К рабочей станции локальный доступ имеет группа пользователей (к базе договоров):

По правилам работы модели топ-менеджер при удаленном доступе к серверу является группой обычных пользователей, а исполнительный директор – группой авторизованных пользователей. Причем, топ-менеджер имеет удаленный доступ к серверу через коммутатор. Средства защиты: 1. Средства защиты сервера:

1.1.Средства защиты первой информации (бухгалтерский отчет):

1.2.Средства защиты второй информации (база клиентов Компании): Средств защиты информации нет. 2. Средства защиты рабочей станции:

2.1.Средства защиты информации (база данных наименований товаров Компании с их описанием):  3. Средства защиты клиентского места группы пользователей: 3.1.Средства защиты клиентского места топ-менеджера (группа обычных пользователей):

3.2. Средства защиты клиентского места главного бухгалтера (группа обычных пользователей)

3.3. Средства защиты клиентского места финансового директора (группа авторизованных Интернет-пользователей): Средства защиты клиентского места групп авторизованных Интернет-пользователей невозможно оценить, т.к. неизвестно, откуда будут осуществлять доступ пользователи этой группы.

Наличие у группы пользователей выхода в Интернет:

Оценка ущерба компании от реализации угроз информационной безопасности:

Наследование: Т.к. сервер и рабочая станция Компании находятся в одной сетевой группе, т.е. физически соединены между собой, необходимо распространить наименьший коэффициент защиты и наибольшую базовую вероятность группы Интернет-пользователей на все информации на всех ресурсах, входящих в сетевую группу. Пример расчета рисков по угрозе конфиденциальность 1. Коэффициенты защищенности: При локальном доступе к информации на ресурсе необходимо найти коэффициент локальнойзащищенности информациинаресурсе, который состоит из суммы весов средств физической и локальной защиты. При удаленном доступе рассчитываем коэффициенты локальной защищенности рабочего места группы пользователей, имеющей доступ к информации, (сумма весов средств физической, локальной и персональной сетевой защиты) и удаленнойзащищенности информациинаресурсе(сумма весов средств корпоративной сетевой защиты). В дальнейших расчетах участвует наименьший коэффициент. При локальном и удаленном доступе находим все три коэффициента, из которых также выбираем наименьший. Расчет рисков по угрозе конфиденциальность:

2. Учет наличия доступа при помощи VPN: При локальном доступе наличие VPN не анализируется. При удаленном доступе, при использовании VPN, к наименьшему коэффициенту защищенности прибавляется вес VPN шлюза (20). Если при удаленном доступе VPN-соединение не используется для групп Интернет-пользователе итоговый коэффициент защищенности умножается на 4, для групп обычных пользователей (не Интернет-пользователей) – остается неизменным.

3. Учет количества человек в группе и наличия у группы пользователей доступа в Интернет:

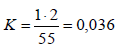

Если к информации имеет доступ группа пользователей, превышающая 50 человек, то это соответственно увеличивает итоговый коэффициент. Если группа пользователей имеет доступ в Интернет, то это увеличивает итоговый коэффициент в 2 раза. Пример расчета итогового коэффициента (для главного бухгалтера):  4. Итоговая вероятность Чтобы получить итоговую вероятность, необходимо определить базовую вероятность и умножить ее на итоговый коэффициент.

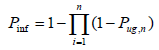

Т.к. к информации на ресурсе, находящейся в сетевой группе, имеют доступ группа Интернет-пользователей, их базовая вероятность распространяется на все информации. Итоговая вероятность для второй информации, к которой имеют доступ несколько групп пользователей, рассчитываем по формуле:  5. Риск по угрозе конфиденциальность

Пример расчета рисков по угрозе целостность

3. Учет наличия резервного копирования, количества человек в группе пользователей и наличия у группы пользователей доступа в Интернет:

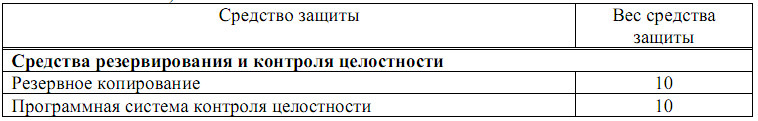

Наличие резервного копирования учитывается следующим образом: если у информации на ресурсе осуществляется резервное копирование, то вес резервного копирования (10) прибавляется к коэффициенту защищенности. Если у информации на ресурсе резервное копирование не осуществляется, и группе пользователей, имеющей доступ к информации, разрешены запись или удаление, то итоговый коэффициент увеличивается в 4 раза.

Пример расчета рисков по угрозе отказ в обслуживании Расчет рисков по угрозе доступность 1. Расчет коэффициента защищенности по угрозе доступность При расчете рисков по угрозе доступность анализируются средства резервирования: кластер, резервное копирование и резервный канал. Влияние резервного канала учитывается в том случает, если группа обычных пользователей (не Интернет-пользователей) имеет только удаленный доступ к информации на ресурсе.

2. Расчет итогового времени простоя

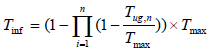

При расчете рисков по угрозе доступность базовые времена простоя наследуются только в пределах ресурса. Время простоя сетевого оборудования добавляется к итоговому времени простоя. Если итоговое время простоя превышает максимально критичное (280 часов в год по базовым настройкам), оно приравнивается к максимально критичному времени простоя. Для второй информации на сервере, к которой имеют доступ несколько групп пользователей, итоговое время простоя рассчитывается по следующей формуле:  3. Расчёт рисков

Влияние ответов политики безопасности на коэффициенты Модель информационных потоков не может учесть организационные меры, вопросы, связанные с поведением сотрудников организации и некоторые другие аспекты. Для того, чтобы наиболее полно охватить все угрозы, действующие на информационные ресурсы организации, вводится раздел Политика безопасности, который содержит вопросы. Определенные ответы на вопросы Политики безопасности влияют на веса средств защиты и изменяют риск реализации угроз информационной безопасности. Разделы Политики безопасности: 1. Организационные меры; 2. Безопасность персонала; 3. Физическая безопасность; 4. Управление коммуникациями и процессами; 5. Контроль доступа; 6. Непрерывность ведения бизнеса; 7. Соответствие системы требованиям; 8. Разработка и сопровождение систем. Примеры вопросов: Вопрос 1: Существует ли вкомпании разработанная политика информационной безопасности, все положениякоторойнапрактикевнедреныв информационнуюсистему? Варианты ответов: Да Нет Положения политики внедрены частично Влияние ответов: Да – все веса средств защиты увеличиваются на 10%; Нет – все веса средств защиты уменьшаются на 10%; Положения политики внедрены частично – все веса средств защиты уменьшаются на 3%. Вопрос 2: Может ли раскрытие какой-либо информации принести существенную выгоду посторонним лицам, заинтересованным организациям и т. п.? Варианты ответов: Да Нет Влияние ответов: Да – все веса средств защиты по угрозе Конфиденциальность по ресурсам, к которым имеют доступ группы Интернет-пользователей, уменьшаются на 5% Нет – все веса средст защиты по угрозе Конфиденциальность по ресурсам, к которым имеют доступ группы Интернет-пользователей, увеличиваются на 2% Вопрос 3: Администраторы или офицеры безопасности администрируют систему удаленно через Интернет, не применяя средств криптозащиты трафика? Варианты ответов: Да Нет Влияние ответов: Да – все веса средств защиты уменьшаются на 50%. Все веса средств защиты ресурсов, к которым имеют доступ группы администраторов или офицеров безопасности, уменьшаются на 100%. Нет – ничего не меняется. 1 2 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||