Проект по информатике "методы шифрования информации"

Скачать 96.42 Kb. Скачать 96.42 Kb.

|

|

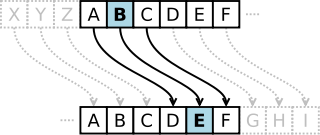

ПРОЕКТ ПО ИНФОРМАТИКЕ: "МЕТОДЫ ШИФРОВАНИЯ ИНФОРМАЦИИ" студентки группы 146к2 Чистяковой Анастасии 2018г ПРОЕКТ ПО ИНФОРМАТИКЕ МЕТОДЫ ШИФРОВАНИЯ ИНФОРМАЦИИ Введение Уже четвертый раз в России проходит акция «Час кода». Во всех образовательных учреждениях проводились специализированные уроки информатики, на которых обучающиеся знакомились с азами программирования. В этом году школьникам и студентам наглядно продемонстрировали, что информационные технологии — это инструмент создания будущего и незаменимый помощник людей. Особый акцент в видеоуроке, выполненном в стиле скрайбинга, сделан на искусственном интеллекте и его взаимодействии с человеком. Участие в данной акции натолкнула нас на мысль о «беззащитности» информации, которую мы ежедневно получаем и передаем, а так же о необходимости ее шифрования. С развитием информационного общества все больше становится актуальна проблема защиты или шифрования своей информации. Естественно многие информационные системы обеспечены своей системой безопасности и шифрования. Но как зашифровать информацию без помощи компьютера? Цель исследования: изучить различные виды шифрования информации. Задачи исследования: Изучить понятие кода и шифра. Рассмотреть различные методы шифрования. Применить изученные методы на практике при решении задач. Оглавление: Введение Параграф 1. Понятие кода и шифра Параграф 2. Методы шифрования информации. 2.1 цели шифрования 2.2 Зашифрование и расшифрование 2.3 Криптостойкость шифра -что это такое? -Виды криптостойкости 2.4 методы шифрования -виды -ключи Параграф 3. Примеры методов шифрования в задачах. Итоги Параграф 1. Шифр (от фр. chiffre «цифра» от араб.صِفْر, sifr «ноль») — какая-либо система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации. Шифры применяются для тайной переписки дипломатических представителей со своими правительствами, в вооружённых силах для передачи текста секретных документов по техническим средствам связи, банками для обеспечения безопасности транзакций, а также некоторыми интернет-сервисами по различным причинам. Шифр может представлять собой совокупность условных знаков (условная азбука из цифр или букв) либо алгоритм преобразования обычных цифр и букв. Процесс засекречивания сообщения с помощью шифра называется шифрованием. Наука о создании и использовании шифров называется криптографией. Криптоанализ — наука о методах получения исходного значения зашифрованной информации. Важным параметром любого шифра является ключ — параметр криптографического алгоритма, обеспечивающий выбор одного преобразования из совокупности преобразований, возможных для этого алгоритма. В современной криптографии предполагается, что вся секретность криптографического алгоритма сосредоточена в ключе, но не деталях самого алгоритма (принцип Керкгоффса). Типы шифров Шифры могут использовать один ключ для шифрования и расшифрования или два различных ключа. По этому признаку различают: Симметричный шифр использует один ключ для шифрования и расшифрования. Асимметричный шифр использует два различных ключа. Шифры могут быть сконструированы так, чтобы либо шифровать сразу весь текст, либо шифровать его по мере поступления. Таким образом существуют: Блочный шифр шифрует сразу целый блок текста, выдавая шифротекст после получения всей информации. Поточный шифр шифрует информацию и выдает шифротекст по мере поступления, таким образом имея возможность обрабатывать текст неограниченного размера, используя фиксированный объем памяти. Естественно, что блочный шифр можно превратить в поточный, разбивая входные данные на отдельные блоки и шифруя их по отдельности. Также существуют неиспользуемые сейчас подстановочные шифры, обладающие (в своём большинстве) слабой криптостойкостью. Асимметричные шифры Асимметричный шифр — система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу, и используется для проверки ЭЦП и для шифрования сообщения. Для генерации ЭЦП и для расшифровки сообщения используется секретный ключ. Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLS и его предшественнике SSL (лежащих в основе HTTPS), в SSH. Также используется в PGP, S/MIME. RSA Elgamal Elliptic curve cryptography, ECC — (криптосистема на основе эллиптических кривых) Симметричные шифры Блочные шифры ГОСТ 28147-89 AES (Rijndael) CAST-128 CAST-256 Blowfish Twofish DES DESX Triple DES IDEA MARS RC2 RC5 RC6 Serpent SAFER+ TEA 3-WAY WAKE FROG Skipjack Поточные шифры RC4 A5 Mosquito (иточник: https://ru.wikipedia.org/wiki/Шифр) Код — взаимно однозначное отображение конечного упорядоченного множества символов, принадлежащих некоторому конечному алфавиту, на иное, не обязательно упорядоченное, как правило более обширное множество символов для кодирования передачи, хранения или преобразования информации Например, Код Морзе, в котором любая буква/символ кодируются последовательностями точек и тире. Иной пример — кодирование букв, чисел и символов последовательностями логических нулей и единиц в компьютерах. Последовательность элементарных закодированных символов принято называть кодовым сообщением или кодовой посылкой. Иногда последовательность закодированных символов известной длины называют кодовым словом, или кодовым кадром. Кодирование Основная статья: Кодирование Процесс преобразования сообщения в комбинацию символов в соответствии с кодом называется кодированием, процесс восстановления сообщения из комбинации символов называется декодированием. Кодовые деревья Для наглядного описания кодов используются кодовые деревья. Если на каждом его уровне содержится {\displaystyle m_{2}^{l}}  узлов, где l — номер уровня (корень дерева находится на нулевом уровне), оно называется полным. Очевидно, величина {\displaystyle m_{2}^{l_{max}}} узлов, где l — номер уровня (корень дерева находится на нулевом уровне), оно называется полным. Очевидно, величина {\displaystyle m_{2}^{l_{max}}} , называемая объёмом дерева, характеризует максимальное число кодовых комбинаций, которое можно построить при помощи данного дерева. , называемая объёмом дерева, характеризует максимальное число кодовых комбинаций, которое можно построить при помощи данного дерева.В теории построения трансляторов такое дерево описывает множество всех возможных цепочек-выводов из формальной грамматики. Префиксный код Основная статья: Префиксный код Префиксным называется код, не имеющий ни одного кодового слова, которое было бы префиксом (началом) любого другого кодового слова данного кода. Любой префиксный код является разделимым (то есть любую последовательность кодовых слов всегда можно однозначно разделить на отдельные из них. Примерами префиксных кодов являются коды Шеннона, Шеннона-Фано и Хаффмана. Примеры Равномерное кодирование: для алфавита с m1 символами используются кодовые слова с длиной n=up(  {\displaystyle n=up(log_{m_{2}}m_{1})}, где up — округление до большего целого. В этом случае неиспользованными остаются {\displaystyle log_{m_{2}}m_{1}-n} {\displaystyle n=up(log_{m_{2}}m_{1})}, где up — округление до большего целого. В этом случае неиспользованными остаются {\displaystyle log_{m_{2}}m_{1}-n} -n кодовых слов, а остальным проставляются в соответствие символы первичного алфавита. Код Бодо имеет фиксированную длину 5 символов. -n кодовых слов, а остальным проставляются в соответствие символы первичного алфавита. Код Бодо имеет фиксированную длину 5 символов.Префиксные коды: Код Шеннона-Фано — первый алгоритм неравномерного кодирования. Код Хаффмана — известный метод построения оптимального неравномерного кода (ОНК) с использованием деревьев. Арифметическое кодирование — обобщение кода Хаффмана. (источник: https://ru.wikipedia.org/wiki/Код) Что такое шифрование ? Шифрова́ние — преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям достпа к ней. Главным образом, шифрование служит задач соблюдения конфиденциальности передаваемой информации. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма. Пользователи являются авторизованными, если они обладают определенным аутентичным ключом. Вся сложность и, собственно, задача шифрования состоит в том, как именно реализован этот процесс. В целом, шифрование состоит из двух составляющих: зашифрование и расшифрование. С помощью шифрования обеспечиваются три состояния безопасности информации: Конфиденциальность. Шифрование используется для сокрытия информации от неавторизованных пользователей при передаче или при хранении. Целостность. Шифрование используется для предотвращения изменения информации при передаче или хранении. Идентифицируемость. Шифрование используется для аутентификации источника информации и предотвращения отказаотправителя информации от того факта, что данные были отправлены именно им. Для того чтобы прочитать зашифрованную информацию, принимающей стороне необходимы ключ идешифратор(устройство реализующее алгоритм расшифровывания). Идея шифрования состоит в том, чтозлоумышленник, перехватив зашифрованные данные и не имея к ним ключа, не может ни прочитать, ниизменить передаваемую информацию. Кроме того, в современных криптосистемах(с открытым ключом) дляшифрования, расшифрования данных могут использоваться разные ключи. Однако, с развитиемкриптоанализа, появились методики позволяющие дешифровать закрытый текст не имея ключа, они основанына математическом анализе перехваченных данных. Параграф 22.1 Цели шифрованияШифрование применяется для хранения важной информации в ненадёжных источниках и передачи её понезащищенным каналам связи. Такая передача данных представляет из себя два взаимно обратных процесса: Перед отправлением данных по линии связи или перед помещением на хранение они подвергаются зашифрованию. Для восстановления исходных данных из зашифрованных к ним применяется процедура расшифрования. Шифрование изначально использовалось только для передачи конфиденциальной информации. Однако, впоследствии, шифровать информацию начали с целью ее хранения в ненадежных источниках. Шифрованиеинформации с целью ее хранения применяется и сейчас, это позволяет избежать необходимости в физически защищенном хранилище. Шифром называется пара алгоритмов, реализующих каждое из указанных преобразований. Эти алгоритмыприменяются над данными с использованием ключа. Ключи для шифрования и для расшифровывания могут отличаться, а могут быть одинаковыми. Секретность второго(расшифровывающего) из них делает данныенедоступными для несанкционированного ознакомления, а секретность первого(шифрующего) делает невозможным навязывание ложных данных. В первых методах шифрования использовались одинаковыеключи, однако в 1976 году были открыты алгоритмы с применением разных ключей. Сохранение этих ключей всекретности и правильное их разделение между адресатами является очень важной задачей с точки зрения сохранения конфиденциальности передаваемой информации. Эта задача исследуется в теории управления ключами (в некоторых источниках она упоминается как разделение секрета). В настоящий момент существует огромное количество методов шифрования. Главным образом эти методы делятся, в зависимости от структуры используемых ключей, на симметричные методы и асимметричные методы. Кроме того методы шифрования могут обладать различной криптостойкостью и по разному обрабатывать входные данные — блочные шифры и поточные шифры. Всеми этими методами их созданием и анализом занимается наука криптография. 2.2 Зашифрование и расшифрование Как было сказано, шифрование состоит из двух взаимно обратных процессов: зашифрование и расшифрование. Оба этих процесса на абстрактном уровне представимы математическими функциями, к которым предъявляются определенные требования. Математически, данные, используемые в шифровании, представимы в виде множеств над которыми построены данные функции. Иными словами, пусть существуют два множества, представляющее данные —, ̴ M и ̴ C ; и каждая из двух функций(шифрующая и расшифровывающая) является отображением одного из этих множеств в другое. Шифрующая функция: ̴ E\colon M\ to C Расшифровывающая функция: ̴ D\ colon C\ to M Элементы этих множеств — ̴ m и ̴ c являются аргументами соответствующих функций. Так же, в эти функции уже включено понятие ключа. То есть тот необходимый ключ для шифрования или расшифрования является частью функции. Это позволяет рассматривать процессы шифрования абстрактно, вне зависимости от структуры используемых ключей. Хотя, в общем случае, для каждой из этих функций аргументами являются данные и вводимый ключ. ̴ E_{K_1}\ left(m\ right) = c ̴ D_{K_2}\ left(c\ right) =m Если для шифрования и расшифрования используется один и тот же ключ K= K_1=K_2 , то такой алгоритм относят к симметричным. Если же из ключа шифрования алгоритмически сложно получить ключ расшифрования, то алгоритм относят к асимметричным, то есть к алгоритмам с открытым ключом. Для применения в целях шифрования эти функции, в первую очередь, должы быть взаимно обратными. ̴ D=Eˆ {-1} ̴ D_{K_2}\left(E_{K_1}\left (m\ right)\ right)= m ̴ E_{K_1}\left(D_{K_2}\left (c\ right)\ right)= c Важной характеристикой шифрующей функции является ее криптостойкость. Косвенной оценкойкриптостойкости является оценка взаимной информации между открытым текстом и шифротекстом, которая должна стремиться к нулю. 2.3 Криптостойкость шифраКриптографическая стойкость — способность криптографического шифра противостоять криптоанализу. Тоесть анализу направленному на изучение шифра, с целью его дешифрования. С целью изучениякриптоустойчивости различных алгоритмов была создана специальная теория, изучающая типы шифров и ихключи, а также их стойкость. Основателем этой теории является Клод Шеннон. Криптостойкость шифра является его важнейшей характеристикой, которая отражает насколько успешно алгоритм решает задачу шифрования. Любая система шифрования, кроме абсолютно криптостойких, может быть взломана простымперебором всех возможных в данном случае ключей. Но перебирать придется до тех пор, пока не отыщется тот единственный ключ, который и поможет расшифровать шифротекст. Выбор этого единственного ключа основан на способности отличить правильно расшифрованое сообщение. Зачастую, эта особенность является камнем преткновения при подборе ключа, так как, перебирая вручную, криптоаналитику, зачастую, достаточно просто отличить правильно расшифрованный текст, однако ручной перебор очень медленен. Если же, программа выполняет перебор, то это происходит быстрее, однако, ей сложно выделить правильный текст. Невозможность взлома полным перебором абсолютно криптостойкого шифра, так же, основана на способности отличить в расшифрованном сообщении именно то, которое было зашифровано в криптограмме. Перебирая все возможные ключи и применяя их к абсолютно стойкой системе, криптоаналитик получит множество всех возможных сообщений, которые можно было зашифровать (в нем могут содержаться иосмысленные сообщения). Кроме того, процесс полного перебора длительный и трудоемкий (источник: https://dic.academic.ru/dic.nsf/ruwiki/70739) Другой метод дешифровки основывается на анализе перехваченных сообщений. Этот метод имеет большоезначение, так как перехват сообщений доступен злоумышленнику, если он обладает специальным оборудованием, а в отличие от достаточно мощного и дорогостоящего оборудования для решения задачиполного перебора, оборудование для перехвата сообщений более доступно. Например, перехват ван Эйка для ЭЛТ монитора осуществим с помощью обычной телевизионной антенны. Кроме того, существуют программы для перехвата сетевого трафика(снифферы), которые доступны и в бесплатных версиях. При анализе передаваемых сообщений криптоустойчивость шифра оценивается из возможности получения дополнительной информации об исходном сообщении из перехваченного. Возможность получения этой информации является крайне важной характеристикой шифра, ведь эта информация, в конечном итоге, может позволить злоумышленнику дешифровать сообщение. В соответствии с этим, шифры делятся на абсолютно стойкие и достаточно стойкие. Абсолютно стойкие системыОценка криптоустойчивости шифра, проведенная Шенноном определяет фундаментальное требование кшифрующей функции ̴E. Для наиболее криптоустойчивого шифра, неопределенности(условная ибезусловная), при перехвате сообщений, должны быть равны для сколь угодно большого числаперехваченных шифротекстов. ̴ \mathcal{8}c_k\mathal{2}C: H(Mǀc_k)=H(M)\Rightarrow ǀ=0 Таким образом злоумышленник не сможет извлечь никакой полезной информации об открытом тексте изперехваченного шифротекста. Шифр обладающий таким свойством называется абсолютно стойким. Для соблюдения равенства энтропий Шеннон вывел требования к абсолютно стойким системамшифрования, касающиеся используемых ключей и их структуры. Ключ генерируется для каждого сообщения (каждый ключ используется один раз). Ключ статистически надёжен (то есть вероятности появления каждого из возможных символов равны, символы в ключевой последовательности независимы и случайны). Длина ключа равна или больше длины сообщения. Стойкость таких систем не зависит от того, какими возможностями обладает криптоаналитик. Однакопрактическое применение абсолютно стойких криптосистем ограничено соображениями стоимости такихсистем и их удобства. Идеальные секретные системы обладают следующими недостатками: Шифрующая система должна создаваться с исключительно глубоким знанием структуры используемого языка передачи сообщений Сложная структура естественных языков крайне сложна и для устранения избыточности передаваемойинформации может потребоваться крайне сложное устройство. Если в передаваемом сообщений возникает ошибка, то эта ошибка сильно разрастается на этапе кодированияи передачи, в связи со сложностью используемых устройств и алгоритмов. Достаточно стойкие системыВ связи с трудностью примения абсолютно стойких систем повсеместно, более распространенными являются, так называемые, достаточно стойкие системы. Эти системы не обеспечивают равенство энтроппий и, как следствие, вместе с зашифрованным сообщением передают некоторую информацию об открытом тексте. ̴\mathcal{9}c_k\mathcal{2}C:H(M|c_k) \Rightarrow I > 0" border="0"> Их криптостойкость зависит от того, какими вычислительными возможностями обладает криптоаналитик. Иными словами, шифротекст взламывается, если криптоаналитик обладает достаточными ресурсами, такимикак время и количество перехваченных сообщений. Практическая стойкость таких систем основана на ихвычислительной сложности и оценивается исключительно на определенный момент времени с двух позиций: вычислительная сложность полного перебора для данной системы известные на данный момент слабости (уязвимости) системы и их влияние на вычислительную сложность. Добиться высокого уровня практической стойкости алгоритма можно двумя подходами: Изучить методы, которыми пользуется злоумышленник и попытаться их изучить на используемой системе. Составить шифр таким образом, что бы его сложность была эквивалентно сложности известной задачи, длярешения которой требуется большой объем вычислительных работ. 2.4 Методы шифрованияСуществующие методы шифрования можно разделить на две большие группы: Симметричноешифрование использует один ключ для шифрования и расшифрования. Асимметричноешифрование использует два различных ключа для шифрования и расшифрования.Также шифры могут отличаться структурой шифруемой информации. Они могут либо шифровать сразу весьтекст, либо шифровать его по мере поступления. Таким образом существуют: Блочныйшифр шифрует сразу целый блок текста, выдавая шифротекст после получения всей информации. Блочный шифр можно превратить в поточный, разбивая входные данные на отдельные блоки и шифруя их поотдельности. Однако, блочные шифры являются более криптоустойчивыми по сравнению с поточными. Кроме того, блочные шифры работают зачастую быстрее и легко реализуемы посредством программногообеспечения. Поточные, же, шифры зачастую реализуются в аппаратном виде(в виде некой шифрующейаппаратуры), так как представление данных и их обработка в поточных шифрах очень близка к обработке_данных и их передаче в аппаратуре. Там данные представляются именно потоком, чаще всего. Поточныйшифр шифрует информацию и выдает шифротекст по мере поступления, таким образом имеявозможность обрабатывать текст неограниченного размера используя фиксированный объем памяти. Эти методы решают определенные задачи и обладают как достоинствами, так и недостатками. Конкретныйвыбор применяемого метода зависит от целей, с которыми информация подвергается шифрованию. Симметричное шифрованиеВ симметричных криптосистемах для шифрования и расшифрования используется один и тот же ключ. Отсюда название — симметричные. Алгоритм и ключ выбирается заранее и известен обеим сторонам. Сохранение ключа в секретности является важной задачей для установления и поддержки защищенногоканала связи. В связи этим, возникает проблема начальной передачи ключа(синхронизации ключей). Крометого существуют методы криптоатак, позволяющие так или иначе дешифровать информацию не имея ключаили же с помощью его перехвата на этапе согласования. В целом эти моменты являются проблемой криптостойкости конкретного алгоритма шифрования и являются аргументом при выборе конкретногоалгоритма. Симметричные, а конкретнее, алфавитные алгоритмы шифрования были одними из первых алгоритмов. Позднее было изобретено асимметричное шифрование, в котором ключи у собеседников разные. Схемареализации Задача. Есть два собеседника — Алиса и Боб, они хотят обмениваться конфиденциальной информацией. Генерация ключа. Боб(или Алиса) выбирает ключ шифрования и алгоритм (функции шифрования и расшифрования), затем посылает эту информацию Алисе(Бобу). Шифрование и передача сообщения. Алиса шифрует информацию с использованием полученного ключа d. E(m,d)=c И передает Бобу полученный шифротекст c .То же самое делает Боб, если хочет отправить Алисе сообщение. Расшифрование сообщения. Боб(Алиса), с помощью того же ключа , расшифровывает шифротекст c. D(c,d)=m Недостатками симметричного шифрования является проблема передачи ключа собеседнику и невозможностьустановить подлинность или авторство текста. Поэтому, например, в основе технологии цифровой подписилежат асимметричные схемы. Симметричные криптосистемы Поточный шифр: A3 • A5 • A8 • Decim • MICKEY • RC4 • Rabbit • SEAL • SOSEMANUK • Trivium • VMPC Сеть Фейстеля: ГОСТ 28147-89 • Blowfish • Camellia • CAST-128 • CAST-256 • CIPHERUNICORN-A • CIPHERUNICORN-E • CLEFIA • Cobra • DFC • DEAL • DES • DESX • EnRUPT • FEAL • FNAm2 • HPC • IDEA • KASUMI • Khufu • LOKI97 • MARS • NewDES • Raiden • RC5 • RC6 • RTEA • SEED • Sinople • TEA • Triple DES • Twofish • XTEA • XXTEA SP-сеть: 3-WAY • ABC • AES (Rijndael) • Akelarre • Anubis • ARIA • BaseKing • BassOmatic • CRYPTON • Diamond2 • Grand Cru • Hierocrypt-L1 • Hierocrypt-3 • KHAZAD • Lucifer • Present • Rainbow • SAFER • Serpent • SHARK • SQUARE • Threefish Другие: FROG • NUSH • REDOC • SHACAL • SC2000 Асимметричное шифрование (с открытым ключом)В системах с открытым ключом используются два ключа — открытый и закрытый, связанные определеннымматематическим образом друг с другом. Открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для шифрования сообщения и для проверки ЭЦП. Длярасшифровки сообщения и для генерации ЭЦП используется секретный ключ. Данная схема решает проблему симметричных схем, связанную с начальной передачей ключа другой стороне. Если в симметричных схемах злоумышленник перехватит ключ, то он сможет как «слушать», так и вноситьправки в передаваемую информацию. В асимметричных системах другой стороне передается открытый ключ, который позволяет шифровать, но не расшифровывать информацию. Таким образом решается проблема симметричных систем, связанная с синхронизацией ключей. Первыми исследователями, которые изобрели и раскрыли понятие шифрования с открытым кодом, былиУитфилд Диффи и Мартин Хеллман из Стэнфордского университета, и Ральф Меркле из Калифорнийскогоуниверситета в Беркли. В 1976 году их работа «Новые направления в современной криптографии» открылановую область в криптографии, теперь известную как криптография с открытым ключом. Схемареализации Задача. Есть два собеседника — Алиса и Боб, Алиса хочет передавать Бобу конфиденциальнуюинформацию. Генерация ключевой пары. Боб выбирает алгоритм (E,D) и пару открытый, закрытый ключи — (e,d) и посылает открытый ключ e Алисе по открытому каналу. Шифрование и передача сообщения. Алиса шифрует информацию с использованием открытого ключа Боба e. E(m,e)=c И передает Бобу полученный шифротекст c. Расшифрование сообщения. Боб, с помощью закрытого ключа , расшифровывает шифротекст c. D(c,d)=m, Если необходимо наладить канал связи в обе стороны, то первые две операции необходимо проделать наобеих сторонах, таким образом, каждый будет знать свои закрытый, открытый ключи и открытый ключсобеседника. Закрытый ключ каждой стороны не передается по незащищенному каналу, тем самым оставаясь в секретности. Криптосистемы с открытым ключом: RSA • DSA • DSS • NTRUEncrypt • Эль-Гамаля • Меркля — Хеллмана • Шнорра • Эллиптические • ГОСТ Р 34.10-2001 • ДСТУ 4145-2002 КлючиУправление ключамиКак было сказано ранее, при шифровании очень важно правильно содержать и распространять ключи междусобеседниками, так как это является наиболее уязвимым местом любой криптосистемы. Если вы с собеседником обмениваетесь информацией посредством идеальной шифрующей системы, то всегдасуществует возможность найти дефект не в используемой системе, а в людях ее использующих. Можновыкрасть ключи у доверенного лица или подкупить его и зачастую это оказывается гораздо дешевле чем взламывать шифр. Поэтому процесс, содержанием которого является составление и распределение ключей между пользователями, играет важнейшую роль в криптографии как основа для обеспечения конфиденциальности обмена информацией. Цели управления ключамиСохранение конфиденциальности закрытых ключей и передаваемой информации Обеспечение надежности сгенерированных ключей. Предотвращение несанкционированного использования закрытых или открытых ключей, например использование ключа, срок действия которого истек Управление ключами в криптосистемах осуществляется в соответствии с политикой безопасности. Политикабезопасности диктует угрозы, которым должна противостоять система. Система контролирующая ключи делится на системугенерацииключей и системуконтроляключей. Системагенерацииключей обеспечивает составление криптоустойчивых ключей. Сам алгоритм генерации_должен быть безопасным, так как значительная часть безопасности, предоставляемой шифрованием, заключена в защищенности ключа. Если выбор ключей доверить пользователям, то они с большей_вероятностью выбирают ключи типа «Barney» нежели «*9(hH/A», просто потому что «Barney» прощезапомнить. А такого рода ключи очень быстро подбираются методом вскрытия со словарем, и тут даже самый_безопасный алгоритм не поможет. Кроме того, алгоритм генерации обеспечивает создание статистически_независимых ключей нужной длины, используя наиболее криптоустойчивый алфавит. Системаконтроляключей служит для наиболее безопасной передачи ключей между собеседниками. Если_передавать ключ шифрования по открытому каналу, который могут прослушивать, то злоумышленник легко_перехватит ключ и все дальнейшее шифрование будет бессмысленным. Методы асимметричного шифрования_решают эту проблему, используя разные ключи для зашифрования и расшифрования. Однако при таком_подходе количество ключей растет с_увеличением количества собеседников(каждый вынужден хранить свои_закрытый и открытый ключи и открытые ключи всех собеседников). Кроме того, методы асимметричного_шифрования не всегда доступны и осуществимы. В таких ситуациях используются разные методы пообеспечению безопасной_доставки ключей, одни основаны на использовании для доставки ключей_альтернативных каналов, считающихся безопасными. Другие, в согласии со стандартом X9.17, используют два типа ключей, ключи шифрования ключей и ключи шифрования данных. Третьи, разбивают передаваемый ключ на составные части и передают их по различным каналам. Так же, существуют различные комбинации перечисленных выше методов. Кроме того, система управления ключами, при возникновении большого количества используемых ключей, выступает в роли центрального сервера ключей, хранящего и распределяющего их. В том числе, она занимается своевременной заменой скомпрометированных ключей. В некоторых системах, в целях быстрой коммуникации, могут использоваться сеансовые ключи. Сеансовыйключ-ключ шифрования, которыйиспользуется только для одного сеанса связи. При обрыве сеанса или его завершении сеансовый ключ уничтожается. Также используемые ключи, обычно, имеют срок действия, то есть срок, в течение которого они являются аутентичными для использования. После истечения данного срока, ключ изымается системой управления и, если необходимо, генерируется новый. Параграф 3Одним из самых простых и наиболее известных методов шифрования является шифр Цезаря. Шифр Цезаря, известный также как шифр сдвига, назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки со своими генералами. Это шифр замены, в котором каждый символ в открытом (исходном) тексте заменяется буквой находящейся на некоторое (постоянное число, называемое ключом шифра) позиций правее него в алфавите. Например, в русском алфавите в шифре со сдвигом 3, буква А была бы заменена на Г, Б - на Д, и так далее. Шифр Цезаря легко взламывается и, поэтому, не имеет практически никакого применения, кроме как в качестве домонстрации классических методов Будем называть исходный текст открытым текстом, а результат его шифрования - шифротекстом. Шифр Цезаря - это шифр замены, в котором каждый символ в открытом (исходном) тексте заменяется буквой находящейся на некоторое (постоянное число, называемое ключом шифра) позиций правее него в алфавите. Например, в русском алфавите в шифре с ключом 3, буква А будет заменена на Г, Б - на Д, и так далее. Правила замены букв в английском алфавите для ключа равного 3, показаны на рисунке.  При расшифровке шифра с ключом равным k каждая буква шифротекста должна быть заменена буквой, отстоящей от нее влево на k позиций. (источник: http://enigma.grsu.by/index.php?option=com_content&view=category&id=53&layout=blog&Itemid=77) ИтогиРазвитие шифрования и его методов привело к их широчайшей распространенности. Сейчас, для конечного пользователя не составляет труда зашифровать раздел на жестком диске или переписку и установить защищенное соединение в интернет. В связи с тем, что шифрование и другие информационные технологии_проникают в наш быт, растет число компьютерных преступлений. Зашифрованная информация, так или иначе, представляет собой объект защиты, который, в свою очередь, должен подвергаться правовому регулированию. Кроме того, подобные правовые нормы необходимы из за того, что существует некоторое противоречие между стремлением правительств иметь доступ к информации(с целью обеспечения безопасности и для предотвращения преступлений), и стремлением граждан обеспечить высокий уровеньохраны для своей действительно секретной информации. Для разрешения этой проблемы, прибегают к разным способам, это и возможный запрет на использование высокоэффективных методов шифрования, и требование передачи компетентным органам шифровальных ключей. Различия в правилах и ограничениях по шифрованию компьютерной информации могут создать определенные трудности в деловых международных контактах в плане обеспечения конфиденциальности их общения. В связи с этим, в любом государстве, поведение в отношении передачи и шифрования информации регулируется различными правовыми нормами. (источник: https://dic.academic.ru/dic.nsf/ruwiki/278409) |