КУРСОВОЙ ПРОЕКТ по дисциплине: «Проектирование систем обеспечения безопасности» на тему: «Проектирование мер обеспечения комплек. Проектирование мер обеспечения комплексной защиты персональных данных медицинского учреждения

Скачать 101.91 Kb. Скачать 101.91 Kb.

|

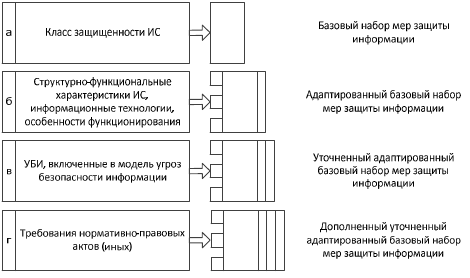

Глава 2. Проектная часть2.1 Постановка задачи Целью курсового проекта является проектирование системы информационной безопасности медицинского учреждения Задачи курсового проекта: изучить литературу и материалы на тему информационной безопасности; актуализировать проблемы информационной безопасности в сфере здравоохранения; описать алгоритм проектирования системы защиты для типовой МИС на основе существующих нормативно правовых актов РФ; проанализировать основные аспекты проектирования системы защиты для типовой МИС. Объект исследования: системы информационной безопасности персональных данных. Предмет исследования: разработка системы информационной безопасности для медицинского учреждения 2.2 Выбор мер защиты информации медицинских информационных системах Выбор мер защиты информации осуществляется исходя из класса защищенности ИС, угроз безопасности информации (УБИ), включенных в модель угроз, а также с учетом структурно-функциональных характеристик ИС. Меры защиты информации в ИС должны быть направлены на обеспечение: конфиденциальности информации (исключение ее неправомерного доступа, копирования, предоставления и распространения); целостности информации (исключение ее неправомерного уничтожения или модифицирования); доступности информации (исключение ее неправомерного блокирования) [24]. Меры защиты информации, выбираемые для реализации в ИС, должны обеспечивать блокирование одной или нескольких УБИ, включенных в модель угроз безопасности информации. Состав и содержание организационных и технических мер по обеспечению безопасности ПДн при их обработке в ИС определяется: приказом ФСТЭК России от 11.02.2013 г. № 17 «Об утверждении Требований по защите информации, не составляющих государственную тайну, содержащейся в государственных информационных системах»; приказом ФСТЭК России от 18.02.2013 г. № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»; приказом ФСБ России от 10.07.2014 г. № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности». Из анализа вышеперечисленных документов следует, что в ИС третьего класса защищенности должны быть реализованы технические меры с применением: средств вычислительной техники не ниже пятого класса; системы обнаружения вторжений и средства антивирусной защиты не ниже четвертого класса в случае взаимодействия ИС с информационно- телекоммуникационными сетями международного информационного обмена; межсетевых экранов не ниже третьего класса в случае взаимодействия ИС с информационно-телекоммуникационными сетями международного информационного обмена [25]. Под средствами вычислительной техники понимается совокупность программных и технических элементов системы обработки данных, способных функционировать самостоятельно или в составе других систем. Классификация средств вычислительной техники по уровню защищенности от несанкционированного доступа установлена руководящим документом «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации», утвержденным Государственной технической комиссией (ныне ФСТЭК) при Президенте РФ от 30 марта 1992 г. [26]. Выбор организационных мер защиты информации для их реализации в ИС включает (рис. 1): определение базового набора мер защиты информации для установленного класса защищенности ИС; адаптацию базового набора мер защиты информации для установленного класса защищенности ИС; уточнение адаптированного базового набора мер защиты информации с учетом не выбранных ранее мер защиты информации для нейтрализации УБИ, включенных в модель угроз безопасности; дополнение уточненного адаптированного базового набора мер защиты информации мерами, обеспечивающими выполнение требований о защите информации, установленными иными нормативно-правовыми актами в области защиты информации.  Рисунок 1.Общий порядок действий по выбору мер защиты информации для их реализации в ИС Определение базового набора мер защиты информации является первым шагом в выборе мер защиты информации, подлежащих реализации в ИС, и основывается на классе защищенности ИС [24]. Для типовой МИС был определен третий класс защищенности ИС, поэтому, руководствуясь методическим документом «ы защиты информации в государственных информационных системах». должны быть обеспечены следующие базовые меры защиты информации. I. Идентификация и аутентификация субъектов доступа и объектов доступа (ИАФ): ИАФ. 1. Идентификация и аутентификация пользователей, являющихся работниками оператора. ИАФ. 3. Управление идентификаторами, в том числе создание, присвоение, уничтожение идентификаторов. Требования к усилению: 1) оператором должно быть исключено повторное использование идентификатора пользователя в течение периода более года; 2) оператором должно быть обеспечено блокирование идентификатора пользователя через период времени не более 90 дней неиспользования. ИАФ. 4. Управление средствами аутентификации, в том числе хранение, выдача, инициализация, блокирование средств аутентификации и принятие мер в случае утраты и (или) компрометации средств аутентификации. Требования к усилению: в случае использования в ИС механизмов аутентификации на основе пароля или применения пароля в качестве одного из факторов многофакторной аутентификации, его характеристики должны быть следующими: длина пароля не менее шести символов, алфавит пароля не менее 60 символов, максимальное количество неуспешных попыток аутентификации до блокировки от 3 до 10 попыток. блокировка программно-технического средства или учетной записи пользователя в случае достижения установленного максимального количества неуспешных попыток аутентификации от 5 до 30 минут, смена паролей не более чем через 120 дней. ИАФ. 5. Защита обратной связи при вводе аутентификационной информации. ИАФ. 6. Идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей). II. Управление доступом субъектов доступа к объектам доступа (УПД): УПД.1. Управление (заведение, активация, блокирование и уничтожение) учетными записями пользователей, в том числе внешних пользователей. Требования к усилению: 1) оператором должны использоваться автоматизированные средства поддержки управления учетными записями; 2) в ИС должно осуществляться автоматическое блокирование временных учетных записей пользователей по окончании установленного периода времени для их использования. УПД.2. Реализация необходимых методов (дискреционный, мандатный, ролевой или иной метод), типов (чтение, запись, выполнение или иной тип) и правил разграничения доступа. Требования к усилению: 1) в ИС правила разграничения доступа должны обеспечивать управление доступом субъектов при входе в ИС; 2) в ИС правила разграничения доступа должны обеспечивать управление доступом субъектов к техническим средства, устройствам, внешним устройствам; 3) в ИС правила разграничения доступа должны обеспечивать управление доступом субъектов к объектам, создаваемым общесистемным программным обеспечением. УПД.4. Разделение обязанностей полномочий (ролей),администраторов и лиц, обеспечивающих функционирование ИС. УПД.5. Назначение минимально необходимых прав и привилегий пользователям, администраторам и лицам, обеспечивающим функционирование ИС. УПД.6. Ограничение неуспешных попыток входа в ИС. УПД.10. Блокирование сеанса доступа в ИС после установленного времени бездействия (неактивности) пользователя или по его запросу. УПД.11. Разрешение (запрет) действий пользователей, разрешенных до идентификации и аутентификации. УПД.13. Реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние информационно-телекоммуникационные сети. Требования к усилению: 1)в ИС используется ограниченное (минимально необходимое) количество точек подключения к ИС при организации удаленного доступа к объектам доступа ИС: 2) в ИС исключается удаленный доступ от имени привилегированных учетных записей (администраторов) для администрирования ИС и ее системы защиты информации. УПД.14. Регламентация и контроль использования в ИС технологий беспроводного доступа. Требования к усилению: идентификация и аутентификация устройств, в том числе стационарных, мобильных и портативных. УПД.15. Регламентация и контроль использования в ИС мобильных технических средств. УПД.16. Управление взаимодействием с ИС сторонних организаций. Требования к усилению: оператор предоставляет доступ к ИС авторизованным (уполномоченным) пользователям внешних ИС или разрешает обработку, хранение и передачу информации с использованием внешней ИС при выполнении следующих условий: 1) при наличии договора (соглашения) об информационном взаимодействии с оператором внешней ИС; 2) при наличии подтверждения выполнения во внешней ИС предъявленных к ней требований о защите информации (наличие аттестата соответствия требованиям по безопасности информации или иного подтверждения). III. Ограничение программной среды (ОПС): ОПС. 3. Установка (инсталляция) только разрешенного к использованию программного обеспечения и его компонентов. IV. Защита машинных носителей информации (ЗНИ): ЗНИ. 1. Учет машинных носителей информации. ЗНИ. 2. Управление доступом к машинным носителям информации. ЗНИ. 8. Уничтожение (стирание) информации на машинных носителях при их передаче между пользователями, в сторонние организации для ремонта или утилизации, а также контроль уничтожения (стирания). Требования к усилению: 1) оператором должны быть обеспечены регистрация и контроль действий по удалению защищаемой информации и уничтожению машинных носителей информации; 2) оператором должны применяться следующие меры по уничтожению (стиранию) информации на машинных носителях, исключающие возможность восстановления защищаемой информации: перезапись уничтожаемых (стираемых) файлов случайной битовой последовательностью, удаление записи о файлах, обнуление журнала файловой системы и полная перезапись всего адресного пространства машинного носителя информации случайной битовой последовательностью с последующим форматированием. V. Регистрация событий безопасности (РСБ): РСБ. 1. Определение событий безопасности, подлежащих регистрации, и сроков их хранения. РСБ. 2. Определение состава и содержания информации о событиях безопасности, подлежащих регистрации. РСБ. 3. Сбор, запись и хранение информации о событиях безопасности в течение установленного времени хранения. РСБ. 4. Реагирование на сбои при регистрации событий безопасности, в том числе аппаратные и программные ошибки, сбои в механизмах сбора информации и достижение предела или переполнения объема (емкости) памяти. РСБ. 5. Мониторинг (просмотр, анализ) результатов регистрации событий. РСБ. 6. Генерирование временных меток и (или) синхронизация системного времени в ИС РСБ. 7. Защита информации о событиях безопасности. VI. Антивирусная защита (АВЗ): АВЗ. 1. Реализация антивирусной защиты. Требования к усилению: в ИС должно обеспечиваться предоставление прав по управлению (администрированию) средствами антивирусной защиты администратору безопасности. АВЗ. 2. Обновление базы данных признаков вредоносных компьютерных программ (вирусов). VII. Контроль (анализ) защищенности информации (АНЗ): АНЗ. 1. Выявление, анализ уязвимостей ИС и оперативное устранение вновь выявленных уязвимостей. Требования к усилению: 1) оператором обеспечивается использование для выявления (поиска) уязвимостей средств анализа (контроля) защищенности (сканеров безопасности), имеющих стандартизованные (унифицированные) в соответствии с национальными стандартами описание и перечни программно-аппаратных платформ, уязвимостей, проверочных списков, процедур тестирования и языка тестирования ИС на наличие уязвимостей, оценки последствий уязвимостей, имеющих возможность оперативного обновления базы данных выявляемых уязвимостей; 2) оператором предоставляется доступ только администраторам к функциям выявления (поиска) уязвимостей (предоставление такой возможности только администраторам безопасности). АН3.2. Контроль установки обновлений программного обеспечения, включая обновление программного обеспечения средств защиты информации. АНЗ. 3. Контроль работоспособности, параметров настройки и правильности функционирования программного обеспечения и средств защиты информации. АНЗ. 4. Контроль состава технических средств, программного обеспечения и средств защиты информации. АНЗ. 5. Контроль правил генерации и смены паролей пользователей, заведения и удаления учетных записей пользователей, реализации правил разграничения доступом, полномочий пользователей в ИС. IX. Обеспечение целостности информационной системы и информации (ОЦЛ): ОЦЛ.3. Обеспечение возможности восстановления программного обеспечения, включая программное обеспечение средств за защиты информации, при возникновении нештатных ситуаций. XI. Защита среды виртуализации (ЗСВ): ЗСВ. 1. Идентификация и аутентификация субъектов доступа и объектов доступа в виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации. ЗСВ. 2. Управление доступом субъектов доступа к объектам доступа в виртуальной инфраструктуре, в том числе внутри виртуальных машин. Требования к усилению: 1) в ИС должен обеспечиваться доступ к операциям, выполняемым с помощью средств управления виртуальными машинами, в том числе к операциям создания, запуска, останова, создания копий, удаления виртуальных машин, который должен быть разрешен только администраторам виртуальной инфраструктуры; 2) в ИС должен обеспечиваться доступ к конфигурации виртуальных машин только администраторам виртуальной инфраструктуры. ЗСВ. 3. Регистрация событий безопасности в виртуальной инфраструктуре. ЗСВ. 9. Реализация и управление антивирусной защитой в виртуальной инфраструктуре. XII. Защита технических средств (ЗТС): ЗТС. 2. Организация контролируемой зоны, в пределах которой постоянно размещаются стационарные технические средства, обрабатывающие информацию, и средства защиты информации, а также средства обеспечения функционирования. 3TC.3. Контроль и управление физическим доступом к техническим средствам, средствам защиты информации, средствам обеспечения функционирования, а также в помещения и сооружения, в которых остановлены, исключающие несанкционированный физический доступ к средствам обработки информации. средствам защиты информации и средствам обеспечения функционирования ИС и помещения и сооружения, в которых они установлены. ЗТС. 4. Размещение устройств вывода (отображения) информации, исключающее ее несанкционированный просмотр. XIII. Защита информационной системы, ее средств, систем связи и передачи данных (ЗИС): ЗИС. 3. Обеспечение защиты информации от раскрытия, модификации и навязывания (ввода ложной информации) при ее передаче (подготовке к передаче) по каналам связи, имеющим выход за пределы контролируемой зоны, в том числе беспроводным каналам связи. ЗИС. 5. Запрет несанкционированной удаленной активации видеокамер, микрофонов и иных периферийных устройств, которые могут активироваться удаленно, и оповещение пользователей об активации таких устройств. ЗИС. 20. Защита беспроводных соединений, применяемых в ИС. ЗИС. 30. Защита мобильных технических средств, применяемых в ИС [24]. После того, как определен базовый набор мер защиты информации, следует этап адаптации базового набора. На этом этапе учитываются структурно- функциональные характеристики конкретной ИС, применяемые информационные технологии, особенности функционирования ИС. В частности, адаптация базового набора мер защиты информации предусматривает исключение мер, непосредственно связанных с информационными технологиями, не используемыми в ИС. Так, в случае, если в ИС не применяются технологии виртуализации, то меры по защите среды виртуализации следует исключить. В данном контексте «виртуализация» - это технология преобразования формата или параметров программных либо сетевых запросов к компьютерным ресурсам с целью обеспечения независимости процессов обработки информации от программной или аппаратной платформы ИС. На следующем этапе проектирования системы информационной безопасности выполняется уточнение адаптированного базового набора мер защиты информации с учетом возможности адекватно блокировать все УБИ, включенные в модель угроз безопасности информации, или же снизить вероятность их реализации. В качестве исходных данных выбирается перечень УБИ и их характеристики (потенциал, оснащенность, мотивация), включенные в модель угроз безопасности. Затем каждой УБИ сопоставляется мера защиты информации (из адаптированного базового набора мер защиты информации), которая обеспечивает блокирование или снижает вероятность ее реализации. В том случае, если адаптированный базовый набор мер защиты информации не обеспечивает блокирование всех угроз безопасности, в него дополнительно включаются меры защиты информации, не указанные ранее. Дополнение уточненного адаптированного базового набора мер защиты информации осуществляется в случае предъявления дополнительных требований к защите информации в ИС, не указанных в вышеперечисленных нормативных актах. В случае, если сформированный набор мер защиты информации содержит меры защиты информации, которые невозможно или затруднительно реализовать в силу каких-либо причин (высокая стоимость, большие сроки реализации и другие). должны быть реализованы компенсирующие меры защиты. Исходные данные для разработки компенсирующих мер защиты информации следует выбирать в первую очередь из требований о защите информации [25], методического документа ФСТЭК по мерам защиты [24], международных и национальных стандартов, стандартов организаций в области информационной безопасности. Кроме этого, в качестве компенсирующих мер защиты информации могут быть использованы результаты собственных научно-исследовательских и опытно-конструкторских работ. При этом использование компенсирующих мер защиты должно быть обосновано и аргументировано [24]. На этапе уточнения адаптированного базового набора мер защиты информации используется модель угроз безопасности, которая составляется на основании методического документа «Базовая модель угроз безопасности персональных 1271. данных при их обработке в информационных системах персональных данных» [27]. 2.3 Построение уровней безопасности Чтобы обезопасить личные данные пациентов, а вместе с тем себя и своих специалистов, медучреждениям необходимо построить прочную систему защиты. Первым этапом здесь становится моделирование угроз, которые рассматриваются применительно к действующей информационной системе обработки персональных данных (ИСПД) – как правило, это МИС. Затем, в соответствии с приказом ФСТЭК России № 21, нужно определить состав и содержание организационных и технических мер, которые позволят обеспечить безопасность данных. Они должны работать на всех уровнях информационной системы: МИС, автоматизированных рабочих мест, каналов передачи данных, СУБД, виртуальной инфраструктуры. На уровне МИС могут применяться встроенные механизмы безопасности и различные дополнительные средства защиты от несанкционированного доступа, например, антивирусные комплексы, системы предотвращения вторжений, межсетевые экраны и системы предотвращения утечек данных. Широкий список инструментов применяется и на уровне автоматизированных рабочих мест. Для защиты используются сертифицированные операционные системы, а также антивирусы, системы для предотвращения вторжений и межсетевые экраны. Недавно появились новые решения – автоматизированные рабочие места, в которые встроен сертифицированный модуль доверенной загрузки (МДЗ). Они помогают защищать средства вычислительной техники от несанкционированного доступа, а также контролируют целостность программной и аппаратной конфигурации устройств, на которых установлен этот модуль – еще до начала загрузки его операционной системы. Один из примеров – инструмент Numa Arce (ИТ.СДЗ.УБ4.ПЗ), реализованный в виде EFI-модуля, который работает на уровне BIOS материнской платы. На уровне каналов передачи данных, помимо уже упомянутых инструментов, могут использоваться криптографические шлюзы. На рынке такие продукты представлены как в виде программно-аппаратных комплексов, так и в программном исполнении. Для СУБД используются специальные системы защиты. А что касается виртуальной инфраструктуры, то здесь безопасность могут обеспечивать даже доверенные защищенные гипервизоры. В общем виде проект по построению системы защиты персональных данных состоит из нескольких этапов. Сбор данных о существующих информационных системах персональных данных (ИСПД). Моделирование угроз безопасности. Определение уровней защищенности. Разработка технического задания. Проектирование система защиты персональных данных (СЗПД). Разработка организационно-распорядительной документации, регламентирующей процессы обработки и защиты персональных данных. Поставка средств защиты информации, их установка и настройка. Аттестация информационных систем персональных данных по требованиям безопасности информации (опционально). Ошибки могут возникать на любом из указанных этапов. Например, если организация неверно определит угрозы, появляется риск утечек ПД. А если специалисты медучреждения посчитают, что информационной системе требуется более высокий уровень защищенности, чем нужен на самом деле, придется применять избыточные меры и устанавливать лишние средства защиты. Это может привести к многократному росту стоимости внедрения и обслуживания системы.[28] |