Ее. 11.02 Реализация безопасности клиентских систем. Реализация безопасности клиентской стороны

Скачать 140.21 Kb. Скачать 140.21 Kb.

|

|

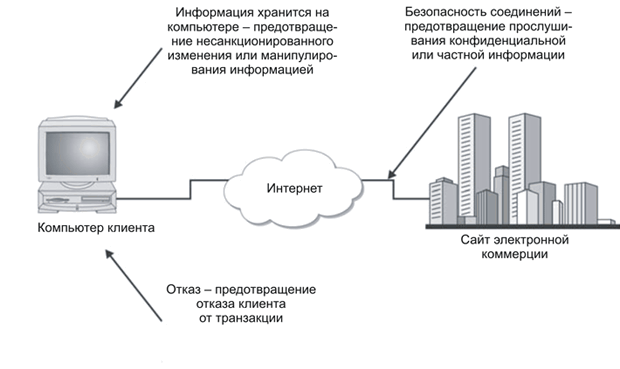

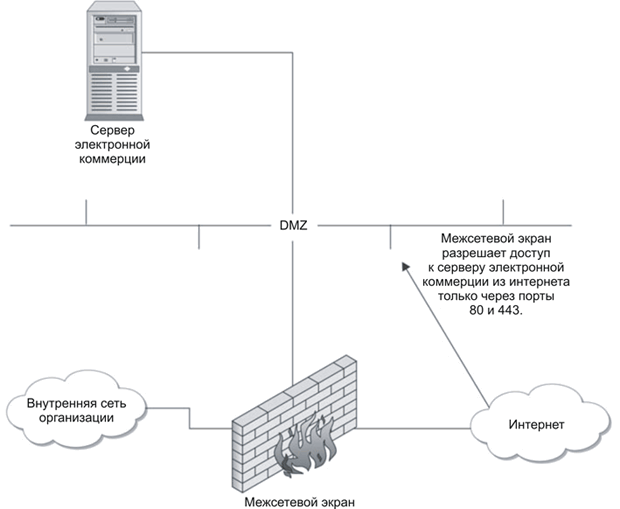

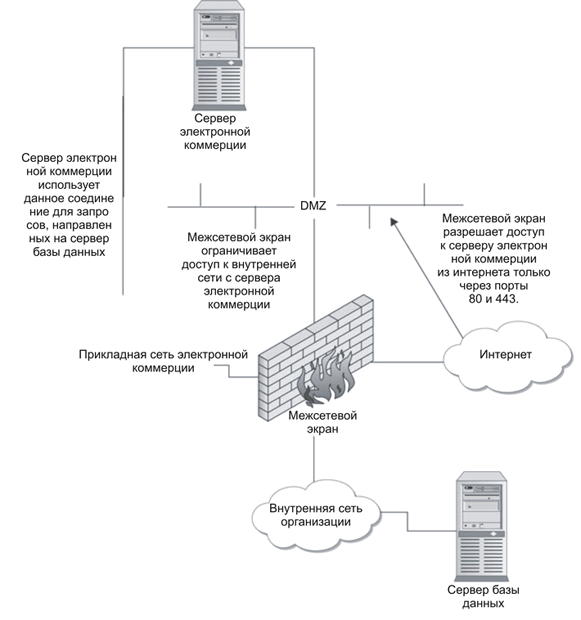

Реализация безопасности клиентской стороны Безопасность клиентской стороны подразумевает безопасность настольного компьютера клиента при его соединении с сервером электронной коммерции. Эта часть системы включает в себя компьютер клиента и программу-браузер, а также соединение с сервером (см. рис. 17.1). С этой частью системы связаны несколько вопросов. Защита информации при передаче между компьютером клиента и сервером. Защита информации, сохраняемой на компьютере клиента. Защита того факта, что определенный клиент сделал определенный заказ.  увеличить изображение Рис. 17.1. Компоненты системы безопасности на стороне клиента Безопасность соединений Безопасность соединений для приложений электронной коммерции охватывает безопасность информации, передаваемой между системой клиента и сервером электронной коммерции. Это могут быть такие секретные данные, как сведения кредитных карт или пароли на сайте. Эта информация является такими же конфиденциальными данными, передаваемыми с сервера на компьютер клиента, как и файлы клиента. Единственным реальным решением данной проблемы является шифрование. Большая часть стандартных веб-браузеров обеспечивает возможность шифрования трафика. Это решение используется по умолчанию в случае применения HTTPS вместо HTTP. При использовании HTTP между клиентом и сервером устанавливается соединение посредством протокола защищенных сокетов (SSL). Весь трафик, проходящий через это соединение, шифруется. Шифрование HTTPS защищает информацию с того момента, как она покидает компьютер клиента, и до того момента, как достигает веб-сервера. Использование HTTPS стало необходимым, поскольку пользователи начали осознавать опасность того, что злоумышленник может получить доступ к номеру кредитной карты в интернете. Реальность данной ситуации заключается в том, что сумма возмещения ущерба клиентам в случае хищения номера кредитной карты составляет не более 50 долл. Хранение информации на компьютере клиента Протоколы HTTP и HTTPS не сохраняют состояния. Это означает, что после загрузки в браузер веб-страницы сервер не запоминает, что только что в данный браузер была загружена данная страница. Для реализации коммерческой деятельности через интернет с использованием веб-браузеров и веб-серверов серверы должны фиксировать информацию о том, что делает клиент (это информация о клиенте, данные о том, какие товары он заказывает, а также любые пароли, которые клиент использует для доступа к защищенным страницам). Один из способов, с помощью которого на веб-сервере можно реализовать данную функциональность (и данный метод является наиболее распространенным), является применение элементов cookies. Отказ от выполненной операцииЕще одним риском, связанный с клиентской стороной электронно-коммерческих взаимоотношений, является потенциальная возможность клиента отказаться от транзакции. Очевидно, что если клиент на самом деле не инициировал транзакцию, организация не позволит ее провести. Однако как организация определит, является ли клиент тем, за кого он себя выдает? Здесь приходит на помощь аутентификация. Тип аутентификации, используемой для подтверждения личности клиента, зависит от риска допущения ошибки. На случай покупки товара посредством кредитной карты имеются определенные процедуры выполнения транзакции с кредитной картой без предоставления самой карты. Эти процедуры предусматривают предоставление клиентом правильного почтового адреса для покупки товара. Если сайт электронной коммерции предоставляет услугу, требующую подтверждения личности для доступа к определенной информации, кредитная карта может в этом случае не подойти. В организации более предпочтительным оказывается использование идентификатора пользователя и пароля или даже двухфакторной аутентификации. В любом из этих случаев условия предоставления услуги, отправляемые клиенту, должны в деталях описывать требования к защите идентификаторов и паролей. Если для доступа к информации клиента используется правильный идентификатор и пароль, то подразумевается, что доступ к информации осуществляется легитимным пользователем. Если пароль потерян, забыт или выявлен злоумышленником, необходимо немедленно сообщить об этом организации. Реализация безопасности серверной частиКогда речь идет о безопасности серверной части, мы говорим лишь о физическом сервере электронной коммерции и о программном обеспечении веб-сервера, которое на нем работает. В следующих разделах данной лекции мы рассмотрим безопасность приложения и базы данных. Сам по себе сервер электронной коммерции должен быть доступен из интернета. Доступ к системе может быть ограничен (если сервер электронной коммерции предназначен для работы с небольшим кругом пользователей), либо система может быть открыта для всех пользователей. С безопасностью сервера связаны два вопроса. Безопасность информации, хранимой на сервере. Защита самого сервера от вторжения злоумышленников. Информация, хранимая на сервереСервер электронной коммерции открыт для доступа из интернета, следовательно, сервер обладает частичным доверием, но не более того. Система с частичным доверием или вовсе без доверия не должна содержать секретной информации. Если сервер используется для приема платежей по кредитным картам, номера кредитных карт должны немедленно переноситься в систему, непосредственно обрабатывающую транзакции (которая расположена в более защищенной части сети). Ни один номер кредитной карты не должен находиться на сервере. Если информация должна храниться на сервере электронной коммерции, ее необходимо защищать от несанкционированного доступа. Это можно реализовать посредством использования элементов управления доступом к файлам. Кроме того, если секретные файлы не хранятся в структуре каталогов на веб-сервере или FTP-сервере, то доступ к ним через браузер или FTP-клиент осуществить намного сложнее. Защита сервера от атакСервер электронной коммерции, как правило, представляет собой веб-сервер. Как уже говорилось ранее, данный сервер доступен из интернета и, следовательно, открыт для атак. Можно предпринять определенные меры, чтобы защитить сам сервер от успешного проникновения злоумышленника. Расположение сервера. Конфигурация операционной системы. Конфигурация веб-сервера. Давайте более детально рассмотрим каждый из этих аспектов. Расположение сервераКогда речь идет о расположении сервера, необходимо в первую очередь рассматривать его физическое расположение и местоположение в сети. С физической точки зрения, данный сервер представляет большую важность для организации. Следовательно, он должен располагаться внутри защищенной области, например в центре обработки данных. Если руководство компании предпочло расположить сервер в соседнем помещении, необходимо обеспечить защиту сервера, отгородив его от других клиентов. Сетевое расположение сервера также необходимо принимать в расчет. На рисунке 17.2 показано расположение сервера в демилитаризованной зоне (DMZ). Межсетевой экран следует настроить на разрешение доступа к серверу электронной коммерции только через порт 80 (для HTTP) и 443 (для HTTPS). Для открытого доступа к серверу электронной коммерции не нужны дополнительные службы и, следовательно, их необходимо блокировать на межсетевом экране. Если производительность сервера электронной коммерции является жизненно важным фактором, и ожидаемый трафик сервера очень велик, полезно реализовать двойное базирование сервера (см. рис. 17.3). В этом случае один сетевой интерфейс поддерживает входящий трафик и передает ответные пакеты клиенту. Данный интерфейс располагается в демилитаризованной зоне. Второй сетевой интерфейс предназначен для передачи запросов приложений либо на сервер приложений (предпочтительно), либо напрямую в базу данных. Этот интерфейс располагается во второй DMZ или в сети сервера приложений. Данная сеть отделяется от внутренней сети организации межсетевым экраном. Ни в коем случае не следует использовать один интерфейс для интернета и для внутренней сети.  увеличить изображение Рис. 17.2. Правильное сетевое расположение сервера электронной коммерции Конфигурация операционной системыОперационная система сервера электронной коммерции должна быть настроена с учетом вопросов безопасности. Выбор операционной системы зависит от ряда факторов, включая экспертизу администраторов организации. Сегодня основными операционными системами являются Unix и Windows 2000. Обе операционные системы можно настроить с учетом вопросов безопасности, однако с таким же успехом они могут быть и совершенно не защищены. При выборе операционной системы необходимо принимать в расчет такие факторы, как требования к производительности и обеспечение отказоустойчивости. Кроме того, рекомендуется выбирать операционную систему, с которой знакомы системные администраторы, нежели ту, с которой они знакомы в меньшей степени.  увеличить изображение Рис. 17.3. Расположение сервера электронной коммерции при необходимости использования двух сетевых интерфейсов Первым шагом в безопасной настройке сервера является удаление или отключение всех служб, не являющихся жизненно важными. Система представляет собой веб-сервер и, следовательно, на ней должно работать программное обеспечение веб-сервера. Требуется ли в системе служба DNS? Вероятнее всего, нет, поэтому ее следует отключить. Просмотрите службы, работающие в системе, и определите, какие из них являются необходимыми для функционирования системы. Отключите все службы, которые не являются обязательными. Следующим шагом является установка обновлений системы. Проверьте наличие последних обновлений для выбранной операционной системы и загрузите их. После загрузки обновлений настройте систему на соответствие политике организации относительно длины пароля и частоты его замены, аудита и других требований. |