Реферат по дисциплине Введение в профессиональную деятельность

Скачать 0.97 Mb. Скачать 0.97 Mb.

|

Минобрнауки России Федеральное государственное бюджетное образовательное учреждение высшего образования «МИРЭА – Российский технологический университет» РТУ МИРЭА Институт кибернетики Базовая кафедра №252 – информационной безопасности Реферат по дисциплине «Введение в профессиональную деятельность» Тема реферата: Сравнительный обзор решений по направлению «Системы предотвращения утечек (DLP-системы)»

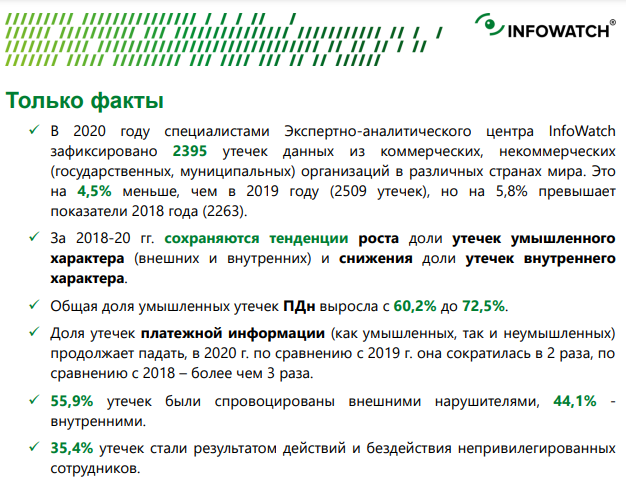

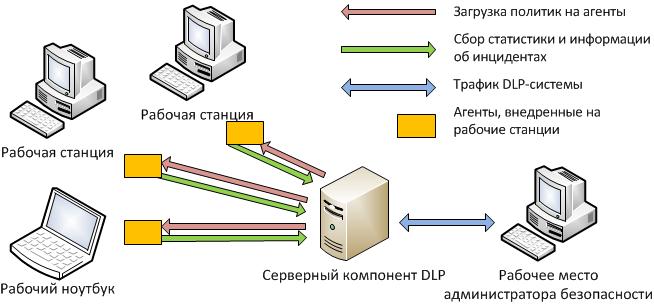

Содержание1 Введение 3-4 2 DLP системы 5-12 2.1 Что такое DLP? 5 2.2 Принцип работы 5-7 2.3 Виды DLP систем 7-11 2.3.1 Шлюзовые системы 7-8 2.3.2 Хостовые системы 8-10 2.3.3 Гибридные системы 10-11 2.4 Дополнительные задачи перед DLP системами 11-12 3 Заключение 13-14 4 Ссылки и список литературы 15 1 Введение В настоящее время в условиях современного мира, всеобщей информатизации и глобализации общества приоритеты в логистике меняются, и на первый план выходит уже не организация движения материального потока ресурсов, а информация, как главный ресурс предприятия. Совершенно очевидно, что у любой организации существует большое количество определенных данных стратегического характера, которые являются важным информационным ресурсом компании. По мнению экспертов из «Ponemon Institute» [3], на основе данных 2015 года, было достаточно утечки всего лишь 20% коммерческих секретов компании, чтобы в шести из десяти случаев организация обанкротилась. Соответственно, вопрос защиты информации с каждым годом становится всё острее и актуальнее, в условиях глобализации рынков, повышения скорости обмена информацией, а также с увеличения количества этой самой информации. На сегодняшний день существует большое разнообразие различных средств обеспечения информационной защиты, к примеру антивирусы, межсетевые защитные экраны (Brandmauer, Firewall), системы обнаружения DOS-атак. Но все они защищают информацию лишь от внешних угроз, но не предоставляют достойную защиту от внутренних угроз(инсайдеров). Согласно исследованиям «Infowatch» [2], в 2015 году в 65% случаях утечка информации произошла именно по вине или же неосторожности внутреннего пользователя-нарушителя. Также, по данным «Infowatch» (рисунок 1.1), в 2020 году это соотношение стало другим, почти 56% утечек данных были спровоцированы внешними нарушителями, а 44% внутренними. Ещё в этом исследовании говориться, что сохраняется тенденция по снижению доли утечек внутреннего характера, это означает то, что компании стали понимать какие последствия их могут ждать в случае утечек данных и стали применять соответствующие меры. Однако, 44% - это всё равно огромная цифра, поэтому всё также крайне важной задачей по обеспечению финансовой, информационной безопасности и безопасности организации в целом, остаётся защита конфиденциальных данных от случайных и умышленных утечек. По данным исследования IBM Security и Ponemon Institute [3], в 2020 году каждая утечка данных в среднем обходилась компаниям в 3,86 млн. долларов, а наибольшие расходы были связаны с компрометацией учетных записей сотрудников. Решить проблему утечки конфиденциальных данных из организаций помогают как раз специальные DLP-системы, то есть системы предотвращения утечек данных.  Рисунок 1.1 – некоторые данные исследования InfoWatch по 2020 году 2 DLP системы 2.1 Что такое DLP? DLP- это различные технологии, алгоритмы, предназначенные для защиты информации от возможных утечек, тогда получаем определение для DLP систем. DLP системы (Data Leak Prevention) - системы предотвращения утечек данных - это программно-аппаратный комплекс предотвращения утечек конфиденциальной информации из информационной системы вовне. Собственно, эти системы включают в себя как программные, так и программно-аппаратные технические устройства для реализации поставленных задач перед DLP. DLP системы появились в своём первом виде в 2000 году, когда крупнейшие организации почувствовали, что от внутренних утечек тоже необходимо защищаться. Пик развития и становления DLP систем пришелся на 2005-2006 года. 2.2 Принцип работы Работа DLP систем основана на анализе по уровню контекста и контента потока данных, пересекающих периметр защищаемой системы. В случае обнаружения в исходящем потоке засекреченной информации происходит срабатывание активной компоненты DLP системы, и передача информации прекращается. Если же говорить немного другими словами и более подробно, то общий принцип работы DLP систем заключается в создании защищенного внутреннего периметра сети с анализом всего исходящего и входящего трафика. Анализу подлежит не только сетевой трафик, но и ряд других информационных потоков: документы, копируемые на внешние носители, или распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д. Тем самым DLP система препятствует утечкам конфиденциальной информации, путем определения степени конфиденциальности документа, обнаруженного в перехваченном трафике. Способов анализа трафика существует несколько: - поиск по словарям; - регулярные выражения; - сравнение по типам файлов; - поведенческий анализ информации по пользователям; - технология цифровых отпечатков. Поиск по словарям осуществляется по точному совпадению слов, но в некоторых случаях и с учетом морфологии. Регулярные выражения - осуществляется синтаксический разбор текстовых фрагментов по формализованному шаблону. Такие системы основываются на записи образцов для поиска, например: реквизиты, телефоны, адреса e-mail, номера паспортов, лицензионные ключи и т.п. Сравнение по типам файлов инспектирует получение и передачу некоторых типов файлов. При этом если пользователь изменит расширение файла, то система все равно распознает тип файла и предпримет необходимые превентивные действия. В самых продвинутых DLP системах могут иметься технологии конвертации графики в текст (Optical Character Recognition). Они позволяют анализировать графические файлы на наличие конфиденциального контента. Так обеспечивается защита от утечки конфиденциальных данных к примеру, при пересылке сканированных документов. Однако данные технологии дорогие и «тяжеловесны» (то есть сильно нагружают DLP систему), поэтому их применение в современных DLP-системах ограничено, как правило, DLP-шлюзами или DLP-серверами – то есть от утечек данных в графической форме защищается только офисная сеть и только при передаче по сетевым каналам связи. 2.3 Виды DLP систем По своей архитектуре DLP системы принято разделять на несколько различных видов: - шлюзовые DLP системы (или сетевые) - хостовые DLP системы (или агентские) - гибридные DLP системы 2.3.1 Шлюзовые системы Шлюзовые DLP системы (Рисунок 2.1) используют единый сервер (шлюз), на который направляется весь сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных. То есть используется метод централизованного мониторинга трафика данных путем подачи его зеркальной копии на развернутые специализированные серверы для анализа согласно настроенным политикам безопасности. Область использования таких решений ограничена самим принципом их работы: шлюзовые системы позволяют защищаться лишь от утечек информации через протоколы, используемые в традиционных интернет-сервисах: HTTP, FTP, POP3, SMTP и прочие. Поэтому контролировать происходящее на конечных точках корпоративной сети с их помощью невозможно, ведь анализируя только сетевые потоки, сложно установить полную картину работы пользователей с конфиденциальной информацией. Более того, учитывая текущий объем зашифрованного трафика (по данным аналитиков, в 2018 году его доля в глобальном веб-трафике превышает 50%) и нарастающую популярность мессенджеров, облачных сервисов и других специализированных приложений для обмена информацией, предотвращение утечки без контроля рабочих мест становится невероятно сложной задачей. Собственно, к очевидным плюсам данных систем можно отнести минимальное влияние на существующую инфраструктуру, относительную простоту внедрения, полное отсутствие какой-либо привязки к рабочим станциям пользователей, а также всё-таки защиту (она хоть и хороша, но далеко не идеальна) конфиденциальной информации от возможных утечек. Но минус заключается в том, что защита относительно проста и из-за этого утечки данных всё ещё остаются возможными.  Рисунок 2.1 – шлюзовая DLP система 2.3.2 Хостовые системы Хостовая DLP система (Рисунок 2.2) основана на использовании специализированных программ (агентов), которые устанавливаются на конечных узлах сети – рабочих станциях, серверах приложений и т.д. Агенты играют сразу две роли. С одной стороны, они производят контроль деятельности пользователей компьютеров, то есть контролируют соблюдение политик безопасности (например, запрещая копировать любые файлы на внешний носитель), блокируют несанкционированную передачу конфиденциальных данных и запуск неразрешенных приложений, оповещают администратора безопасности об инцидентах. С другой стороны, агенты собирают максимальное количество сведений о действиях пользователей на корпоративных рабочих станциях, то есть регистрируют все действия операторов и передают их в единое централизованное хранилище, позволяя специалистам службы безопасности получать полную картину происходящего, определять инциденты, выявлять аномалии и строить отчеты. Использование агентов ограничивает сферу применения хостовых DLP-систем: они способны видеть лишь локальные или сетевые устройства, подключенные непосредственно к тем компьютерам, на которых они работают.  Рисунок 2.2 – хостовая DLP система Основным достоинством агентских решений является максимальная «близость» к пользователю, что дает возможность контролировать практически любые его действия во всех приложениях. Вдобавок большинство DLP-систем в агентском исполнении способны выполнять свои функции, даже если сотрудник находится за пределами корпоративной сети (в командировке или дома), благодаря возможности передачи данных о работе пользователя в систему по сети Интернет. Однако если по каким-либо причинам установка агента предполагает ограниченный функционал или вовсе невозможна, трафик с такой рабочей станции остается полностью бесконтрольным. К минусам же можно отнести сложность правильной и корректной настройки системы, а также её дороговизну, так как агенты необходимо устанавливать на каждую рабочую станцию, а каждая лицензия стоит какую-то определённую сумму. 2.3.3 Гибридные системы Из названия становится понятно, что такие системы являются комбинацией шлюзовых и хостовых DLP систем. Гибрид собирает в себе все преимущества каждого из исполнений, так как сетевая и агентская части контролируют оптимальные для них каналы передачи информации и выполняют разные функции. В результате этого объединения получается очень мощный инструмент по предотвращению утечки конфиденциальной информации. Однако сложность корректной настройки этих систем даже выше, чем у хостовых, а неправильная работа DLP системы грозит утечкой данных. К тому же, это решение тоже дорогое, так как точно также нужно покупать лицензии агентов, так ещё и установить шлюз (сервер) и обеспечить его работу. К примеру, по данным Ростелеком Солар [4], в среднем стоимость DLP системы для организации с 100-500 рабочими станциями составляет 10-40 тыс. руб. на одну станцию. Так что суммы выходят приличные, но эти деньги безусловно окупаются. Общий вид гибридной системы можно наблюдать на рисунке 2.3. Типичный пример такой архитектуры изображен на примере схемы DLP системы компании InfoWatch [2].  Рисунок 2.3 - схема DLP-решения InfoWatch Traffic Monitor 2.4 Дополнительные задачи перед DLP системами Кроме основной задачи DLP - систем, которая заключается в предотвращении утечек конфиденциальной информации из информационной системы вовне, перед DLP - системой могут стоять следующие вторичные задачи: - архивирование пересылаемых данных, которые могут быть полезны при расследовании инцидентов информационной безопасности; - предотвращение возможности передачи вовне не только конфиденциальной, но и другой нежелательной информации (например, спам); - предотвращение возможности передачи нежелательной информации не только изнутри информационной системы наружу, но и снаружи внутрь информационной системы; - предотвращение использования работниками фирменных информационных ресурсов в личных целях; - оптимизация загрузки каналов, экономия трафика; - контроль присутствия работников на рабочем месте (так как у системы имеется абсолютный контроль над данными и трафиком); - отслеживание благонадёжности работников, их общественно - политических представлений и взглядов, сбор компромата. 3 Заключение DLP системы – это технологии, которые обеспечивают предотвращение утечек конфиденциальной информации из информационной системы вовне, а также совокупность программных и программно-аппаратных технических устройств для осуществления предотвращения утечек. Они строятся на основе анализа потоков данных, которые пересекают периметр защищаемой информационной системы. При обнаружении в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется. Современные DLP системы делятся на три вида: шлюзовые (сетевые), хостовые (агентные) и гибридные. Применение шлюзовых систем позволяет обеспечить неплохую защиту от утечки конфиденциальной информации организации, причём относительно просто и дёшево. Чтобы внедрить данную систему в организацию не потребуется что-то серьёзно перестраивать. Требуется буквально один сервер или пк и настройка политик безопасности, которую необходимо провести только один раз. Соответственно обслуживать данную систему легко. Однако, у шлюзовых систем ограниченная область применения, нагрузка идет только на один сервер, при росте трафика DLP системы можут дать сбой, а также они контролируют не абсолютно весь трафик (проблемы с зашифрованными сетевыми пакетами). Что же касается хостовых систем, то они предоставляют широкие возможности по контролю за деятельностью пользователей, ведь работая непосредственно на конечных станциях корпоративной сети, агенты могут не только контролировать «несетевые» каналы утечки конфиденциальной информации, но и выполнять целый набор других функций (полезных для работодателей). Однако у хостовых систем есть несколько недостатков. Во-первых, более сложный процесс внедрения в эксплуатацию. Во-вторых, после установки потребуется постоянное администрирование системы. В-третьих, дороговизна. Необходимо закупить лицензию агента на каждую рабочую станцию, оплатить услуги вендора (поставщик) по установке и настройке работы системы. Также хостовые системы менее защищены от несанкционированного вмешательства в их работу (к примеру, пользователь с правами локального администратора может выгрузить из памяти программу-агента). Гибридные системы впитали в себя как плюсы, так и минусы сетевых и агентовых DLP систем. За счёт их комбинирования, возрос уровень защиты системы от утечек конфиденциальных данных, так как отдельные компоненты системы работают в эффективных условиях и в совокупности получается прекрасный уровень защиты. Также, в плюсах остаётся огромный спектр вторичных функций DLP систем (полезных для работодателей). Однако, минусы схожи с хостовыми. Процесс внедрения системы в эксплуатацию ещё более сложный. Стоимость тоже возрастает, так как помимо лицензий и компьютеров необходимо установить специальные сервера (шлюзы), а также обслуживать, обеспечивать работоспособность всей этой огромной системы. В случае маленьких организаций лучше всего будет установить внутренние правила в компании, настроить политику безопасности, либо же установить шлюзовую DLP систему, так как другие варианты будут слишком дорогими для малой организации. В случае средних и больших организаций лучший вариант – гибридные DLP системы. Так как финансы у организации на установку и эксплуатацию имеются, а также имеются очень конфиденциальные данные, которые могут нанести непоправимый ущерб в случае утечки. Поэтому для них единственный вариант – максимальный уровень защиты от утечки информации. Так будет банально дешевле, все утечки приносят убытки, причём колоссальные, и содержать DLP будет выгоднее. 4 Ссылки и список литературы [1]Боридько И.С., Забелинский А.А., Коваленко Ю.И. DLP-системы: защита от инсайдеров. – Безопасность информационных технологий. 2013г. [2] Информационный ресурс InfoWatch https://www.infowatch.ru [3] Информационный ресурс TAdviser https://www.tadviser.ru [4] Информационный ресурс, сайт Ростелеком-Солар https://rt-solar.ru Москва 2021 |