Лекции ЗИ_Э. Самарский государственный архитектурностроительный университет

Скачать 1.6 Mb. Скачать 1.6 Mb.

|

Доменная архитектура в Windows NT. Служба Active DirectoryСерьезной проблемой для организаций, содержащих сети больших масштабов, тысячи пользователей, множество серверов, является необходимость разработки и поддержки корпоративной политики безопасности в сети. Для сетей такого масштаба поддержка отдельных независимых баз данных аутентификации становится практически неосуществимой. Для управления сетями Windows NT больших масштабов фирма Microsoft предлагает использовать многодоменную структуру и доверительные отношения между доменами. Домен Windows NT представляет собой группу компьютеров сети, использующих общую модель обеспечения безопасности, а также имеющих единую базу данных SAM, содержащую информацию о пользователях и их группах. Использование доменных архитектур и служб каталогов позволяет осуществить централизованное хранение информации обо всей корпоративной сети. Администраторы создают для каждого пользователя одну учетную запись на контроллере домена и затем могут использовать эту запись для предоставления пользователю прав доступа к ресурсам, расположенным в сети. Базы данных доменов Windows NT не поддерживают иерархической структуры и не могут быть распределены между несколькими серверами Windows NT. Эти обстоятельства существенно ограничивают максимальное количество объектов в домене. Однодоменная структура в Windows NT может быть реализована, если число пользователей измеряется одной - двумя сотнями. Для управления сетями Windows NT больших масштабов фирма Microsoft предлагает использовать многодоменную структуру и доверительные отношения между доменами. Доверительные отношения между доменами обеспечивают междоменное администрирование, позволяя предоставлять пользователям из одного домена доступ к ресурсам другого домена. Реализация доменной архитектуры в Windows NT имеет ряд серьезных недостатков, которые Microsoft попыталась преодолеть в Windows 2000 за счет введения службы Active Directory. ActiveDirectory (AD) – это объектно-ориентированная, иерархическая, распределенная система базы данных службы каталогов, которая обеспечивает централизованное хранение информации об оборудовании, программном обеспечении и человеческих ресурсах всей корпоративной сети [27]. Active Directory включает в себя следующие компоненты:

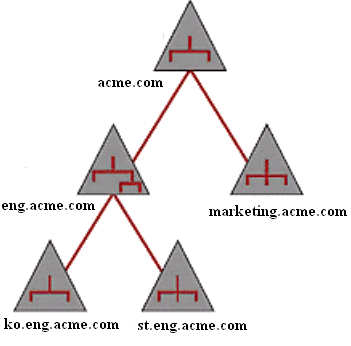

Под объектом в AD понимают определяющие ресурс набор атрибутов (имя, собственные права доступа, права доступа к объекту, дополнительная информация об объекте и т.д.). Пользователи сети представлены объектами в службе каталогов. Администраторы могут применять эти объекты для предоставления пользователям доступа к ресурсам корпоративной сети. Ресурсы также представляются в виде объектов. Группы доменов могут быть объединены в дерево, группы деревьев – в лес. В Active Directory права и разрешения объектов распространяются вниз по дереву. Организационные единицы (контейнеры) являются группировкой других объектов. Контейнеры вводят для упрощения администрирования корпоративной политикой безопасности. Назначение контейнеру некоторого права или разрешения автоматически распространяет его на все объекты контейнера. Для группировки пользователей, компьютеров используют особые контейнеры – группы (Group). Дерево в AD - это иерархия нескольких доменов (рис. 8.5), лес – множество деревьев. В AD используется система аутентификации Kerberos, основанная на протоколе Нидхема-Шредера выдачи мандатов (билетов), предъявление которых позволяет получить доступ субъекта к некому сетевому ресурсу.  Рис. 8.5. Дерево AD

В случае когда локальная сеть является небольшой, для управления удаленными соединениями с этой сетью, как правило, бывает достаточно одного сервера удаленного доступа. Однако если локальная сеть объединяет достаточно большие сегменты и число удаленных пользователей существенно увеличивается, то одного сервера удаленного доступа становится недостаточно. В этом случае, как правило, вводят единый сервер аутентификации, для централизованного контроля удаленного доступа. В его функции входят проверка подлинности удаленных пользователей, определение их полномочий, а также фиксация и накопление регистрационной информации, связанной с удаленным доступом (рис. 8.6).  Рис. 8.6. Схема централизованного контроля удаленного доступа Сервер аутентификации исполняет роль посредника во взаимодействии между серверами удаленного доступа и центральной базой данных системы защиты. Централизованный контроль удаленного доступа к ресурсам сети с помощью сервера аутентификации выполняется на основе специализированных протоколов. Эти протоколы позволяют объединить серверы удаленного доступа и сервер аутентификации в единую подсистему, выполняющую все функции контроля удаленных соединений на основе взаимодействия с центральной базой данных системы защиты. Сервер аутентификации в данном случае создает единую точку наблюдения и проверки всех удаленных пользователей и контролирует доступ к компьютерным ресурсам в соответствие с установленными правилами. Наиболее известными протоколами централизованного контроля удаленного доступа являются протоколы TACACS (Terminal Access Controller Access Control System) и RADIUS (Remote Authentication Dial-In User Service). В системах, основанных на протоколах TACACS и RADIUS, администратор может управлять базой данных идентификаторов и паролей пользователей, предоставлять им привилегии доступа и вести учет обращений к системным ресурсам. В рамках данных протоколов сервер аутентификации может иметь как собственную базу данных системы защиты, так использовать и службы каталогов – Novell Directory Services (NDS), Active Directory (AD).

Прокси-сервер (от англ. proxy — «представитель, уполномоченный») — служба в компьютерных сетях, позволяющая клиентам выполнять косвенные запросы к другим сетевым службам. Сначала клиент подключается к прокси-серверу и запрашивает какой-либо ресурс (например, файл), расположенный на другом сервере. Затем прокси-сервер либо подключается к указанному серверу и получает ресурс у него, либо возвращает ресурс из собственного кеша (в случаях, если прокси имеет свой кеш). В некоторых случаях запрос клиента или ответ сервера может быть изменён прокси-сервером в определённых целях. Чаще всего прокси-серверы применяются для следующих целей:

Многие прокси-серверы используются для нескольких целей одновременно. Некоторые прокси-серверы ограничивают работу несколькими портами: 80 (Браузер - ), 443 (Шифрованное соединение (HTTPS)), 20,21 (FTP). Веб-обозреватель или браузер — это программное обеспечение для поиска, просмотра веб-сайтов, то есть для запроса веб-страниц (преимущественно из Сети), для их обработки, вывода и перехода от одной страницы к другой. Большинство браузеров также наделены способностями к просмотру оглавления FTP - серверов. HTTPS — расширение протокола HTTP, поддерживающее шифрование. Данные, передаваемые по протоколу HTTP, «упаковываются» в криптографический протокол SSL или TLS, тем самым обеспечивается защита этих данных. В отличие от HTTP, для HTTPS по умолчанию используется TCP-порт 443. Эта система была разработана компанией Netscape Communications Corporation, чтобы обеспечить аутентификацию и защищенное соединение. HTTPS широко используется для приложений, в которых важна безопасность соединения, например, в платежных системах. В настоящее время HTTPS поддерживается наиболее популярными браузерами. FTP (англ. File Transfer Protocol — протокол передачи файлов) — протокол, предназначенный для передачи файлов в компьютерных сетях. FTP позволяет подключаться к серверам FTP, просматривать содержимое каталогов и загружать файлы с сервера или на сервер; кроме того, возможен режим передачи файлов между серверами. FTP является одним из старейших прикладных протоколов, появившимся задолго до HTTP, в 1971 году. До начала 90-х годов на долю FTP приходилось около половины трафика в сети Интернет. Он и сегодня широко используется для распространения ПО и доступа к удалённым хостам. Протокол не шифруется, при аутентификации передаёт логин и пароль открытым текстом. Если злоумышленник находится в одном сегменте сети с пользователем FTP, то, используя сниффер ( сетевой анализатор трафика, программа или программно-аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика, предназначенного для других узлов), он может перехватить логин и пароль пользователя, или, при наличии специального ПО, получать передаваемые по FTP файлы без авторизации. Чтобы предотвратить перехват трафика, необходимо использовать протокол шифрования данных SSL, который поддерживается многими современными FTP-серверами и некоторыми FTP-клиентами. В отличие от шлюза прокси-сервер чаще всего не пропускает ICMP-трафик , т.к. невозможно проверить доступность машины командами ping и tracert. Прокси-сервер, к которому может получить доступ любой пользователь сети интернет, называется открытым. Библиографический список1. Аникин, И.В., В.И. Глова, В.И. Методы и средства защиты компьютерной информации. Учебное пособие. Казань, Изд. КГТУ им. А.Н. Туполева, 2005. 2. Романец, Ю.В., Тимофеев, П.А. , Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. М.: Радио и связь,1999. 3. Зегжда, Д.П., Ивашко, А.М. Основы безопасности информационных систем. М.: Горячая линия – Телеком, 2000. 4. Девянин, П.Н. , Михальский, О.О. , Правиков и др. Теоретические основы компьютерной безопасности. М.: Радио и связь, 2000. 5. Мельников, В. В. Защита информации в компьютерных системах. М.: Финансы и статистика, 1997. 6. Петренко, C.А. , Симонов, С.В. Управление информационными рисками. Экономически оправданная безопасность.М.: АйТи, 2004. 7. Грушо, А.А. ,Тимонина Е.Е. Теоретические основы защиты информации. М.: Яхтсмен, 1996. 8. Баранов, А.П. , Борисенко, Н.П. ,Зегжда и др. Математические основы информационной безопасности. Орел: ВИПС, 1997. 9. American National Standard for Information Technology – Role Based Access Control // NIST 359. 2003. 10. Жельников, В. Криптография от папируса до компьютера. М.: АBF, 1996. 11. Молдовян, А.А. , Молдовян, Н.А. , Советов Б.Я. Криптография. М.: Лань, 2000. 12. ГОСТ 28147-89. Система обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. 13. Диффи, У. ,Хеллман, М.Э.. Защищенность и имитостойкость: введение в криптографию // ТИИЭР, Т. 67, № 3, 1979. 14. Шнайдер, Б. Прикладная криптография. М.:Трикмф, 2003. 15. ГОСТ 34.10-94. Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронно-цифровой подписи на базе асимметричного криптографического алгоритма. 16. Горбатов, В.С. , Полянская, О.Ю. Основы технологии PKI. М.: Горячая линия – Телеком, 2004. 17. Коршунов, Ю.М. Математические основы кибернетики. - М.: Энергия, 1980. 18. Рейнгольд, Э., Нивергельт, Ю., Део, Н. Комбинаторные алгоритмы. Теория и практика. — М.: Мир, 1980. 19. Фатьянов, А.А. Правовое обеспечение безопасности информации в Российской федерации. М.: Юрист, 2001. 20. Белкин, П.Ю. , Михальский, О.О. и др. Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных. М.: Радио и связь, 1999. 21. Иванов, М.А.. Криптографические методы защиты информации в компьютерных системах и сетях. М.: КУДИЦ-ОБРАЗ, 2001. 22. Смит, Р.Э. Аутентификация: от паролей до открытых ключей. Вильямс, 2002. 23. Щербаков, А.. Разрушающие программные воздействия. М.: ЭДЕЛЬ, 1993. 24. Матвеев, В.А.,Молотков, С.В., Д.П. Зегжда, Д.П. и др. Основы верификационного анализа безопасности исполняемого кода программ / Под редакцией проф. П.Д. Зегжды СПб.: СПбГТУ, 1994. 25. Милославская, Н.Г., Толстой, А.И.. Интрасети. Доступ в INTERNET, защита. М.: Юнити, 2000. 26. Зима, В., Молдовян, А., Молдовян, Н. Безопасность глобальных сетевых технологий. БХВ-Петербург, 2000. 27. Закер, К. Компьютерные сети. Модернизация. Поиск неисправностей. СПб, БХВ, 2001.  |