Лекции ЗИ_Э. Самарский государственный архитектурностроительный университет

Скачать 1.6 Mb. Скачать 1.6 Mb.

|

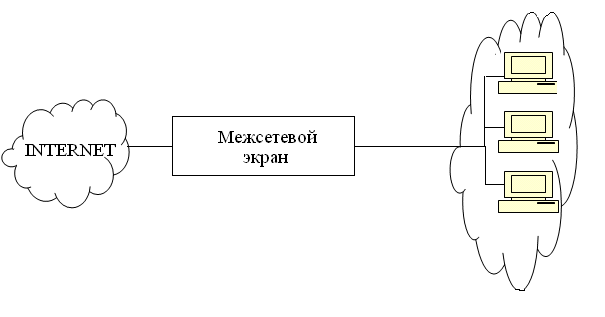

Ограничение доступа в сеть. Межсетевые экраныОдна из важнейших задач, решаемая при защите компьютерных сетей, – ограничение доступа внешних пользователей к ресурсам внутренней сети организации, а также обеспечение безопасного доступа внутренних пользователей сети к ресурсам внешней. Это ограничение должно выполняться в соответствие с правилами, определяющими политику безопасности в сети организации. Межсетевой экран (МЭ, firewall) – это система межсетевой защиты, позволяющая разделить общую сеть на две части или более и реализовать набор правил, определяющих условия прохождения сетевых пакетов через границу из одной части сети в другую. МЭ пропускает через себя весь трафик, принимая для каждого из проходящих пакетов решение – пропускать его дальше или отбросить. Для этого на межсетевом экране задают набор правил фильтрации трафика. Обычно межсетевые экраны защищают внутреннюю сеть организации от несанкционированного доступа из открытой сети INTERNET (рис. 8.1), однако, они могут использоваться и для ограничения доступа внутренних пользователей к различным подсетям внутри корпоративной сети предприятия. Таким образом, МЭ регламентирует использование ресурсов одних сетей пользователями других, для него, как правило, определены понятия «внутри» и «снаружи». Решение о том, каким образом фильтровать пакеты, зависит от принятой в защищаемой сети политики безопасности, МЭ ее реализует. Как правило, с помощью МЭ ограничивается доступ к различным сетевым сервисам для различных сетевых адресов. Например, МЭ может запретить доступ по протоколам POP3(Post Office Protocol - протокол почтового отделения, версия 3) используется почтовым клиентом для получения сообщений электронной почты с сервера) и SMTP (Simple Mail Transfer Protocol) для всех пользователей внутренней сети организации кроме почтового сервера, так чтобы пользователи были вынуждены забирать свою почту только с выделенного почтового сервера организации, на котором она проходит необходимые проверки.  Рис. 8.1. Защита внутренней сети организации от несанкционированного доступа из сети INTERNET Правила доступа к сетевым ресурсам, в соответствие с которыми конфигурируется МЭ, могут базироваться на одном из следующих принципов:

Реализация МЭ на основе первого принципа позволяет обеспечить более хорошую защищенность, но требует больших затрат и доставляет больше неудобств пользователям. Различают следующие виды МЭ [2]:

Шлюзы есть коммуникационные устройства, играющие роль интерфейса. Фильтрующие маршрутизаторы (пакетные фильтры) Данные МЭ осуществляют фильтрацию входящих в сеть и исходящих из сети пакетов на основе информации, содержащихся в их TCP и IP заголовках. Как правило, фильтрация осуществляется на основе следующих основных полей:

Порты отправителя и получателя используются для идентификации сетевой службы, к которой производится обращение, например, FTP (21), TELNET (23) и т.д. Пример набора правил фильтрации для такого МЭ представлен в таблице 8.1. Табл. 8.1 Пример правил фильтрации

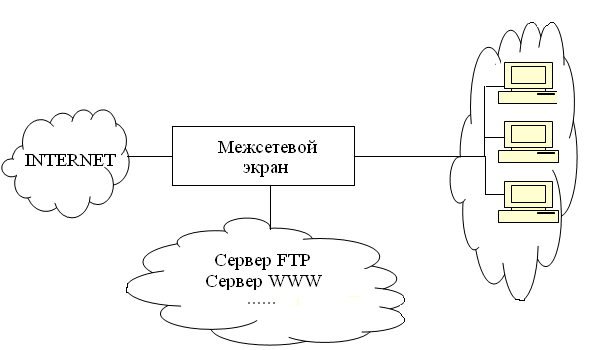

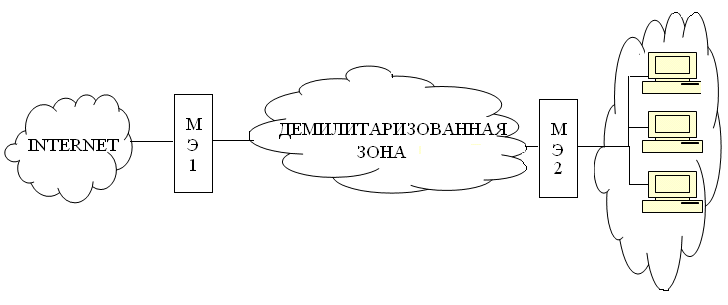

Основными достоинствами МЭ данного типа является невысокая их стоимость и скорость фильтрации. Основные недостатки МЭ данного вида являются:

Шлюзы сетевого уровня Использование подобных МЭ позволяет исключить прямое взаимодействие между хостами. Данные шлюзы принимают запросы доверенных клиентов, и после проверки допустимости сеанса связи устанавливают соединение с требуемым хостом. Такой МЭ выполняет роль посредника между соединяемыми хостами, не давая им взаимодействовать напрямую. Данные МЭ выполняют также функцию трансляции адресов (NAT), скрывая внутреннюю структуру сети от внешних пользователей. Они выполняют преобразование внутренних IP-адресов сети в один «надежный» IP-адрес, ассоциируемый с МЭ. Внешние пользователи открытой сети «видят» только внешний IP-адрес шлюза. Недостатком шлюзов сетевого уровня является невозможность фильтрации трафика «внутри службы». Шлюз прикладного уровня Данные МЭ позволяют не только пропускать либо не пропускать определенные службы, но и осуществлять фильтрацию трафика «внутри» таких служб, как TELNET, FTP, HTTP и т.д. Например, пользователю внутри FTP соединения может быть запрещено использовать команду put. Данные МЭ используют стойкие протоколы аутентификации пользователей, не позволяющие осуществить подмену доверенного источника, позволяют снизить вероятность взлома систем с использованием уязвимостей ПО. Отметим, что в организации часто возникает потребность в создании в составе корпоративной сети нескольких сегментов с различными уровнями защищенности, например, свободных сегментов, сегментов с ограниченным доступом, закрытых сегментов. В этом случае могут понадобиться различные варианты установки МЭ. Рассмотрим основные схемы расстановки МЭ и реализуемые при этом функции по защите. В простейших случаях, при необходимости защитить внутреннюю сеть организации от несанкционированного доступа внешних пользователей INTERNET, используют схему, представленную на рис. 8.1, где МЭ используется как фильтрующий маршрутизатор. Схема, представленная на рис. 8.2, позволяет организовать из видимых снаружи серверов отдельную сеть, с правилами доступа, отличающимися от правил доступа к ПК остальной части интрасети. Возможно ограничение доступа от пользователей INTERNET к серверам организации, пользователей интрасети к серверам организации.  Рис. 8.2. Защита бастиона серверов На рис. 8.3 представлен еще один вариант подключения МЭ – с выделением демилитаризованной зоны (DMZ). Организация DMZ предназначена для защиты хостов данной зоны от атак из INTERNET, а также от внутренних пользователей организации. В DMZ могут выноситься WEB, FTP SMTP, DNS серверы и пр.  Рис. 8.3. Схема подключения двух МЭ с введением демилитаризованной зоны |