ИНФОРМАТИКА ПРОЕКТ. шифрование информации

Скачать 333.42 Kb. Скачать 333.42 Kb.

|

|

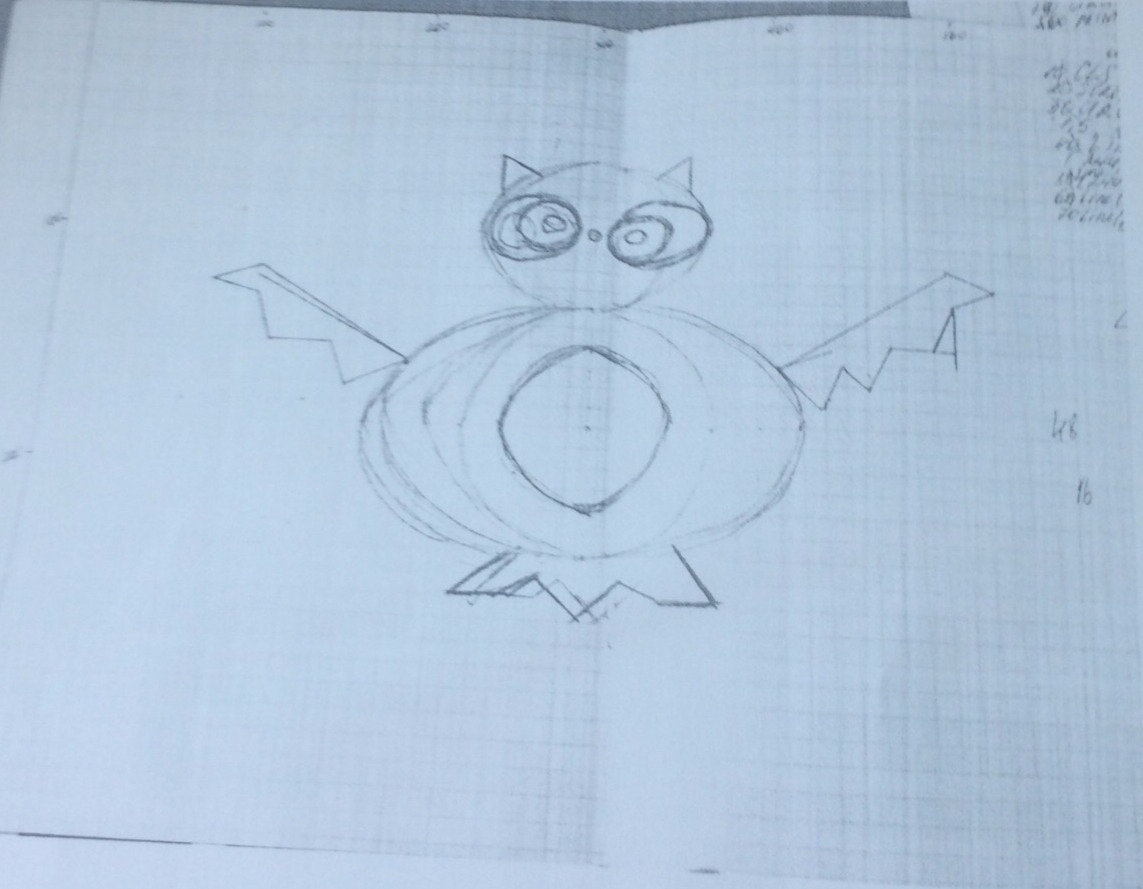

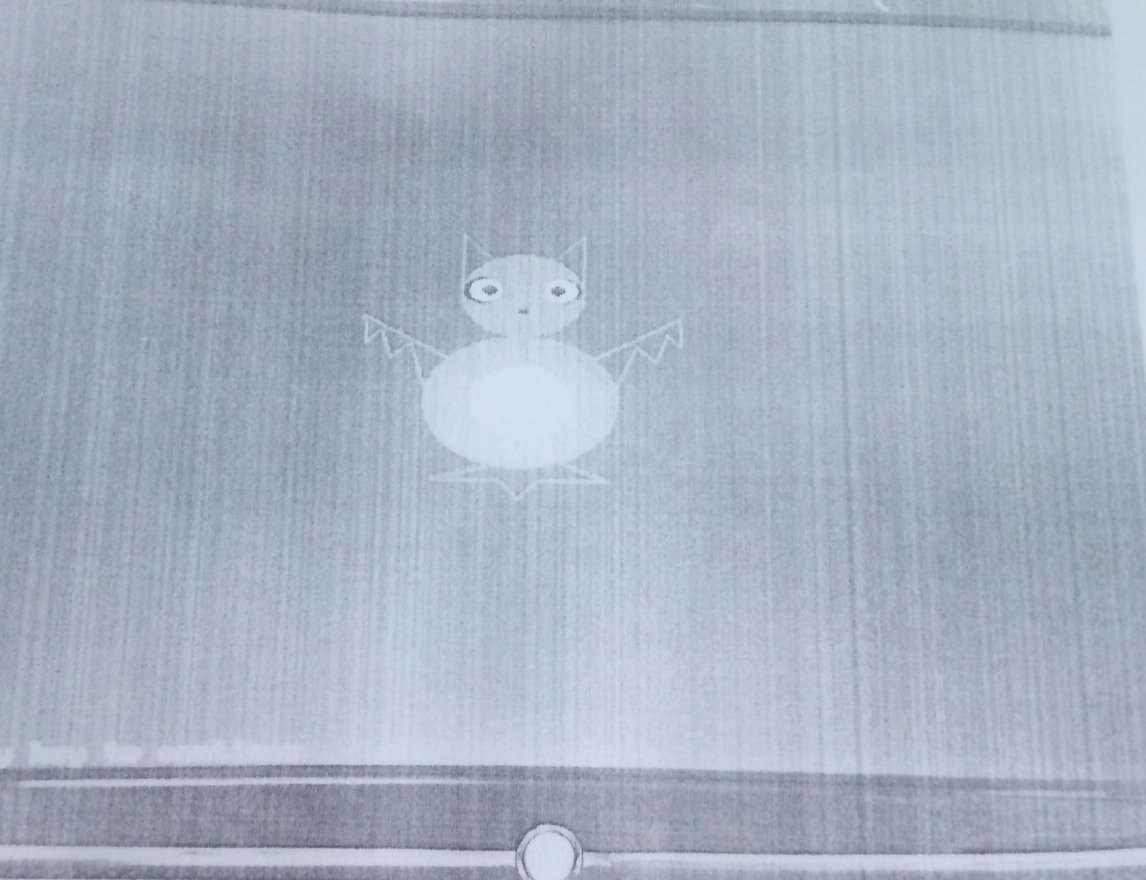

ОГАПОУ «Новооскольский колледж» ПРОЕКТ на тему: «ШИФРОВАНИЕ ИНФОРМАЦИИ» Выполнила: студентка 1-1 лог Руководитель: преподаватель Новый Оскол, 2018-2019 год СОДЕРЖАНИЕ Введение………………………………………………………....3 Теоретическая часть…………………………………………..4-6 Основные современные методы шифрования………...........6-7 Комбинированные методы шифрования…………………...7-8 Шифр Гронсфельда…………………………………………..8-9 Шифр Тритемиуса…………………………………………..9-10 Азбука Морзе (Код Морзе)…………………………………..10 Цифровые, табличные шифры и шифры перестановки...10-11 Квадрат Полибия…………………………………………..11-13 Шифр Атбаш………………………………………………….13 Шифр Бэкона………………………………………………14-15 Шифр Виженера………………………………………………15 Практическая часть………………………………………..16-19 Заключение…………………………………………………….20 Список литературы…………………………………………...21 Интернет ресурсы……………………………………………...21 ВВЕДЕНИЕ Научно-техническая революция в последнее время приняла грандиозные масштабы в области информатизации общества на базе современных средств вычислительной техники, связи, а также современных методов автоматизированной обработки информации. Применение этих методов и средств приняло всеобщий характер, а создаваемые при этом информационно-вычислительные сети и системы становятся глобальными как в смысле территориальной распределенности, так и в смысле широты охвата в рамках единых технологий процессов передачи, сбора, накопления, хранения, переработки, поиска информации и выдачи ее для использования. В современном обществе информация – одна из самых ценных вещей в жизни, требующая защиты от несанкционированного проникновения лиц не имеющих к ней доступа. Шифрование применяется для хранения важной информации в ненадёжных источниках и передачи её по незащищённым каналам связи. Такая передача данных представляет два взаимно обратных процесса: Перед отправлением данных по линии связи или перед помещением на хранение они подвергаются зашифровыванию. Для восстановления из зашифрованных данных в исходные данные к ним применяется процедура расшифровывания. Изначально шифрование использовалось только для передачи конфиденциальной информации. Однако после шифровать информацию начали с целью хранения её в ненадёжных источниках. Шифрование информации с целью её хранения применяется и сейчас, это позволяет избежать необходимости в физически защищённом хранилище. ТЕОРИТИЧЕСКАЯ ЧАСТЬ Шифрование согласно проведенным исследованиям — это способ изменения сообщения или другого документа, обеспечивающее искажение (сокрытие) его содержимого. (Кодирование – преобразование обычного, понятного, текста в код). При этом подразумевается, что существует взаимно однозначное соответствие между символами текста(данных, чисел, слов) и символьного кода – в этом принципиальное отличие кодирования от шифрования. Часто кодирование и шифрование считают одним и тем же, забывая о том, что для восстановления закодированного сообщения, достаточно знать правило подстановки(замены). Для восстановления же зашифрованного сообщения помимо знания правил шифрования, требуется и ключ к шифру. Ключ понимается нами как конкретное секретное состояние параметров алгоритмов шифрования и дешифрования. Знание ключа дает возможность прочтения секретного сообщения. Можно шифровать не только текст, но и различные компьютерные файлы – от файлов баз данных и текстовых процессоров до файлов изображений. Шифрование используется человечеством с того момента, как появилась первая секретная информация, т. е. такая, доступ к которой должен быть ограничен. Идея шифрования состоит в предотвращении просмотра истинного содержания сообщения(текста, файла и т.п.) теми , у кого нет средств его дешифрования. А прочесть файл сможет лишь тот, кто сможет его дешифровать. Появилось шифрование около четыре тысячи лет тому назад. Египетский текст считается первым применением шифра(кода), датированный примерно 1900 г. до н. э., автор которого использовал вместо обычных (для египтян) иероглифов не совпадающие с ними знаки. Один из самых известных методов шифрования имеет имя Цезаря, который активно им пользовался. Не доверяя своим посыльным, он шифровал письма элементарной заменой А на D, В на Е и так далее по всему латинскому алфавиту. При таком кодировании комбинация XYZ была бы записана как АВС, а слово «ключ» превратилось бы в неудобоваримое «нобъ» (прямой код N+3). Спустя 500 лет шифрование стало повсеместно использоваться при оставлении текстов религиозного содержания, молитв и важных государственных документов. Со средних веков и до наших дней необходимость шифрования дипломатических, военных государственных документов стимулировало развитие криптографии. Сегодня потребность в средствах, которые обеспечивают безопасность обмена информацией, возросла. Многие из нас постоянно используют шифрование, хотя и не всегда знают об этом. Если у вас установлена операционная система Microsoft, то знайте, что Windows хранит о вас (как минимум) следующую секретную информацию: • пароли для доступа к сетевым ресурсам (домен, принтер, компьютеры в сети и т.п.); • пароли для доступа в Интернет с помощью DialUр; • кэш паролей (в браузере есть такая функция — кэшировать пароли, и Windows сохраняет все когда-либо вводимые вами в Интернете пароли); • сертификаты для доступа к сетевым ресурсам и зашифрованным данным на самом компьютере. Эти данные хранятся либо в рwl-файле (в Windows 95), либо в SAM-файле (в WindowsNT/2000/XР). Это файл Реестра Windows, и потому операционная система никому не даст к нему доступа даже на чтение. Злоумышленник может скопировать такие файлы, только загрузившись в другую ОС или с дискеты. Утилит для их взлома достаточно много, самые современные из них способны подобрать ключ за несколько часов. Основные современные методы шифрования Среди разнообразнейших способов шифровки можно выделить следующие основные методы: - Алгоритмы замены или подстановки — символы исходного текста изменяются на символы другого (или того же) алфавита в соответствии с заранее определенной схемой, которая и будет ключом данного шифра. Отдельно этот метод в современных криптосистемах практически не используется из - за чрезвычайно низкой криптостойкости. - Алгоритмы перестановки — символы оригинального текста меняются местами по определенному принципу, являющемуся секретным ключом. Алгоритм перестановки сам по себе обладает низкой криптостойкостью, но входит в качестве элемента в очень многие современные криптосистемы. - Алгоритмы гаммирования — символы исходного текста складываются с символами некой случайной последовательности. Самым распространенным примером считается шифрование файлов «имя пользователя.рwl», в которых операционная система Microsoft Windows 95 хранит пароли к сетевым ресурсам данного пользователя (пароли на вход в NT-серверы, пароли для DialUр-доступа в Интернет и т.д.). Когда пользователь вводит свой пароль при входе в Windows 95, из него по алгоритму шифрования RC4 генерируется гамма (всегда одна и та же), применяемая для шифрования сетевых паролей. Простота подбора пароля обусловливается в данном случае тем, что Windows всегда предпочитает одну и ту же гамму. - Алгоритмы, основанные на сложных математических преобразованиях исходного текста по некоторой формуле. Многие из них используют нерешенные математические задачи. Например, широко используемый в Интернете алгоритм шифрования RSA основан на свойствах простых чисел. - Комбинированные методы. Последовательное шифрование исходного текста с помощью двух и более методов. Комбинированные методы шифрования Одним из важнейших требований, предъявляемых к системе шифрования, является ее высокая стойкость. Однако повышение стойкости любого метода шифрования приводит, как правило, к существенному усложнению самого процесса шифрования и увеличению затрат ресурсов (времени, аппаратных средств, уменьшению пропускной способности и т.п.). Эффективным средством повышения стойкости шифрования является комбинированное использование нескольких различных способов шифрования, т.е. последовательное шифрование исходного текста с помощью двух или более методов. Как показали исследования, стойкость комбинированного шифрования не ниже произведения стойкостей используемых способов. Вообще говоря, можно комбинировать любые методы шифрования и в любом количестве, но на практике наибольшее распространение получили следующие комбинации: 1) подстановка + гаммирование; 2) перестановка + гаммирование; 3) гаммирование + гаммирование; 4) подстановка + перестановка; Один из известных и в то же время простых шифров. Относится шифрам моноалфавитной замены (каждой букве исходного текста ставится в соответствие единственная буква зашифрованного текста). В данном шифре каждая буква в тексте или слове заменяется другой, которая находится на некоторое постоянное число позицией правее или левее от неё в алфавите. Для расшифровки нужно только знать сдвиг (или ключ) в шифре. Например, если ключ k=3, то формула у нас получится такая x=y-3. Здесь х - номер исходного (шифруемого) символа в алфавите, у - номер символа шифрованного текста в алфавите. Пример: Исходное слово: Наука Ключ (сдвиг) 4 Шифрованное слово: Сдчод Также существуют различные вариации этого шифра, например: ROT1, ROT13. ROT образовано от английского слово rotate, что в данном случае означает "сдвинуть". То есть сдвинуть на 1 позицию, сдвинуть на 13 позиций. Шифр Гронсфельда Представляет собой модификацию шифра Цезаря. Относится к шифрам сложной (многоалфавитной) замены. В шифрах сложной замены для шифрования каждого символа исходного текста применяется свой шифр простой (моноалфавитной) замены. Используемые алфавиты применяются циклически и последовательно. Например, пусть у нас имеется некоторое сообщение x1 , x2 , x3 , ….. xn , …… x2n , ….., которое надо зашифровать. При использовании полиалфавитного шифра имеется несколько моноалфавитных шифров (например, n штук). И в нашем случае к первой букве применяется первый моноалфавитный шифр, ко второй букве - второй, к третьей - третий….. к n-ой букве - n-й, а к n+1 опять первый, ну и так далее. Теперь конкретно о шифре Гронсфельда. Для шифрования здесь используется числовой ключ. Но каждая буква смещается не на постоянное число позиций, а на то число, которое соответствует ключу. Ключ соответственно состоит не из одной цифры, а из группы цифр. Ключ не обязательно должен быть таким же длинным как шифруемое сообщение. Если ключ короче сообщения, то его просто повторяют по циклу. Так, например, если в тексте 10 символов, а длина ключа 5 символов, то для шифрования ключ будет использоваться 2 раза. Пример: Исходный текст: "шифр гронсфельда" Ключ 15382 Зашифрованный текст: "щнчш есуръцёрялв" Шифр Тритемиуса Усовершенствованный шифр Цезаря. Формула для шифра: = (m+k) mod N Номер зашифрованной буквы в алфавите, m-порядковый номер буквы шифруемого текста в алфавите, k-число сдвига, N-количество букв в алфавите. Число сдвига (шаг смещения) в данном случае переменная величина, функционально зависящая от позиции символа в сообщении. Зависимость может быть разной, например, линейной или квадратичной. = A*p + B (линейная зависимость). , B - ключи. p - позиция буквы в сообщении. Азбука Морзе (Код Морзе) Тоже очень известный шифр. Как и шифр Цезаря, относится к моноалфавитной замене. Название в честь Сэмюэля Морзе. Код усовершенствовал сначала Альфред Вейл (добавил буквенные коды), а потом Фридрих Герке. И в таком виде код используется и в наши дни. В этом шифре каждый символ (буквы алфавита, цифры от 0 до 9 и некоторые символы пунктуации) заменяется последовательностью коротких и длинных звуковых сигналов. Короткий сигнал на бумаге записывается как точка, длинный сигнал как тире. Ниже представлены графические изображения кодов для русских и латинских символов. А также в виде таблицы: Снова зашифруем слово "наука". " _. ._ .._ _._ ._" Второй - с помощью "напева", соответствующего каждому знаку кода Морзе. Также существует множество программ, помогающих в изучении этой азбуки (например, АДКМ, CW Master, Morse Code Trainer). Цифровые, табличные шифры и шифры перестановки 1. Цифровые шифры. Алфавит разбивается на группы с равным числом букв, затем каждой группе присваивается свой номер. Так формируется первая цифра для шифровки символа. Вторая цифра - это порядковый номер буквы в группе. Таблица не обязательно должна выглядеть таким образом. Количество групп может быть другим. Также буквы из алфавита могут идти в таблице не по порядку. Пример: Зашифруем таким способом слово "цифра" Возможно много вариаций этого вида шифра. Например, алфавит разбивается на 5 групп, а каждая буква будет изображаться дробью таким образом, что в числителе будет номер ее группы, а в знаменателе - порядковый номер в группе. Еще один вариант, как я уже говорил, буквы могут идти не по порядку (например, ажмтшю бзнущя виофъ гйпхы дкрць елсчэ). ) Цифровая таблица. Пример: Зашифруем с помощью этой таблицы слово "наука". Каждый символ будет шифроваться опять двумя цифрами, при чем первой может быть как номер столбца, так и номер строки. То есть буква К может быть зашифрована, как 32 или 23. Зашифрованный текст: 62 11 33 32 11 Здесь первой цифрой записан номер столбца, второй - номер строки. ) Шифрование с заменой каждой буквы ее номером в алфавите. Очень простой вид шифра. Его, думаю, можно тоже отнести к цифровым. Но между тем, он часто применяется в различных вариациях и комбинациях с другими видами шифров. Про некоторые комбинации шифров расскажу чуть позже. Вариация этого шифра: буквы в алфавите отсчитываются не с начала, а с конца. То есть порядковым номер буквы "А" будет 33, "Б" - 32 и так далее. Квадрат Полибия Квадрат Полибия похож на цифровую таблицу. Здесь также составляется таблица, обычно число строк и столбцов берется одинаковое, но все зависит от алфавита. При нехватке клеток, можно списать в одну клетку сразу две буквы. Пример квадрата Полибия для русского алфавита: Далее шифрование с помощью таблицы может быть осуществлено тремя методами. метод. Вместо каждой буквы в шифруемом тексте используется соответствующая ей буква снизу (в таблице). Если буква находится в нижней строке, то она заменяется верхней буквой того же столбца. То есть, А => Е, Ю => Г, И => О и так далее. Пример: Исходное слово: квадрат. Зашифрованный текст: пзекчеш. Метод: Вместо буквы записываются соответствующие ей цифры из таблицы. Первая цифра - номер столбца, вторая - номер строки. Первая цифра будет горизонтальной координатой буквы, вторая - вертикальной. В результате у нас получится запись координаты для каждой буквы в виде дроби. Таким образом сформируются две строчки, на первой горизонтальные координаты всех букв, на второй - вертикальные. Затем координаты считываются по строчкам, а не по столбцам. И потом вновь заменяются буквами согласно таблице. Пример: Исходное слово: квадрат. Запишем координаты всех букв. Считываем координаты по строкам: 53 15 11 22 11 14 14. Заменяем буквы, пользуясь таблицей (квадратом). Получаем новую таблицу с координатами. В итоге после шифрования у нас получается: пчаеарр метод. Снова записываются координаты букв, считываются по строчкам, но уже без пробелов, то есть записываются сплошным текстом. Получаем последовательность цифр, сдвигаем ее влево на один шаг. Например, было 134526, стало 345261 (то есть цифра из начала идет в конце последовательности). Затем разбиваем последовательность на пары: 34 52 61. То есть, в случае шифрования слова "квадрат" (см. пример во 2 методе), у нас получится последовательность цифр: 53151122111414 Сдвигаем влево на один шаг: 31511221114145 Разбиваем на пары цифр: 31 51 12 21 11 41 45. Заменяем цифры буквам согласно квадрату. После шифрования у нас получается: вдебагю. Также следует добавить, что возможны вариации квадрата Полибия. Буквы алфавита могут идти не по порядку, размер квадрата может быть другим, в третьем методе может быть выбрано другое смещение. Шифр Атбаш Еще один шифр простой (моноалфавитной) замены. Шифрование осуществляется путем замены первой буквы алфавита на последнюю, второй на предпоследнюю и так далее. Этот шифр использовался для еврейского алфавита и отсюда получил свое название. Первая буква - алеф, заменяется на тау (последнюю), вторая буква - бет, заменяется на шин (предпоследнюю). Из этих букв и сформировалось название. Шифр Атбаш для русского алфавита. А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я Я Ю Э Ь Ы Ъ Щ Ш Ч Ц Х Ф У Т С Р П О Н М Л К Й И З Ж Ё Е Д Г В Б А. Пример: Исходное слово: замена Зашифрованное слово: чятъся Шифр Бэкона В этом шифре каждая буква текста заменяется группой из пяти букв "А" или "В" (двоичный шифр). Замена осуществляется с помощью специального алфавита шифра Бэкона. Шифр Бэкона, использующий современный английский алфавит. Существует несколько способов передачи этого шифра. способ. Используется 2 шрифта, один для буквы "А", другой для буквы "В". Например, печатаем курсивные буквы вместо "А", а прямые - вместо "В". Пример:agic Заменяем курсивные и прям буквы на А и В. Получается ВААВА. Что соответствует букве S 2 способ. В зашифрованном тексте заглавные буквы будут заменяться на "В", строчные на "А". То есть специально нужные буквы делаются заглавными или строчными. Текст делится на группы по 5 букв, а затем исходные буквы уже заменяются на А и В. И с помощью алфавита Бэкона уже получаем исходное слово. способ. Определяются параметры (например, "А" - от A до L, "В" - от L до Z). Таким образом, BAABAAAAABAAAABABABB означает TheScience of Deduction. Способ: Пусть у нас имеется цепочка из 32 символов: Будем рассматривать ее как циклическую, то есть соединим начало с концом. Для наглядности изобразим эту цепочку в виде кольца символов. Напротив каждого символа изобразим букву английского алфавита. Для символов, оставшихся без букв, добавим цифры от 1 до 6. Используем эту цепочку в качестве ключа для шифрования букв английского алфавита. Циклическими перестановками цепочки из 32 символов мы можем получить Ч 32 Ч 2 = 2048 ключей. Шифровать будем каждую букву цепочкой из 5 символов начиная с этой буквы (по или против часовой стрелки). Например, для буквы "R" получаем цепочку: babab. Шифр Виженера Состоит из нескольких (точнее для латинского алфавита - 26) шифров Цезаря с различными значениями сдвига. Для шифрования может использоваться tabula recta или квадрат Виженера. Выбирается ключевое слово и исходный текст. Ключевое слово записывается циклически, пока не заполнит всю длину исходного текста. Далее по таблице буквы ключа и исходного текста пересекаются в таблице и образуют зашифрованный текст. Пример: Зашифруем фразу mindgames. Ключевое слово let. Записываем ключевое слово циклически, пока его длина не будет соответствовать длине исходного текста. Letletlet. Символы шифрованного текста будут находится на пересечении столбцов mindgames и строк letletlet. То есть, первый символ получится таким образом: берем столбец M и строку L, на их пересечении буква X. Значит, первой буквой в нашем шифре будет X. И так далее до конца текста. В результате зашифрованный текст у нас получится такой: xmgoktxil. ПРАКТИЧЕСКАЯ ЧАСТЬ Получено задание: Создать программу в среде программирования QB для получения изображения по предлагаемой картинке.  Рис.1 Исходная картинка. Для получения изображения следует создать систему координат где по оси Х ед., а по оси У .  Рис.2 Координатная плоскость с координатами картинки Программа для создания изображения будет выглядеть следующим образом: 10 CLS 20 SCREEN 9 30 CIRCLE (300,100),32,5 40 PAINT (300,100),5,5 50 CIRCLE (300,158),48,5 60 PAINT (300,158),5,5 70 CIRCLE (300,158),24,15 80 PAINT (300,158),15,15 90 LINE (263,134) – (222,112),5 100 LINE (222,112) – (223,127),5 110 LINE (223,127) – (230,120),5 120 LINE (230,120) – (235,135),5 130 LINE 235,135) – (245,127),5 140 LINE (245,127) – (253,155),5 150 LINE (253,155) – (378,112), 5 160 LINE (378,112) – (379,127),5 170 LINE (379,127) – ( 372,120), 5 190 LINE ( 372,120) – (357,127) , 5 200 LINE (357,127) – (345,155),5 210 LINE (345,155) – (257,200),5 220 LINE ( 257,200) – (290,200),5 230 LINE (290,200) – (300,210),5 240 LINE (300,210) – (310,200), 5 250 LINE (310,200) – (345,200),5 260 LINE (345,200) – (320,190) 270 CIRCLE (300,108),2,1 280 PAINT (300,108),1,1 290 CIRCLE (279,97),9,1 300 PAINT (279,97),1,1 310 CIRCLE (321,97),9,1 320 PAINT (321,97),1,1 330 CIRCLE (281,97),5,15 340 PAINT (281,97),15,15 350 CIRCLE (319,97),7,15 360 PAINT (319,97),15,15 370 CIRCLE (283,97),1,1 380 PAINT (283,97),1,1 390 CIRCLE (317,97),4,1 400 PAINT (317,97),1,1 410 LINE (270,97) – (270,67),5 420 LINE (270,67) – (285,81),5 430 LINE (330,97) – (330,67),5 440 LINE (330,67) – (315,81),5  Рис.3 Получившийся рисунок ЗАКЛЮЧЕНИЕ Из рассмотренных методов каждый реализует собственный способ криптографической защиты информации и имеет собственные достоинства и недостатки, но их общей важнейшей характеристикой является стойкость. Под этим понимается минимальный объем зашифрованного текста, статистическим анализом которого можно вскрыть исходный текст. Таким образом, по стойкости шифра можно определить предельно допустимый объем информации, зашифрованной при использовании одного ключа. При выборе криптографического алгоритма для использования в конкретной разработке его стойкость является одним из определяющих факторов. СПИСОК ЛИТЕРАТУРЫ: 1.М.С. Цветоква Цветкова Информатика и ИКТ 2.Герасименко В.А., Скворцов А.А., Харитонов И.Е. Новые направления применения криптографических методов защиты информации.- М.: Радио и связь.-1989.-360с. 3.Грегори С. Смит. Программы шифрования данных // Мир ПК –1997. -№3. -С.58 - 68. ИНТЕРНЕТ РЕСУРСЫ 1. https://www.scienceforum.ru/2016/1395/17433 (Методы шифрования информации) 2.https://studfiles.net/preview/909631/ (Крипографические системы защиты данных) 3.https://ru.wikipedia.org/wiki/%D0%A8%D0%B8%D1%84%D1%80%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D0%B5 (Википедия- Шифрование) |