шифрование в сети. шифрование в сетиV2.0. Шифрование в сети

Скачать 138.15 Kb. Скачать 138.15 Kb.

|

|

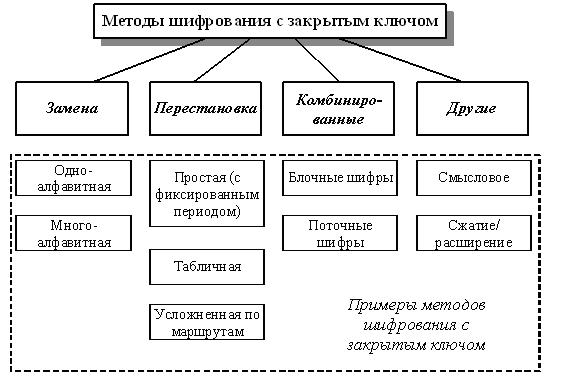

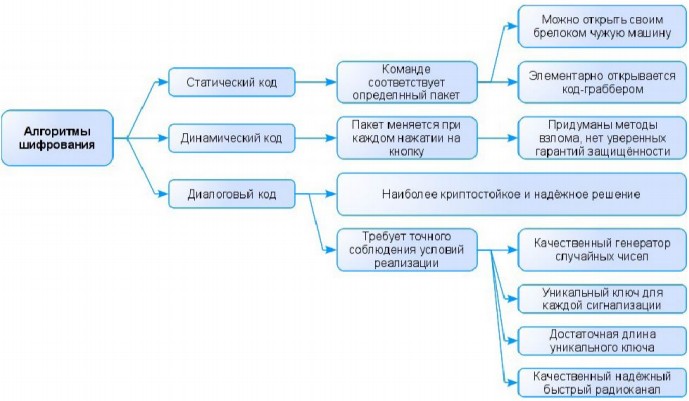

ГБПОУ «Нижегородский авиационный технический колледж» -НАТК Творческий проект «Шифрование в сети» Выполнил Зайцев О.А. Студент СТ-07 Проверила Пак Г.А Учитель информатики Нижний Новгород-2020 Введение: Введение………………………………………….. 3-4стр. Методы шифрования…………………………..…5-7стр. Алгоритмы шифрования……………………..…8-9стр. Применение симметричного алгоритма шифрования…………………………………….....10-11стр. Асимметричные алгоритмы……………………12стр. Принцип работы алгоритма…………….……..13стр. 6.Список используемой литературы……..……14стр. Введение: Проблема защиты информации волнует человечество еще с давних времен. Почему эта проблема стала в настоящий момент особо актуальна? Всем известно, что любая форма коммерции подвержена мошенничеству. Схемы электронной коммерции не исключение. Такие формы нападения может предотвратить только стойкая криптография. 1. Криптография – это наука о защите информации с использованием математических методов. 2. Криптоанализ – наука посвященная методам вскрытия защищенной информации. 3. Совокупность криптографии и криптоанализа принято называть криптологией. Электронные деньги без криптографии просто не выживут. Интернет становится информационной магистралью. Это связанно с тем, что количество пользователей всемирной паутины постоянно растет. Кроме обычного обмена информации в сеть проникают деловые отношения, которые влекут за собой денежные расчеты. Примеров торговли в интернете достаточно. В наше время с электронными деньгами проблем не больше, чем с обычными. Для проведения расчетов в сети разработано много платежных систем. Которые либо искусно применяют существующие кредитки, либо опираются на чистые электронные деньги, то есть на защищенную систему файлов, в которых хранятся записи о состоянии вашего счета. Можно выделить два факта: Расчеты в сети связаны с передачей особой информации, которую нельзя открывать посторонним лицам. При расчетах необходимо иметь гарантию, что все действующие лица (покупатель, продавец, банк или платежная система) именно те, за кого себя выдают. Этих двух факторов достаточно, чтобы понять, что без криптографии расчеты в сети невозможны, а сама идея электронных денег предполагает надежную защиту информации и гарантию того, что никто не сможет подменить участника сделки и таким образом украсть электронные деньги. С появление мощных компьютеров, технологией сетевых и нейронных вычислений, криптографические системы стали уязвимы. Это подталкивает исследователей на создание новых криптосистем и усовершенствование уже существующих. Методы шифрования  Шифрование является наиболее широко используемым криптографическим методом сохранения конфиденциальности информации. Для начала рассмотрим основные методы защиты информации. Криптографические методы могут быть классифицированы различным образом. Чаще всего они подразделяются в зависимости от количества ключей, используемых в соответствующих криптоалгоритмах: Бесключевые – в них не используются какие-либо ключи. Одноключевые – в них используется некий дополнительный ключевой параметр (обычно это закрытый ключ). Двухключевые, использующие в своих вычислениях два ключа: закрытый и открытый - Ключ – секретная информация, используемая криптографическим алгоритмом при шифровании и расшифровки сообщений, постановке и проверке цифровой подписи, вычислении кодов аутентичности. - Открытый ключ – это ключ, используемый для проверки подлинности подписанного документа, а также для предупреждения мошенничества со стороны заверяющего лица. - Закрытый ключ – это ключ известен только своему владельцу. Только сохранение пользователем в тайне своего закрытого ключа гарантирует невозможность подделки злоумышленником документа и цифровой подписи от имени заверяющего Электронная подпись: Используется для подтверждения целостности и авторства данных. Целостность данных означает, что данные не были случайно или преднамеренно изменены при их хранении или передаче. Алгоритмы электронной подписи используют два вида ключей: Закрытый ключ, используемый для вычисления электронной подписи Открытый ключ, используемый для ее проверки При использовании криптографически сильного алгоритма электронной подписи и при грамотном хранении и использовании секретного ключа, никто другой не в состоянии вычислить верную электронную подпись какого-либо электронного документа. Аутентификация: Аутентификация позволяет проверить является ли пользователь тем, за кого он себя выдает. Простейшей схемой аутентификации является парольная. Секретным элементом этой схемы является пароль, который предъявляется пользователем при его проверке. Эта схема очень уязвима, если для ее усиления не используются специальные административно-технические меры. Криптографическое контрольное суммирование: Существует несколько методов: ключевое и бесключевое хеширование вычисление имитоприставок использование кодов аутентификации сообщений Все эти методы различным образом из данных произвольного размера с использованием закрытого ключа или без него вычисляют некую контрольную сумму фиксированного размера, однозначно соответствующую исходным данным. Такой прием используется во многих методах защиты информации, например для подтверждения целостности данных, в тех случаях, когда использование электронной подписи невозможно (например, из-за большой ресурсоемкости). Или в самих схемах электронной подписи. Обычно “подписывается” хеш данных, а не все целиком. Также может использоваться в различных схемах аутентификации пользователей. Генерация случайных чисел: Генераторы случайных и псевдослучайных чисел позволяют создавать последовательности случайных чисел, которые широко используются в криптографии: Случайные числа необходимы для генерации секретных ключей Случайные числа применяются во многих алгоритмах электронной подписи Случайные числа используются во многих схемах аутентификации Возможность получения абсолютно случайных чисел мала. Для этого нужно качественные аппаратные генераторы. Но на основе алгоритмов симметричного шифрования можно построить качественные генераторы псевдослучайных чисел. Алгоритмы шифрования  Шифрование информации - это преобразование открытой информации в зашифрованную (которая чаще всего называется шифртекстом или криптограммой), и наоборот. Первая часть этого процесса называется зашифрованием, вторая - расшифрованием. Для верности шифрования необходимо соблюдать условия: Функция расшифрования должна соответствовать функции зашифрования Ключ расшифрования должен соответствовать ключу зашифрования Алгоритмы симметричного шифрования: В алгоритмах симметричного шифрования для расшифрования используется тот же самый ключ, что и для зашифрования, или ключ, связанный с ним каким-либо простым соотношением. Последнее встречается существенно реже, особенно в современных алгоритмах шифрования. Такой ключ (общий для зашифрования и расшифрования) обычно называется просто ключом шифрования. Главным принципом является условие, что передатчик и приемник заранее знают алгоритм шифрования, а также ключ к сообщению. Симметричное шифрование бывает двух видов: Блочное шифрование - информация разбивается на блоки фиксированной длины, после чего эти блоки поочередно шифруются. Причем, в различных алгоритмах шифрования или даже в разных режимах работы одного и того же алгоритма блоки могут шифроваться независимо друг от друга или "со сцеплением" - когда результат зашифрования текущего блока данных зависит от значения предыдущего блока или от результата зашифрования предыдущего блока. Поточное шифрование - необходимо, в тех случаях, когда информацию невозможно разбить на блоки - скажем, некий поток данных, каждый символ которых должен быть зашифрован и отправлен куда-либо, не дожидаясь остальных данных, достаточных для формирования блока. Алгоритмы поточного шифрования шифруют данные побитно или посимвольно. Подавляющее большинство современных алгоритмов шифрования работают весьма схожим образом: над шифруемым текстом выполняется некое преобразование с участием ключа шифрования, которое повторяется определенное число раз (раундов). Применение симметричного алгоритма шифрования. Симметричные методы шифрования удобны тем, что для обеспечения высокого уровня безопасности передачи данных не требуется создания ключей большой длины. Это позволяет быстро шифровать и дешифровать большие объемы информации. Вместе с тем, и отправитель, и получатель информации владеют одним и тем же ключом, что делает невозможным аутентификацию отправителя. Кроме того, для начала работы с применением симметричного алгоритма сторонам необходимо безопасно обменяться секретным ключом, что легко сделать при личной встрече, но весьма затруднительно при необходимости передать ключ через какие-либо средства связи. Схема работы с применением симметричного алгоритма шифрования состоит из следующих этапов: Стороны устанавливают на своих компьютерах программное обеспечение, обеспечивающее шифрование и расшифровку данных и первичную генерацию секретных ключей Генерируется секретный ключ и распространяется между участниками информационного обмена. Иногда генерируется список одноразовых ключей. В этом случае для каждого сеанса передачи информации используется уникальный ключ. При этом в начале каждого сеанса отправитель извещает получателя о порядковом номере ключа, который он применил в данном сообщении Отправитель шифрует информацию при помощи установленного программного обеспечения, реализующего симметричный алгоритм шифрования Зашифрованная информация передается получателю по каналам связи Получатель дешифрует информацию, используя тот же ключ, что и отправитель Примеры алгоритмов симметричного шифрования: 1.DES (Data Encryption Standard). Разработан фирмой IBM и широко используется с 1977 года. В настоящее время несколько устарел, поскольку применяемая в нем длина ключа недостаточна для обеспечения устойчивости к вскрытию методом полного перебора всех возможных значений ключа. 2.Triple DES. Это усовершенствованный вариант DES, применяющий для шифрования алгоритм DES три раза с разными ключами. Он значительно устойчивее к взлому, чем DES. 3.Rijndael. Алгоритм разработан в Бельгии. Работает с ключами длиной 128, 192 и 256 бит. На данный момент считается устойчивым к взлому. 4.Skipjack. Алгоритм создан и используется Агентством национальной безопасности США. Длина ключа 80 бит. Шифрование и дешифрование информации производится циклически (32 цикла). 5.IDEA. Алгоритм запатентован в США и ряде европейских стран. Держатель патента компания Ascom-Tech. Алгоритм использует циклическую обработку информации (8 циклов) путем применения к ней ряда математических операций. 6.RC4. Алгоритм специально разработан для быстрого шифрования больших объемов информации. Он использует ключ переменной длины (в зависимости от необходимой степени защиты информации) и работает значительно быстрее других алгоритмов. RC4 относится к так называемым потоковым шифрам. Асимметричные алгоритмы. Ассиметричные системы также называют криптосистемами с открытым ключом. Это такой способ шифрования данных, при котором открытый ключ передается по открытому каналу (не скрывается) и используется для проверки электронной подписи и для шифрования данных. Для дешифровки же и создания электронной подписи используется второй ключ, секретный. Само устройство асимметричных криптосистем использует идею односторонних функций ƒ(х), в которых несложно найти х, зная значение самой функции но почти невозможно найти саму ƒ(х), зная только значение х. Примером такой функции может служить телефонный справочник большого города, в котором легко найти номер человека, зная его фамилию и инициалы, но крайне сложно, зная номер, вычислить владельца. Примеры алгоритмов асимметричного шифрования: 1.RSA (Rivest-Shamir-Adleman, Ривест — Шамир — Адлеман) 2.DSA (Digital Signature Algorithm) 3.Elgamal (Шифросистема Эль-Гамаля) 4.Diffie-Hellman (Обмен ключами Диффи — Хелмана) 5.ECC (Elliptic Curve Cryptography, криптография эллиптической кривой) 6.ГОСТ Р 34.10-2001 7.Rabin 8.Luc 9.McEliece Принцип работы алгоритма: Допустим, имеются два абонента: А и В, и абонент В хочет отправить шифрованное сообщение абоненту А. Он зашифровывает сообщение с помощью открытого ключа и передает его уже зашифрованным по открытому каналу связи. Получив сообщение, абонент А подвергает его расшифрованию с помощью секретного ключа и читает. При получении сообщения абонент А должен аутентифицировать свою личность перед абонентом В для того, чтобы недоброжелатель не смог выдать себя за абонента А и подменить его открытый ключ своим. Список используемой литературы: Литература: Венбо Мао. “Современная криптография. Теория и практика” А.Г. Ростовцев, Н.В. Михайлова “Методы криптоанализа классических шифров” А. Саломаа “Криптография с открытым ключом” А.П. Зайцев, А.А. Шелупанова “Технические средства и методы защиты информации” |