Мереке Олимпиада. Социальная инженерия, информационно психологическая безопасность государства и общества

Скачать 232.44 Kb. Скачать 232.44 Kb.

|

|

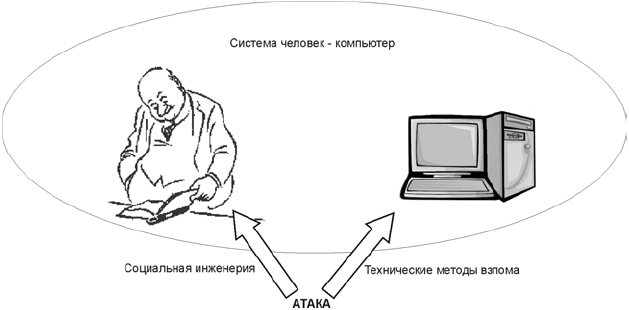

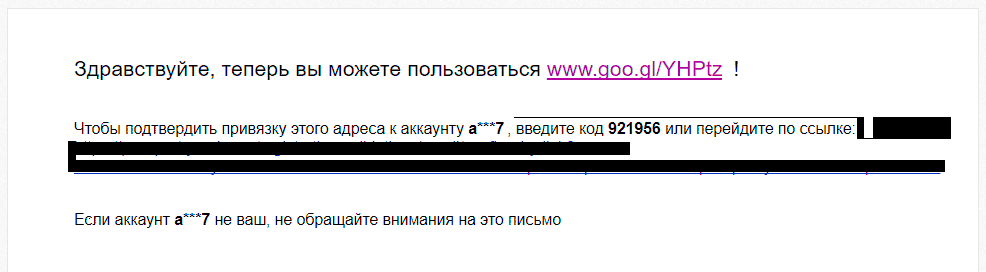

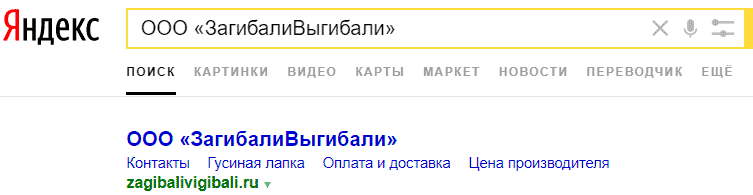

МЕЖДУНАРОДНАЯ СТУДЕНЧЕСКАЯ ОЛИМПИАДА "ПУТИ И МЕХАНИЗМЫ ЗАЩИТЫ ИНФОРМАЦИОННОГО ПРОСТРАНСТВА УКРАИНЫ ОТ ВРЕДНОГО ИНФОРМАЦИОННО ПСИХОЛОГИЧЕСКОГО ВОЗДЕЙСТВИЯ" Реферат На тему «Социальная инженерия, информационно психологическая безопасность государства и общества» Выполнила: Агыбаева М.Б. Руководитель команды: Зиро А.А. ВУЗ: КазНИТУ им. К.И.Сатпаева Город: Алматы, Казахстан Ужгород, 2020 СодержаниеВведение 3 1.Исследование предметной области. 4 1.1 Что такое социальная инженерия? 4 1.2 Виды социальных инженеров 5 1.3 Основные методы, используемые в социальной инженерии 6 1.4 Примеры социальной инженерии 7 2. Соприкосновение закона с информационно-психологическим воздействием 10 3. Защита от информационно-психологического воздействия 12 4.Громкие атаки в XX веке 15 Заключение 18 Список литературы 20 ВведениеСреди проблем, связанных с информационной безопасностью, пристальное внимание исследователей в последние годы привлекает вопрос о «Социальной инженерии» и интерес к данной теме очень высок. Это можно заметить по многим причинам. Например, пару лет назад по запросу «социальная инженерия» в поисковой системе интернета было только 2-3 ссылки. А сейчас их очень много. Известный хакер К. Митник, использующий для взломов методы социальной инженерии, выступает с лекциями для топ-менеджеров крупных IT-компаний и специалистов служб безопасности корпораций. По социальной инженерии стали устраивать конференции, в ряде университетов собираются вводить курсы лекций и устраивают олимпиады на эту тему [1]. Как мы знаем информация защищается людьми, также основными носителями информации являются тоже люди, со своим набором комплексов, слабостей и предрассудков, на которых можно играть и на которых играют. В жизни так сложилось, что хакерство с использованием человеческую психологию называют «социальной инженерией», также метод хищения конфиденциальной информации представляет собой управление действиями людей без использования технических средств, на основе слабостей человеческого фактора. Целью данной исследовательской работы является ознакомление читателей и общества с этими методами, чтобы лишить социальных хакеров их главного козыря: неискушенности их жертв в вопросах мошенничества и методах скрытого управления человеком. Надеюсь, что изучение данного материала будет полезным для общества не только в профессиональном, но и в жизненном плане. Ведь изучение методов хищения также защиты, позволит людям взглянуть на окружающую действительность глазами хакера. Надеюсь, что изучение данного материала общества будет для них большое удовольствие и большая экономия нервов, сил и времени. Предметом работы является рассмотрение основных методов социальной инженерии — по мнению многих исследователей одного из основных инструментов хакеров XXI века. 1.Исследование предметной области. 1.1 Что такое социальная инженерия?Существует множество мнений, что такое социальная инженерия. Многие считают социальную инженерию, как мошенничество для получения выгоды. Компьютерная система, которую врывается хакер, не существует сама по себе. Она всегда содержит в себе еще один компонент: человека. Компьютерную систему можно представить следующей простой схемой (рис. 1).  Рис. 1 Основные варианты взлома компьютерной системы [1] Задача хакера - взломать компьютерную систему. Как видим на рисунке 1 имеется 2 пути взлома. Первое атака на человека, то есть взламывая компьютерную систему, вы идете по второму пути и атакуете человека, который работает с компьютером. Другой путь, это когда «взламывается компьютер», это уже технический путь. Приведем один пример. Например, вам нужно узнать пароль. Мы можем взломать компьютер человека и узнать пароль. Это первый путь. А если по второму пути, мы этот же пароль можем узнать, просто спросив пароль у человека. Многие без подозроения скажут, если правильно и уверенно спросить. И так, социальная инженерия — самый опасный и разрушительный вид атак также способ получения доступа к конфидециальной информации, паролям, банковским и другим защищенным данным и системам на организации. К сожалению, на конференциях по информационной безопасности этому вопросу практически не отводится много внимания, эта тема вот-вот начинает развиваться. Киберпреступники используют социальную инженерию для проведения целенаправленных атак. Они заранее внимательно изучают средства защиты этой организации. Также хочу дополнить, обладая знаниями и приёмами социальной инженерии, можно без особого труда заставить человека делать именно то, что вам нужно. Таким образом хакеры узнают логины и пароли от соц. сетей, даже конфиденциальную информацию организации. К этому можно отнести прием как, выдача себя за другого человека далее уже идет отвлечение внимания. Единственная сложность взлома человека – хакерам необходимо будет найти правильный подход к каждому человеку. Но сейчас есть профессиональные «синжеры», они всегда действуют экспромтом, полагаясь только на свои чувства. Примечание 1 Синжер это человек который, продумывает всё до мелочей, включая не только то, что он будет говорить, но всю информацию о «новом» себе, а также реакцию атакуемого. Снижер является самым распространённым способом, и не требует больших усилий. 1.2 Виды социальных инженеровРассмотрим основные виды социальных инженеров. – Хакеры - поставщики программного обеспечения становятся все более продвинуты в создании такого программного обеспечения, которое более безопасный и труднее взломать. Так как взломать хорошо защищенное программное обеспечение будет сложно, далее хакеры используют социальную инженерию. Они в основном используют сочетание аппаратных и личных навыков. – «Пентестеры». Пентест — метод оценки безопасности компьютерных систем или сетей, используя средства моделирования атаки хакера или злоумышленника. Цель тестирования на проникновение — оценить как он выполняется и сделать прогноз на экономические потери в результате успешной атаки. «Пентестеры» — это те люди, которые моделирующие атаки или системы, анализирующие уязвимости, но не использующие собранную информацию для ущерба организации. Однако, это возможно и для личной выгоды. – Шпионы – люди которые, используют социальную инженерию как способ жизни. Они изучили искусство социальной инженерии и являются экспертами в этой области, очень часто шпионы также опираются на доверие. Они немного знают о бизнесе и о власти и используют это, как способ давления на людей. – Воры личной информации. Данный вид социальных инженеров используют информацию, как, имя человека, номер банковского счета, адрес, дата рождения, без ведома владельца. Данный вид преступления основывается на использовании личной информации для гораздо более сложного преступления. – Недобросовестные сотрудники. В любой сфере жизнедеятельности случаются разные конфликты работника и работодателя, иногда это приводит к тому, что работник начинает относиться к работодателю не как прежде, а уже враждебно. Так как работник, по правилу, пытается скрыть свою злость, чтобы не потерять работу, это приводит к тому, что его враждебность растёт и становится оправданием для хищения, раскрытия конфиденциальной информации и других преступлений. – Аферисты – это когда, мотивом чаще всего служит желание «заработать». Мошенники как аферисты имеют способность читать людей и находить детали, которые делают человека уязвимым. Они также искусны в создании ситуаций, которые являются отличными возможностями для оценки изучаемого человека. – Вербовщики тоже освоили многие аспекты социальной инженерии. Например, обладают приемами сбора, многими психологическими принципами социальной инженерии, они очень искусны не только читать, но и понимать, что движет людьми. – Продавцы. Известно, что хороший продавец не должен манипулировать людьми, но ему следует использовать свои навыки, чтобы узнать, какие потребности есть у людей и увидеть, могут ли они ему что-то предложить. Искусство продаж требует многих навыков, таких как сбор информации, убеждение или работа с возражениями [2]. 1.3 Основные методы, используемые в социальной инженерии Социальная инженерия включает в себя несколько методов. Каждый метод отличается по принципу, но цель остается неизменной. Претекстинг – это действие по заранее определенному плану. Хакер все продумывает до мелочей. Каким он будет, продумывает свое новое «Я», а также реакцию на высказывание жертвы. Фишинг – метод, который получение информации осуществляется из-за невнимательности человека. Например, человеку присылают электронное письмо от имени известного бренда или может сайта с просьбой заново авторизоваться из-за технических проблем. Дизайн, также стиль письма - все так, как должно быть, сомнений нет. И человек все сделает, как написано. Во многих случаях, жертва не обратит внимания ни на адрес отправителя, ни на адрес сайта для авторизации. Все похоже? В чем может быть проблема? В результате злоумышленник может получить «ключ» не только, например, от электронной почты, но и от электронного кошелька. Троянский конь, или троян – это метод, который эксплуатирует любопытство и жадность жертвы. Само название говорит за себя. Человек получает пакет с одним именем, но совершенно разным содержанием. Сегодняшний самый распространённый пример, когда человек ищет программу для взлома странички социальной сети, (думаю, все их искали) скачивает, а эта волшебная программа - распространенный вирус [3]. Дорожное яблоко – техника, которая использует любопытство жертвы, и представляет собой слегка измененный троян. Разница лишь в том, что человек не получает «посылку», а сам ее находит. Например, объект «случайно» находит диск где-то в офисе или в столовой с названием “Информация о … ”. Прежде чем этот сотрудник отнесёт диск начальству, он обязательно ознакомится с содержимым и тоже поймает вирус. И уж тем более, если он носит этот диск, есть вероятность заразить как администрацию, так и всю компанию. Этот способ не очень распространен, но есть такие случаи. Qwi pro quo - это метод, использующий неквалифицированную и неопытную жертву. Например, человек обращается в офис «из отдела технической поддержки», и тоже сообщает, что в компьютере либо уязвимость, либо знает о наличии ошибок. А потом он просто приказывает, что нужно сделать, и присутствие «снижера» не обязательно, сотрудник сам себе навредит. 1.4 Примеры социальной инженерииРассмотрим несколько методов социальной инженерии, которые можно использовать целенаправленно, значит в тех случаях, когда уже выбирается определенная жертва. Жертвой может быть человек или компания. Считается, что целенаправленные атаки отнимают много времени на подготовку. Пентестер не может позволить себе основываться на теории вероятностей и рассылать свои мышеловки всем сотрудникам проверяемой организации в надежде, что кто-то попадется. Один-два внимательных пользователя обязательно оповестят службу безопасности, и данному пентесту конец. Плюс нужна практика или подготовка под конкретную инфраструктуру и специфику заказчика, а методы социального инженера должны быть нестандартными. Верифицированный отправитель [4] Иногда администраторы сайтов по недосмотру не включают фильтрацию поля «Имя» в форме регистрации, например, при подписке на рассылку или при отправке какой-нибудь заявки. Вместо имени можно вставить текст или килобайты текста и ссылку на вредоносный сайт. В поле электронной почты вводится адрес жертвы. После регистрации этот человек получит письмо от сервиса: «Здравствуйте, дорогой…», а дальше — наш текст и ссылка. Сообщение от сервиса будет внизу сайта. Как это превратить в оружие массового поражения? В одной из поисковых систем в декабре 2017 года было обнаружено, что можно отправлять сообщения через запасную форму связывания электронной почты. До того, как был отправлен баг bounty report, можно было отправлять 150 тысяч сообщений в день - нужно было лишь немного автоматизировать заполнение формы. Этот трюк позволяет отправлять мошеннические электронные письма с адреса службы технической поддержки сайта со всеми цифровыми подписями, шифрованием. Но вся верхняя часть оказывается написанной злоумышленником. Такие письма приходили, причем не только от крупных компаний, таких как booking.com или paypal.com, но и с менее известных сайтов.  Рис.2 - Примеры социальной инженерии. «Верифицированный отправитель» Любопытство Данный метод заставит жертву перейти по ссылке требует некоторой подготовки. Создается сайт фейковой организацтт с неповторяющимся названием, которое сразу привлечет внимание. Ну, например, как показано на рис. 1.  Рис.3 - Примеры социальной инженерии Теперь придумывается какой-нибудь повод разослать поздравления от имени этой компании. Получатели немедленно найдут его в Google и найдут наш сайт. Само поздравление, конечно, хорошо, но лучше сделать необычным, чтобы получатели не забросили письмо в папку со спамом. Фейковая подписка на рассылку Легкий и очень удобный способ заставить пользователя перейти на сайт по ссылке в письме. Пишем текст: "Спасибо за подписку на рассылку! Каждый день вы будете получать прайс-лист на железобетонные изделия. С уважением,…. Затем добавьте ссылку «Отказаться от подписки на рассылку », которая приведёт к нашему сайту. Конечно, на этот список рассылки никто не подписывался, но вы будете удивлены, узнав количество поспешно отписавшихся. Майнинг электронной почты Чтобы создать свою собственную базу данных, вам даже не нужно писать собственный сканер и сканировать сайты в поисках плохо лежащих адресов. Достаточно будет списка всех русскоязычных доменов, которых сейчас насчитывается примерно до пяти миллионов. Прикрепляем также к ним info@, проверяем получившиеся адреса и в итоге имеем где-то пятьсот тысяч рабочих почт. Мы готовим письмо для каждого из этих отделов, рассылаем его и получаем от сотен до тысяч отзывов от сотрудников определённой сферы деятельности. Массовая разведка Скажем что, мы хотим узнать имя важных сотрудников — например, бухгалтера или руководителя. Это легко сделать, если отправить кому-то из сотрудников, у кого может быть эта информация, письмо следующего содержания: «Скажите, пожалуйста, отчество директора и часы работы. Нам нужно отправить курьера.» Время работы спрашиваем, а спрашивать отчество — это уловка, которая позволяет нам не выдавать, что мы не знаем имени и фамилии. Если нужно узнать почту начальства, то сразу можно писать секретарю: «Здравствуйте. Давно не общался с Алексеем Владимировичем, его адрес aleksey.v@cncsjnd.ru еще рабочий? А то ответ не получил от Алексея Владимировича». Секретарь видит электронное письмо, созданное на основе настоящего имени директора и содержащее сайт компании, и сообщает настоящий адрес Алексея Владимировича. Персонализированное зло Если вам нужно заставить большое количество организаций ответить на письмо, то первым делом нужно искать болевые места. Например, магазины могут отправить жалобу на товар и пригрозить судебным разбирательством: «Если вы не решите мою проблему, я пожалуюсь директору! Что вы мне доставили (прикрепленное фото)?! Архивный пароль thtj». Таким же образом можно отправить фото с поломкой и вопрос, смогут ли отремонтировать ее на базе автосервисов. По словам строителей -«проект дома». Веб-сайт не работает Базу сайтов с имэйл адресами владельцев легко превратить в переходы на любой другой. Отправляем электронное письмо с текстом «Страница вашего сайта www.lsjfnv.html не работает, по неизвестным причинам!» Ну и классический прием: в тексте ссылки жертва видит свой сайт, а сама ссылка ведет на другой URL. Социальная инженерия проиллюстрирована следующим примером. Британские исследователи разослали сотрудникам крупной корпорации письма якобы от системного администратора их компании с просьбой предоставить свои пароли, поскольку запланирована плановая проверка оборудования. На это письмо ответили 75% сотрудников компании, вложив в письмо свой пароль [5]. Этот пример демонстрирует, что надзор со стороны сотрудника может привести к серьезному инсайдерскому инциденту, когда на карту поставлена банковская тайна. Поэтому утечка информации может не только серьезно повлиять, но и, без преувеличения, разрушить бизнес кредитной организации. 2. Соприкосновение закона с информационно-психологическим воздействиемВ связи с тем, что Казахстан прежде всего демократическая страна, то и организуют её правопорядок различные системы власти, действуя на основании различных нормативно - правовых актов. В первую очередь в этом вопросе следует поставить Концепцию национальной безопасности РК (утв. Указом Президента РК от 30 июня 2017 года № 407 [5] Государственным органом, ответственным за разработку Уголовного кодекса Республики Казахстан, определена Генеральная прокуратура Республики Казахстан, и на данный момент разработан соответствующий Проект Концепции новой редакции Уголовного кодекса Республики Казахстан с предполагаемой структурой законопроекта. Концепция предлагает обеспечить уголовно-правовую защиту информационной безопасности и с этой целью ввести в Уголовный кодекс независимую главу, содержащую соответствующие элементы уголовных преступлений. При спектре угроз и складывающейся ситуации в РК и мире требуется должный уровень финансирования и юридического сопровождения разработок и внедрения систем и стратегий безопасности, подготовки кадров. В современном законодательстве источники юридического и правового урегулирования можно классифицировать как законы, подзаконные нормативные акты и нормативные акты программного и декларативного характера, но в целом законодательство имеет и ряд неточностей или «уязвимостей». По новой редакции Уголовного кодекса Республики Казахстан [6] предложена специальная глава 7 «Преступления и проступки против безопасности информационных технологий». Она включает следующие статьи: - статья 220 «Нарушение правил эксплуатации инф-х систем, электронных информационных ресурсов или информационно-ком-ных сетей»; - статья 221 «Несанкционированный доступ к инф-ции»; - статья 222 «Незаконная модификация инф-ции»; - статья 223 «Компьютерный саботаж»; - статья 224 «Неправомерное завладение инф-цией»; - статья 225 «Принуждение к передаче инф-ции»; - статья 226 «Создание, использование или распространение вредоносных компьютерных программ»; - статья 227 «Неправомерное распространение электронных инф-ных ресурсов ограниченного распространения»; - статья 228 «Предоставление услуг для размещения интернет-ресурсов в противоправных целях»; - статья 229 «Неправомерное изменение идентификационного кода абонентского устройства сотовой связи, устройства идентификации абонента». Также, в главе 6 «Преступления и проступки против собственности» содержится статья 219 «Хищение с использованием информационных технологий». Можно разобрать и закон «О государственных секретах» нарушение которого часто является следствием методов социальной инженерии «сотрудник, который в связи с исполнением служебных обязанностей получил доступ к информации, составляющей государственную тайну, собственниками которых являются работодатель, в случае умышленного разглашения данной конфиденциальной информации при отсутствии состава преступления в действиях такой работник несёт ответственность в соответствии с законодательством Республики Казахстан». Были упомянуты все виды ответственности, от дисциплинарной до уголовной, то в соответствии с выводом о том, что в случаях умышленного разглашения конфиденциальности ответственность сотрудника может быть дисциплинарной или уголовной. Преступления, совершенные с использованием компьютерных систем, в том числе: - мошенничество; - преступления, связанные с содержанием данных, в частности детской порнографии, детской эксплуатации и сексуальных надругательств; - преступления, также связанные с нарушением авторских прав. Мошенничество — это то киберпреступление, совершенное при помощи украденных персональных данных с использованием фишинга и других методов социального инжиниринга для кражи информации, платежных карт, атак на онлайн-банкинг. Стоит отметить, что законодательство РК предусматривает наказание за результат разглашения или хищения конфиденциальной информации персональных данных с использованием фишинга и других методов социального инжиниринга. Таким образом, к особенностям преступлений в информационной сфере можно отнести высокую латентность (от лат. latentis – скрытый, невидимый) киберпреступлений и, как следствие, безнаказанность киберпреступников [7]. А также незнание органами или не осознание государственной власти на особенно региональном уровнях, возможных политических, экономических, моральных и правовых последствий компьютерных преступлений. 3. Защита от информационно-психологического воздействияЗащититься от социальных инженеров можно только зная их методы работы. Чтобы информация не попала в руки мошенника, а общество не было обманутым и униженным, нужно принимать меры по защите от социальной инженерии. Главным способом защиты от атак с использованием методов социальной инженерии это повышение осведомлённости пользователей. Только бдительность и критический подход позволят вам распознать угрозу социальной инженерии и признаки манипулирования вашими действиями. Часто причиной раскрытия информации становится излишняя доверчивость людей, клиентов или сотрудников банков. Поэтому какой бы устойчивой ни была защита, именно человек может стать фактором реализации информационного риска в финансовом секторе [8]. Что касается компании, то всех сотрудников следует предупредить об опасности разглашения личной информации и конфиденциальной информации компании, а также о способах предотвращения утечки данных. Лучший способ сделать это - разработать чёткие и ясные инструкции, в которых будет описано, какая информация может быть предоставлена другим (посетителям, коллегам, технической поддержке). Так как методы социальной инженерии подразумевают ошибок и слабостей людей, которых очень много, становится сложно создавать готовые схемы противодействия таким технологиям. Все работники организации должны знать об опасности раскрытия информации, а также и способах её предотвращения. У сотрудников должны быть чёткие инструкции о том, как и на какие темы разговаривать с интервьюируемым. Социальная инженерия как технология нарушения информации и экономической достоверности аутентификации собеседника, которую нужно получить от него. Следовательно, для повышения качества обучения персонала необходимы активные консультационные и управленческие мероприятия, в том числе [9]: 1. профессиональную подготовку исполнителей; 2. координацию действий заинтересованных участников; 3. научно-методическую помощь специалистам, занятых внедрением изменение на обеспечение безопасности; 4. диагностику результатов внедрения социальных технологий; 5. корректировку целей и задач процесса внедрения. Также имеется ряд необходимых организационных мероприятий по противодействию атакам посредством социальной инженерии [10]. 1. Все пароли пользователей являются собственностью компании. Всем сотрудникам в день приёма на работу следует объяснить, что выданные пароли должны быть немедленно изменены сотрудниками организации на свои собственные (известно, что человеку сложно запомнить все пароли и коды доступа, поэтому он часто использует один и тот же пароль для разных ситуаций). Как такая уязвимость может быть использована в социальной инженерии? Допустим, сотрудник стал жертвой фишинга. В результате его пароль на стороннем интернет-сайте стал известен третьим лицам. Если данный пароль совпадает с тем, который используется в компании, то возникает угроза информационной безопасности. Также хочу уточнить, что нет гарантий, на сайтах, где сотрудник авторизуется, соблюдается хороший уровень безопасности, что свидетельствует о наличии потенциальной угрозы информационной безопасности его организации Пример правильной парольной политики [11]: - пароль должен содержать определённое количество символов (не слов), используя заглавные буквы и специальные символы; - для каждой услуги нужно придумать пароль; - пароли нельзя записать (иначе их легко потерять и использовать); - пароли следует менять с определённой периодичностью. 2. Для установления личности посетителя и его сопровождающего необходимы чёткие правила. Посетителя всегда должен сопровождать кто-то из компании. Если сотрудник встречает посетителя, который ходит по зданию в одиночестве, то у него должны быть необходимые инструкции, чтобы правильно узнать, с какой целью посетитель находился в этой части здания и где находится его сопровождающий. 3. Должно быть правило корректного раскрытия только действительно необходимой информации по телефону, в личном разговоре или переписке, а также порядок проверки действительности сотрудника и его аффилированности с компанией. Большая часть информации злоумышленник получает через прямое общение с сотрудниками. В то же время в крупных компаниях сотрудники могут не знать друг друга, поэтому злоумышленник может безнаказанно представиться сотрудником, который нуждается в помощи. 4. Помимо коучинга, курсов и чтения документации, сотрудникам необходимо организовать тесты и обзоры. Таким образом можно выявить недобросовестных сотрудников организации, халатно относящихся к обеспечению информационной безопасности, а также, используя ряд практических мер, научить сотрудников быть бдительными и соблюдать установленные правила и технологические регламенты. 5. Для обеспечения информационной безопасности организации ее руководство должно лично знать своих сотрудников. Лояльный, но проницательный руководитель быстро заметит необычное поведение своего сотрудника, и, следовательно, эффективно ему поможет. 6. Важную роль в обеспечении информационной безопасности играет доверие между руководством и сотрудниками. При хорошем контакте, шантажировать сотрудника крайне тяжело, а в некоторых случаях и невозможно, потому что сотрудник проинформирует руководство о оказанном на него давлении и тем самым минимизирует последствия действий злоумышленника. В таких случаях руководство организации также должно отреагировать соответствующим образом, применяя мягкие и условные наказания (выговоры, дополнительные брифинги и т. д.). На основании отмеченных фактов можно сделать вывод о необходимости защиты информационного контура организации с помощью активного и пассивного воздействия на через создание и функционирование интегрированной автоматизированной интегрированной системы безопасности предприятия или организации. Следует помнить, что только личная бдительность и критический подход защитят от атак социальных инженеров. Поэтому поддержание параметров безопасности на должном уровне имеет большое практическое значение. Однако даже в самой, казалось бы, неприступной системе всегда есть ощутимый пробел - человеческий фактор. 4.Громкие атаки в XX векеКак твит повлиял на экономику страны [12] В апреле 2013 года в профиле Associated Press в твиттер появился поддельный твит, который сильно ударил по мировой экономике.  Рис.4-Поддельный твит На этой новости фондовые индексы рухнули. Ситуация восстановилась, когда Белый дом опроверг это сообщение. Ответственность за взлом взяла Сирийская электронная армия. Также сообщалось, что перед этим хакеры от имени одного из сотрудников AP разослали «коллегам» письмо с просьбой перейти по очень важной ссылке. Там пользователя попросили войти в систему, введя имя пользователя и пароль. Таким образом, злоумышленники хотели получить данные личного кабинета редакции. Эта ситуация показывает уязвимость к подобным кибератакам. Социальная инженерия в России В России много прецедентов воровства методами социальной инженерии. В 2016 году такие схемы украли с карт россиян 650 млн рублей. На 15% меньше, чем в 2015 году. Но к концу 2017 года, по прогнозам, этот показатель вырастет до 750 млн рублей. Преступники разрабатывают новые схемы - они выдают себя за налоговых инспекторов и вымогают деньги для «выплаты долга», или они выдают себя за банковских служащих и требуют пин-коды. Ни одно из обычных средств защиты (антивирусы, межсетевые экраны) не спасет вас от подобных атак. Важно создавать различные варианты политик безопасности, обучать пользователей и определять правила использования устройств в компании. А также создать систему предупреждения о возможности угрозы, возложить ответственность за техподдержку и организовать двойную проверку. Развод от топ-менеджеров. В 2015 году у Ubiquiti Networks ограбили 40 миллионов долларов. Никто не взламывал операционные системы. Никто не украл данные. Правила безопасности нарушали сами сотрудники. Мошенники отправили письмо от имени топ-менеджера компании. Они просто попросили финансистов перечислить крупную сумму денег на указанный банковский счёт. Данный метод социальной инженерии играет на слабостях жертвы. Например, желание служить власти. Психологи провели эксперимент (подробнее см. Книгу Роберта Чалдини «Психология влияния», 2009). От имени главврача они вызвали медсестер, отдав приказ ввести больному смертельную дозу вещества. Нет сомнения, медсестры знали, что делают, но в большем проценте случаев выполняли команду. При этом они не пытались подтвердить личность врача. Почему медсестры это сделали? Подчинение авторитету. То же самое произошло в истории Ubiquiti. Взлом банка В 2007 году была взломана одна из самых дорогих систем безопасности в мире. Ни насилия, ни оружия, ни электронных устройств. Мужчина своим шармом взял у бельгийского банка ABN AMRO бриллиантов на 28 миллионов долларов.  Рис.5 - Взлом банка Мошенник Карлос Эктор Фломенбаум, человек с аргентинским паспортом, украденным в Израиле, за год до инцидента завоевал доверие банковских служащих. Выдает себя за бизнесмена, раздает шоколадные конфеты. Однажды сотрудники открыли ему доступ к секретному хранилищу драгоценных камней в 120 000 каратов. Позже это дело было признано одним из самых громких ограблений. Мораль истории: независимо от того, какие технологии используются и насколько они дороги, система уязвима до тех пор, пока существует человеческий фактор. Часто, как в приведенном выше примере, социальному инженеру даже не нужно завоевывать доверие «жертв» и управлять ими. Достаточно грамотно использовать информацию, которая у всех на виду: почта на рабочем столе, уведомления на экране телефона или мусор. Главна особенность социального инженере может легко получать данные, не оказывая давления на людей. Более свежим примером успешной атаки социальной инженерии стала утечка данных RSA в 2011 году. В течение двух дней злоумышленник разослал два разных фишинговых письма небольшим группам сотрудников RSA. Электронные письма включали тему «План набора на 2011 год» и приложения в виде документа Excel. В таблице содержался вредоносный код, устанавливающий бэкдор через уязвимость Adobe Flash. Хотя никогда не было ясно, какая именно информация была украдена, если вообще была украдена, система двухфакторной аутентификации (2FA) RSA SecurID была взломана, и компания потратила около 66 миллионов долларов на восстановление после атаки. [13]. Также в 2013 году фишинговая афера привела к массивной утечке данных для Target. Фишинговое письмо было отправлено субподрядчику HVAC (Отопление, вентиляция и кондиционирование), который был деловым партнером Target. В письме содержался троян Citadel, который позволял злоумышленникам проникнуть в системы кассовых терминалов Target и украсть информацию о кредитных и дебетовых картах 40 миллионов клиентов. В том же году Министерство труда США было атаковано водяным паром, и его веб-сайты были заражены вредоносным ПО через уязвимость в Internet Explorer, в которой был установлен троян для удалённого доступа Poison Ivy. В 2015 году хакеры получили доступ к личной учетной записи электронной почты AOL Джона Бреннана, тогдашнего директора ЦРУ. Один из хакеров объяснил СМИ, как он использовал методы социальной инженерии, чтобы выдать себя за специалиста Verizon и запросить данные учетной записи Бреннана у телекоммуникационного гиганта. После получения информации об учетной записи Бреннана в Verizon хакеры связались с AOL и использовали эту информацию, чтобы правильно ответить на контрольные вопросы для учетной записи электронной почты Бреннана. Как видите, социальная инженерия активно используется для разного рода мошенничества. И масштаб некоторых действительно будоражит ум. ЗаключениеТаким образом, основным источником утечек конфиденциальной информации из информационного контура предприятия остается персонал [14]. Из-за плохой подготовки персонала, а также часто из-за отсутствия тщательных и периодических проверок персонала, представители предприятий и корпораций становятся мишенью злоумышленников, активно использующих приёмы социальной инженерии. На современном этапе развития киберпреступности социальная инженерия является основным способом получения конфиденциальной информации народа или общества. В связи с этим необходимо расширить способы информирования сотрудников компании по вопросам соблюдения мер обеспечения информационной безопасности. Рекомендуется усилить меры административного и уголовного наказания за компьютерные преступления, использующие человеческий фактор для получения секретной информации. Мошенники используют оригинальные приёмы, чтобы ослабить бдительность человека, вторгнуться в его психику и получить ценную информацию. Все эти приёмы основаны на обмане [15]. По данной причине абсолютно надежного способа противостояния информационнопсихологическому воздействию пока не существует. Эвристика считается искусством нахождения истины. Чтобы противостоять методам социальной инженерии, эвристика должна быть встроена в общее образование, юриспруденцию и финансовый сектор. Для воспитания критического восприятия поступающей информации при реализации методов социальной инженерии следует улучшить преподавание гуманитарных дисциплин в составе программ среднего и высшего образования, а именно: истории определенного государства и методологии кибербезопасности. Вместе с тем обеспечение защищенности информации – это не только прерогатива специалистов или общества, но и задача пользователей [16]. Можно сделать вывод, что поскольку «цифровой человек» все больше и больше использует устройства, фиксирующие информацию о его местонахождении и деятельности, риски нарушения информационной безопасности возрастают. Сайты социальных сетей предоставляют пространство, где пользователи могут беззаботно общаться с друзьями и семьёй. Подобные медиаресурсы киберпреступники используют в своих целях для кражи персональных данных. Для совершения мошенничества применяются не только технологические, но и психологические приёмы. В преступниках в той или иной форме нет ничего нового. То же можно сказать и о социальной инженерии и атаках социальной инженерии. Несмотря на то, что со временем он может адаптироваться и меняться с точки зрения того, как он выполняется, общая концепция остается неизменной. Вот почему организациям так важно информировать своих сотрудников об этих типах угроз, чтобы они могли распознать их такими, какие они есть, и чтобы их не пустили в ход. Таким образом, социальный инженер или киберпреступник, вероятно, не заинтересован в обнаружении вашего размера одежды, они определенно хотят узнать о вас все, что они могут, в других областях, чтобы они могли использовать эту информацию, чтобы вы расслабились и заставили вас сделать то, что вы не должны. Список литературы1. М.Кузнецов И. Симдянов “Социальная инженерия и социальные хакеры” Санкт-Петербург «БХВ-Петербург» 2007 2. Социальная инженерия и информационная безопасность / Л. Е. Мартынова, К. Е. Назарова, С. М. Попков [и др.]. — Текст : непосредственный // Молодой ученый. — 2017. — № 1 (135). — С. 61-63. — URL: https://moluch.ru/archive/135/37956/ 3. «Методы социальной инженерии, или атаки на человеческий фактор» 31 июля 2018 URL: https://www.a1qa.ru/blog/sotsialnaya-inzheneriya-ili-ataki-na-chelovecheskiy-faktor/ 4. «ХАКЕР СЛИЛ ИНФУ!» 24 апреля 2018 URL: https://zen.yandex.ru/media/id/5addedcc9d5cb36cee2c3e5d/haker-slil-infu-10-primerov-socialnoi-injenerii-5ade58dc57906af28ad498a0 5. Hadnagy Ch., Wilson P. Social Engineering: The Art of Human Hacking. Indianapolis: Wiley Publishing, Inc., 2010. 416 p. 6. Постановление Правительства Республики Казахстан от 30 июня 2017 года № 407 Об утверждении Концепции кибербезопасности ("Киберщит Казахстана") URL: http://adilet.zan.kz/rus/docs/P1700000407 7. Уголовный кодекс Республики Казахстан от 3 июля 2014 года № 226-V URL: https://online.zakon.kz/m/document?doc_id=31575252 8. Рогозин Д.О., Шеремет И.А., Гарбук С.В., Губинский А.М. Высокие технологии в США: опыт министерства обороны и других ведомств. М.: Изд-во МГУ, 2013. 384 с. 9. Лямин Л.В. Применение технологий электронного банкинга: риск-ориентированный подход. М.: КноРус, 2011. 336 с. 10. Зинченко Г.П. Государственная служба и социальная инженерия / https://cyberleninka.ru/article/v/gosudarstvennaya-sluzhba-v-pole-sotsialnoyinzhenerii // Электронный вестник Ростовского социально-экономического института. Выпуск № 1, [Электронный ресурс], 2014 (режим доступа 01.05.2018). 11. Саймон Вильям Л., Митник Кевин. Искусство обмана. –М.:, Компания АйТи, 2004. – 121 с. 12. Родичев Ю. Нормативная база и стандарты в области информационной безопасности. -СПб.: Питер, 2017. – 254 с. 13.Реальные примеры Социальной инженерии 23 декабря 2017 URL: https://zen.yandex.ru/media/id/5a3715f95f4967207c8852c7/realnye-primery-socialnoi-injenerii-5a3e807577d0e6dbf220cbb7 14.Атаки социальной инженерии в 2019 году URL: https://www.cybervie.com/blog/social-engineering-attacks/ 15. Алавердов А.Р. Управление кадровой безопасностью организации: Учебник / А.Р. Алавердов. –М.: Маркет ДС, 2008. –170 с. 16. Сунь-Цзы. Искусство войны. М.: АСТ, 2017. 192 с. 17. Юденков Ю.Н. и др. Интернет-технологии в банковском бизнесе: перспективы и риски: учебнопрактич. пособие. М.: КноРус, 2014. 318 с. |