Лекция. Глава 1 - Современные сетевые технологии. Современные сетевые технологии

Скачать 4.14 Mb. Скачать 4.14 Mb.

|

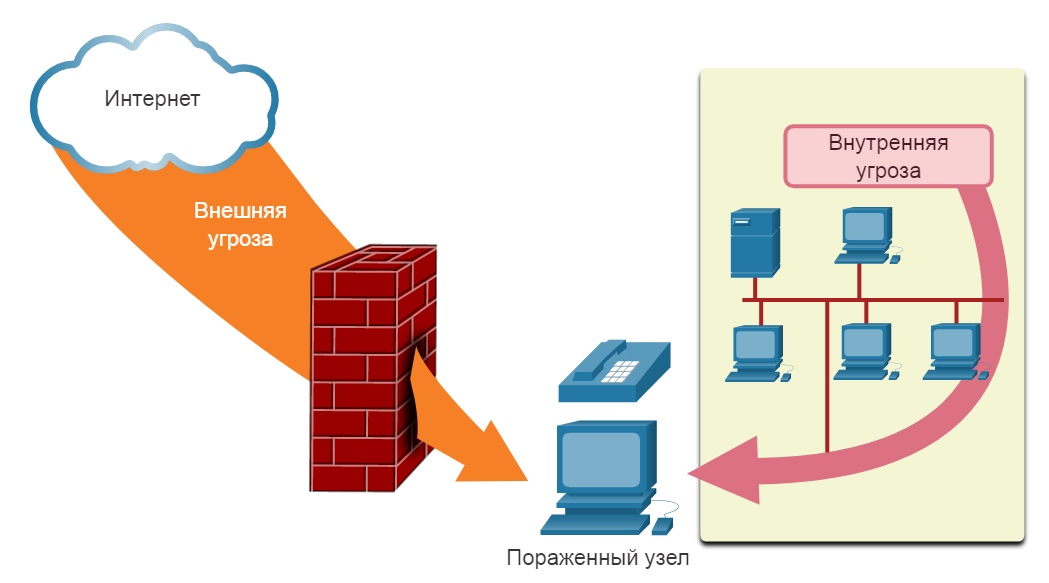

1.7.10 Проверьте сове понимание темы Сетевые тенденции.Какая функция является хорошим инструментом для проведения конференций, который можно использовать с другими людьми, расположенными в другом городе или даже в другой стране?  BYOD  Видеосвязь  Облачные вычисления Какая функция описывает использование личных инструментов для доступа к информации и обмена данными через сеть бизнеса или кампуса?  BYOD  Видеосвязь  Облачные вычисления Какая функция содержит такие параметры, как Общедоступные, Частные, Коллективные и Гибридные?  BYOD  Видеосвязь  Облачные вычисления Какая функция используется при подключении устройства к сети с помощью электрической розетки?  Технологии интеллектуального дома  Линия электропитания  Беспроводная широкополосная сеть Какая функция использует ту же сотовую технологию, что и смартфон?  Технологии интеллектуального дома  Линия электропитания  Беспроводная широкополосная сеть 1.8 Обеспечение сетевой безопасности1.8.1 Угрозы безопасностиВы, без сомнения, слышали или читали новости о проникновении в корпоративную сеть, когда злоумышленники получили доступ к личной информации тысяч клиентов. По этой причине безопасность сети всегда будет одним из главных приоритетов администраторов. Обеспечение сетевой безопасности является неотъемлемой частью вычислительных сетей, независимо от их масштабов: от домашней сети, в которой к Интернету подключен только один компьютер, до корпоративной сети, насчитывающей тысячи пользователей. Обеспечивая сетевую безопасность, вы должны учитывать существующую среду передачи данных, а также инструменты и требования сети. Необходимо защищать данные, поддерживая качество обслуживания на заявленном уровне. К обеспечению безопасности сети относятся различные протоколы, технологии, устройства, инструменты и методы обеспечения безопасности данных и остановки угроз. Угрозы безопасности могут быть как внешними, так и внутренними. Многие внешние угрозы сегодня распространяются через Интернет. Существует несколько распространенных внешних угроз для сетей: Вирусы, черви и «троянские кони» — вредоносное программное обеспечение и произвольный код, исполняемые на пользовательских устройствах Шпионские и рекламные программы - Это типы программного обеспечения, которые установлены на устройстве пользователя. Такая программа тайно собирает информацию о пользователе. Атаки нулевого дня - также называемые атаками нулевого часа, осуществляются в первый день, когда об уязвимости становится известно Атаки злоумышленника - Злоумышленник атакует пользовательские устройства или сетевые ресурсы. Атаки типа «отказ в обслуживании» — атаки, разработанные для снижения производительности или аварийного завершения процессов на сетевом устройстве Перехват и хищение данных — атака с целью сбора частной информации из корпоративной сети Кража личной информации — атака для хищения учетных данных пользователя, чтобы получить доступ к данным частного характера Не менее важно учитывать внутренние угрозы. Многие исследования показывают, что наиболее распространенные нарушения информационной безопасности связаны с внутренними пользователями сети. Это могут быть случаи потери или кражи устройств, ошибки сотрудников и даже их злонамеренные действия. При использовании концепции «Принеси на работу свое собственное устройство» корпоративные данные еще намного более уязвимы. Таким образом, при создании политики обеспечения безопасности важно учитывать и внешние, и внутренние угрозы безопасности, как показано на рисунке.  |