ВКР Данилов. Создание системы информационной безопасности в банковских системах Введение

Скачать 1.68 Mb. Скачать 1.68 Mb.

|

|

ГЛАВА 2. ПРАКТИЧЕСКОЕ ПРИМЕНЕНИЕ ЗАЩИТЫ ИНФОРМАЦИИ В БАНКОВСКОЙ СФЕРЕ 2.1. Угрозы представляющие наибольшую опасность для информационной безопасности банка Для каждого банка это определяется индивидуально и определяется оценкой рисков информационной безопасности в определенное время. Угрозы в финансовой сфере за последние несколько лет доказывают это утверждение. Воспользовавшись всеми видами уязвимостей в операционной системе, приложениях и протоколах, произошли утечки информации и взломы веб-приложений, баз данных. Кража денежных средств была зафиксирована по многочисленным каналам DBO - от банковских счетов, банкоматов, банкоматов, физических краж банкоматов до массового загрязнения инфраструктуры вредоносными программами с целью создания сетей ботнетов, DDoS-атак, спам-атак, внутренних мошенников. В последнее время крайне активно развивается сфера ДБО (Дистанционное банковское обслуживание (ДБО) — общий термин для технологий предоставления банковских услуг на основании распоряжений, передаваемых клиентом удаленным образом (то есть без его визита в банк), чаще всего с использованием компьютерных и телефонных сетей) в банковском секторе – это также возможность оплачивать практически все, переводить деньги на П2П и большое количество кошельков, мобильного банкинга, СМС-банкинга. С развитием технологий ДБО угрозы кражи денег в этой сфере также растут. Это угроза и вызов как для банков, так и для клиентов, поскольку по соображениям максимальной безопасности только при условии необходимой и адекватной защиты со стороны банка и В случае, если клиенты в обязательном порядке соблюдают правила безопасного использования технологий BBO. И согласно последнему тенденции кражи денег по удаленным каналам, состоящие из незаконного реэкспорта Злоумышленники на сим-карте клиента отправили СМС-сообщения с одноразовыми паролями на свой номер, дополнительный канал аутентификации действий клиентов в мобильном банке, Затем изменение пароля в системе ДБО и снятие средств со счетов клиента, продолжение работы по снижению Риски мошеннических действий в этой сфере связаны и с операторами связи. 2.2. Программно-аппаратные средства обеспечения информационной безопасности В общем, за долю банков на долю аналитиков приходится около 10% всех утечек секретной информации. Согласно количеству это ниже, чем события в сфере образования и медицины, но учитывая важность защищенной информации этот показатель высок как для высоких требований, так и для защиты. Использование любого метода защиты подразумевает ограничение доступ к защищенным ресурсам, скрытие информации о встроенном устройстве ИС, выравнивание транспортных средств защита. При защите от внутреннего злоумышленника, прежде всего, важна точность различения доступа и ограничения полномочий. Кроме того, качество и глубина имеют большое значение при расследовании событий он охватывает автоматизированную систему с использованием инструментов регистрации и регистрации событий. Программно-аппаратный комплекс – это набор технических и программных средств, работающих совместно для выполнения одной или нескольких сходных задач. Программный комплекс на данном предприятии включает следующие компоненты: операционная система Windows 10, СёрчИнформ КИБ. В программном комплексе парольная защита организована стандартным разграничением доступа пользователей Windows, передача данных осуществляется в интернет без использования защищенного соединения по технологии VPN. Аппаратный комплекс на предприятии «ООО Тургэн » представлен: Таблица №1

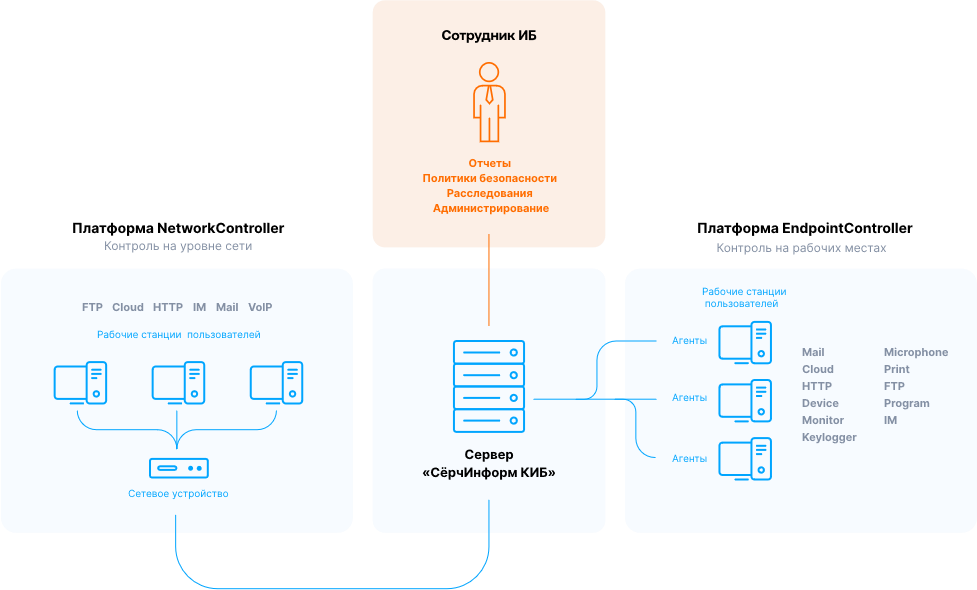

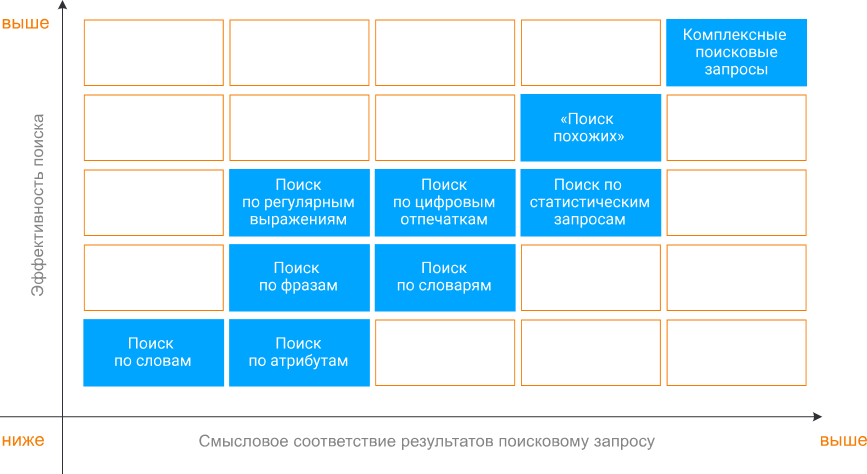

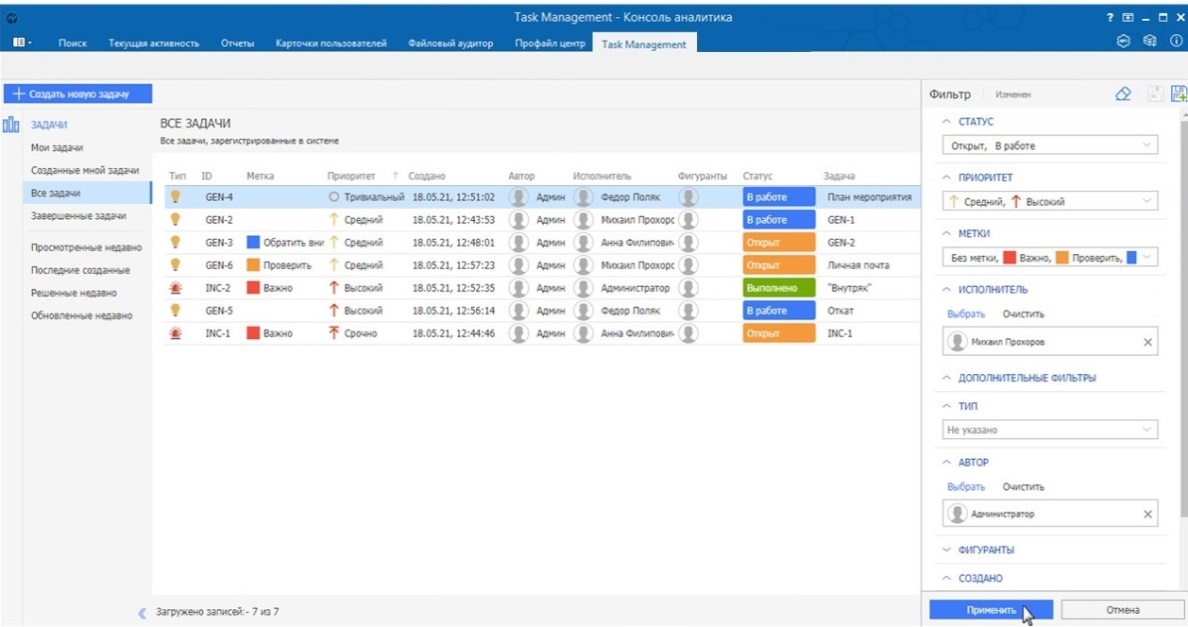

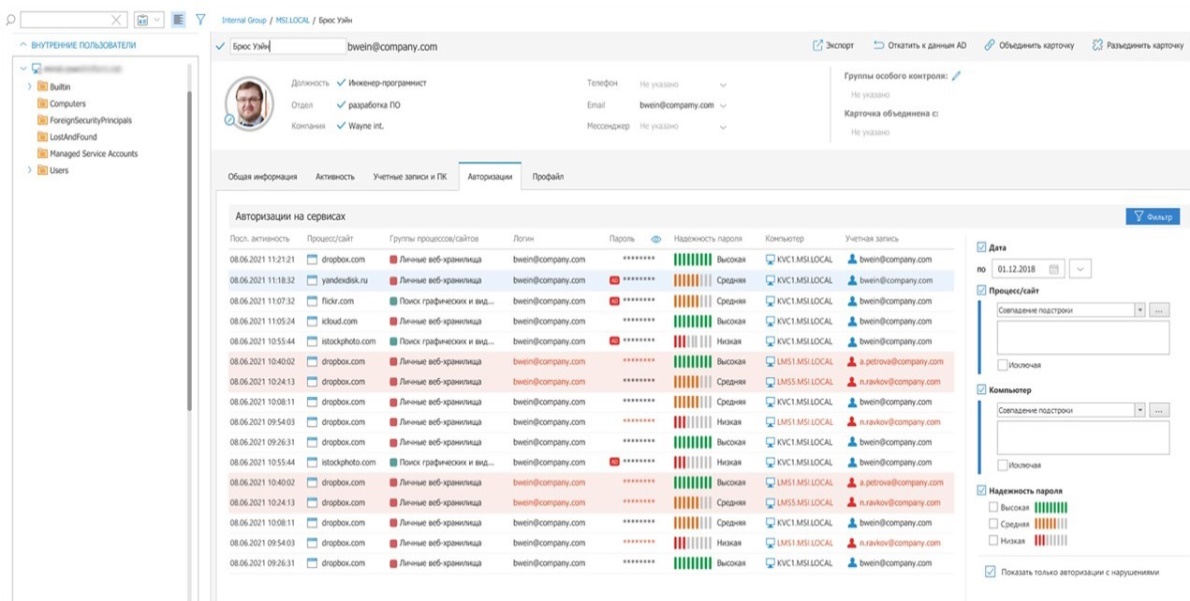

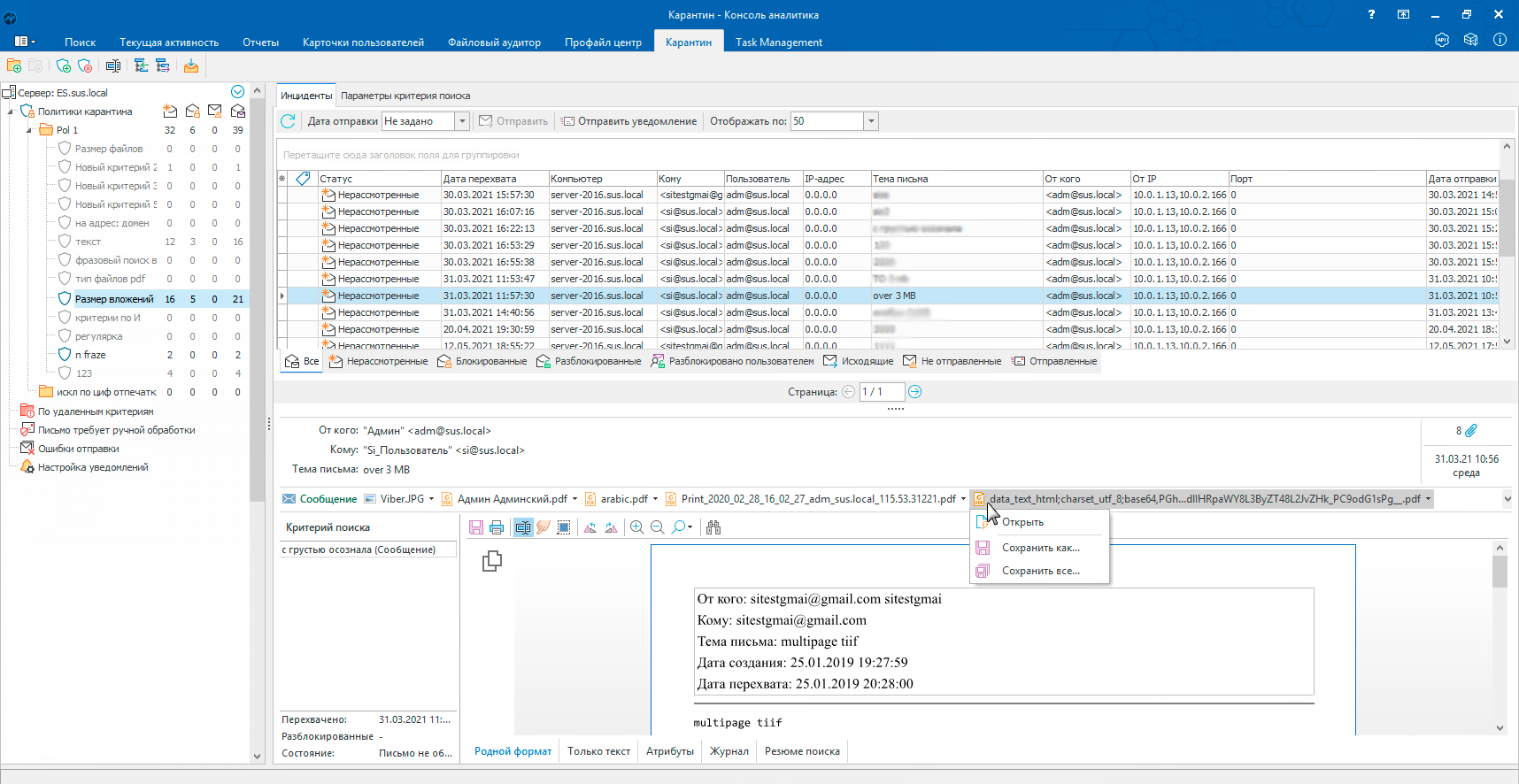

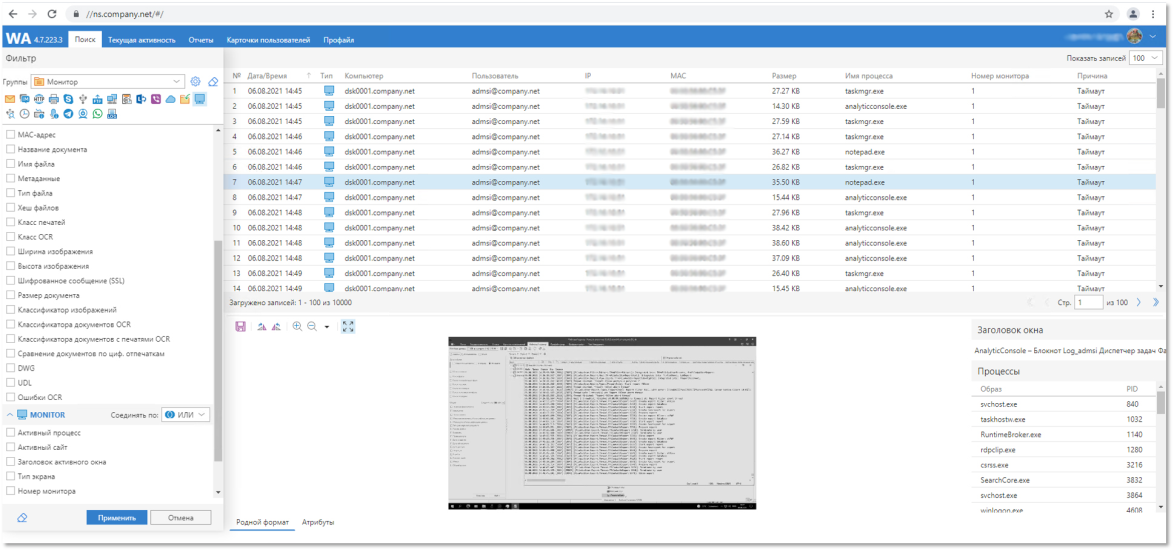

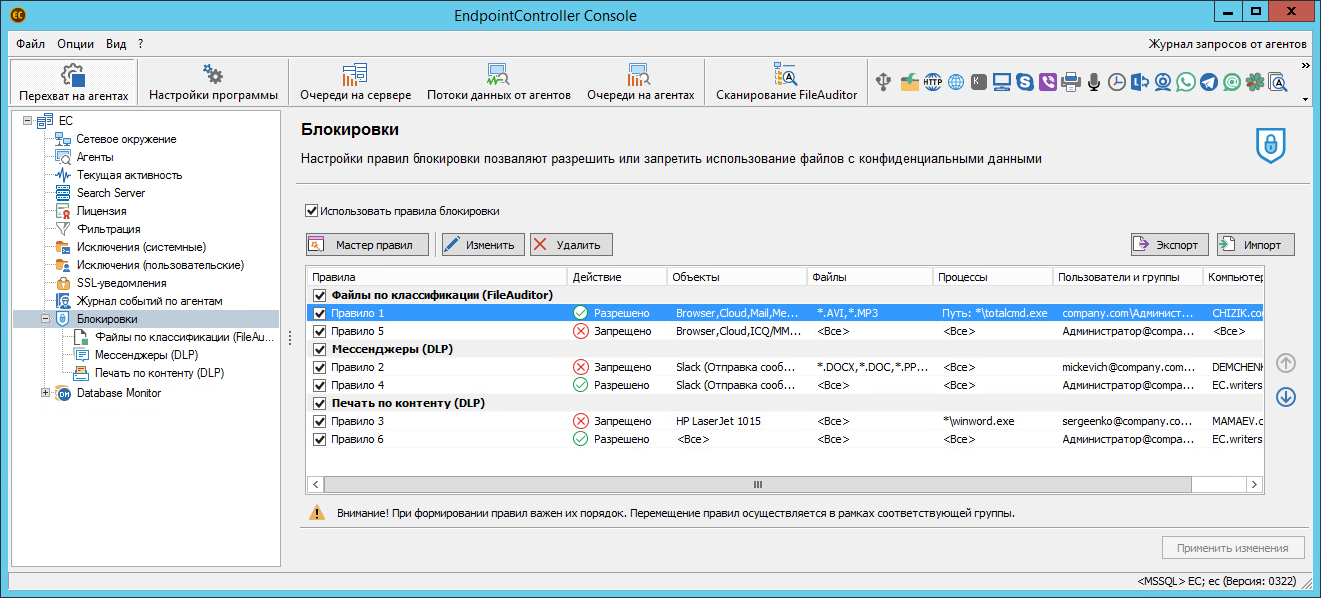

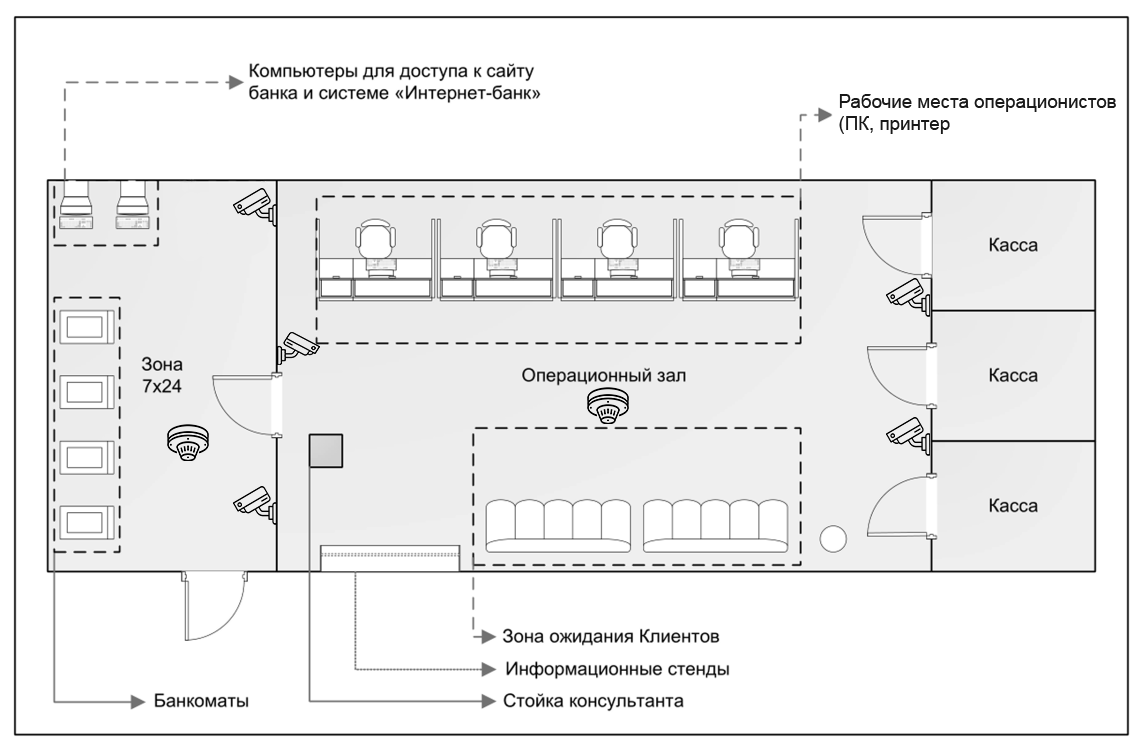

Особенности продукта СёрчИнформ КИБ DLP-система «СёрчИнформ КИБ» контролирует максимальное число информационных каналов и имеет встроенные аналитические инструменты. Система работает на двух уровнях: контролирует данные, уходящие в Сеть, и следит за тем, что происходит на компьютерах работников. «СёрчИнформ КИБ» следит за безопасностью 24 часа в сутки как внутри офиса, так и в случаях, когда сотрудники отправляются в командировки или работают из дома. Что контролирует? Система в режиме реального времени анализирует все, что происходит в компании. Перехват сохраняется и позволяет восстанавливать детали прошедших событий, если возникает необходимость расследования. 1) Каналы связи Электронная почта, Skype, мессенджеры, форумы, облачные хранилища и др. 2) Действия сотрудников Занятость за компьютером, поведение, криминальные тенденции и проч. 3) Хранимую информацию Ее нахождение в «правильных» сетевых папках, на «разрешенных» компьютерах и т.д. Какие задачи решает? «СёрчИнформ КИБ» предлагает больше возможностей, чем классическая DLP. Благодаря аналитическим инструментам, а также ориентации не только на данные, но и на пользователя, система: Защищает от последствий, связанных с утечками информации. Разоблачает мошеннические схемы (откаты, саботаж и другое). Стимулирует соблюдение трудовой дисциплины и рабочего регламента. Помогает повысить продуктивность персонала. Позволяет управлять лояльностью коллектива. Принцип работы Все модули «СёрчИнформ КИБ» размещаются на двух независимых платформах  Рисунок 3. Схема принципа работы «СёрчИнформ КИБ» AlertCenter: анализ перехвата и оповещения о нарушениях В «мозговом центре» «СёрчИнформ КИБ» задаются политики безопасности, в соответствии с которыми модуль по заданному расписанию или по команде проводит поиск по собранному массиву данных. В случае обнаружения нарушений AlertCenter уведомляет ИБ-специалиста об инциденте. AnalyticConsole: возможности аналитики данных Модуль служит для поиска и углубленного анализа собранных данных, а также для онлайн-наблюдения за компьютерами работников. В распоряжении ИБ-специалиста – различные поисковые алгоритмы и предустановленные шаблоны отчетов. Модули перехвата «СёрчИнформ КИБ» состоит из модулей, каждый из которых контролирует свой канал передачи информации MailController Перехватывает всю электронную почту (Gmail, Mail.ru, Яндекс.Почта и др.) IMController Перехватывает чаты в социальных сетях и мессенджерах FTPController Перехватывает документы по протоколу FTP HTTPController Перехватывает файлы и сообщения по HTTP/HTTPS-протоколам CloudController Контролирует файлы, принятые и отправленные в облачные хранилища MonitorController Фиксирует происходящее на экране и в поле обзора веб-камеры ПК MicrophoneController Записывает переговоры сотрудников в офисе и за его пределами PrintController Контролирует содержимое документов, отправленных на печать DeviceController Перехватывает информацию, записываемую на внешние носители Keylogger Фиксирует нажатия клавиш и информацию, скопированную в буфер обмена ProgramController Собирает данные об активности и времени, проведенном в приложениях Аналитические возможности: Контроль информационных потоков и перехват данных – только часть функциональности DLP-системы. Чтобы проанализировать массив информации и обнаружить инцидент, «СёрчИнформ КИБ» запускает мощные поисковые механизмы, которые работают со всеми видами конфиденциальной информации. Анализ максимально автоматизирован, чтобы увеличить скорость реакции на инцидент.  Рисунок 4. График аналитических возможностей СёрчИнформ КИБ Технические преимущества: 5 ключевых преимуществ «СёрчИнформ КИБ» перед конкурентами: 1) Наиболее полный контроль информационных потоков «СёрчИнформ КИБ» позволяет контролировать все критичные каналы коммуникации. Поддерживается полный список как корпоративных средств коммуникации (Exchange, Lync, Skype и т.д.), так и личных (Telegram, Viber и др.). Благодаря этому возможно безопасное использование сетевых каналов без их блокировки. 2) Уникальные технологии анализа текста, аудио и видео Помимо «классических» технологий анализа (морфология, словари, регулярные выражения, цифровые отпечатки, OCR) в КИБ доступен ряд уникальных технологий, повышающих эффективность системы. Детектирование текстов, близких по смыслу с эталоном. Поиск изображений, похожих на эталон. Поиск по любым аудио- или видеозаписям действий пользователя. 3) Удобные инструменты для проведения расследований Продукт позволяет производить аудио- и видеозапись действий пользователя, фиксировать любые действия с файлами или папками, журналами аудита, устройствами или ПО. Инструменты пристального наблюдения позволяют точно восстанавливать цепочки событий и устанавливать всех причастных к нарушениям. 4) Возможность контроля эффективности работы пользователей В «СёрчИнформ КИБ» встроена возможность оценки продуктивности работы пользователей в приложениях и на сайтах. Это позволяет расширить область применения DLP, повысить уровень общей дисциплины в компании, определять проблемы бизнес-процессов. 5) Совместимость с операционными системами на Linux «СёрчИнформ КИБ» позволяет контролировать информацию на свободно распространяемых ОС семейства Linux (Ubuntu/Kubuntu/Lubuntu/Xubuntu, Debian, CentOS, Fedora/RHEL, ZorinOS, Mint, ElementaryOS), а также на системах, созданных российскими разработчиками на базе ядра Linux – RedOS, ROSA, AstraLinux, Runtu, GosLinux. Интерфейс «СёрчИнформ КИБ» визуализирует все, что происходит в компании, в едином интерфейсе. Панель поиска, отчеты, таск-менеджер и карточки пользователя с детальной информацией по каждому сотруднику позволяют службе безопасности не только вовремя пресекать нарушения, но и анализировать возможные угрозы с целью профилактики инцидентов.  Рисунок 5. Таск-менеджер «СёрчИнформ КИБ»  Рисунок 6. Карточка пользователя в «СёрчИнформ КИБ»  Рисунок 7. Карантин в «СёрчИнформ КИБ»  Рисунок 8. Веб-консоль в «СёрчИнформ КИБ»  Рисунок 9. Блокировки в «СёрчИнформ КИБ» 2.3. Инженерно - технические средства обеспечения информационной безопасности Реализация инженерно-технической защиты информации представлена следующими задачами: - установка камер видеонаблюдения; - установка систем оповещения о пожаре; Данные средства позволяют сократить риск потери, как информации, так и ценного имущества, в результате попытки умышленного похищения информационных носителей или материальных ценностей либо при возникновении возгорания. В здание предприятия были установлены 5 видеокамер HiWatch DS-I200, в местах потенциального входа посетителей: - камера № 1 установлена у входа и в смотрит банкоматы; - камера №2 установлена так, что в её обзор попадают люди, которые пользуются компьютерами; - камера №3 установлена так, что в поле её обзора попадают все люди, находящиеся в операционном зале; - камера №4 установлена так, что в её обзор входит рабочие места операционистов; - камера №5 установлена так, что в её обзор входит только зона ожидания клиентов;  Рисунок 10. План – схема предприятия «ПАО Банк ВТБ» Первая система оповещения о пожаре установлена в левом крыле помещения, а вторая установлена в операционном зале. Как видно из плана, практически весь офис при таком расположении является охраняемой зоной. Все предложенные средства защиты информации являются актуальными и необходимыми для предприятия. 2.4. Проблемы в банковской сфере для России. В связи с последними событиями в мире безопасность Российских банков находится под угрозой. Так как наши банки используют иностранные модули HSM. В связи с этим 15 апреля 2022 года состоялась совещание Центрального Банка РФ с банками. Было принято решение о скорой замены иностранных модулей HSM на отечественные. Что такое модуль HSM? Это устройство (бывают в виде платы PCI или отдельных устройств), со специальным крипто процессором, предназначенное для создания и защиты криптографических ключей в течение всего цикла их жизни – от генерации до уничтожения. Все операции зашифровывания и расшифровывания поступающих извне данных происходят внутри устройства. Таким образом, криптографические ключи никогда не покидают защищенный периметр внутри устройства, в котором они были созданы.  Рис 11. Внутренняя плата PCI Express  Рис 12. Внешнее (сетевое) устройство И у тех и у других есть свои достоинства и недостатки: внутренние дешевле; их можно устанавливать в тот же сервер, на котором установлены приложения, использующие криптографию. Внутренние HSM широко применяются, например, в системах персонализации карт, которые представляют собой законченные системы, уже имеющие собственный сервер с приложением для персонализации. Однако, если Вы останавливаете свой выбор на внутреннем, будет совсем неплохо запросить у производителя или партнера последний выпуск документа Customer Release Notes (CRN). В CRN, как правило, перечисляются серверные платформы, для которых HSM прошел проверку производителя. Внешние HSM. Более высокая стоимость – это их основной и единственный, с моей точки зрения, недостаток. Тем не менее, последние 2 года мы наблюдаем смещение спроса с внутренних HSM на внешние. Причин тут несколько: - внешний HSM можно установить в любом месте и использовать для нескольких, географически разнесенных систем, что, со все большим распространением приложений, использующих криптографию, дает существенную экономию; - внешние HSM можно объединять в системы HA и распределять нагрузку; - внешние HSM в лучшей степени “поддаются” удаленному управлению; - внешние HSM легко интегрируются в системы мониторинга и состояния защищенности Информационной системы предприятия (SIEM), если таковые имеются. И, наконец, внешний HSM гораздо лучше защищен от взлома (при вскрытии корпуса весь ключевой материал уничтожается), и, как следствие, имеют более высокий класс сертификации по, например, FIPS. Где применяются HSM? HSM обеспечивают защиту транзакций, идентификационных данных и приложений, предотвращая несанкционированный доступ к самому важному – криптографическим ключам, с помощью которых эти данные зашифровывались. Но проблема в том, что эти самые модули собираются из китайских деталей, а поставки из Китая затруднены. В совещании сделали вывод о том, что детали из которых делаются HSM модули будут изготавливать в России. Переход на отечественные модули для небольших банков может оказаться довольно серьезной финансовой нагрузкой, а полный переход на российские системы может занять 1 год и более. П  о словам заместителя гендиректора “ИнфоТеКС” Дмитрия Гусева, полный переход на российские модули может занять несколько лет. Потому, что их надо еще адаптировать к работе, а также поддержать российскую криптографию на терминалах оплаты и на банкоматах. о словам заместителя гендиректора “ИнфоТеКС” Дмитрия Гусева, полный переход на российские модули может занять несколько лет. Потому, что их надо еще адаптировать к работе, а также поддержать российскую криптографию на терминалах оплаты и на банкоматах.Такие гиганты как Сбербанк и ВТБ будут менять модули самостоятельно, остальные банки – через вендоров. Всего в стране надо заменить несколько тысяч таких модулей. Цена начинается от 3млн рублей за неплатежных модулей, а платежные в разы дороже. ЗАКЛЮЧЕНИЕ Важной особенностью использования информационных технологий является необходимость эффективных решений по защите информационных ресурсов, в том числе деконструкция мероприятий по защите данных между пользователями. Информация должна быть защищена в первую очередь там, где она содержится, создается и обрабатывается, а также в организациях, интересы которых негативно влияют на доступ к внешним данным. Это самый рациональный и эффективный принцип, который является основной ячейкой для защиты интересов организаций На пути к решению проблемы защиты информации и интересов государства в целом. Средства защиты информации - Коллекция инженерно-технических, электрических, электронных, оптических и других приборов и приборов, помимо приборов и технических систем, а также других предметов, используемых для решения различных задач для защиты информации, включая предотвращение утечки и обеспечение безопасности защищенной информации Сложившаяся ситуация в сфере безопасности информационных технологий еще раз подтверждает давно известную ситуацию. Неприятной особенностью технологического прогресса является выявление во время решения некоторых проблем, иногда даже новых более сложные из них. Все вышеперечисленное определяет актуальность проблемы создания защищенных систем обработки Информация, которую нужно начать решать, проанализировав причины сложившейся ситуации. |