|

|

СТОИБ. Сравнительный анализ источников, содержащих сведения об уязвимостях программного обеспечения

Packet Storm предоставляет круглосуточную информацию и инструменты, чтобы помочь смягчить как личные данные, так и финансовые потери в глобальном масштабе. Как только появляется новая информация, Packet Storm выпускает все сразу через свои RSS-каналы, Twitter и Facebook.

За период с 4 марта по 26 июня данный источник опубликовал 29 уязвимостей, что говорит о довольно неплохой публикуемости, а также активности администратора и модераторов в настоящее время.

Полнота сведений составляет 16 из 20 или 80%, что означает практически полную информацию об уязвимости.

Рис.3.1 – Полнота сведений Packet Storm

Данные об эксплойтах полностью достоверны и подтверждены анализом.

PTP – Pen Test Partners – блог исследования уязвимостей и сведний об угрозах программного обеспечения и сетевых систем в целом. Опыт проведения сортировки судебных доказательств и принятия структурированных заметок в цифровой среде судебной лаборатории. Идеальным кандидатом будет удобный сбор и обработка поступающих доказательств по делу для цифровой судебной экспертизы и реагирования на инциденты при подготовке к полному анализу.

В данном источнике за 2020 год было опубликовано всего 3 уязвимости. Это вполне объяснимо, так как информацию в данном блоге добавляет и редактирует один человек, или небольшая команда программистов в области информационной безопасности.

Информация на блоге исследователя очень обширная, однако не все пункты характеристики полноты присутствуют, собственно что можем видеть на диаграмме

Рис.3.2 – Полнота сведений Pen Test Partners

В процентном соотношении полнота составляет 55%. Однако достоверность информации успешно прошла анализ, и принесла хороший результат.

3.3 Результаты анализа интенсивности, полноты и достоверности сведений

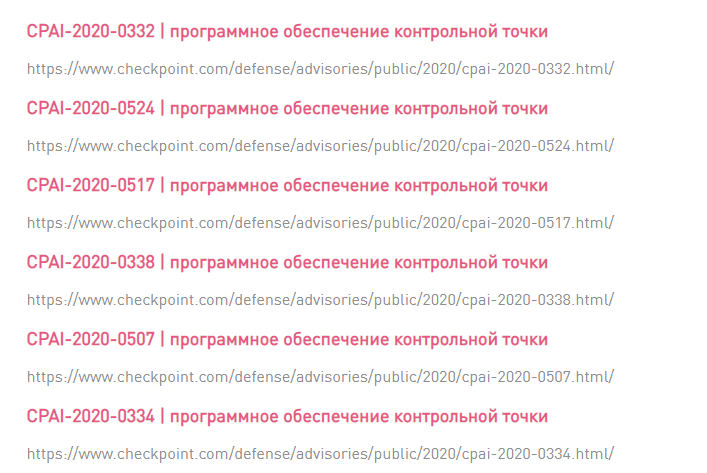

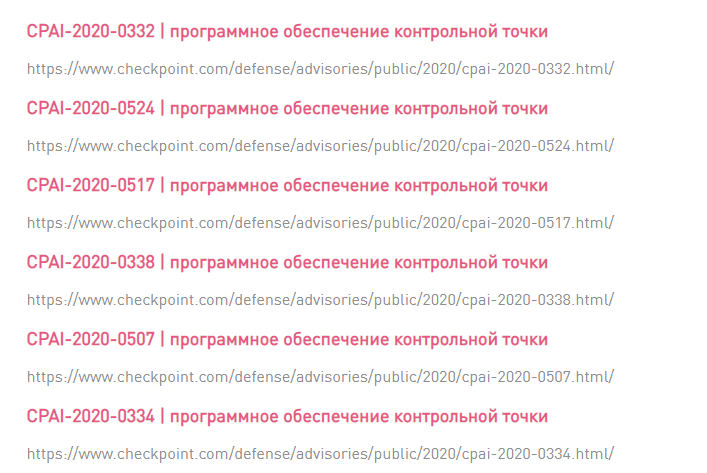

Данный информационный ресурс имеет свои собственные идентификаторы, которые содержат один или несколько уязвимостей. Также такой перечень угроз имеет дату релиза и дату обновления, причину появления эксплойта, и рекомендацию по устранению.

Рис.3.3 – уязвимости на Check Point

Также Check Point имеет свой блог, где обсуждаются проблемы национальной и информационной безопасности, тамже публикуются уязвимости, рекомендации по устранению и дату выявления.

На частоту публикаций Check Point показал очень неплохой результат – 31 уязвимость за исследуемый период, среди всех источников, разработчик ПО занимает лидирующее место.

По полноте можно сказать следующее: так как присуствуют все пункты исследования ресурса, то данный показатель довольно высок – 17 из 20, или в процентном содержании 85% от БДУ.

Рис.3.4 – Полнота сведений Check Point

Также информация, публикуемая разработчиком программного обеспечения довольно точная и достоверная.

4 Анализ паспорта уязвимости CVE-2019-7795

Паспорт уязвимости - Документ (формализованное представление), содержащий описание уязвимости, определяющий характеристики уязвимости и выполненный в соответствии с правилами описания уязвимости.

"Степень опасности уязвимости" представляет собой текстовую информацию, которая может принимать одно из четырех значений: критический, высокий, средний и низкий уровень опасности. Степень опасности определяют в соответствии с отдельной методикой:

«Низкий уровень опасности», если X.Y от 0,0 до 3,9;

«Средний уровень опасности», если X.Y от 4,0 до 6,9;

«Высокий уровень опасности», если X.Y от 7,0 до 9,9;

«Критический уровень опасности», если X.Y = 10,0.

"Возможные меры по устранению уязвимости" включает в себя предложения и рекомендации по устранению выявленных уязвимостей или исключению возможности использования нарушителем выявленных уязвимостей.

CVE - это список записей, каждая из которых содержит идентификационный номер, описание и по крайней мере одну общедоступную ссылку для общедоступных уязвимостей кибербезопасности. Записи CVE используются в многочисленных продуктах и услугах кибербезопасности со всего мира, включая Национальную базу данных уязвимостей США ( NVD ).

Особенный интерес представляет собой степень угрозы уязвимости CVSS.

CVSS - Общая система оценки уязвимостей (Common Vulnerability Scoring System – CVSS) – это система, которая позволяет осуществлять сравнение уязвимостей программного обеспечения с точки зрения их опасности.

Таблица 4.1 – паспорт уязвимости CVE-2019-7795

Описание уязвимости

|

Это уязвимость указывает на попытку атаки, используется уязвимость в Adobe Acrobat и Reader.

Уязвимость возникает из-за ошибки, когда уязвимое программное обеспечение обрабатывает вредоносный PDF-файл. Удаленный злоумышленник может использовать это для получения доступа к конфиденциальным данным с помощью созданного PDF-файла. Успешная эксплуатация может привести к раскрытию информации.

|

Вендор

|

Adobe Systems Inc.

|

Наименования ПО

|

Acrobat Pro DC, Adobe Acrobat 2017, Adobe Acrobat Reader 2017

|

Версия ПО

|

DC Continuous 2019.010.20100 (включительно)

DC Continuous 2019.010.20099 (включительно)

2017 Classic 2017 2017.011.30140 (включительно)

Reader 2017 Classic 2017 2017.011.3013 (включительно)

DC Classic 2015 2015.006.30495 (включительно)

Reader DC Classic 2015 2015.006.30493(включительно)

|

Тип ПО

|

Прикладное ПО информационных систем

|

Операционные системы и аппаратные платформы

|

Windows, MacOS

|

Тип ошибки

|

Чтение за границами буфера

|

Идентификатор типа ошибки

|

CWE-125

|

Класс уязвимости

|

Уязвимость кода

|

Дата выявления

|

16.05.2019

|

Базовый вектор уязвимости

|

AV:N / AC:L / PR:N / UI:N/S: U / C:H / I:N / A:N

|

Уровень опасности уязвимости

|

Критический уровень опасности (базовая оценка CVSS 2.0 составляеn 5.0)

Высокий уровень опасности (базовая оценка CVSS 3.0 составляет 7.5)

|

Возможные меры по устранению

уязвимости

|

Использование рекомендаций:

https://helpx.adobe.com/security/products/acrobat/apsb19-18.html

|

Статус уязвимости

|

Подтверждена производителем

|

Наличие эксплойта

|

Данные уточняются

|

Способ эксплуатации

|

Манипулирование структурами данных

|

Способ устранения

|

Обновление программного обеспечения

|

Информация об устранении

|

Уязвимость устранена

|

Ссылки на источники

|

http://fortiguardcenter.com/encyclopedia/ips/47887

https://helpx.adobe.com/security/products/acrobat/apsb19-18.html

https://www.securityfocus.com/bid/108326

|

Идентификаторы других систем

описаний уязвимостей

|

CVE-2019-7795

|

Прочая информация

|

-

|

Здесь мы видим, что угроза данной угрозы составляет 7.5 баллов, что по вышеупомянутой шкале является высоким уровнем угрозы.

|

|

|

Скачать 2.07 Mb.

Скачать 2.07 Mb.