ЭОСИ ЛР13. Тема Формат

Скачать 214.87 Kb. Скачать 214.87 Kb.

|

1 2 ЛАБОРАТОРНАЯ РАБОТА №13[4ч.]Тема: Формат сообщений SNMPЦель работы: Изучение и получение практических навыков по расшифровке сообщений протокола SNMP. Способствовать формированию соответствующих общих и профессиональных компетенций: ПК 3.1., ПК 3.2., ПК 3.3., ПК 3.4., ПК 3.5., ПК 3.6. ОК 01., ОК 02., ОК 03., ОК 04. Средства для выполнения работы:аппаратные: ПК; СЭДО СВФУ (Moodle) – Портал электронного обучения СВФУ 09.02.06 «Сетевое и системное администрирование», Квалификация: Сетевой и системный администратор МДК.03.01. ЭКСПЛУАТАЦИЯ ОБЪЕКТОВ СЕТЕВОЙ ИНФРАСТРУКТУРЫ _Подготовкаквыполнениюлабораторнойработы: Изучить теоретический материал по теме: «Эксплуатация технических средств сетевой инфраструктуры» Создать группу из двух человек, распределить функции. Зайти в СЭДО СВФУ (Moodle) – Портал электронного обучения СВФУ 09.02.06 «Сетевое и системное администрирование», Квалификация: Сетевой и системный администратор МДК.03.01. ЭКСПЛУАТАЦИЯ ОБЪЕКТОВ СЕТЕВОЙ ИНФРАСТРУКТУРЫ . Тема: «Эксплуатация технических средств сетевой инфраструктуры». Открыть Лабораторную работу № 1 и анализировать задачи. Создать файл «Выполнение заданий» и на первой строке написать Фамилию,имя, группу. Размер шрифта14, Times New Roman. Оценить свою работу и других групп _Исходныеданные Общие положения Всю необходимую информацию протокол SNMP получает из базы управляющей информации (ManagementInformationBase, MIB). MIB представляет собой базу данных стандартизированной структуры. База данных имеет древовидную структуру, а все переменные классифицированы по тематике. Каждое поддерево содержит определенную тематическую подгруппу переменных. Наиболее важные компоненты, отвечающие за работу сетевых узлов, объединены в подгруппе MIB-II. Существуют два типа MIB: стандартные и фирменные. Стандартные MIB определены комиссией по деятельности Интернет (Internet Activity Board, IAB), а фирменные - производителем устройства. В таблице 1 приведён список наиболее распространенных стандартов баз управляющей информации. Таблица 1

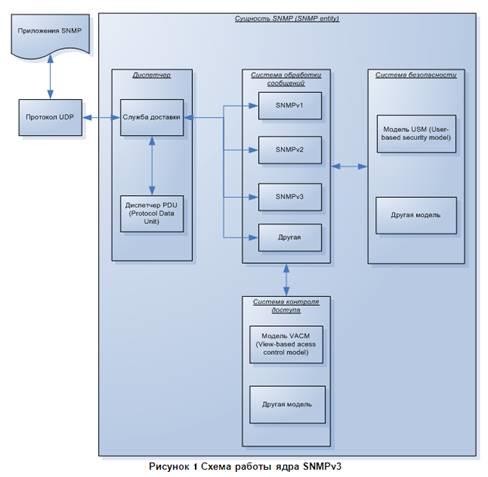

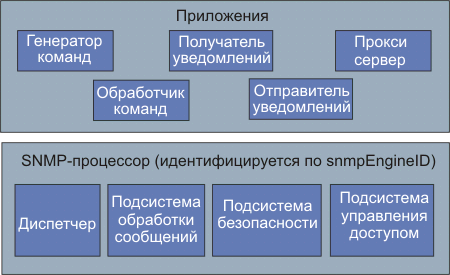

В базах данных, указанных в таблице 1, присутствует множество переменных, которые могут быть полезны для диагностирования сети и сетевых устройств. Например, используя MIB-II, можно получить сведения об общем количестве пакетов, переданных сетевым интерфейсом, а с помощью MIB повторителя можно узнать информацию о количестве коллизий в порту. В MIB каждый объект имеет имя и тип. Имя объекта характеризует его положение в дереве MIB. При этом имя дочернего узла включает в себя имя родительского узла и задается целым числом. Отличия SNMPv 3 SNMP – протокол прикладного уровня. Он предназначен для обмена информацией между сетевыми устройствами. При помощи этого протокола, сетевой администратор может производить анализ сетевого оборудования, находить и решать множество сетевых проблем. В Декабре 1997 года с выходом SNMPv3, пользователям стали доступны новые службы, такие как: ограничение доступа, защита данных и аутентификация пользователя. Кроме этого, стоит отметить, что SNMPv3 перенял модульную архитектуру от своих предшественников. Это обеспечивает поддержку предыдущих версий SNMPи, не смотря на то, что SNMPv1 и SNMPv2 не поддерживают аутентификацию и шифрование, у Вас будет возможность управления устройствами, которые поддерживают эти версии. При создании новой версии разработчики руководствовались следующими принципами: необходимо обеспечить большую безопасность протокола (особенно для операций типа SET); SNMPv3 должен иметь возможность дальнейшего развития и расширения; протокол должен остаться простым и понятным; настройки параметров безопасности SNMPv3 должны быть максимально простыми; В SNMPv3 уже не применяются термины «агент» и «менеджер», теперь используются термины «сущности». Как и раньше одна сущность находится на управляемом устройстве, а вторая занимается опросом приложений. У сущностей-агентов и сущностей-менеджеров теперь есть ядро, которое выполняет четыре основные функции (см. Рисунок 1): 1.функции диспетчера; 2.обработка сообщений; 3.функции безопасности; 4.контроль доступа. Диспетчер– это простая система управления входящим и исходящим трафиком. Для каждого исходящего блока данных (PDU) он определяет тип необходимой обработки (SNMPv1, SNMPv2, SNMPv3) и передает блок данных соответствующему модулю в системе обработки сообщений. После того как система обработки сообщений вернет сообщение, которое содержит этот блок данных, Диспетчер отправит его на транспортный уровень для последующей передачи. Для входящих сообщений, Диспетчер проводит обратную операцию. Системаобработкисообщений получаетотДиспетчераисходящиеблокиданных(PDU),добавляеткнимподходящийзаголовокивозвращаетихобратно Диспетчеру. Системабезопасности отвечает за шифрование и аутентификацию. Все исходящие сообщения перед отправкой сначалапередаются из системы обработки сообщений в систему безопасности, где все шифруются поля взаголовкесообщения,блокданных(PDU),генерируетсякодаутентификацииидобавляетсякзаголовкусообщения. Послеэтогосообщениепередаетсяобратновсистемуобработки сообщений.Точнотакаяжеоперация,но вобратномпорядкепроизводитсядлявсехвходящихсообщений. Системаконтролядоступа управляет службами аутентификации для контроля доступа к MIB исходя из содержимого блоковданных. (PDU). Теоретически, система контроля доступа может работать с самыми разнымимоделями контроля доступа, но на данный момент в RFC 2275 описана только одна модель – VACM(View-BasedAccessControlModel) Таблица2-ОсновныеметодыSNMP

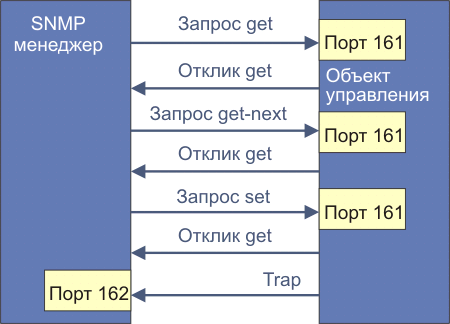

ПрипомощиэтихкомандистандартнойбазыMIBможнополучитьсамуюразнообразнуюинформацию. Например:количество принятыхиотправленныхпакетовпоTCP,IP,UDPилиICMP.Аещеможноузнатьоколичествеошибок,которыебылиобнаруженывовремяотправкиилиполученияпакетов. При разработке SNMPv3 немало внимания было уделено безопасности протокола. Теперь сталаподдерживатьсямодель,ориентированнаянапользователя(User-BasedSecurityModelсокр.USM<*см.RFC 3414> ) благодаря которой стало возможным добавление модулей аутентификации ишифрованиябезсменыбазовой архитектуры.  БезопасностьвSNMPv3 МодельUSMвключаетвсебямодульаутентификации,модульшифрованияимодульконтролявремени.При этом, модуль аутентификации и шифрования занимаются защитой данных, а модуль контролявременисинхронизируетвремямеждусущностямиSNMP. Основныепроблемы,которыенеобходимобылорешитьприпомощимоделиUSM:Изменениеданныхсущностяминепрошедшимиаутентификацию; Возможностьоткладываниякаких-либодействийнанеопределенноевремяилиповторениеоднихитехжедействийс произвольнымиинтервалами; Возможностьзаблокироватьобменданнымимеждусущностями; Возможностьперехвататрафикаприпередачемеждусущностями; Возможность«маскарада»,т.е.сущностьнепрошедшаяаутентификацию,моглаприкинутьсясущностьюпрошедшейаутентификацию. Проблему решили следующим образом: для каждого сетевого устройства пароль преобразуется внекоторыйуникальныйключ.Этообеспечиваетдополнительнуюбезопасностьт.к.дажевтомслучае,еслиключбудетперехвачен,злоумышленникполучитдоступтолькокодномусетевомуустройству. Для шифрования пароля используется алгоритм MD5, но разработчики видимо решили, что это необеспечит достаточной сохранности пароля и поэтому блок PDU дважды хэшируется при помощидвух разных ключей, которые в свою очередь генерируются из закрытого ключа. Позже, первые 12октетовиспользуютсякаккодаутентификациисообщения,которыйдобавляетсяксообщению.Такойже процесс приходится производить на другой стороне, но только в обратном порядке. Несмотря навсю сложность и энергоемкость процесса передачи данных между сущностями SNMP, по мнениюразработчиков, алгоритм шифрования (DES) на самом деле не обеспечивает достаточной защитыинформации, поэтому в дальнейшем предполагается использовать другие алгоритмы. Например,алгоритмДиффи-Хиллмана (Diffie-Hillman) Разработчикамипредусмотрено3уровнябезопасности: noAuthNoPriv–паролипередаютсявоткрытомвиде,конфиденциальностьданныхотсутствует. authNoPriv – аутентификация без конфиденциальности. Большинство пользователейиспользуетименноэтотуровеньт.куровеньзащищенностивнемужедостаточновысок,асетевыеустройстванеперегружаютсяшифрованиемданных. authPriv–аутентификацияишифрование.Максимальныйуровеньзащищенности. Как правило, покупатели сначала выбирают второй уровень безопасности и лишь немногие из них,потомначинаютиспользоватьтретий.Однойизпричин,покоторойнеиспользуетсятретийуровень,является то,чтоонперегружаетсетевыеустройства. На данный момент закончена разработка новой спецификацииDataOverCableServiceInterfaceSpecification<см.стандартRFC3256>,адляуправленияключамимногиепользователи уже используют алгоритмы Диффи-Хиллмана (Diffie-Hillman) и KerberosвместоDES.Скорее всего, это означает, что скоро можно будет ожидать выход новой версии протоколаSNMP. Интернет - гигантская сеть. Напрашивается вопрос, как она сохраняет свою целостность ифункциональность без единого управления? Если же учесть разнородность ЭВМ, маршрутизаторов ипрограммного обеспечения, используемых в сети, само существование Интернет представится просточудом. Так как же решаются проблемы управления в Интернет? Отчасти на этот вопрос уже данответ - сеть сохраняет работоспособность за счет жесткой протокольной регламентации. "Запаспрочности" заложен в самих протоколах. Функции диагностики возложены, как было сказано выше, напротокол ICMP. Учитывая важность функции управления, для этих целей создано два протокола SNMP(Simple Network Management Protocol, RFC-1157, -1215, -1187, -1089, std-15 разработан в 1988 году) иCMOT (Common Management Information services and protocol over TCP/IP, RFC-1095, в последнее времяприменениеэтогопротоколаограничено).Обычноуправляющаяприкладнаяпрограммавоздействуетнасеть по цепочке SNMP-UDP-IP-Ethernet. Наиболее важным объектом управления обычно являетсявнешнийпортсети(gateway)илимаршрутизаторсети.Каждомууправляемомуобъектуприсваиваетсяуникальный идентификатор. Протокол SNMP работает на базе транспортных возможностей UDP (возможны реализации и наоснове ТСР) и предназначен для использования сетевыми управляющими станциями. Он позволяетуправляющим станциям собирать информацию о положении в сети Интернет. Протокол определяетформатданных,аихобработкаиинтерпретацияостаютсянаусмотрениеуправляющихстанцийилименеджера сети. SNMP-сообщения не имеют фиксированного формата и фиксированных полей. Присвоей работе SNMP использует управляющую базу данных (MIB - management information base, RFC-1213,-1212, std-17). Алгоритмы управления в Интернет обычно описывают в нотации ASN.1 (Abstract Syntax Notation). Всеобъекты в Интернет разделены на 10 групп и описаны в MIB: система, интерфейсы, обмены,трансляция адресов, IP, ICMP, TCP, UDP, EGP, SNMP. В группу "система" входит название и версияоборудования,операционнойсистемы,сетевогопрограммногообеспеченияипр..Вгруппу"интерфейсы"входит число поддерживаемых интерфейсов, тип интерфейса, работающего под IP (Ethernet, LAPBetc.), размер дейтограмм, скорость обмена, адрес интерфейса. IP-группа включает в себя время жизнидейтограмм, информация о фрагментации, маски субсетей и т.д. В TCP-группу входит алгоритмповторной пересылки, максимальное число повторных пересылок и пр.. Ниже приведена таблица (3)команд(pdu -protocol data unit)SNMP: Таблица3-КомандыSNMP

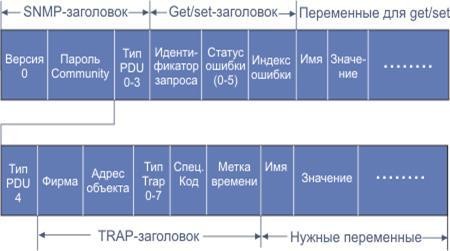

Рис.2-Схемазапросов/откликовSNMP ФорматSNMP-сообщений,вкладываемыхвUDP-дейтограммы,имеетвид (рис.4.4.13.2):  Рис.3-ФорматSNMP-сообщений,вкладываемыхвUDP-дейтограммы Поле версия содержит значение, равное номеру версии SNMP минус один. Поле пароль (community -определяетгруппудоступа)содержитпоследовательностьсимволов,котораяявляетсяпропускомпривзаимодействии менеджера и объекта управления. Обычно это поле содержит 6-байтовую строкуpublic, что означает общедоступность. Для запросов GET, GET-next и SET значение идентификаторазапроса устанавливается менеджером и возвращается объектом управления в отклике GET, чтопозволяет связывать в пары запросы и отклики. Поле фирма (enterprise) = sysobjectid объекта. Полестатусошибкихарактеризуетсяцелымчислом, присланнымобъектомуправления: Таблица4.Номераиназначенияиспользуемыхпортов

Таблица5-Кодыошибок

Если произошла ошибка, поле индекс ошибки (error index) характеризует, к какой из переменных этоотносится. error index является указателем переменной и устанавливается объектом управления неравнымнулюдляошибокbadvalue,readonlyи nosuchname.ДляоператораTRAP(типPDU=4)форматсообщенияменяется. Таблица типовTRAPпредставлена ниже(4.4.13.4): Таблица6 -Коды TRAP

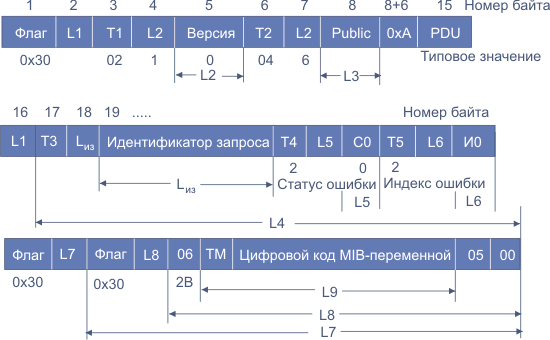

ДлятипTRAP0-4полеспециальныйкоддолжнобытьравнонулю. Полевременнаяметкасодержитчислосотыхдолейсекунды(числотиков)смоментаинициализацииобъектауправления.Такпрерываниеcoldstartвыдаетсяобъектомчерез200мспослеинициализации. В последнее время широкое распространение получила идеология распределенного протокольногоинтерфейса DPI (Distributed Protocol Interface). Для транспортировки snmp-запросов можетиспользоваться не только UDP-, но и TCP-протокол. Это дает возможность применять SNMP-протокол не только в локальных сетях. Форматы SNMP-DPI-запросов (версия 2.0) описаны в документеRFC-1592.Примерзаголовкаsnmp-запроса(изображенныеполяобразуютединыймассив;см.рис. 4.4.13.3):  Рис.4-ФорматзаголовкаSNMP-запроса Поле Флаг=0x30 является признаком ASN.1-заголовка. Коды Ln - представляют собой длины полей,начинающиеся с байта, который следует за кодом длины, вплоть до конца сообщения-запроса (n - номерполя длины), если не оговорено другое. Так L1 - длина пакета-запроса, начиная с T1 и до конца пакета, аL3 - длина поля пароля. Субполя Tn - поля типа следующего за ними субполя запроса. Так T1=2 означает,что поле характеризуется целым числом, а T2=4 указывает на то, что далее следует пароль (полеcommunity,вприведенномпримере=public).Цифры под рисункамиозначаюттиповыезначения субполей. Код 0xA - является признаком GET-запроса, за ним следует поле кода PDU (=0-4, см. табл.4.4.13.1) Блок субполей идентификатора запроса служит для тех же целей, что и другие идентификаторы - дляопределения пары запрос-отклик. Собственно идентификатор запроса может занимать один или двабайта, что определяется значением Lиз. СО - статус ошибки (СО=0 - ошибки нет); ТМ - тип MIB-переменной (в приведенном примере = 0x2B); ИО - индекс ошибки. Цифровой код MIB-переменнойотображается последовательностью цифровых субполей, характеризующих переменную, например:переменная 1.3.6.1.2.1.5 (в символьном выражении iso.org.dod.internet.mgmt.mib.icmp) характеризуетсяпоследовательностьюкодов0x2B 0x06 0x01 0x02 0x01 0x050x00. Начиная с января 1998 года, выпущен набор документов, посвященных SNMPv3 . В этой версиисущественнорасширенафункциональность(см.таблицу1типPDU=5-8),разработанасистемабезопасности. В данной версии реализована модель, базирующаяся на процессоре SNMP (SNMP Engene) и содержащаянесколькоподсистем(дипетчер,системаобработкисообщений,безопасностииуправлениядоступом,см.рис. 4.4.13.4). Перечисленныеподсистемыслужатосновойфункционированиягенератораиобработчикакоманд,отправителя и обработчика уведомлений и прокси-сервера (Proxy Forwarder), работающих наприкладномуровне.ПроцессорSNMP идентифицируетсяспомощьюsnmpEngineID. Обеспечение безопасности модели работы SNMP упрощается обычно тем, что обмен запросами-откликами осуществляется в локальной сети, а источники запросов-откликов легкоидентифицируются.  Рис.5-АрхитектурасущностиSNMP (SNMP-entity) КомпонентыпроцессораSNMPперечисленывтаблице4.4.13.5 (смотриRFC2571и-2573) Таблица7-КомпонентыпроцессораSNMP

На рис. 6 показан формат сообщений SNMPv3, реализующий модель безопасности UBM (User-BasedSecurityModel).  Рис.6-ФорматсообщенийSNMPv3cUBM Первые пять полей формируются отправителем в рамках модели обработки сообщений иобрабатываютсяполучателем.Следующиешестьполейнесутвсебепараметрыбезопасности.ДалееследуетPDU(блок поляданных)сcontextEngeneIDи contextName. msgVersion(дляSNMPv3)=3 msgID - уникальный идентификатор, используемый SNMP-сущностями для установлениясоответствиямеждузапросомиоткликом.ЗначениеmsgIDлежитвдиапазоне0- (231 -1) msgMaxSize - определяет максимальный размер сообщения в октетах, поддерживаемыйотправителем.Егозначениележитвдиапазоне484 - (231-1)иравно максимальномуразмерусегмента,которыйможетвоспринятьотправитель. msgFlags - 1-октетная строка, содержащая три флага в младших битах: reportableFlag, privFlag,authFlag.ЕслиreportableFlag=1,должнобытьприсланосообщениес PDUReport;когдафлаг=0,Reportпосылать не следует. Флаг reportableFlag=1 устанавливается отправителем во всех сообщенияхзапроса (Get, Set) или Inform. Флаг устанавливается равным нулю в откликах, уведомлениях Trap илисообщениях Report. Флаги privFlag и authFlag устанавливаются отправителем для индикации уровнябезопасности для данного сообщения. Для privFlag=1 используется шифрование, а для authFlag=0 -аутентификация. Допустимы любые комбинации значений флагов кроме privFlag=1 AND authFlag=0(шифрование бехаутентификации). msgSecurityModel - идентификатор со значением в диапазоне 0 - (231 -1), который указывает на модельбезопасности, использованную при формировании данного сообщения. Зарезервированы значения 1 дляSNMPv1,2и 3 -дляSNMPv3. Модель безопасности USM (User-Based Security Model) использует концепцию авторизованного сервера(authoritativeEngene). Прилюбойпередачесообщенияоднаилидвесущности,передатчикилиприемник,рассматриваются в качестве авторизованного SNMP-сервера. Это делается согласно следующимправилам: КогдаSNMP-сообщениесодержитполеданных,котороепредполагаетотклик(например, Get,GetNext,GetBulk,SetилиInform), получательтакогосообщения считаетсяавторизованным. КогдаSNMP-сообщениесодержитполеданных,котороенепредполагаетпосылкуотклика(например,SNMPv2-Trap,ResponseилиReport),тогдаотправительтакогосообщениясчитаетсяавторизованным. Таким образом, сообщения, посланные генератором команд, и сообщения Inform, посланныеотправителем уведомлений, получатель является авторизованным. Для сообщений, посланныхобработчикомкомандилиотправителемуведомленийTrap,отправительявляетсяавторизованным.Такойподход имеетдвецели: Своевременность сообщения определяется с учетом показания часов авторизованного сервера. Когдаавторизованныйсерверпосылаетсообщение(Trap,Response,Report),оносодержиттекущеепоказаниечасов, так что неавторизованный получатель может синхронизовать свои часы. Когданеавторизованный сервер посылает сообщение (Get, GetNext, GetBulk, Set, Inform), он помещает тудатекущую оценку показания часов места назначения, позволяя получателю оценить своевременностьприходасообщения. Процесс локализации ключа, описанный ниже, устанавливает единственного принципала, которыйможетвладетьключем.Ключимогутхранитьсятольковавторизованномсервере,исключаяхранениенесколькихкопий ключавразныхместах. Когда исходящее сообщение передается процессором сообщений в USM, USM заполняет поляпараметровбезопасностивзаголовкесообщения.Когдавходноесообщениепередаетсяобработчикомсообщений в USM, обрабатываются значения параметров безопасности, содержащихся в заголокесообщения.В параметрахбезопасностисодержатся: msgAuthoritativeEngeneID - snmpEngeneID авторизованного сервера, участвующего в обмене. Такимобразом,этозначениеидентификатораотправителядляTrap,ResponseилиReportилиадресатадляGet,GetNext, GetBulk, Set или Inform. msgAuthoritativeEngeneBoots - snmpEngeneBoots авторизованного сервера, участвующего в обмене.Объект snmpEngeneBoots является целым в диапазоне 0 - (231 -1). Этот код характеризует число раз,котороеSNMP-сервербылперезагружен смоментаконфигурирования. msgAuthoritativeEngeneTime - nmpEngeneTime авторизованного сервера, участвующего в обмене.Значение этого кода лежит в диапазоне 0 - (231 -1). Этот код характеризует число секунд, котороепрошлосмоментапоследнейперезагрузки.Каждыйавторизованныйсервердолженинкрементироватьэтоткод один раз всекунду. msgUserName-идентификаторпользователяотименикоторогопосланосообщение. msgAuthenticationParameters-нуль,еслиприобмененеиспользуетсяаутентификация.Впротивномслучае-это аутентификационный параметр. msgPrivacyParameters - нуль - если не требуется соблюдения конфимденциальности. В противномслучае-этопараметрбезопасности.ВдействующеймоделиUSMиспользуетсяалгоритмшифрованияDES. Механизм аутентификации в SNMPv3 предполагает, что полученное сообщение действительно посланопринципалом,идентификаторкоторогосодержитсявзаголовкесообщения,ионнебылмодифицированпо дороге. Для реализации аутентификации каждый из принципалов, участвующих в обмене должениметь секретный ключ аутентификации, общий для всех участников (определяется на фазеконфигурации системы). В посылаемое сообщение отправитель должен включить код, которыйявляется функцией содержимого сообщения и секретного ключа. Одним из принципов USM являетсяпрверка своевременности сообщения (смотри выше), что делает маловероятной атаку сиспользованиемкопий сообщения. СистемаконфигурированияагентовпозволяетобеспечитьразныеуровнидоступакMIBдляразличныхSNMP-менеджеров. Это делается путем ограничения доступа некоторым агантам к определеннымчастям MIB, а также с помощью ограничения перечня допустимых операций для заданной части MIB.Такая схема управления доступом называется VACM (View-Based Access Control Model). В процессеуправления доступом анализируется контекст (vacmContextTable), а также специализированныетаблицыvacmSecurityToGroupTable, vacmTreeFamilyTableи vacmAccessTable. SNMP-протокол служит примером системы управления, где для достижения нужного результатавыдаетсянекоманда,аосуществляетсяобменинформацией,решениежепринимается"наместе" всоответствии с полученными данными. Внедрены подситемы аутентификации, информационнойбезопасностииуправлениядоступом. 1 2 |