Лекция. Теоретическое обоснование

Скачать 456 Kb. Скачать 456 Kb.

|

|

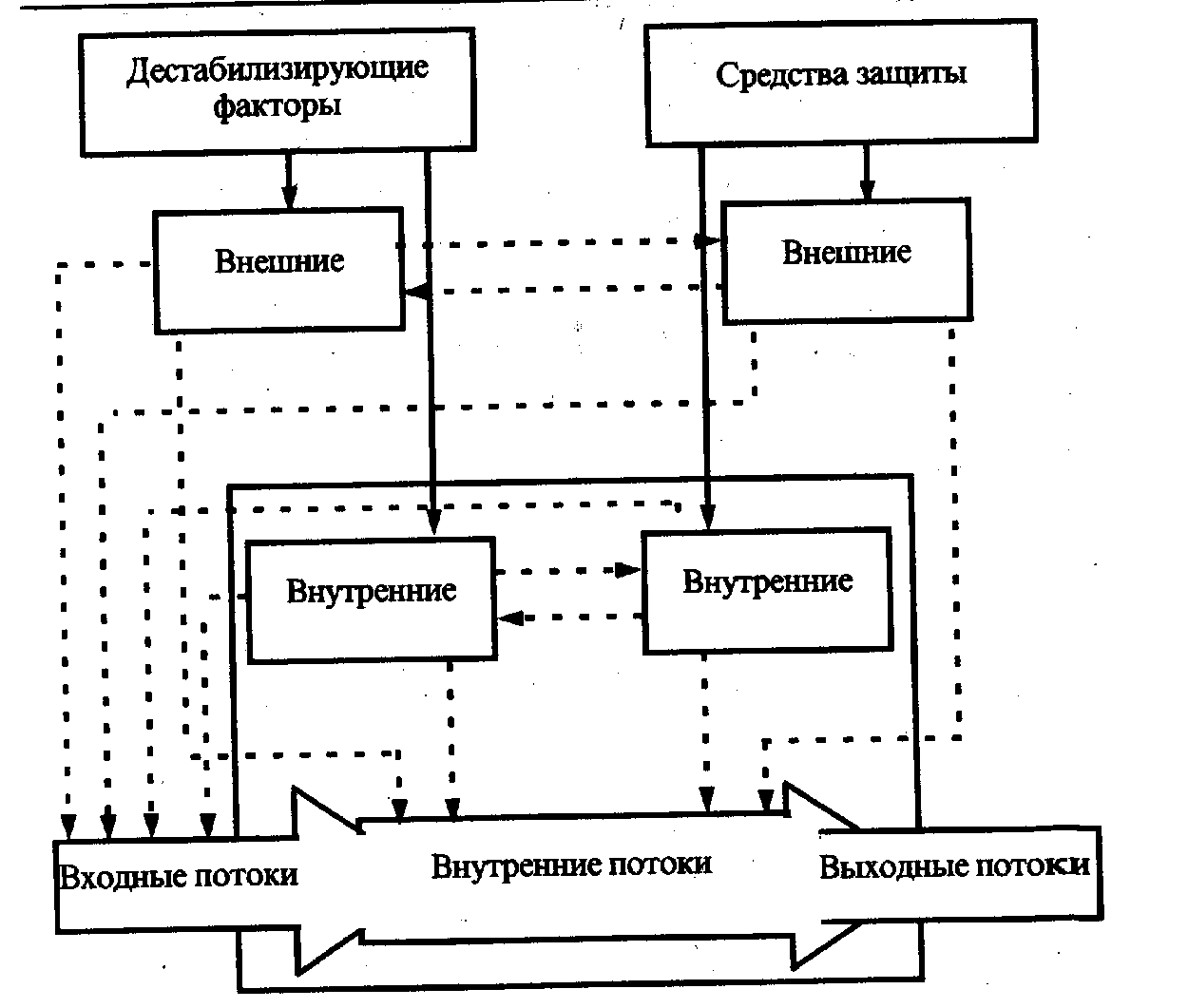

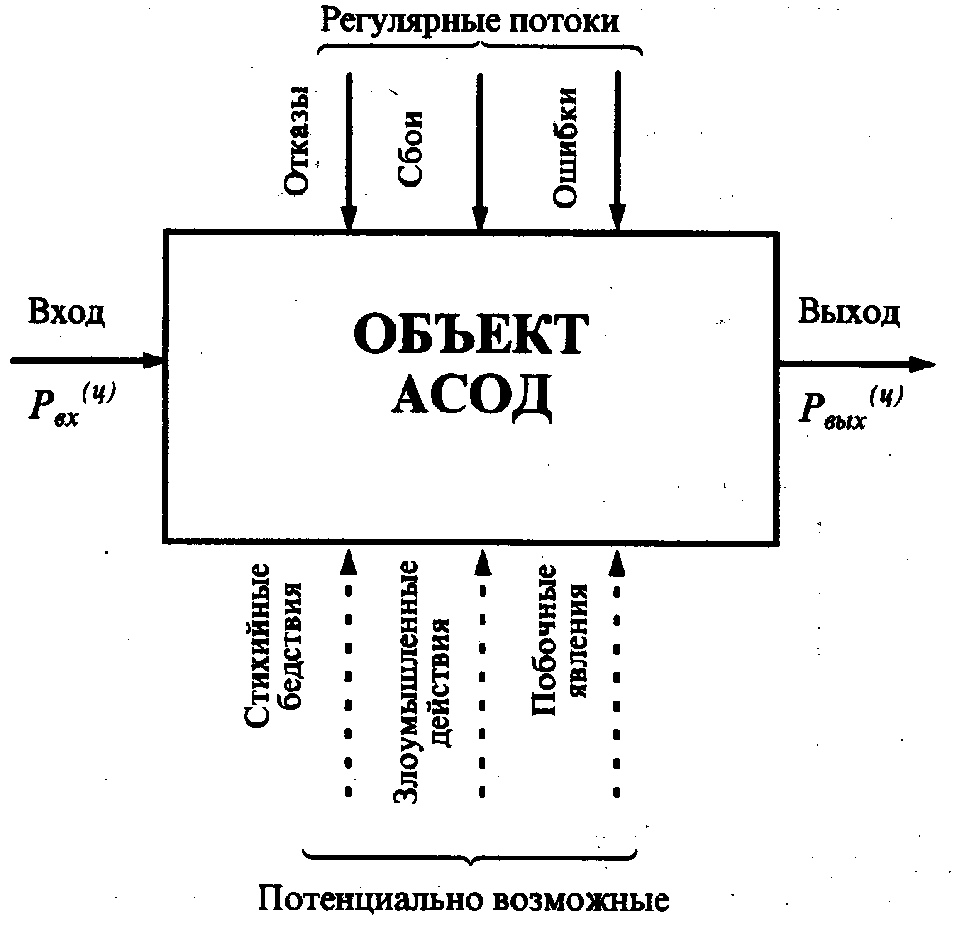

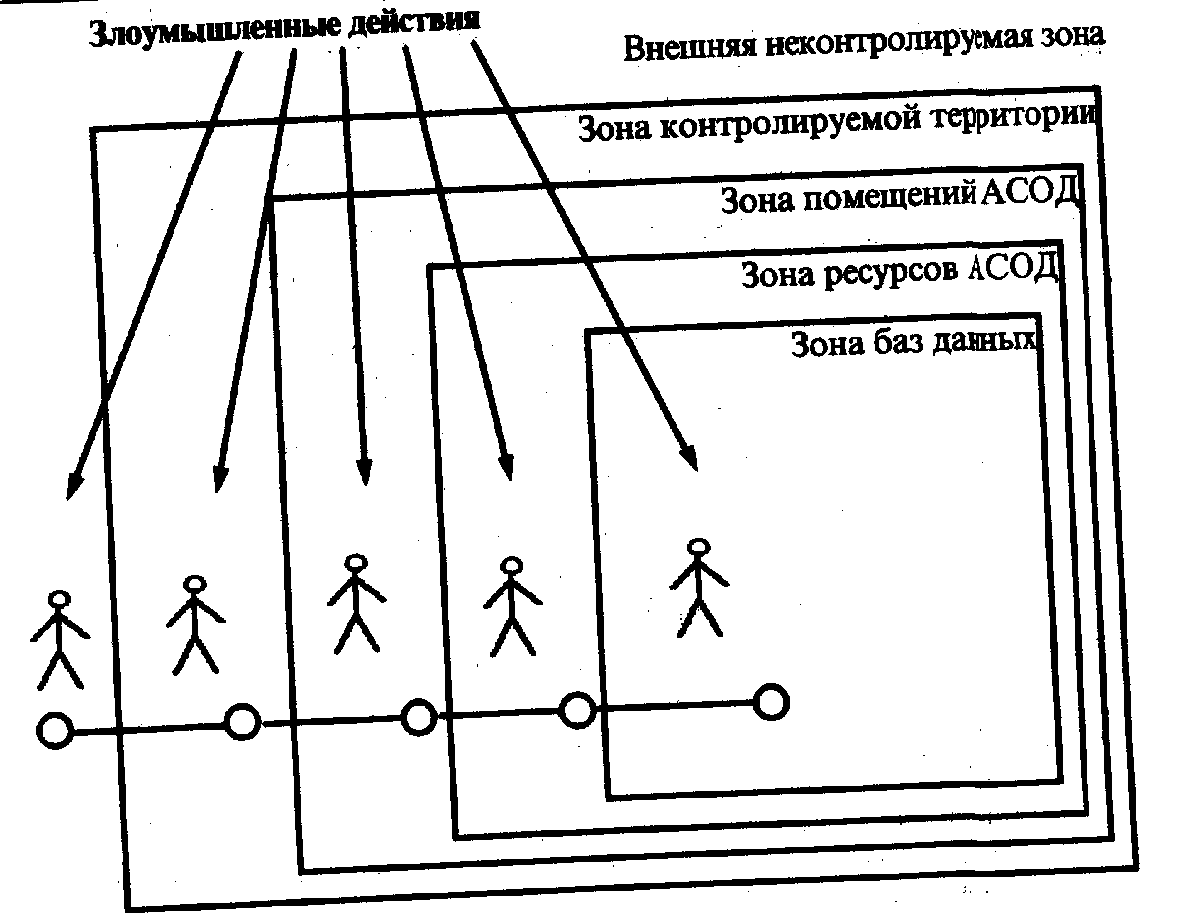

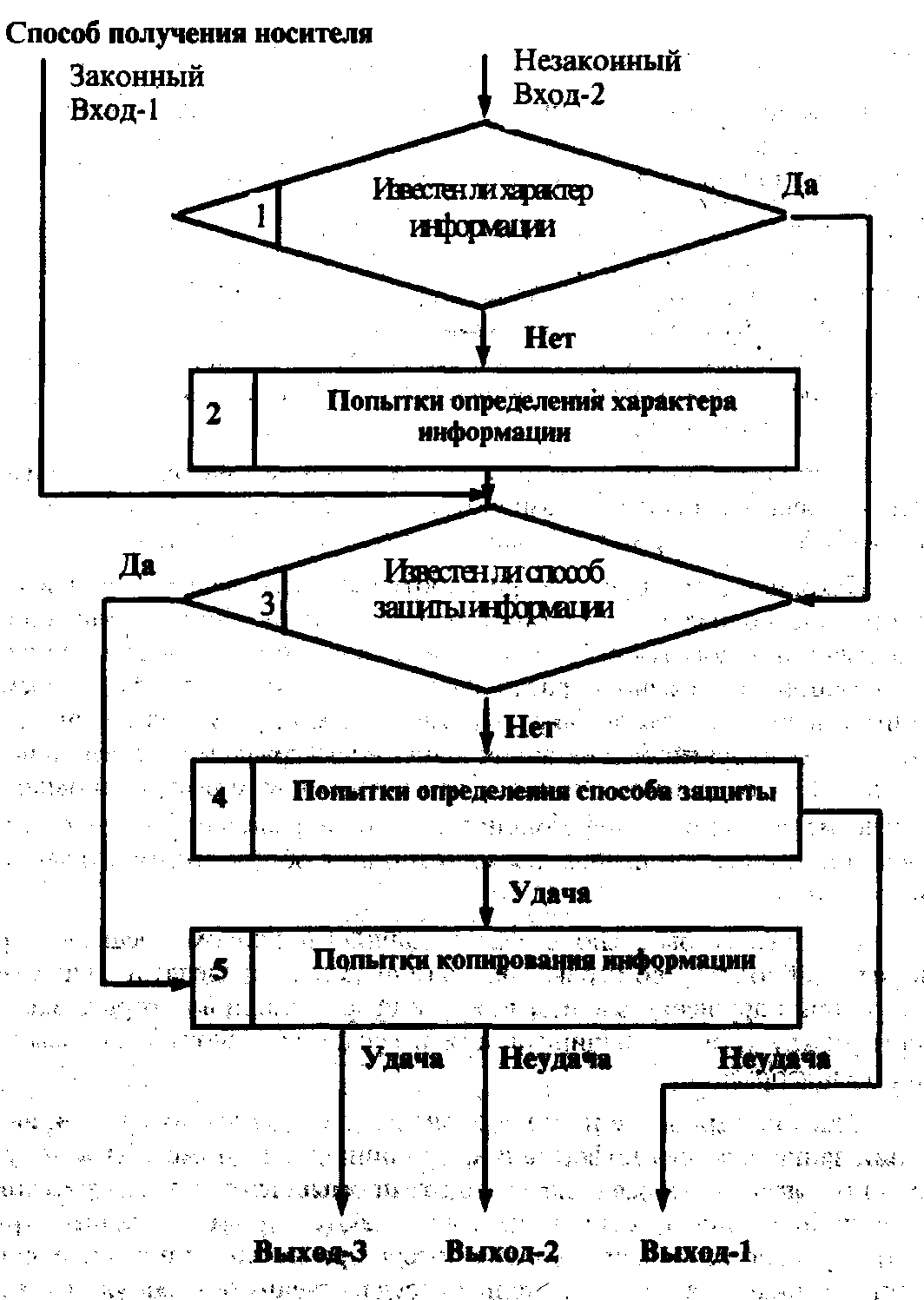

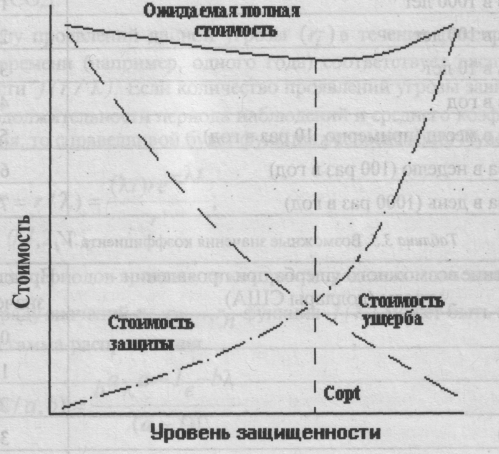

Комплексные оценки защищенности автоматизированных систем Теоретическое обоснование Уязвимость информации есть событие, возникающее как результат такого стечения обстоятельств, когда в силу каких-то причин используемые в АСОД средства защиты не в состоянии оказать достаточного противодействия проявлению дестабилизирующих факторов и нежелательного их воздействия на защищаемую информацию. Модель уязвимости информации в АСОД в самом общем виде представлена на рисунке 3.1. Данная модель детализируется при изучении конкретных видов уязвимости информации: нарушения физической или логической целостности, несанкционированной модификации, несанкционированного получения, несанкционированного размножения.  Рисунок 3.1 – Общая модель воздействия на информацию При детализации общей модели основное внимание акцентируется на том, что подавляющее большинство нарушений физической целостности информации имеет место в процессе ее обработки на различных участках технологических маршрутов. При этом целостность информации в каждом объекте АСОД существенно зависит не только от процессов, происходящих на объекте, но и от целостности информации, поступающей на его вход. Основную опасность представляют случайные дестабилизирующие факторы (отказы, сбои и ошибки компонентов АСОД), которые потенциально могут проявиться в любое время, и в этом отношении можно говорить о регулярном потоке этих факторов. Из стихийных бедствий наибольшую опасность представляют пожары, опасность которых в большей или меньшей степени также является постоянной. Опасность побочных явлений практически может быть сведена к нулю путем надлежащего выбора места для помещений АСОД и их оборудования. Что касается злоумышленных действий, то они связаны, главным образом, с несанкционированным доступом к ресурсам АСОД. При этом наибольшую опасность представляет занесение вирусов. В соответствии с изложенным общая модель процесса нарушения физической целостности информации на объекте АСОД может быть представлена так, как показано на рисунке 3.2.  Рисунок 3.2 – Общая модель процесса нарушения физической целостности информации С точки зрения несанкционированного получения информации принципиально важным является то обстоятельство, что в современных АСОД оно возможно не только путем непосредственного доступа к базам данных, но и многими путями, не требующими такого доступа. При этом основную опасность представляют злоумышленные действия людей. Воздействие случайных факторов само по себе не ведет к несанкционированному получению информации, оно лишь способствует появлению, КНПИ, которыми может воспользоваться злоумышленник. Структурированная схема потенциально возможных злоумышленных действий в современных АСОД для самого общего случая представлена на рисунке 3.3.  Рисунок 3.3 – Структурированная схема потенциально возможных злоумышленных действий в АСОД Выделенные на рисунке зоны определяются следующим образом: 1) внешняя неконтролируемая зона – территория вокруг АСОД, на которой персоналом и средствами АСОД не применяются никакие средства и не осуществляются никакие мероприятия для защиты информации; 2) зона контролируемой территории – территория вокруг помещений АСОД, которая непрерывно контролируется персоналом или средствами АСОД; 3) зона помещений АСОД – внутреннее пространство тех помещений, в которых расположены средства системы; 4) зона ресурсов АСОД – та часть помещений, откуда возможен непосредственный доступ к ресурсам системы; 5) зона баз данных – та часть ресурсов системы, с которых возможен непосредственный доступ к защищаемым данным. Злоумышленные действия с целью несанкционированного получения информации в общем случае возможны в каждой из перечисленных зон. При этом для несанкционированного получения информации необходимо одновременное наступление следующих событий: нарушитель должен получить доступ в соответствующую зону; во время нахождения нарушителя в зоне в ней должен проявиться (иметь место) соответствующий КНПИ; соответствующий КНПИ должен быть доступен нарушителю соответствующей категории; в КНПИ в момент доступа к нему нарушителя должна находится защищенная информация. Рассмотрим далее трансформацию общей модели уязвимости с точки зрения несанкционированного размножения информации. Принципиальными особенностями этого процесса являются: 1) любое несанкционированное размножение есть злоумышленное действие; 2) несанкционированное размножение может осуществляться в организациях-разработчиках компонентов АСОД, непосредственно в АСОД и сторонних организациях, причем последние могут получать носитель, с которого делается попытка снять копию как законным, так и незаконным путем. Попытки несанкционированного размножения информации у разработчика и в АСОД есть один из видов злоумышленных действий с целью несанкционированного ее получения и поэтому имитируются приведенной выше (см. рисунок 3.3) моделью. Если же носитель с защищаемой информацией каким-либо путем (законным или незаконным) попал в стороннюю организацию, то для его несанкционированного копирования могут использоваться любые средства и методы, включая и такие, которые носят характер научных исследований и опытно-конструкторских разработок. Тогда модель процесса размножения в самом общем виде может быть представлена так, как показано на рисунок 3.4. Для определения значений показателей уязвимости информации должны быть разработаны методы, соответствующие природе этих показателей и учитывающие все факторы, влияющие на их значение. На основе этих методов должны быть разработаны модели, позволяющие рассчитывать значения любой совокупности необходимых показателей и при любых вариантах архитектурного построения АСОД, технологии и условий ее функционирования. Ниже рассматриваются подходы к разработке названных методов и моделей. В процессе развития теории и практики защиты информации сформировалось три методологических подхода к оценке уязвимости информации: эмпирический, теоретический и теоретико-эмпирический. Сущность эмпирического подхода заключается в том, что на основе длительного сбора и обработки данных о реальных проявлениях угроз информации и о размерах того ущерба, который при этом имел место, чисто эмпирическим путем устанавливаются зависимости между потенциально возможным ущербом и коэффициентами, характеризующими частоту проявления соответствующей угрозы и значения имевшего при ее проявлении размера ущерба. Наиболее характерным примером моделей рассматриваемой разновидности являются модели, разработанные специалистами американской фирмы IBM. Рассмотрим развиваемые в этих моделях подходы.  Рисунок 3.4 – Общая модель процесса несанкционированного копирования информации Исходной посылкой при разработке моделей является почти очевидное предположение: с одной стороны, при нарушении защищенности информации наносится некоторый ущерб, с другой, обеспечение защиты информации сопряжено с расходованием средств. Полная ожидаемая стоимость защиты может быть выражена суммой расходов на защиту и потерь от ее нарушения. Указанная зависимость графически представлена на рисунке 3.5. Совершенно очевидно, что оптимальным решением было бы выделение на защиту информации средств в размере Сорt, поскольку именно при этом обеспечивается минимизация общей стоимости защиты информации. Для того чтобы воспользоваться данным подходом к решению проблемы, необходимо, во-первых, знать (или уметь определять) ожидаемые потери при нарушении защищенности информации, а во-вторых, зависимость между уровнем защищенности и средствами, затрачиваемыми на защиту информации.  Рисунок 3.5 – Стоимостные зависимости защиты информации Решение первого вопроса, т.е. оценки ожидаемых потерь при нарушении защищенности информации, принципиально может быть получено лишь тогда, когда речь идет о защите промышленной, коммерческой и им подобной тайны, хотя и здесь встречаются весьма серьезные трудности. Что касается оценки уровня потерь при нарушении статуса защищенности информации, содержащей государственную, военную и им подобную тайну, то здесь до настоящего времени строгие подходы к их получению не найдены. Данное обстоятельство существенно сужает возможную область использования моделей, основанных на рассматриваемых подходах. Для определения уровня затрат, обеспечивающих требуемый уровень защищенности информации, необходимо по крайней мере знать, во-первых, полный перечень угроз информации, во-вторых, потенциальную опасность для информации каждой из угроз и, в-третьих, размеры затрат, необходимых для нейтрализации каждой из угроз. Поскольку оптимальное решение вопроса о целесообразном уровне затрат на защиту (см. рисунок 3.5) состоит в том, что этот уровень должен быть равным уровню ожидаемых потерь при нарушении защищённости, достаточно определить только уровень потерь. Специалистами фирмы IBM предложена следующая эмпирическая зависимость ожидаемых потерь от i-ой угрозы информации: где Si - коэффициент, характеризующий возможную частоту возникновения соответствующей угрозы; Vi- коэффициент, характеризующий значение возможного ущерба при ее возникновении. Предложенные специалистами значения коэффициентов приведены в таблицах 3.1 и 3.2. Таблица 3.1 – Значение коэффициента Si

Таблица 3.2 – Возможные значения коэффициента Vi

Суммарная стоимость потерь определяется формулой  (3.2) (3.2)Условность и приближенность рассмотренного подхода является очевидной, и это серьезно подрывает доверие к рассматриваемой модели. Попытки повысить адекватность модели приводят к достаточно сложным аналитическим выкладкам, основанным на методах теории вероятностей и теории принятия решений. Для иллюстрации приведем так называемую динамическую модель оценки потенциальных угроз. Пусть Числу проявлений данной угрозы r = 0,1,2,…, где t - число периодов времени, за которые определены значения r. По ряду значений r1,r2,…,rn функция где а и b- параметры распределения, определяемые по рекуррентным зависимостям: где Безусловное распределение вероятностей числа проявления угроз за период времени tопределяется выражением Результирующее распределение выражается в следующем виде: Эффективность защиты в заданное число периодов функционирования системы характеризуется параметрами а и b. Ожидаемое количество проявления угроз в последние tпериодов характеризуется математическим ожиданием и дисперсией Так определяются показатели возможностей проявления угроз. Подходы к оценке стоимости проявления угроз состоят в следующем. Первоначально рассматриваются средние стоимости проявления угроз, поэтому принимается нормальная функция распределения с параметрами т и V: где Если в последующиеtпериодов времени происходит r проявлений рассматриваемой угрозы, которые приводят к ущербу в размере соответственно где  Прогнозируемое распределение для ущерба от возможного проявления рассматриваемой угрозы формируется путем выделения неопределенных параметров т и Vиз функции распределения вероятностей для стоимости проявления угрозы данного типа. В соответствии с этим получается Ожидаемое изменение значения хопределяются параметрами:  (3.13) (3.13)Поскольку возможное число проявлений i -ой угрозы данного типа за данный период времени является случайной переменной (ri) и стоимость каждого проявления этой угрозы - также случайной переменной (xij),где j=1, 2,...,r, то ожидаемая полная стоимость угроз за t периодов времени ( Ожидаемая стоимость проявления угрозы одного (i-го) типа ( Поскольку стоимости проявления угроз являются случайными величинами, для полной их оценки необходимо найти функции распределения их вероятностей. Таким образом, если бы удалось собрать достаточное количество фактических данных о проявлениях угроз и их последствиях, то рассмотренную модель можно было бы использовать для решения достаточно широкого круга задач зашиты информации, причем, нетрудно видеть, что модель позволяет не только находить нужные решения, но и оценивать их точность. По России такая статистика в настоящее время практически отсутствует. В США же, например, сбору и обработке указанных данных большое внимание уделяет целый ряд учреждений (Стенфордский исследовательский институт и др.). В результате уже получены достаточно представительные данные по целому ряду угроз, которые могут быть положены в основу ориентировочных расчетов и для других стран. Учитывая важность данного вопроса, представляется настоятельно актуальной организация непрерывного и регулярного сбора и обработки данных о проявлениях угроз, охватывающего возможно большее число АСОД. Рассмотренная выше модель допускает также игровую интерпретацию, т.е. может быть приведена к постановке в терминах теории игр. Предположим, что злоумышленник затрачивает х средств с целью преодоления механизма защиты, на создание которого израсходовано у средств. Естественно, ожидаемое количество информации, получаемое злоумышленником, есть некоторая функции I(x,y). Если далее f(n) – есть ценность для злоумышленника n единиц информации, a g(n) суммарные затраты на создание и сбережение этого же числа единиц информации, то чистая прибыль злоумышленника а потери В соответствии с известными правилами теории игр оптимальные стратегии обеих сторон могут быть определены из условий:  (3.18) (3.18)В теоретическом отношении эта модель является достаточно строгой, однако для практического использования необходимо определить стоимость информации, а также построить функции I, f и g для общего случая, что в настоящее время пока является нерешенной проблемой. Естественным продолжением моделей оценки угроз АСОД являются модели нейтрализации этих угроз, т.е. модели защиты. Наиболее общей моделью защиты является модель так называемой системы с полным перекрытием. При построении данной модели в качестве исходной взята естественная посылка, состоящая в том, что в механизме защиты должно содержаться, по крайней мере одно средство для перекрытия любого потенциально возможного канала утечки информации. Методика формального описания такой системы заключается в следующем: 1) составляется полный перечень объектов О системы, подлежащих защите; 2) составляется полный перечень потенциально возможных угроз Т информации, т.е. возможных вариантов злоумышленных действий; 3) составленные таким образом множества объединяются в двудольный граф с соблюдением условия: ребро 4) для каждого ребра в графе определяется количественная мера соответствующей угрозы для соответствующего объекта; 5) формируется множество М средств зашиты информации в вычислительной системе; 6) определяется количественная мера возможности противодействия каждого средства защиты каждой из угроз. Если возможность противодействия превышает уровень угрозы, то соответствующее ребро графа исключается. Очевидно, если множество M такое, что устраняются все ребра графа, то такая система является системой с полным перекрытием. Одной из разновидностей теоретически строгих моделей являются модели систем разграничения доступа к ресурсам АСОД. В самом общем виде существо этих моделей может быть представлено следующим образом; АСОД является системой множественного доступа, т.е. к одним и тем же ее ресурсам (техническим средствам, программам, массивам данных) имеет законное право обращаться некоторое число пользователей (абонентов). Если какие-либо из указанных ресурсов объявляются защищаемыми, то доступ к ним должен осуществляться лишь при предъявлении соответствующих полномочий. Система разграничения доступа и должна стать тем механизмом, который регулирует такой доступ. Требования к этому механизму на содержательном уровне состоят в том, чтобы, с одной стороны, не должен быть разрешен доступ пользователям (или их процессам), не имеющим на это полномочий, а с другой - не должно быть отказано в доступе пользователям (или их процессам), имеющим соответствующие полномочия. Рассмотрим примеры моделей названных механизмов, т.е. систем разграничения доступа. Одной из первых таких моделей было формальное описание механизма системы АДЕПТ-50. Основными структурными элементами модели являются объекты следующих типов: пользователь u,заданиеj, терминал tи файлf. Объект каждого типа полностью описывается заданием четырех характеристик: А – уровень компетенции, выраженный наибольшим грифом секретности данных (для данного объекта); С – категория доступа, выраженная набором рубрик, к данным по которым разрешен доступ для объекта; F – полномочия, выраженные списком пользователей, имеющих доступ к объекту; M – режим, выраженный перечнем процедур, разрешенных для соответствующего объекта. На основе такого формального описания системы можно сформулировать систему формальных правил регулирования доступа: 1) пользователь и получает доступ к заданию jтогда и только тогда, когда 2) пользователь и получает доступ к терминалу tтогда и только тогда, когда 3) пользователь и получает доступ к файлу f тогда и только тогда, когда: 4) с терминала tможет быть осуществлен доступ к файлу f тогда и только тогда, когда: Нетрудно видеть, что набор подобных правил может и расширяться, и модифицироваться. На основе же совокупности правил легко построить алгоритм управления доступом к данным. К подобному типу относится разработанная несколько позже так называемая пятимерная модель безопасности. Для формального описания процесса доступа к данным в условиях защиты введено пять следующих множеств: U - список зарегистрированных пользователей; R - набор имеющихся в системе ресурсов; S - множество возможных состояний ресурсов; Е- набор операций над ресурсами; А - перечень возможных полномочий пользователей. Вводится понятие области безопасности как декартового произведения перечисленных множеств. D = UARSE. В области безопасности могут быть выделены подобласти, соответствующие отдельным пользователям, группам пользователей, отдельным ресурсам и т.п. Любой запрос на доступ может быть описан четырехмерным кортежем Запрос получает право на доступ только в том случае, если он попадает в соответствующую подобласть области безопасности. Описанная структуризация позволяет построить алгоритмическую процедуру управления доступом. Обобщением моделей рассмотренного выше типа является модель, в которой сформулирована и строго решена задача разграничения доступа. Постановка задачи сформулирована следующим образец. Дана система (А, В, g), в которой: bj - код доступа объекта j (i, j - некоторые двоичные п-разрядные числа); если если Задача заключается в том, чтобы при заданных наборах субъектов и объектов с их ограничениями в иерархических структурах и заданном механизме доступа выбрать такое значение разрядности кода доступа п и определить такое распределение значений кодов доступа субъектов и объектов, чтобы обеспечивались все разрешенные доступы и минимизировалось число неразрешенных доступов. Механизмом доступа может быть любая функция из семейства булевых функций удовлетворяющая условию:  (3.20) (3.20)Здесь: С целью получения выражений для количественных оценок введены следующие определения: 1) пусть Хijи Yijесть такие булевы переменные, что Хij = 1 (Yij = 1) означает, что Ai, имеет разрешенный (неразрешенный) доступ к Вjиначе 2) пусть Xjбудет числом субъектов  (3.21) (3.21)3) пусть х(у) есть среднее (по В) число субъектов, имеющих разрешенный (неразрешенный) доступ к любому  (3.22) (3.22)4) пусть х(у) будет минимальным (по В) числом субъектов, имеющих разрешенный (неразрешенный) доступ к любому  (3.23) (3.23)5) пусть Х (у) будет максимальным (по В) числом субъектов, имеющих разрешенный (неразрешенный) доступ к любому  (3.24) (3.24)Тогда качество распределения кодов доступа может быть оценено следующими показателями: 1) абсолютной степенью защиты При этом абс=1 будет только тогда, когда найдено такое распределение, при котором неразрешенных доступов нет вообще; в противном случае абс<1. Абсолютность данного показателя интерпретируется в том смысле, что его значение не зависит от количества субъектов и объектов, а меняется только в зависимости от среднего числа неразрешенных доступов; 2) относительной степенью защиты 0≤отн≤1, причем отн=1, если система не допускает неразрешенных доступов, а отн=0, если система позволяет максимально возможное число неразрешенных доступов; 3) минимальной степенью защиты 4) максимальной степенью защиты Доказано, что оптимальное распределение кода будет при минимальном числе наборов, разрешающих доступ. Это достигается при равномерном распределении субъектов по всем классам доступа. Ниже приводятся результаты применения модели к иерархическим системам, причем под иерархическими понимаются такие системы, в которых данный субъект имеет разрешенный доступ ко всем объектам, доступ к которым имеют субъекты, стоящие в иерархии ниже данного. Рассмотрены три вида иерархии: 1) кольцевая структура, в которой субъекты представлены совокупностью концентрических колец, причем субъект, относящийся к внутреннему кольцу, имеет разрешенный доступ ко всем объектам, к которым имеют разрешенный доступ все субъекты, относящиеся к внешним (относительно данного) кольцам, а доступ в обратном направлении не должен разрешаться; 2) двоичная симметричная структура типа дерева, в которой каждый субъект представлен только одним узлом дерева, причем каждый субъект должен иметь разрешенный доступ ко всем объектам, к которым имеют разрешенный доступ все субъекты, расположенные ниже данного в иерархической структуре, но не имеют доступа к объектам, к которым имеют доступ субъекты более высоких уровней иерархии; 3) произвольные структуры с частичным упорядочением. Для названных видов иерархии получены следующие результаты: 1) в системах с кольцевой структурой, в которых выполняется условие /В/=/А/=U, с монотонным механизмом доступа при 2) в системах с двоичной симметричной структурой типа дерева оптимальное (т. е. удовлетворяющее условиям доступа в иерархии и максимизирующее абсолютную и относительную степени защиты) присвоение кодов доступа достигается итерационной процедурой, на каждом шаге которой объекты дерева делятся на два класса так, чтобы выделенные поддеревья находились в различных классах; 3) для произвольных иерархических структур с частичным упорядочением доказано, что нижней оценкой числа неразрешенных доступов Является Рассмотрим далее теоретико-эмпирический подход к оценке уязвимости информации. Ранее было показано, что все необходимые показатели уязвимости могут быть вычислены на основе так называемых базовых показателей. По определению, базовым является показатель уязвимости информации в одном структурном компоненте АСОД относительно одного дестабилизирующего фактора и относительно одного нарушителя одной категории (для факторов, связанных со злоумышленными действиями людей). Для определения базовых показателей уязвимости различных видов применяются так называемые аналитические модели, которые позволяют определять искомые величины (в данном случае - показатели уязвимости информации) путем проведения вычислений по заранее установленным (выведенным) зависимостям. Аппаратура и материалы: 1. ПЭВМ |