инфокоммуникационная сеть для школы. ИСТ 18.35 ИДПО 3 курс. Задание на проектирование

Скачать 1.06 Mb. Скачать 1.06 Mb.

|

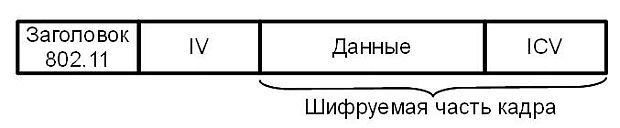

Преимущества и недостатки топологии типа «Звезда»«Звезда» — это самый незамысловатый тип трафика касательно функциональных обязанностей. Но это не главное его преимущество. Можно выделить следующие основные плюсы, которые присущи этой сетевой топологии: Упрощённая система поиска и устранения поврежденной сети. Происходит это потому, что нахождение всех компьютеров в прямой зависимости от центрального аппарата помогает справиться с неработоспособностью некоторой рабочей точки на основной станции. Пакеты данных не совершают свой путь в этой сетевой топологии. Гарантированная надёжность и защищённость данных. Этому способствует тип передачи пакета данных через три точки: компьютер – коммуникатор – компьютер. Проблемы, связанные с одним из конкретных узлов, не повлияют на производительность других, так как все компьютеры не связаны между собой. Беспрепятственное добавление нового узла или замена устаревших РС. Высокая расширяемость и модернизирование. Этот тип топологии обладает хорошей масштабируемостью, что создаёт каждому абоненту сети необходимое качество службы. Чтобы подключить новую станцию нужно просто-напросто протянуть от сетевого коммутатора ещё один кабель. Высокая продуктивность. Полное отсутствие состыковок посылаемых данных, так как данные от рабочей станции к серверу посылаются по другому каналу и не затрагивают другие станции. С другой стороны, эти преимущества в какой-то степени могут стать недостатками: Основной недостаток сетевой топологии звезда – безусловная подчинённость всех узлов компьютера концентраторам. Влияние количества подключений к основному сетевому узлу на размер сети. Необходимость увеличения длины кабеля для прокладки сети (в сравнении с другими сетевыми топологиями) Ограниченное количество сетевых рабочих станций или сегментов сети по причине ограничения числа ресурсов в центральном компьютере Зависимость производительности обмена данных всей сети от производительности общего устройства. К примеру, если сервер функционирует медленно, то это может стать причиной неоперативной работы всей сети. Немалая стоимость реализации, поскольку необходимо бывает много кабеля. Область покрытия сети с топологией типа «Звезда»Максимально допустимая длина отрезков сетевого кабеля между концентратором и любой рабочей станцией (их еще называют горизонтальной кабельной системой) составляет 100 метров. Величина максимальной протяженности горизонтальной кабельной системы устанавливается Ассоциацией электронной промышленности (Electronic Industries Association, EIA) и Ассоциацией телекоммуникационной промышленности (Telecommunications Industry Association, TIA). Эти две организации совместно создают стандарты, которые часто называют стандартами EIA/TIA. В частности, для технического выполнения горизонтальной кабельной системы был и остается наиболее широко используемым стандарт EIA/T1A-568B. В топологии "звезда" каждый отрезок горизонтальной кабельной системы выходит из концентратора, во многом напоминая спицу колеса. Следовательно, локальная сеть, использующая этот тип топологии, может покрывать область 200x200 метров. Понятно, бывают случаи, когда область, которая должна быть покрыта сетью, превышает размеры, допускаемые простой топологией "звезда". Представим себе здание размером 250x250 метров. Сеть с простой звездообразной топологией, отвечающая требованиям к горизонтальной кабельной системе, устанавливаемым стандартом EIA/TIA-568B, не может полностью покрыть здание с такими размерами. Рабочие станции находятся за пределами области, которая может быть накрыта простой звездообразной топологией, и, как и изображено, они не являются частью этой сети. Когда сигнал покидает передающую станцию, он чистый и легко различимый. Однако по мере движения в среде передачи данных сигнал ухудшается и ослабевает — чем длиннее кабель, тем хуже сигнал; это явление называется аттенюацией. Поэтому, если сигнал проходит расстояние, которое превышает максимально допустимое, нет гарантии, что сетевой адаптер сможет этот сигнал прочитать. Технологии контроля безопасности и безотказности сетиГоворя о сетевой безопасности как части информационной безопасности объекта, нельзя обойти стороной тему о методах защиты беспроводных сегментов компьютерной сети. Как уже упоминалось ранее, существует множество технологий, призванных повысить сетевую безопасность, и все они предлагают решения для важнейших компонентов политики в области защиты данных: аутентификации, поддержания целостности данных и активной проверки. Под аутентификацией подразумевается аутентификация пользователя или конечного устройства (хост клиента, сервер, коммутатор, маршрутизатор, межсетевой экран и т.д.) и его местоположения с последующей авторизацией пользователей и конечных устройств. Целостность данных включает такие области, как безопасность сетевой инфраструктуры, безопасность периметра и конфиденциальность данных. Активная проверка помогает удостовериться в том, что установленная политика в области безопасности выдерживается на практике, и отследить все аномальные случаи и попытки несанкционированного доступа. Стандарт IEEE 802.11 с традиционной безопасностью (Tradition Security Network, TSN) предусматривает два механизма аутентификации беспроводных клиентов: открытую аутентификацию (Open Authentication) и аутентификацию с общим ключом (Shared Key Authentication). Для аутентификации в беспроводных сетях также широко используются два других механизма, которые не являются частью стандарта 802.11, а именно – назначение идентификатора беспроводной локальной сети (Service Set Identifier, SSID) и аутентификация клиента по его MAC-адресу (MAC Address Authentication). Идентификатор беспроводной локальной сети (SSID) представляет собой атрибут беспроводной сети (так называемое имя сети), позволяющий логически отличать сети друг от друга. Когда пользователь пытается войти в сеть, беспроводной адаптер с помощью программы, прежде всего, сканирует пространство на предмет наличия в ней беспроводных сетей. При применении режима скрытого идентификатора сеть не отображается в списке доступных и подключиться к ней можно только в том случае, если, во-первых, точно известен ее SSID, а во-вторых, заранее создан профиль подключения к этой сети. Аутентификация в стандарте IEEE 802.11 ориентирована на аутентификацию клиентского устройства радиодоступа, а не конкретного клиента как пользователя сетевых ресурсов (несмотря на то, что в литературе распространено выражение "аутентификация клиента"). Процесс аутентификации клиента беспроводной локальной сети IEEE 802.11 проиллюстрирован на рисунке 2.14 и состоит из следующих этапов: Клиент посылает кадр (фрейм) запроса Probe Request во все радиоканалы. Каждая точка радиодоступа (Access Point, AP), в зоне радиуса действия которой находится клиент, посылает в ответ фрейм Probe Response. Клиент выбирает предпочтительную для него точку радиодоступа и посылает в обслуживаемый ею радиоканал запрос на аутентификацию Authentication Request. Точка радиодоступа посылает подтверждение аутентификации Authentication Reply. В случае успешной аутентификации клиент посылает точке доступа запрос на соединение (ассоциирование) Association Request. Точка доступа посылает в ответ фрейм подтверждения ассоциации Association Response. Клиент может теперь осуществлять обмен пользовательским трафиком с точкой радиодоступа и проводной сетью.  Рисунок 5. Аутентификация с общим ключом является вторым методом аутентификации стандарта IEEE 802.11. Процесс аутентификации с общим ключом аналогичен процессу открытой аутентификации, отличаясь тем, что данный метод требует настройки статического ключа шифрования WEP, идентичного на клиентском устройстве (беспроводной адаптер) и на беспроводной точке доступа. Аутентификация клиента по его MAC-адресу поддерживается многими производителями оборудования для беспроводных сетей, в том числе D-Link. При аутентификации по MAC-адресу происходит сравнение MAC-адреса клиента либо со списком разрешенных (или запрещенных) адресов клиентов, внесенным в МАС-таблицу точки доступа, либо с помощью внешнего сервера аутентификации (рисунок 4). Аутентификация по MAC-адресу используется в дополнение к открытой аутентификации и аутентификации с общим ключом стандарта IEEE 802.11 для уменьшения вероятности доступа посторонних пользователей.  Рисунок 6 Но перечисленные механизмы аутентификации не обеспечат неуязвимость и полную безопасность беспроводной сети. Идентификатор SSID регулярно передается точками радиодоступа в специальных фреймах Beacon. Любая приемо-передающая станция, расположенная в радиусе действия и поддерживающая стандарт 802.11, может определить SSID с помощью анализатора трафика протокола 802.11. Некоторые точки радиодоступа, в том числе D-Link, позволяют административно запретить широковещательную передачу SSID внутри фреймов Beacon. Однако и в этом случае SSID можно легко определить путем захвата фреймов Probe Response, посылаемых точками радиодоступа. SSID не обеспечивает конфиденциальность данных, данный идентификатор не разрабатывался для использования в качестве механизма обеспечения безопасности. Кроме этого, отключение широковещательной передачи SSID точками радиодоступа может серьёзно отразиться на совместимости оборудования беспроводных сетей различных производителей при использовании в одной беспроводной сети. Открытая аутентификация не позволяет точке доступа определить, разрешен ли клиенту доступ к сети или нет. Это становится уязвимым местом в системе безопасности в том случае, если в беспроводной локальной сети не используется так называемое WEP-шифрование. В случаях, когда использование WEP-шифрования не требуется или невозможно (например, в беспроводных локальных сетях публичного доступа), методы аутентификации более высокого уровня могут быть реализованы посредством Интернет-шлюзов. Стандарт IEEE 802.11 требует передачи MAC-адресов клиента и точки радиодоступа в открытом виде. В результате этого в беспроводной сети, использующей аутентификацию по MAC-адресу, злоумышленник может обмануть метод аутентификации путём подмены своего MAC-адреса на разрешенный. Первым стандартом шифрования данных в беспроводных сетях стал протокол WEP (Wired Equivalent Privacy). Шифрование осуществляется с помощью 40 или 104-битного ключа (поточное шифрование с использованием алгоритма RC4 на статическом ключе) и дополнительной динамической составляющей размером 24 бита, называемой вектором инициализации (Initialization Vector, IV). Процедура WEP-шифрования выглядит следующим образом. Первоначально передаваемые в пакете данные проверяются на целостность (алгоритм CRC-32) для получения значения контроля целостности (Integrity Check Value, ICV), добавляемого в конец исходного сообщения. Далее генерируется 24-битный вектор инициализации (IV), а к нему добавляется статический (40- или 104-битный) секретный ключ. Полученный таким образом 64- или 128-битный ключ и является исходным ключом для генерации псевдослучайного числа, которое используется для шифрования данных. Далее данные смешиваются (шифруются) с помощью логической операции XOR с псевдослучайной ключевой последовательностью, а вектор инициализации добавляется в служебное поле кадра.  Рисунок 7 Формат WEP-кадра Как и любая другая система безопасности на основе паролей, надежность WEP зависит от длины и состава ключа, а также частоты его смены. Первый серьезный недостаток – применение статического ключа – за относительно небольшое время ключ можно подобрать перебором. И второй недостаток WEP-шифрования – самосинхронизация для каждого сообщения, поскольку вектор инициализации передается незашифрованным текстом с каждым пакетом и через небольшой промежуток времени он повторяется. В результате протокол шифрования WEP на основе алгоритма RC4 в настоящее время не является стойким. |