3 практическая kiber. Занятие Создание защищенной беспроводной сети WiFi Цель работы Безопасная настройка технологии WiFi

Скачать 0.97 Mb. Скачать 0.97 Mb.

|

|

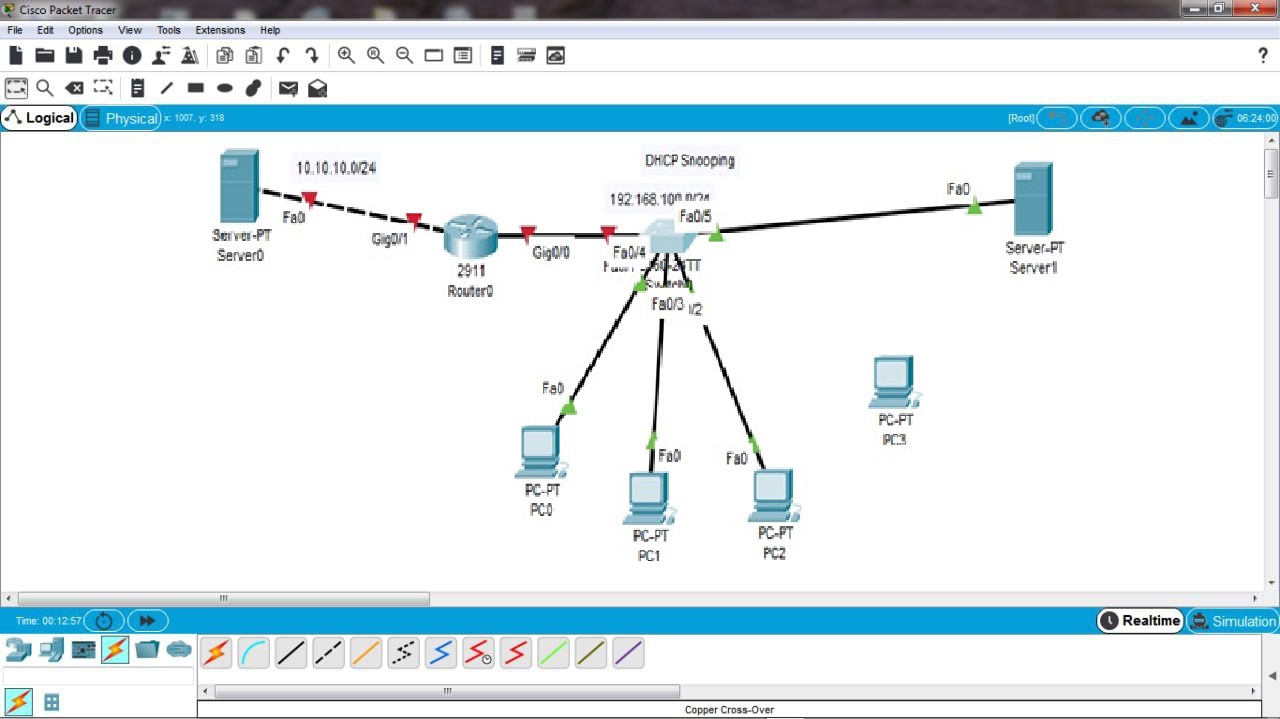

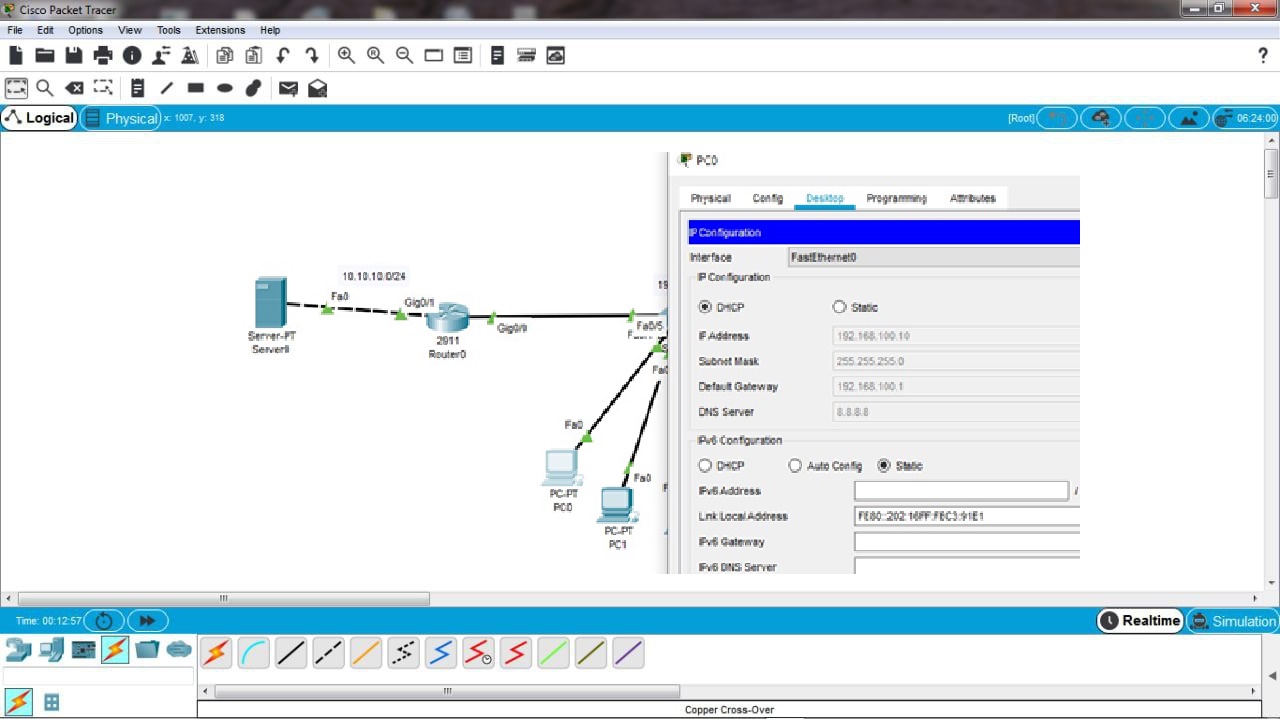

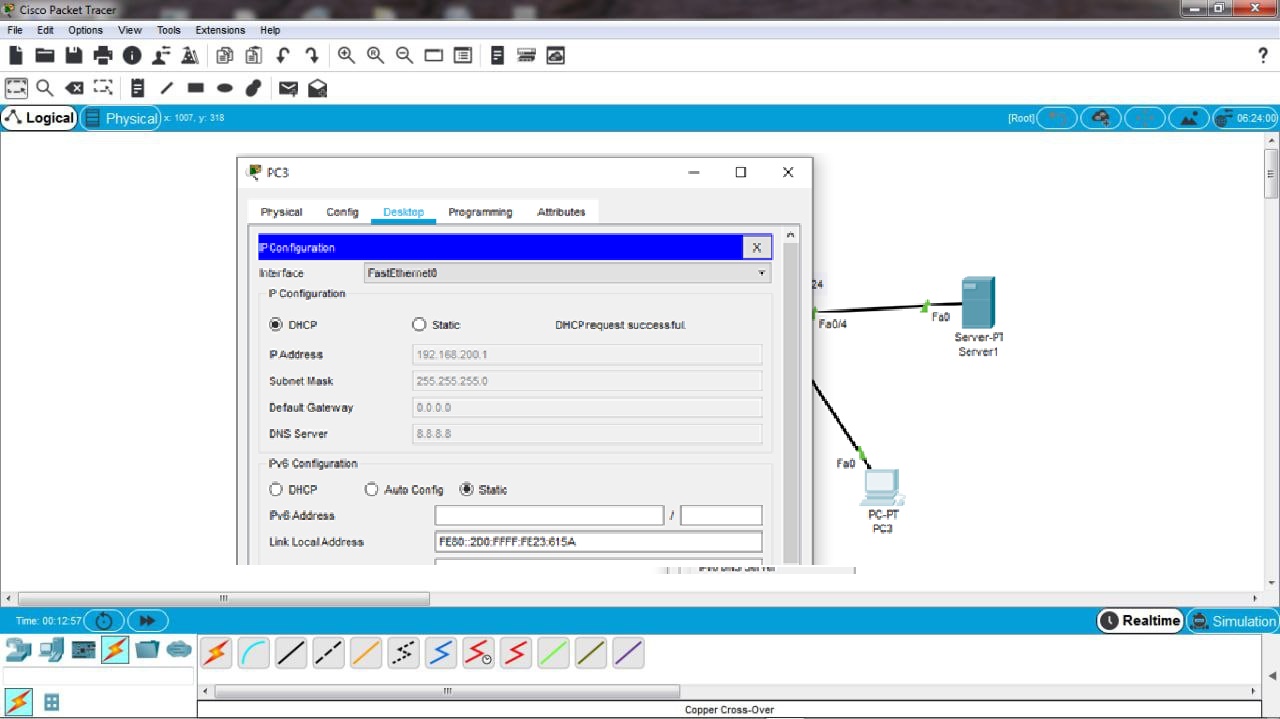

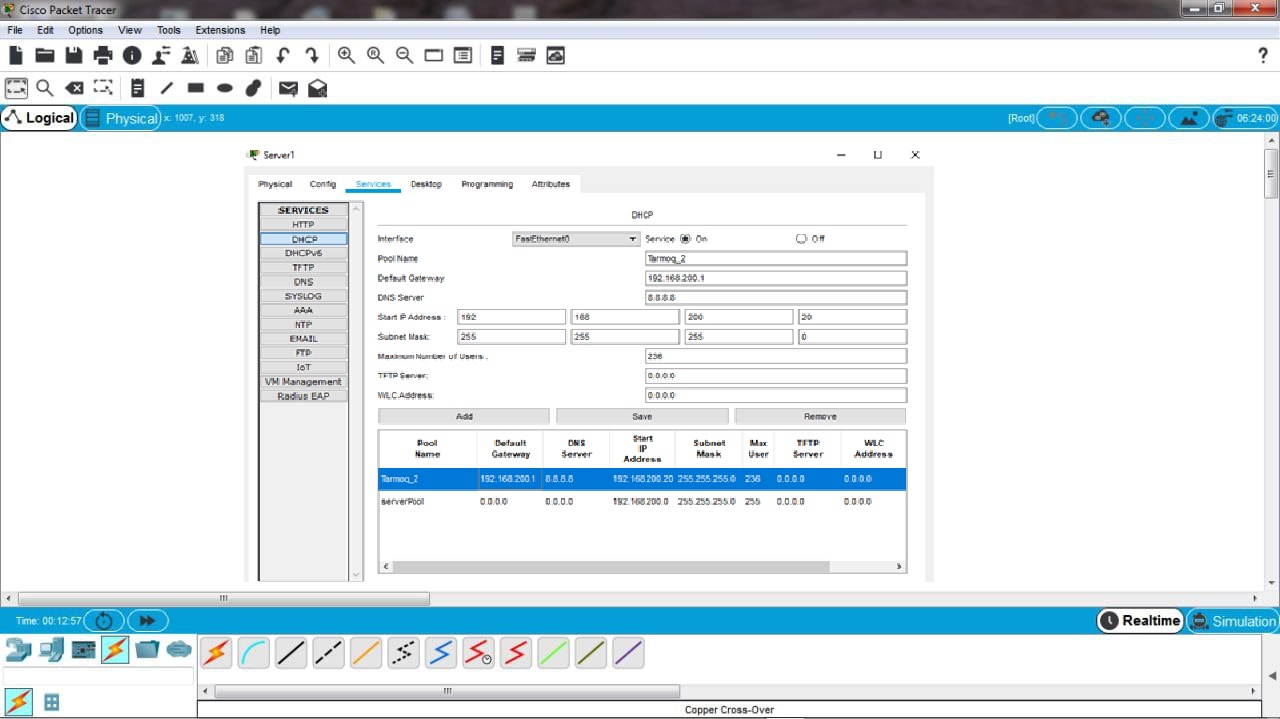

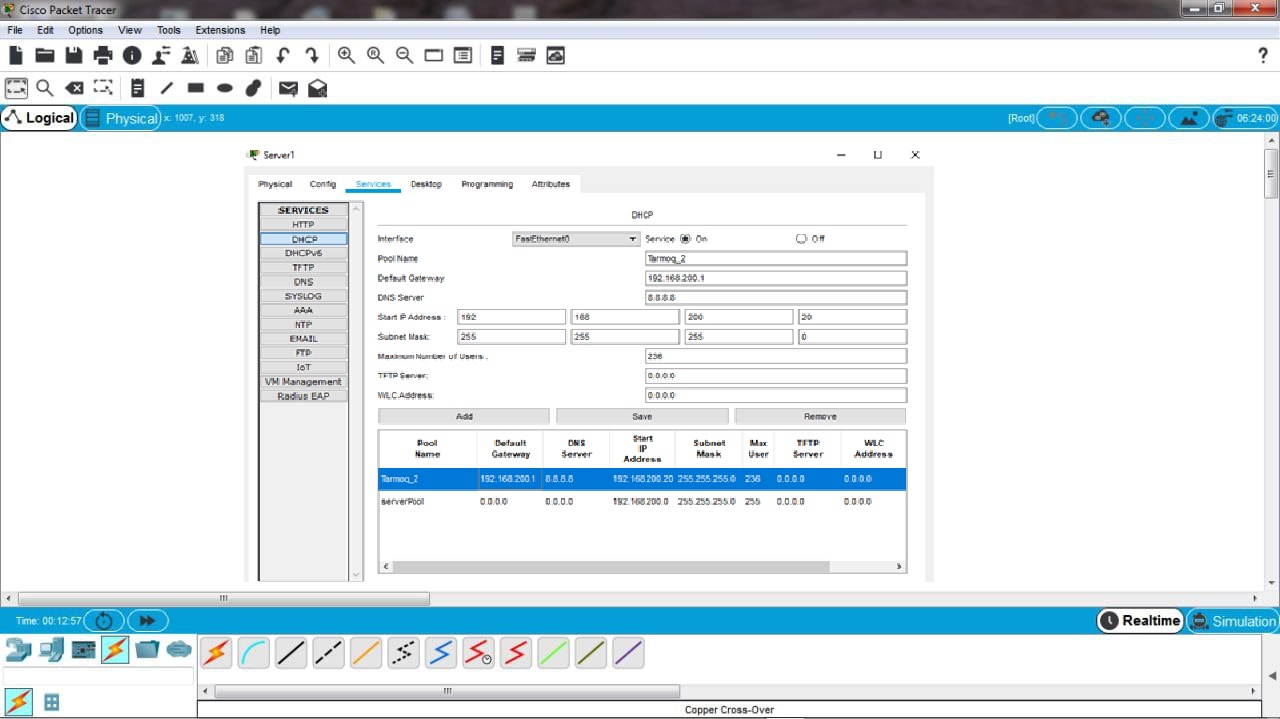

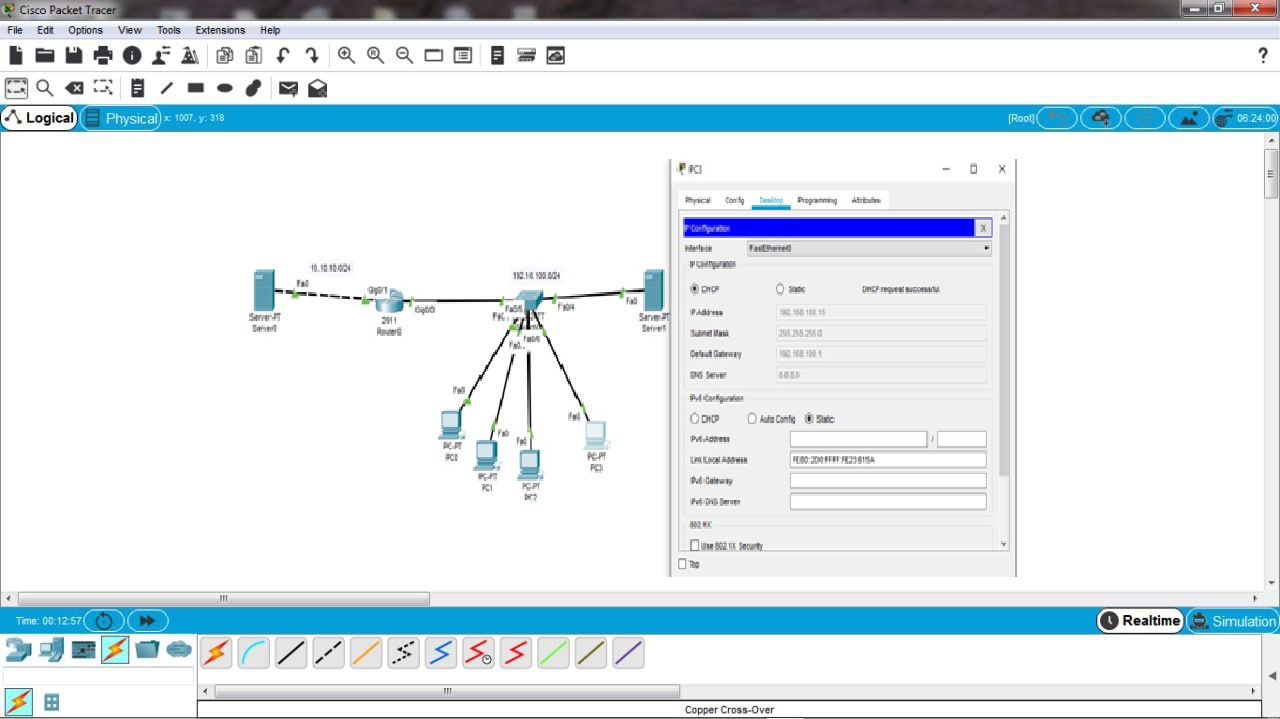

3-практическое занятие Создание защищенной беспроводной сети Wi-Fi Цель работы – Безопасная настройка технологии Wi-Fi  Рисунок 7.1. Исследуемая топология. В SWITCH вводится следующая последовательность команд. Switch> Swith>en Switch#conf t Switch(config)#ip dhcp snooping Switch(config)#ip dhcp snooping vlan 1 Switch(config)#interface fastEthernet 0/5 Switch(config-if)#ip dhcp snooping trust Switch(config-if)#ip dhcp snooping limit rate 2048 Switch(config-if) do wr Switch(config)#end Роутеру вводится следующая последовательность команд. continue with configuration dialog? [yes/no]: no Router>enable Router#conf t Router(config)#interface gigabitEthernet 0/0 Router(configif)#no shutdown Router(config-if)#ip address 192.168.100.1 255.255.255.0 Router(config-if)#ip helper-address 10.10.10.10 Router(config-if)#ex Router(config)#interface gigabitEthernet 0/1 Router(configif)#no shutdown Router(config-if)#ip address 10.10.10.1 255.255.255.0 Router(config-subif)#do wr Router(config-subif)#exit  Рисунок 7.2. Включить на сервере услугу DHCP .  Рисунок 7.3. Посмотрите, получили ли хосты IP-адреса..  Рисунок 7.4. Включить службу DHCP на поддельном сервере  Рисунок 7.5. Хост, который получает IP-адрес от поддельного сервера.  Рисунок 7.6. Хост получает IP-адрес от реального сервера после активации службы DHCP Snooping Контрольвопросы 1. Что такое служба DHCP? 2. Какие уязвимости есть в службе DHCP? Ответ: DHCP (англ. Dynamic Host Configuration Protocol — протокол динамической настройки узла) — прикладной протокол, позволяющий сетевым устройствам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP. Данный протокол работает по модели «клиент-сервер». Для автоматической конфигурации компьютер-клиент на этапе конфигурации сетевого устройства обращается к так называемому серверу DHCP и получает от него нужные параметры. Сетевой администратор может задать диапазон адресов, распределяемых сервером среди компьютеров. Это позволяет избежать ручной настройки компьютеров сети и уменьшает количество ошибок. Протокол DHCP используется в большинстве сетей TCP/IP. DHCP является расширением протокола BOOTP, использовавшегося ранее для обеспечения бездисковых рабочих станций IP-адресами при их загрузке. DHCP сохраняет обратную совместимость с BOOTP. Комбинация этих технологий позволяет мониторить имена хостов в сети. И если они содержат «чувствительную» информацию, это становится проблемой приватности. Протокол DHCP (описан в RFC 2131) позволяет сетевым устройствам автоматически получать IP-адрес. Это достаточно старая технология, которую в большинстве сетей TCP/IP используют более тридцати лет. Поэтому неудивительно, что за прошедшее время специалисты по информационной безопасности обнаружили десятки уязвимостей в работе протокола и связанных с ним решений. Например, еще в 2016 году эксперты отмечали риски, которые несут идентификаторы клиентов (стр. 30). DHCP-серверы используют их для индексации базы с привязками адресов. Но поскольку каждый клиент имеет уникальный идентификатор, злоумышленники могут использовать их для мониторинга активности в сети. Для защиты от подобной слежки даже был разработан специальный механизм под названием Anonymity Profiles (он описан в RFC 7844). Уязвимости встречались и в реализациях DHCP-серверов некоторых операционных систем. Так, в 2019 году специалисты обнаружили CVE-2019-0626. Она открывала возможность удалённого выполнения кода. И вот в начале осени группа инженеров из Университета Твенте в Нидерландах обнаружила новую уязвимость. Она позволяет оценить количество устройств в сети, динамику их взаимоотношений и отслеживать пользователей даже при наличии защитных механизмов. |