Реферат по информатике на тему Защита цифровой информации методами стеганографии. МНБ-21-1_Черепанова_Реферат_19в. Защита цифровой информации методами стеганографии

Скачать 0.73 Mb. Скачать 0.73 Mb.

|

|

Министерство науки и высшего образования Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования «Магнитогорский государственный технический университет им. Г.И. Носова» Кафедра Информатики и информационной безопасности Рефератна тему: «Защита цифровой информации методами стеганографии» по дисциплине: Информатика и информационные технологии Выполнил: студент группы МНб-21-1 Черепанова А.Ш. Проверил: ассистент кафедры ИиИБ Григоренко Л.А. Магнитогорск 2020 г. ОглавлениеВВЕДЕНИЕ Стеганография – способ хранения или передачи информации с учетом сохранения в тайне самого существования данной информации (факта хранения/передачи). В современности классическая стеганография потеряла свою актуальность, но компьютерная и цифровая хорошо используется. В частности, стеганографией в «цифровом мире» пользуются не часто и не все. Обычный пользователь не сильно заморачивается о защите данных, но продвинутый пользователь или пользователь, обладающий особым видом информации может часто пользоваться как стеганографией, так и криптографией. Если бы каждого пользователя обучали стеганографии, то развивались бы и подвиды защиты. Классические методы защиты были бы слишком примитивными, а иные способы защиты, были бы довольно сложными для изучения, т.к. продвинутые подвиды защиты содержали бы в себе сложные цепи шифрования и не только. Можно сказать, что благодаря невеликому распространению стенографии, она имеет особенный (индивидуальный) характер. ИСТОРИЯ РАЗВИТИЯ Классическая стеганография Первая запись об использовании стеганографии появилась еще в трактате Геродота «История», относящегося к 440 году до н.э. В трактате были описаны два метода скрытия информации. Демарат отправил предупреждение о предстоящем нападении на Грецию, записав его на деревянную подложку восковой таблички до нанесения воска. Второй способ заключался в следующем: на обритую голову раба записывалось необходимое сообщение, а когда его волосы отрастали, он отправлялся к адресату, который вновь брил его голову и считывал доставленное сообщение. Существует версия, что древние шумеры одними из первых использовали стеганографию, так как было найдено множество глиняных клинописных табличек, в которых одна запись покрывалась слоем глины, а на втором слое писалась другая. Однако противники этой версии считают, что это было вовсе не попыткой скрытия информации, а всего лишь практической потребностью. Компьютерная стеганография Компьютерная стеганография – направление классической стеганографии, основанное на особенностях компьютерной платформы. Примеры – стеганографическая файловая система StegFS для Linux, скрытие данных в неиспользуемых областях форматов файлов, подмена символов в названиях файлов, текстовая стенография и т.д. Начало компьютерная стенография берет с изобретения самого компьютера. Как только компьютер попал в свободное пользование для большинства людей, стенография практически сразу начала переноситься на этот новый источник. Первая компьютерная стенография имела вид зашифрованного программного кода, т.к. операционный системы для более простого метода шифрования еще не были так распространены. Цифровая стеганография Цифровая стеганография – направление классической стеганографии, основанное на сокрытии или внедрении дополнительной информации в цифровые объекты, вызывая при этом некоторые искажения этих объектов. Но, как правило, данные объекты являются мультимедиа-объектами (изображения, видео, аудио, текстуры 3D-объектов) и внесение искажений, которые находятся ниже порога чувствительности среднестатистического человека, не приводит к заметным изменениям этих объектов. Кроме того, в оцифрованных объектах, изначально имеющих аналоговую природу, всегда присутствует шум квантования; далее, при воспроизведении этих объектов появляется дополнительный аналоговый шум и нелинейные искажения аппаратуры, все это способствует большей незаметности сокрытой информации. История развития цифровой стеганографии берет свое начало как раз с внедрения операционных систем в общее пользование. Цифровая стеганография достигла больших успехов в развитии, т.к. методов шифрования у этого типа стеганографии достаточно много, причем все разные и довольно разнообразные. Более подробно виды стеганографии рассмотрим позже. КЛАССИЧЕСКАЯ СТЕГАНОГРАФИЯ В классической стеганографии существует множество видов шифрования информации, также есть и методы, которые рассматриваются как одни из возможных видов шифрования, но еще не внедряются или просто не имеют возможности на реализацию из-за отсутствия нужных элементов шифрования. Классическая стеганография в наше время является устаревшим методом шифрования, поэтому стабильного развитие у этого вида стеганографии либо вообще не продвигается, либо продвигается, но довольно долго и, в каком-то плане, тяжело. Рассмотрим основные способы шифрования классической стеганографии. Симпатические чернила Одним из наиболее распространённых методов классической стеганографии является использование Симпатических (невидимых) чернил. Текст, записанный такими чернилами, проявляется только при определённых условиях (нагрев, освещение, химический проявитель и т.д.) Изобретённые ещё в 1-ом веке н.э. Филоном Александрийским, они продолжали использоваться как в средневековье, так и в новейшее время, например, в письмах русских революционеров из тюрем. В советское время школьники на уроках литературы изучали рассказ, как Владимир Ленин писал молоком на бумаге между строк. Строки, написанные молоком, становились видимыми при нагреве над пламенем свечи. Существуют также чернила с химически нестабильным пигментом. Написанное этими чернилами выглядит как написанное обычной ручкой, но через определённое время нестабильный пигмент разлагается, и от текста не остаётся и следа. Хотя при использовании обычной шариковой ручки текст можно восстановить по деформации бумаги, этот недостаток можно устранить с помощью мягкого пишущего узла, наподобие фломастера. Другие стеганографические методы. Во время Второй мировой войны активно использовались микроточки – микроскопические фотоснимки, вклеиваемые в текст писем. Также существует ряд альтернативных методов сокрытия информации (Таблица 1).

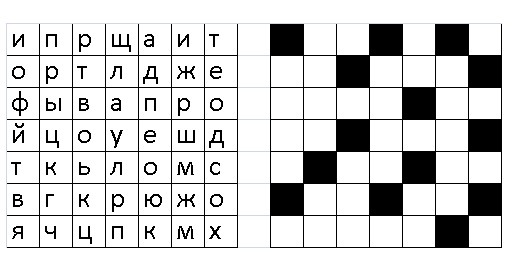

КОМПЬЮТЕРНАЯ СТЕГАНОГРАФИЯ Примеры компьютерной стеганографии Использование зарезервированных полей компьютерных форматов файлов - суть метода состоит в том, что часть поля расширений, не заполненная информацией о расширении, по умолчанию заполняется нулями. Соответственно мы можем использовать эту «нулевую» часть для записи своих данных. Недостатком этого метода является низкая степень скрытности и малый объём передаваемой информации. Метод скрытия информации в неиспользуемых местах гибких дисков - при использовании этого метода информация записывается в неиспользуемые части диска, к примеру, на нулевую дорожку. Недостатки: маленькая производительность, передача небольших по объёму сообщений. Метод использования особых свойств полей форматов, которые не отображаются на экране — этот метод основан на специальных «невидимых» полях для получения сносок, указателей. К примеру, написание чёрным шрифтом на чёрном фоне. Недостатки: маленькая производительность, небольшой объём передаваемой информации. Использование особенностей файловых систем - при хранении на жёстком диске файл всегда занимает целое число кластеров. К примеру, в ранее широко используемой файловой системе FAT32 стандартный размер кластера – 4 КБ. Соответственно для хранения 1 КБ информации на диске выделяется 4 КБ памяти, из которых 1 КБ нужен для хранения сохраняемого файла, а остальные 3 ни на что не используются — соответственно их можно использовать для хранения информации. Недостаток данного метода: лёгкость обнаружения. ЦИФРОВАЯ СТЕГАНОГРАФИЯ Сетевая стеганография В последнее время приобрели популярность методы, когда скрытая информация передаётся через компьютерные сети с использованием особенностей работы протоколов передачи данных. Такие методы получили название «сетевая стеганография». Этот термин впервые ввёл Кшиштоф Щипёрский в 2003 году. Типичные методы сетевой стеганографии включают изменение свойств одного из сетевых протоколов. Кроме того, может использоваться взаимосвязь между двумя или более различными протоколами с целью более надёжного сокрытия передачи секретного сообщения. Сетевая стеганография охватывает широкий спектр методов, в частности: WLAN-стеганография основывается на методах, которые используются для передачи стеганограмм в беспроводных сетях (Wireless Local Area Networks). Практический пример WLAN-стеганографии — система HICCUPS (Hidden Communication System for Corrupted Networks). LACK-стеганография — скрытие сообщений во время разговоров с использованием IP-телефонии. Например: использование пакетов, которые задерживаются или намеренно повреждаются и игнорируются приемником (этот метод называют LACK — Lost Audio Packets Steganography) или сокрытие информации в полях заголовка, которые не используются. Принцип функционирования LACK выглядит следующим образом. Передатчик (Алиса) выбирает один из пакетов голосового потока, и его полезная нагрузка заменяется битами секретного сообщения — стеганограммой, которая встраивается в один из пакетов. Затем выбранный пакет намеренно задерживается. Каждый раз, когда чрезмерно задержанный пакет достигает получателя, незнакомого со стеганографической процедурой, он отбрасывается. Однако, если получатель (Боб) знает о скрытой связи, то вместо удаления полученных RTP-пакетов он извлекает скрытую информацию. Алгоритмы Все алгоритмы встраивания скрытой информации можно разделить на несколько подгрупп: Работающие с самим цифровым сигналом. Например, метод LSB. «Впаивание» скрытой информации. В данном случае происходит наложение скрываемого изображения (звука, иногда текста) поверх оригинала. Часто используется для встраивания цифровых водяных знаков (ЦВЗ). Использование особенностей форматов файлов. Сюда можно отнести запись информации в метаданные или в различные другие не используемые зарезервированные поля файла. По способу встраивания информации стегоалгоритмы можно разделить на линейные (аддитивные), нелинейные и другие. Алгоритмы аддитивного внедрения информации заключаются в линейной модификации исходного изображения, а её извлечение в декодере производится корреляционными методами. При этом ЦВЗ обычно складывается с изображением-контейнером либо «вплавляется» (fusion) в него. В нелинейных методах встраивания информации используется скалярное либо векторное квантование. Среди других методов определенный интерес представляют методы, использующие идеи фрактального кодирования изображений. К аддитивным алгоритмам можно отнести: A17 (Cox); A18 (Barni); L19D (Lange); A21 (J. Kim); A25 (C. Podilchuk). Пример цифровой стеганографии При помощи цифровой стеганографии можно закодировать любое изображение, причем изначальная картинка (Рисунок 2) может полностью отличаться от закодированной (Рисунок 1).  Рисунок 1. Закодированная картинка  Рисунок 2. Истинная картинка, находящаяся в коде ПРИМЕЧАНИЕ Гиперссылка «Реферат»; Ссылка на картинку «Котик». СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ Грибунин В. Г., Жердин О. А., Мартынов А. П., Николаев Д. Б., Силаев А. Г., Фомченко В. М. Основы стеганографии // Под ред. д-ра техн. наук В. Г. Грибунина, г. Трехгорный, 2012. Габидуллин Эрнст Мухамедович, Пилипчук Нина Ивановна. Лекции по теории информации. г. Москва, МФТИ, 2007.— 213 с. ил. – ISBN 978-5-7417-0197-3. Грибунин В. Г., Костюков В. Е., Мартынов А. П., Николаев Д. Б., Фомченко В. Н. «Стеганографические системы. Критерии и методическое обеспечение»: Учебн.-метод. пособие / Под ред. д-ра техн. наук В. Г. Грибунина. Саров: ФГУП «РФЯЦ-ВНИИЭФ», 2016. — 324 с. : ил. – ISBN 978-5-9515-0317-6. Завьялов С. В., Ветров Ю. В. «Стеганографические методы защиты информации» : учеб.пособие. — Спб.: Изд-во Политехн. ун-та, 2012. −190 с. Рябко Б. Я., Фионов А. Н. Основы современной криптографии и стеганографии. — 2-е изд. — М.: Горячая линия — Телеком, 2013. — 232 с, ил. – ISBN 978-5-9912-0350-0. Грибунин В. Г., Оков И. Н., Туринцев И. В. Цифровая стеганография. — М.: Солон-Пресс, 2002. — 272 с, ил. Конахович Г. Ф., Пузыренко А. Ю. Компьютерная стеганография. Теория и практика. — К.: МК-Пресс, 2006. — 288 с, ил. Быков С. Ф. Алгоритм сжатия JPEG с позиции компьютерной стеганографии // Защита информации. Конфидент. — СПб.: 2000, № 3. |