Защита функционирования корпоративных приложений и обеспечение непрерывности.. ИСУПК КР2. Защита функционирования корпоративных приложений и обеспечение

Скачать 193.05 Kb. Скачать 193.05 Kb.

|

|

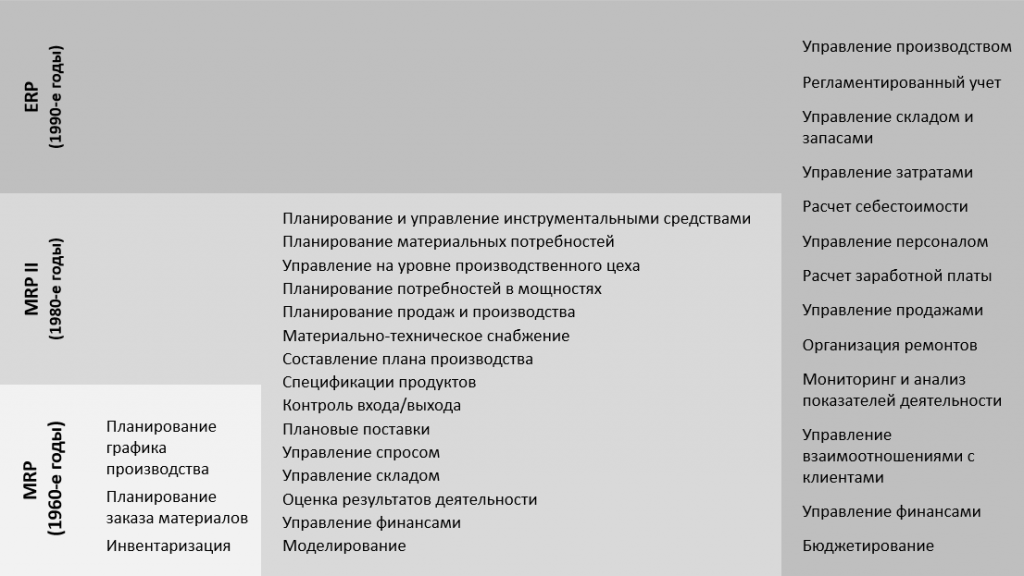

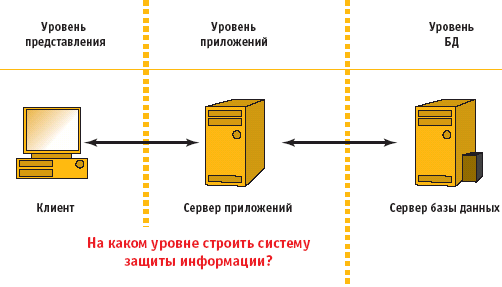

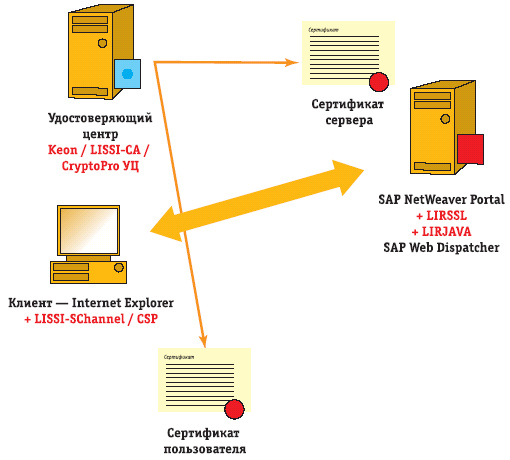

Федеральное государственное бюджетное образовательное учреждение высшего образования Поволжский государственный университет телекоммуникаций и информатики Заочный факультет Контрольная работа № 1. Вариант 10. По: Информационные системы управления производственной компанией. Тема: Защита функционирования корпоративных приложений и обеспечение непрерывности. Студент: Васильев Роман Петрович Факультет: Бизнес-информатика. Курс: 3. Шифр: 38.03.05. гр. БИ-90 Работа выслана: «14» Января 2022 г. Оценка _____________________________Дата __________________ 20____г. Подпись преподавателя____________________________________________ Что такое ERP система и история ее возникновения. Простыми словами ERP-система – это система для автоматизации бизнес-процессов компании. Основным назначением систем ERP-класса является повышение общей производительности предприятия за счет сокращения количества «ручных» операций, сбора и аккумуляции данных и упорядочивания бизнес-процессов внутри компании.Начало формы Система управления ресурсами предприятия, в основе которой лежала теория управления реляционными базами, появилась в начале 1960-х годов. Новая система получила название MRP (Material Requirements Planning) и использовалась для планирования и распределения материалов в процессе производства сложных продуктов. MRP-системы были громоздкие, неповоротливые и дорогие. Для поддержания их функционирования требовалось большое количество технических специалистов. Однако MRP оставалась стандартом производства до 1983 года, когда была создана новая версия системы – MRP II (Manufacturing Resource Planning). Это уже была модульная система, охватывающая ключевые производственные процессы: планирование, закупки, спецификацию, управление договорами. Впервые различные производственные процессы были объединены в одну систему. Пришло понимание того, как с помощью программного обеспечения можно управлять данными и повышать операционную эффективность. MRP II позволяло более грамотно планировать производство, сокращать складские запасы сырья и уменьшать количество отходов. С развитием информационных технологий стали появляться похожие на MRP II системы управления другими бизнес-процессами, связанными с управлением финансами, взаимоотношениями с клиентами и HR. В основе всех этих систем лежала концепция единого хранилища данных, в котором накапливалась информация, связанная с финансами, производством, персоналом, клиентами и т.д. В 1990 году с подачи аналитика Gartner Ли Уайли данный класс программных продуктов стали называть Enterprise Resource Planning (ERP). С начала 1990-х годов система получила широкое распространение в первую очередь благодаря выводу на рынок ERP-решений такими известными компаниями, как SAP и Oracle. И уже к середине 1990-х годов был сформирован рынок услуг по внедрению ERP. На тот момент определилась пятерка ведущих поставщиков систем ERP-класса: Baan (Нидерланды), Oracle (США), Peoplesoft (США), SAP (Германия), Edwards (США, в 2005 году была куплена Oracle). При этом лидером рынка по количеству внедрения была компания SAP. ERP-системы стали внедрять не только на производственных предприятиях, но и в сфере услуг, например, в энергосбытовых компаниях, в государственных структурах и некоммерческих организациях. ERP-система стала универсальной, охватывающей все бизнес-процессы компании. Хотя с течением времени в отдельные решения из нее выделились CRM (внешнее взаимодействие компаний) и PLM (управление жизненным циклом изделия), а ERP стала в основном системой для автоматизации процессов бэк-офиса и управления ресурсами организации. MRP vs MRP II vs ERP  Рисунок 1. Развитие ERP-системы Функциональные возможности ERP и их классификация. Существуют различные подходы к классификации ERP-систем в зависимости от того, какие характеристики и принципы берутся за основу. ERP-системы можно разделить на группы по назначению, стране происхождения, функциональности и т.д. Приведем здесь наиболее распространенные классификации: По назначению ERP-системы можно разделить на отраслевые и системы общего назначения; По типу организации – на публичные , приватные и гибридные , а также на десктопные и браузерные ; облачные и внутренние ; По архитектуре системы можно разделить на системы с единой архитектурой и модульные системы. Самые популярные сейчас системы – модульные. Такие системы позволяют внедрять продукт постепенно, помудольно, выбирать и комбинировать модули, отвечающие потребностям конкретного предприятия, что позволяет кастомизировать решение под бизнес заказчика и сокращает сроки внедрения; По лицензии системы могут быть проприетарными и с открытым исходным кодом (Open Source ERP). Системы с открытым кодом мало распространены на рынке и используются в большинстве случаев компаниями со своим штатом специалистов, способных самостоятельно дорабатывать продукт. Международный и российский рынок ERP-систем продолжает расти. Большинство внедрений приходится на промышленные организации, торговлю, организации финансового сектора, страхования, недвижимости и ИТ-компании. В чем же секрет успеха систем управления ресурсами предприятия? ERP-системы используются для управления бизнес-процессами всего предприятия, обеспечивая контроль за распределением ресурсов, и служат платформой для интеграции аналитических приложений, SCM, CRM и систем электронной торговли. ERP-системы в режиме реального времени обеспечивают доступ к операционным и финансовым данным, позволяя компаниям оптимизировать управленческую структуру, создавая более плоскую, гибкую и демократичную организацию. Более того, руководство организации получает централизованный контроль над информацией, стандартизированные бизнес-процессы и возможность интеграции всех программных решений, которые используются в организации, в единую систему. К плюсам использования ERP-системы можно отнести: Относительную простоту в использовании; Интеграцию всех функций и консолидацию данных; Возможность кастомизации; Более эффективное принятие решений благодаря своевременной и точной информации; Прозрачные сквозные бизнес-процессы; Экономию временных и человеческих ресурсов; Минимизацию влияния на процессы человеческого фактора и дублирования данных; Сокращение неточностей в планировании; Увеличение прибыли и сокращение издержек; Быструю реакцию на изменения; Улучшение качества сервиса; Повышение уровня информационной безопасности. И это не полный перечень преимуществ, которые получает компания, внедрившая ERP-систему. Конкретный набор выгод зависит от особенностей выбранного решения, целей и задач проекта и варьируется от внедрения к внедрению. Главные особенности ERP-систем. использование единой транзакционной системы для большинства операций и бизнес-процессов компании, обязательность размещения всех операций в единой базе для последующей обработки и получения в реальном времени сбалансированных планов; тиражируемость, то есть возможность применить 1 и тот же пакет ПО для разных организаций, что позволяет внедрить лучший опыт путем реинжиниринга примененным в ERP-системе бизнес-процессов; поддержка в единой системе различных валют и языков; поддержка сразу нескольких организационных структур (несколько юрлиц, компаний), различных планов счетов, учетных политик, схем налогообложения; универсальность для различных отраслей промышленности, включая стандартные готовые модули; отраслевая расширяемость. Информационная безопасность ERP-систем. В ERP-системе, как в центральной информационной системе предприятия, сосредоточено большое количество информации, необходимой для повседневной деятельности сотрудников. Тут и финансовая информация, и данные о клиентах, и кадровые данные и т. д. Очевидно, что многие из этих данных являются конфиденциальной информацией и их раскрытие может принести предприятию значительные убытки. Поэтому проблемы информационной безопасности особенно актуальны для ERP-систем. Рассуждая об информационной безопасности в ERP, можно начать с определения целей, которых мы хотим достичь в своей системе. Итак, цели и задачи информационной безопасности: уменьшение рисков потери/раскрытия информации; соответствие государственным и внутрикорпоративным нормам защиты информации; защита целостности данных; гарантия конфиденциальности внутренней информации предприятия. Как и какими средствами можно решать перечисленные задачи? Начнем с рассмотрения архитектуры типовой ERP-системы. Современная ERP-система имеет трехзвенную клиент-серверную архитектуру (схема 1).  Схема 1. Архитектура ERP-системы Три уровня такой системы — это: уровень базы данных (БД); уровень приложений; уровень представления (пользовательский). Хранение данных осуществляется в базе данных (уровень БД), их обработка — на сервере приложений (уровень приложений) и, наконец, непосредственное взаимодействие с пользователем происходит через программу «Клиент» с графическим интерфейсом (уровень представления). В роли такой клиентской программы в последнее время часто используется веб-браузер. Обеспечение той или иной степени защищенности информации возможно на каждом из этих уровней, вопрос лишь в требованиях, предъявляемых к конечной системе. В статье мы познакомимся с существующими механизмами защиты информации на вышеуказанных уровнях ERP, а какие из них использовать — зависит от специфики конкретного проекта. Связующей средой для компонентов, находящихся на различных архитектурных уровнях ERP, является сетевая инфраструктура. В итоге, рассуждая об информационной безопасности, условно можно выделить следующие основные аспекты: сетевая безопасность; безопасность БД; безопасность на уровне сервера приложений; защита информации на клиентском компьютере. Такие уровни в совокупности собственно и составляют ERP как систему, и поэтому здесь можно вести речь о системной безопасности дополнительно к прикладной безопасности. Вопросы прикладной безопасности также будут рассмотрены далее. Системная безопасность ERP. Начнем с рассмотрения способов обеспечения информационной безопасности сетевой инфраструктуры. Многие современные ERP-системы, например SAP NetWeaver или Oracle e-Business Suite, применяют веб-стандарты для построения взаимодействия своих компонентов. В этом случае для защиты трафика можно использовать протокол HTTPS. Дополнительно к шифрованию трафика HTTPS также может обеспечивать аутентификацию пользователя на основе цифровых сертификатов. SAP NetWeaver и Oracle e-Business Suite позволяют привязывать сертификат к учетной записи пользователя ERP-системы. Таким образом, аутентификация пользователей в ERP может быть построена на основе уже имеющейся на предприятии инфраструктуры PKI. Когда речь заходит о криптографии, сразу встает вопрос о том, какие именно криптографические алгоритмы следует использовать. Для многих предприятий этот вопрос решается однозначно — в соответствии с юридическими требованиями необходимо применять криптоалгоритмы ГОСТ и, следовательно, российские сертифицированные криптографические средства защиты. Для использования HTTPS на основе западных криптоалгоритмов (DES, RSA и т. д.), как правило, достаточно встроенных средств операционной системы. Так, в MS Windows уже имеется встроенная поддержка HTTPS на основе DES, RSA и других западных алгоритмов. С российской криптографией сложнее. Неудивительно, что в штатную поставку многих ERP-систем не входят российские сертифицированные средства защиты информации, поскольку большая часть таких систем создается зарубежными компаниями — SAP, Oracle и другими. Если в ERP-системах зарубежного производства требуется российская криптография, то необходимо дополнительное программное обеспечение. На отечественном рынке представлено несколько подобных решений. Например, решения компании ЛИССИ (схема 2):  Схема 2. Решение ЛИССИ LISSI-CSP — поддержка российской криптографии в Windows; LISSI-SChannel — поддержка HTTPS на основе российской криптографии в Windows; LIRSSL — поддержка российской криптографии на основе OpenSSL; LIRJAVA — поддержка российской криптографии и TLSv1 на платформе JAVA. На платформе SAP NetWeaver помимо HTTPS для защиты трафика и аутентификации пользователей также может быть предусмотрен протокол Secure Network Communication SNC. На российском рынке представлено решение LISSI-SNC, обеспечивающее аутентификацию пользователей по ГОСТ Р 34.10-2001, а также шифрование и контроль целостности трафика в соответствии с ГОСТ 28147-89. Допустим, сеть у нас надежно защищена, теперь неплохо бы разобраться с источниками данных, которые по этой сети передаются. Одним из важнейших компонентов ERP-системы можно считать базу данных. Как ее защитить? БД для ERP-системы можно разместить на том же физическом сервере, на котором работает и сервер приложений, но, как правило, для БД выделяются один или несколько отдельных серверов. Целесообразно программно и физически изолировать эти серверы от остальной компьютерной инфраструктуры компании. Для сетевой изоляции следует выделить все серверы БД в один изолированный сегмент локальной корпоративной сети и предоставить доступ к этому сегменту только серверам приложений. Таким образом, исключается возможность доступа по сети напрямую к БД системы. Операционная система, под которой работает СУБД нашей ERP, тоже должна быть настроена таким образом, чтобы доступ к БД был открыт только серверу приложений. Ни один пользователь ERP не должен иметь прямого доступа к базе данных. Немаловажно позаботиться и о физической защите серверов БД — следует поместить эти компьютеры в отдельное помещение с контролем доступа. Итак, мы выяснили все об очередном уровне в архитектуре ERP, переходим к следующему. «Сердце» ERP-системы — это сервер приложений. Именно на нем происходит обработка данных, и именно сервер приложений обеспечивает авторизацию пользователей, то есть запрещает или разрешает доступ к различным информационным объектам ERP-системы. Рассмотрим концепцию авторизации пользователей на примере системы SAP R/3 (заметим, что подсистема авторизации не претерпела существенных изменений и в SAP NetWeaver). Естественно, для каждого пользователя SAP R/3 в системе хранится своя учетная запись. Эта запись, помимо идентификатора и пароля, персональных данных и другой дополнительной информации, хранит роли, присвоенные данному пользователю. На основе назначенных пользователю ролей сервер приложений дает доступ к выполнению различных программ (транзакций в терминах SAP R/3). Но детализация авторизации не ограничивается доступом к одним транзакциям и запретом доступа к другим. Ведь в рамках одной и той же транзакции можно получать доступ к различным данным. К примеру, пользователь может иметь доступ к бухгалтерской отчетности своего отдела, но не чужого, хотя доступ к этим данным происходит через одну и ту же транзакцию. Назначенная пользователю роль состоит из набора полномочий, и именно наличие необходимого полномочия проверяет сервер во время выполнения транзакции. Таким образом, наличие полномочий позволяет достичь необходимого уровня детализации в разграничении доступа. Следует заметить, что необходимые роли и соответствующие им полномочия должны быть основаны на четко определенной организационной структуре и бизнес-процессах, которые предприятие стремится автоматизировать за счет внедрения ERP-системы. Поэтому данные об организационной структуре должны быть доступны до начала проектирования набора необходимых ролей для пользователей. И наконец, последняя линия защиты информации — это непосредственно рабочее место пользователя, то есть клиентский компьютер. Статистика говорит, что большинство преступлений в сфере IT совершается самими сотрудниками фирмы, а не внешними злоумышленниками. Зачем ломиться через брандмауэр, пытаться установить различные троянские программы, если украсть информацию непосредственно на рабочем месте значительно проще? Рассмотрим потенциальные каналы утечки информации на рабочем компьютере пользователя ERP. Прежде всего, чтобы пользователь мог хоть что-то сделать, необходимо войти сначала в операционную систему, а затем и в саму ERP. Затем, если наш предполагаемый злоумышленник нашел информацию, которую он хочет украсть, ему необходимо куда-то переписать полученные данные. Следовательно, необходимо позаботиться о защите устройств ввода/ вывода. Пользователь также может передать похищенную информацию через сеть — например, через электронную почту. Что можно противопоставить всем этим угрозам? Первое — вход пользователя в систему. Традиционный подход предполагает, что у пользователя есть имя и пароль для входа в ОС и другие имя и пароль для входа в ERP-систему. У такого подхода множество недостатков: возможность подсмотреть пароль; сложные пароли пользователи любят записывать где-то непосредственно на рабочем месте, и найти такой пароль не составит труда для злоумышленника; пользователю необходимо помнить как минимум два различных пароля (для входа в ОС и в ERP). Альтернативой традиционному подходу может служить аутентификация пользователя с помощью цифровых сертификатов, тем более что те или иные механизмы на основе PKI есть в большинстве современных ERP-систем. Соответственно, можно в числе прочего достичь реализации концепции Single Sign On (единый вход в систему). Single Sign On подразумевает, что для входа в различные информационные системы пользователь проходит процедуру аутентификации только один раз. Отдельный вопрос: где пользователю хранить свой закрытый ключ к своему сертификату? Хранить его на рабочем компьютере? Но тогда доступ к нему может получить другой человек, не говоря уже о том, что в современных ERPсистемах пользователь не привязан к рабочему месту и может работать, используя различные терминалы. Целесообразно хранить закрытый ключ на отдельном запоминающем устройстве, которое пользователь будет носить с собой. В роли таких устройств выступают, например, eToken, ruToken или «Шипка». Если для хранения ключа используется отдельное устройство — токен, то такую аутентификацию называют двухфакторной. Наличие двух факторов аутентификации заключается в том, что, с одной стороны, пользователю необходимо иметь при себе свой токен для входа в систему, а, с другой — ему требуется знать PIN-код для доступа к закрытому ключу на токене. То есть теперь, даже если злоумышленник подсмотрел пароль пользователя, он все равно не войдет в систему без токена. Точно так же если злоумышленник украл токен, то надо еще узнать PIN-код. Таким образом, появляется дополнительный фактор защиты. При входе в OC пользователь предъявляет свой цифровой сертификат и вводит пароль или PIN-код для доступа к закрытому ключу. Затем тот же самый сертификат (или другой, находящийся на том же электронном ключе) используется и для входа в ERP-систему, причем повторный ввод PIN-кода уже не требуется. Применение решений на основе PKI позволяет интегрировать идентификацию пользователей в ERP с другими информационными системами компании. В частности, такой подход позволяет избегать дублирования процедур аутентификации. В качестве примера подобных решений, представленных на российском рынке, можно привести продукты компании Aladdin — eToken SecurLogon для SAP R/3, eToken SecurLogon для Oracle E-Business Suite. Для защиты устройств ввода/вывода существуют различные дополнительные программные средства, устанавливаемые непосредственно на клиентский компьютер. К числу таких программных средств относится, например, «Страж-НТ». Эта система позволяет контролировать доступ пользователя ко всем устройствам ввода/вывода информации — дисководам, принтерам, USB-портам и т. д. Можно обойтись и вообще без дополнительного ПО, просто не предусматривая установку дисководов и подобных устройств на клиентских терминалах. Перечисленные выше механизмы обеспечения защиты должны составлять основу системы безопасности ERP. Эти средства обеспечивают защиту на системном уровне — на уровне отдельных компонентов структуры ERP. Дополнительно, с точки зрения архитектуры, можно и нужно рассматривать следующие непростые прикладные проблемы: надежность; управление системой безопасности; анализ рисков утечек информации; защита электронных документов. Прикладная безопасность ERP. Никто не станет спорить, что прежде всего ERP-система должна непрерывно работать и выполнять свои функции. ERP-система должна работать в режиме 24 часа семь дней в неделю или как минимум непрерывно в течение рабочего времени сотрудников. Ведь любой простой бизнес чреват большими издержками. Требуется обеспечить высокую степень надежности такой системы. Поскольку сегодня ни один производитель ПО или аппаратных средств не может дать 100%-ной гарантии надежности своих решений, следует заранее предусмотреть процедуры восстановления работоспособности системы после сбоев. Необходимой частью проекта внедрения ERP является разработка стратегий резервного копирования, восстановления после сбоев, горячей замены оборудования и т. д. Все эти процедуры должны быть четко определены на момент начала продуктивного использования ERP. Также необходимо прогнозировать объемы данных, накапливаемых в системе, для того, чтобы банальная нехватка места на диске сервера не стала причиной прекращения работы. Итак, мы сумели заставить нашу систему надежно и непрерывно работать, но ведь ей нужно и как-то управлять. Так как ERP представляют собой сложные системы с большим количеством пользователей, то основой эффективности управления безопасностью должна служить возможность централизованно изменять параметры политики безопасности. Такими изменениями могут быть: создание и удаление пользователей ERP; присвоение прав пользователям; обновление ПО на клиентских компьютерах и т. д. Часто ERP строится не как отдельная монолитная система с одним сервером приложений, а как распределенный набор отдельных систем. У каждой подобной системы существует свой набор пользователей, часто дублирующийся. Неплохо было бы в таком случае иметь средство централизованного управления пользователями и их полномочиями, и в некоторых ERP такие средства есть. Рассмотрим в качестве примера систему SAP R/3. В этой ERP-системе предусмотрен специальный механизм Central User Administration (CUA) для централизованного управления пользователями и их полномочиями. CUA позволяет выполнять следующие функции: унификацию учетных записей; назначение прав пользователям; ведение локальных и глобальных свойств в учетных записях. В последнее время в ERP, так же как и во многих других комплексных программных системах, используются портальные технологии. Портал — это точка доступа к различным разнородным информационным системам. Портал также может выполнять функции аутентификации пользователей. В этом случае автоматически достигается централизация системы управления пользователями. Раз уж мы научились эффективно управлять подсистемой безопасности ERP, то теперь можно попробовать понять, какие задачи мы сможем решить с помощью этого управления. Прежде всего, нам необходимо контролировать действия пользователей, чтобы предотвращать преднамеренные и непреднамеренные утечки информации. Очевидно, что в ERP-системах существуют различные средства контроля и аудита действий пользователей. Как на основе этих средств построить систему контроля, которая позволит узнать и предупредить утечки информации? Для каждого конкретного проекта внедрения ERP в зависимости от текущих внутренних и внешних требований, будет спроектирована своя подсистема контроля. Попробуем выделить общепринятые этапы построения такой системы: Определение целей контроля и стратегии отслеживания рисков. Анализ рисков. Определение средств контроля. Нахождение соответствующих средств контроля для каждого из рисков. Мониторинг и аудит работы системы контроля. На первом этапе определяется стратегия системы контроля, основанная на внутренних и внешних требованиях к информационной безопасности. На втором этапе составляется набор рисков, которые будут отслеживаться. На третьем этапе определяются все доступные в данной ERP-системе механизмы контроля. Для примера в SAP R/3 в качестве средств контроля может использоваться системный журнал, в который заносятся следующие события: открытие/закрытие сессии пользователем; запрос на доступ к защищаемому ресурсу; создание и уничтожение объекта; действия по изменению правил разграничения доступа. Существуют также средства выборочного ознакомления с этой регистрационной информацией. На четвертом этапе для каждого из идентифицированных ранее рисков подбирается средство его отслеживания. Пятый этап — непосредственно эксплуатация разработанной системы контроля. Защита электронных документов. Прежде всего, что такое электронный документ? Термин «электронный документ» не имеет никакого смысла, если в системе не используются средства электронной цифровой подписи — ЭЦП. Файл без ЭЦП — это просто файл, а не электронный документ. Конечно, в современных ERP-системах существуют интерфейсы для подключения средств ЭЦП. В SAP NetWeaver, к примеру, таким интерфейсом является Secure Store & Forward (SSF). Данный механизм позволяет добавлять одну или несколько цифровых подписей к любому набору данных, будь то файл или таблица в базе данных системы. Также SSF предоставляет средства для шифрования и защиты целостности данных в системах SAP. Используя возможности SSF, можно «обертывать» объекты с данными в специальные защищенные форматы (PKCS#7), перед тем как эти данные будут сохранены на отчуждаемые носители (например, дискету) или переданы по открытым каналам связи — в частности, при помощи обычной электронной почты. При этом можно конвертировать данные в безопасный формат не только для их экспорта, но и для защищенного хранения внутри системы. Широко известна так называемая «проблема системного администратора» — как защитить информацию от системного администратора, если у него в силу его обязанностей есть все привилегии для доступа к любым данным? С помощью механизма SSF можно найти решение для этой задачи. Например, самые важные финансовые данные могут шифроваться при помощи SSF, и ключ к ним будет храниться на электронном токене только тех пользователей, которым необходима для работы данная информация. Функции SSF используют концепции цифровых подписей и так называемых цифровых конвертов для защиты электронных документов. Цифровая подпись однозначно идентифицирует того, кто поставил подпись, обеспечивает «неотказуемость» и гарантирует целостность данных. Любые изменения подписанных данных неизбежно будут выявлены при проверке подписи. Как и в случае с бумажными документами, подписанный электронный документ уже нельзя изменить! Цифровые конверты дают гарантию, что защищаемые данные будут доступны только тому, для кого они предназначены. Итак, применение SSF для обеспечения электронного документооборота в приложениях SAP позволяет добиться следующих целей: гарантированной идентификации людей или компонентов, участвующих в делопроизводстве; «неотказуемость»; целостность данного документа; пересылки и хранения зашифрованных данных. Использование SSF в приложениях SAP позволяет полностью отказаться от бумажных документов и подписей ручкой в пользу автоматизированного электронного документооборота, защищенного при помощи цифровых подписей и цифровых конвертов. В качестве примера использования SSF в информационных системах SAP на российском рынке можно привести решение «Электронный архив», разработанное компанией «Докфлоу Бест Практис». В ноябре 2006 года компании ЛИССИ и «Докфлоу Бест Практис» реализовали совместный проект по обеспечению поддержки ЭЦП на основе российской криптографии, на платформе SAP NetWeaver. В качестве модуля генерации и проверки ЭЦП используется программный продукт LISSI-SSF. Теперь для электронного документооборота пользователи решений компании «Докфлоу Бест Практис» имеют возможность применять ЭЦП на ГОСТ-алгоритмах для подписи, проверки и шифрования электронных документов. Подводя итоги рассуждения об информационной безопасности ERP-систем, можно сделать следующий основной вывод: практически для любой ERP помимо штатных средств защиты информации, как правило, требуются дополнительные программные продукты, в том числе криптографические средства, и привлечение сторонних поставщиков для выполнения всех требований по информационной безопасности, представленных для данного проекта внедрения. И еще один немаловажный момент: никакие самые совершенные средства сами по себе не обеспечат безопасности. Роли и обязанности персонала в отношении защиты информации являются ключом к успеху в любой программе обеспечения безопасности. Четкое определение этих ролей и обязанностей необходимо и должно быть закреплено на этапе внедрения ERP-системы. |