СОДЕРЖАНИЕ

Введение

|

|

1. История появления фишинга

|

|

1.1. Первое зарегистрированное упоминание

|

|

1.2. Развитие фишинга с основания, до сегодняшних дней

|

|

2. Роль социальной инженерии в фишинге.

|

|

2.1 Важные понятия социальной инженерии

|

|

2.2 Какие существуют психологические концепции?

|

|

2.3 Шесть принципов влияния доктора Чалдини

|

| 3. Инструменты и методы фишинга

|

|

3.1 Управление ссылками

3.2 Подделка сайтов

3.3 Разбор и анализ различных методов

4. Статистические данные

|

|

Заключение

|

|

Библиографический список

|

|

Введение

В настоящее время происходит активный рост количества киберпреступников и киберпреступлений. В сети Интернет наиболее распространенным преступлением считается мошенничество. В этом случае жертва добровольно и сознательно предоставляет конфиденциальную информацию, которой мошенники могут воспользоваться и нанести материальный вред. Получение информации зачастую происходит посредством фишинга — вида интернет-мошенничества.

С каждым годом количество фишинг-атак растет и их методы модернизируются. Кроме того, на эффективность фишинг-атак влияет человеческий фактор, так как мошенники активно используют социальную инженерию. Следовательно, универсального способа защиты от фишинга не существует и для того, чтобы его предотвращать или предупреждать, необходимо постоянно исследовать его развитие и методы, которые используют злоумышленники. Цель данной работы — исследование понятия фишинга и его основных техник, а также анализ методов защиты от фишинга.

История появления.

Происхождение термина «фишинг» достаточно легко проследить. Фишинговая атака во многом похожа на обычную ловлю рыбы. Сначала нужно обзавестись приманкой, способной ввести жертву в заблуждение, а затем забросить удочку и ждать, пока «рыбка» начнет клевать. В английском языке сочетание слов «fishing» (рыбалка) и «phony» (обман) привело к тому, что букву «f» заменил диграф «ph», в результате термин, обозначающий вредоносные действия в Интернете, приобрел написание «phishing». Однако некоторые источники указывают, что его происхождение может быть несколько иным.

В 1970-х годах сформировалась субкультура, представители которой использовали ряд низкотехнологичных методов для взлома телефонных сетей. Эти ранние хакеры получили название «phreaks» (фрикеры), представляющее собой комбинацию слов «phone» (телефон) и «freak» (мошенник). В то время количество компьютеров, объединенных в сеть, было небольшим, поэтому целью фрикинга было совершение бесплатных международных звонков или звонков на номера, не внесенные в телефонные книги.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

Еще до того, как термин «фишинг» прочно вошел в обиход, методы фишинга были подробно описаны в докладе и презентации, которые подготовила в 1987 году компания Interex (International HP Users Group).

.

Первое зарегистрированное упоминание и его развитие.

В 1970-х годах сформировалась субкультура, представители которой использовали ряд низкотехнологичных методов для взлома телефонных сетей. Эти ранние хакеры получили название «phreaks» (фрикеры), представляющее собой комбинацию слов «phone» (телефон) и «freak» (мошенник). В то время количество компьютеров, объединенных в сеть, было небольшим, поэтому целью фрикинга было совершение бесплатных международных звонков или звонков на номера, не внесенные в телефонные книги.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

Еще до того, как термин «фишинг» прочно вошел в обиход, методы фишинга были подробно описаны в докладе и презентации, которые подготовила в 1987 году компания Interex (International HP Users Group).

Согласно интернет-записям, впервые термин «phishing» был использован и зафиксирован 2 января 1996 г. Упоминание об этом произошло в группе новостей Usenet под названием «AOHell».

В то время, когда американский медийный конгломерат America Online (AOL) был основным поставщиком услуг доступа в интернет, миллионы людей ежедневно входили в систему. Хакеры и те, кто торговал пиратским программным обеспечением, использовали сервис для общения друг с другом, это сообщество называлось «Warez». Именно оно в конечном итоге сделало первые шаги для проведения фишинговых атак.

Первый способ, который использовали фишеры, состоял в краже паролей пользователей и использовании алгоритмов для создания случайных номеров кредитных карт. Несмотря на то, что удачные атаки были редки, их было достаточно, чтобы нанести значительный ущерб. Случайные номера кредитных карт использовались для открытия счетов AOL. Эти учетные записи затем использовались для спама (массовой рассылки сообщений). В 1995 году компания AOL приняла меры безопасности для того, чтобы предотвратить использование случайно сгенерированных номеров кредитных карт. После этого фишеры создали схему мошенничества, которая стала очень распространенной. Через системы мгновенного обмена сообщениями и электронной почты AOL они отправляли сообщения пользователям, выдавая себя за сотрудников AOL. Эти сообщения запрашивали у пользователей подтверждение их учетных записей или подтверждение их платежной информации. В конце 2003 года фишеры зарегистрировали десятки доменов, которые выглядели как подлинные сайты, такие как eBay и PayPal. Они использовали почтовые программы, чтобы отправить поддельные электронные письма клиентам PayPal. Этих клиентов приводили на поддельные сайты и просили обновить данные их кредитных карт и другую идентифицирующую информацию. К началу 2004 года фишеры пережили огромную волну успеха, включая атаки на банковские сайты и их клиентов. Всплывающие окна использовались для получения конфиденциальной информации от жертв. В период с мая 2004 г. по май 2005 г. около 1,2 миллиона пользователей в США понесли убытки, вызванные фишингом, на общую сумму около 929 миллионов долларов. Организации теряют около 2 миллиардов долларов в год из-за фишинга.

Фишинг официально признан полностью организованной частью черного рынка. В глобальном масштабе появляется специализированное программное обеспечение, которое может обрабатывать фишинговые платежи, что, в свою очередь, приводит к огромным рискам. Программное обеспечение используется в фишинговых кампаниях организованных преступных группировок.

В конце 2008 года запускаются Биткойн и другие криптовалюты. Это позволяет транзакциям с использованием вредоносного программного обеспечения быть безопасными и анонимными, что меняет правила игры для киберпреступников.

Внедрение программы-вымогателя:

В сентябре 2013 года программа- вымогатель Cryptolocker заразила 250 000 персональных компьютеров, став первой криптографической вредоносной программой, распространяемой путем загрузки со взломанного веб-сайта и/или рассылаемой жертвам в виде двух разных фишинговых писем. Первое электронное письмо содержало вложение Zip-архива, которое якобы было жалобой клиента и предназначалось для предприятий, второе содержало вредоносную ссылку с сообщением о проблеме с обналичиванием чека и предназначалось для широкой публики. После нажатия Cryptolocker шифрует и блокирует файлы на компьютере и требует от владельца оплаты в обмен на ключ для разблокировки и расшифровки файлов.

Текущие угрозы фишинга

Начиная с 2017 года фишеры все чаще и чаще внедряют HTTPS на своих сайтах. Когда вы нажимаете на фишинговую ссылку, сайты, на которые они ведут — которые пытаются обманом заставить вас ввести учетные данные, личную информацию и т. д. — внедряют как минимум веб-шифрование. 24 процента времени. Зеленый замок дает потребителям ложное чувство безопасности. На самом деле это говорит нам только о том, что трафик между сервером и браузером пользователя зашифрован и защищен от перехвата.

Фишинговая кампания, нацеленная на организации, связанные с зимними Олимпийскими играми 2018 года, является первой, в которой используется инструмент PowerShell под названием Invoke-PSImage, который позволяет злоумышленникам скрывать вредоносные скрипты в пикселях файлов изображений, которые в остальном выглядят безобидными, а затем запускать их непосредственно из памяти. Скрытие скрипта внутри файла изображения не только помогает ему избежать обнаружения, его выполнение непосредственно из памяти — это безфайловый метод, который в большинстве случаев не подхватывается традиционными антивирусными решениями. Это еще один тревожный пример того, как атаки остаются незамеченными и уходят от использования вредоносных файлов .exe.

Начинает использоваться перехват разговора, стиль фишинговой электронной почты, при котором хакеры встраиваются в переписку по электронной почте между сторонами, известными друг другу и пользующимися доверием друг у друга. Оказавшись внутри, хакеры используют это доверие, чтобы заставить пользователей запустить исполняемый файл. Вариации этой схемы очень сложно обнаружить и победить.

В 2018 году исследователи обнаруживают новое поколение фишинговых наборов, доступных киберпреступникам в Даркнете. Этот комплект позволяет любому, кто загрузит его, легко создавать убедительные электронные письма и перенаправлять сайты, которые точно имитируют элементы брендинга известных фирм, и запускать фишинговые кампании, собирающие личную и финансовую информацию ничего не подозревающих целей.

Кампании по фишингу подарочных карт, начавшиеся в 2018 году, продолжили развиваться в 2019 году. Злоумышленники стали намного лучше придумывать правдоподобный предлог (например, «поощрения»), явно запрашивать конфиденциальность, они стали очень жадными — до 4000 долларов за запрос в подарочных картах. , и они стимулируют всю схему, предлагая получателю взятку («возьми одну себе»), уловку, которая в некотором смысле стремится превратить цель в сообщника.

Чрезвычайно изобретательная афера с вишингом играет на знакомстве вашего пользователя с деловой голосовой почтой, стремясь скомпрометировать учетные данные в Интернете, не вызывая опасений. Многие организации имеют свою систему АТС, интегрированную с электронной почтой; пропустите вызов, и запись появится в папке «Входящие». В этом сценарии нет ничего неуместного. Но это именно то, на что мошенники надеются, что вы подумаете, когда ваши пользователи получатсвою электронную почту , притворяющуюся внутренним уведомлением голосовой почты. Используя темы, такие как Voice:Message , Voice Delivery Report или PBX Message , эти электронные письма содержат другое электронное письмо в качестве вложения (чтобы избежать обнаружения решениями безопасности сканирования электронной почты), содержащее фактический фишинг.

Компрометация электронной почты поставщика появилась в качестве нового типа атаки в 2019 году, которая представляет собой разновидность атаки компрометации деловой электронной почты (BEC) (или мошенничества с генеральным директором). Киберпреступники получают доступ к учетным записям электронной почты в компании, входящей в их цепочку поставок, а затем используют эти учетные записи для нападения на клиентов этой компании. Атаки сосредоточены на организациях с глобальными цепочками поставок и пытаются обманом заставить клиентов поставщика оплатить поддельные счета. Компрометация электронной почты поставщика затронула не менее 500 организаций по всему миру в 2019 году.

По данным Microsoft, некоторые из инновационных способов фишинговых атак, с которыми они столкнулись в 2020 году, включают: указание ссылок электронной почты на поддельные результаты поиска Google, которые указывают на веб-сайты, загруженные вредоносными программами, контролируемые злоумышленниками, указывающие ссылки электронной почты на несуществующие страницы на веб-сайт, контролируемый злоумышленниками, чтобы представить пользовательскую страницу 404, которую можно использовать для имитации страниц входа в систему на законных сайтах, подделывая страницы входа в Office 365 для конкретной компании, чтобы они выглядели настолько реалистично, что пользователи могли подумать, что это настоящая вещь.

В начале 2020 года фишинговые электронные письма, связанные с пандемией C-19, стали безудержными. Популярные темы включают проверки стимулов, поддельные предупреждения CDC, работу из дома, мошенничество с Netflix, штрафы за выход из карантина и многое другое. Каждая страна в мире пострадала от подобных атак.

Эти улучшения в том, как злоумышленники думают о фишинге, чтобы облегчить заражение конечных точек или кражу учетных данных, делают абсолютно необходимым, чтобы организации больше не рассматривали свои решения безопасности как свою единственную линию защиты. Пользователи должны стать последней линией обороны, играя роль в обеспечении безопасности организации.

2022 год.

Компания Group-IB, один из мировых экспертов в сфере кибербезопасности, сообщила 11 ноября 2022 года об обнаружении в 2022 году в российском сегменте интернета около 18 000 фишинговых сайтов, что на 15% больше, чем в 2021 году. Такой рост эксперты связывают с масштабированием мошеннической схемы «Мамонт». Чаще всего в качестве приманки мошенники используют фишинговые ресурсы под видом банков, онлайн-сервисов и платежных систем.

За 9 месяцев 2022 года CERT-GIB выявил 17 742 фишинговых сайтов в доменных зонах .ru и .рф. Для сравнения за аналогичный период 2021 года было зафиксировано 15 363 домена. Стабильно рост числа мошеннических ресурсов наблюдался на протяжении всего года: если в январе было обнаружено 1295 доменов, в мае уже 1936, а в октябре — 2402.

По мнению аналитиков, рост числа фишинговых сайтов связан с растущим распространением схемы «Мамонт» (FakeCourier), где у жертвы под предлогом фейковой покупки, доставки или аренды похищают деньги и данные банковских карт. Основные всплески появления страниц мошенников наблюдались в мае, августе и октябре 2022 г., что в том числе связано с «сезонными» сценариями схем киберпреступников.

Ранее Group-IB выявила не менее 300 скам-групп, работающих по схеме «Мамонт». Мошенники зарабатывали на темах курьерской доставки, аренды недвижимости, продажи автомашин, совместных поездок и даже походов на свидания. После выхода схемы в Европу, суммарный ежегодный заработок всех преступных групп, использующих данную схему мошенничества, по самым скромным подсчетам, оценивался более чем $6,2 млн.

В целом, по данным Координационного центра доменов.RU/.РФ (КЦ), число запросов на блокировку вредоносных сайтов в 2022 году выросло на 25%. Наибольшее количество направил СERT-GIB — 5 343 запроса. В первую очередь, блокировке подлежали ресурсы, на которые пожаловались пострадавшие пользователи и компании. Всего за 10 месяцев компетентные организации — партнеры КЦ — направили 11 936 обращений, в то время как в 2021 году за аналогичный период было отправлено 9556 обращений. В итоге хостинг-провайдерами и регистраторами было заблокировано 11 514 вредоносных ресурсов. Среднее время реагирования составило 23,2 часа.

Роль социальной инженерии в фишинге.

Что такое фишинг?

Социальная инженерия (social engineering) – это любая атака, которая использует человеческую психологию для воздействия на цель, заставляя ее либо выполнить нужное действие, либо предоставить секретную информацию. Эти атаки играют важную роль в индустрии информационной безопасности и хакерском сообществе, но мы регулярно встречаем примеры подобного поведения в своей повседневной жизни. Например, отделы продаж и маркетинга часто используют тактику социальной инженерии. Продавец, который обзванивает потенциальных клиентов, может попытаться повлиять на людей на другом конце линии, предложив решения их проблем.

Важные понятия социальной инженерии

Вероятно, это наиболее распространенная форма социальной инженерии. Фишинг (ловля рыбы) – это отправка мошеннических электронных писем с целью повлиять на жертву или заставить ее предоставить информацию, открыть файлы или перейти по ссылкам.

Обычные фишинговые электронные письма, как правило, не адресованы какому-либо конкретному получателю. Вместо этого их рассылают по обширным спискам адресов электронной почты, купленным мошенниками и преступниками. Это означает, что вы можете отправить электронное письмо большому количеству людей, не собирая о них OSINT. Например, почти не владея контекстом жертвы, вы можете разослать одинаковое для всех электронное письмо, которое попытается заставить пользователя либо войти на мошеннический веб-сайт, либо загрузить файл. Когда жертвы открывают файл, на их компьютере может открыться удаленный доступ к оболочке командной строки или произойдет установка вредоносной программы. После того как злоумышленники запустили удаленную оболочку или установили вредоносное ПО, они могут в интерактивном режиме взаимодействовать с системой и выполнять атаки на запуск эксплойтов и повышение привилегий, чтобы продолжить компрометацию системы и сети.

Иногда наборы эксплойтов (программное обеспечение, используемое для совершения других атак и загрузки вредоносных программ) используют фишинг для распространения вредоносного ПО. Согласно отчету Symantec Internet Security Threat Report (ISTR) за 2018 год, 0,5 % всего URL-трафика являются фишинговыми, а 5,8 % этого трафика – вредоносными. Это 1 из 224 всех URL-адресов!

Тем не менее простые фишинговые атаки, подобные описанной выше, не распространены в этическом взломе и тестировании на проникновение. Если клиент нанимает вас для проведения теста на проникновение, можно с уверенностью предположить, что он достаточно компетентен в области безопасности, чтобы избежать простой фишинговой атаки. Что такое социальная инженерия? 21 Целевой фишинг

Целевой фишинг – это разновидность обычного фишинга, при котором специалист по социальной инженерии фокусируется на конкретной цели. Если бы вы были рыбаком, использующим копье, а не сеть, вам, вероятно, нужно было бы знать, как ведет себя каждый вид рыб и как к ним подходить. Точно так же вам, как пентестеру, нужно будет собирать, объединять и использовать OSINT о вашей целевой компании или человеке, чтобы должным образом заманить их в ловушку.

ISTR заявляет, что целевой фишинг является вектором номер один в целевых атаках. По оценкам отчета за 2018 год, 71 % организованных групп, включая национальные разведки, киберпреступников и хактивистов, используют целевой фишинг для достижения своих целей. В 2019 году этот показатель упал до 65 %.

Для пентестера с уклоном в социальную инженерию (или консультантом в фирме, где другие компании платят вам за то, чтобы вы выступали в роли злоумышленников), то, вероятно, тратили бы большую часть своего рабочего времени на разработку целевого фишинга. Это наиболее распространенные атаки, с которыми сталкиваются компании, и они требуют наименьшего количества прямого взаимодействия, что делает их более доступными для потенциальных клиентов.

Можно начать с OSINT-расследования в направлении компании жертвы или конкретного человека. Например, можете раздобыть информацию о поставщиках услуг, которыми они пользуются. Затем – создать фишинговое электронное письмо, в котором сказано, что вы являетесь представителем страховой компании и хотите уточнить некоторые данные. Вы бы вставили логотип страховой компании в электронное письмо вместе с формулировками, характерными для таких компаний, а затем отправили жертву на клон реального веб-сайта компании, чтобы попытаться получить их учетные данные или заставить их загрузить файл.

Какие существуют психологические концепции?

Влияние.

Влияние – это нейтральный термин, обозначающий деятельность человека, которая побуждает других к определенному результату. Влияние может быть положительным или отрицательным. Примером влияния может служить врач, беседующий с пациентом о его состоянии здоровья, изменениях в образе жизни, которые он должен предпринять, и рисках, с которыми он сталкивается, чтобы вдохновить пациента вести более здоровый образ жизни.

Манипуляции.

За пределами мира психологии люди обычно не видят разницы между манипуляцией и влиянием. Но среди специалистов эти термины имеют совершенно разные значения. Манипуляция – это пагубное влияние, обычно направленное на причинение вреда. В социальной инженерии злоумышленники часто используют манипуляции вместо влияния из-за недостаточной подготовки или по недомыслию.

Взаимопонимание.

Если коротко, взаимопонимание – это взаимное доверие. Большинство словарей определяют взаимопонимание как «дружеские, гармоничные отношения» и добавляют, что такие отношения обычно «характеризуются соглашением, взаимным доверием или сопереживанием, которые делают общение возможным или легким». Американская психологическая ассоциация (АПА) основывается на этом определении, говоря, что «установление взаимопонимания с клиентом в психотерапии часто является важной промежуточной целью для терапевта, чтобы облегчить и углубить терапевтический опыт и способствовать оптимальному прогрессу и улучшению». Как и психотерапевты, специалисты по социальной инженерии пытаются установить контакт со своими объектами для завоевания их доверия. Чтобы построить взаимопонимание, они часто полагаются на общий опыт (реальный или выдуманный), играют на интересах жертвы и подчеркивают свои собственные черты характера. Вы можете использовать OSINT, чтобы узнать о симпатиях и антипатиях жертвы.

Шесть принципов влияния доктора Чалдини.

В своей книге «Психология влияния» психолог Роберт Чалдини подробно описывает взаимосвязь между влиянием и манипуляцией. Доктор Чалдини выделяет шесть основных принципов влияния: авторитет, привлекательность, срочность и дефицит, постоянство и последовательность, социальное доказательство, взаимность. Рассмотрим подробнее эти принципы и их применение.

Авторитет.

Люди склонны совершать определенные действия, когда кто-то, наделенный властью, просит их об этом или когда их заставляют поверить (правдиво или под ложным предлогом), что такое же действие совершает авторитетная фигура. Мне нравится использовать в вишинге ссылки на авторитеты. Например, я могу позвонить и сказать, что действую по распоряжению генерального директора, директора по информационной безопасности или в соответствии с определенным законом.

Использование авторитета может быть очень эффективным. Имейте в виду, однако, что вы никогда не должны прикидываться сотрудником правоохранительных органов, налоговой службы, таможни и других государственных организаций, обладающих особыми полномочиями на сбор конфиденциальной и иной информации. Это незаконно!

Привлекательность.

Люди, как правило, стремятся помочь тем, кого считают милым и привлекательным. Вы когда-нибудь встречали продавца, который хотя бы не пытался выглядеть приятным человеком? Скорее всего, 26 Глава 1 он будет делать вам комплименты по поводу одежды, внешности и интеллекта, чтобы завоевать ваше расположение.

Срочность и дефицит.

Если есть риск, что человек чего-то не получит, он начинает хотеть этого намного сильнее. Недавно я воспользовался рекламной акцией местного спортзала. В процессе регистрации на странице сайта появился таймер, предупреждающий меня о том, что осталась одна минута, чтобы завершить процедуру, иначе я буду исключен из списка льготных клиентов. В качестве эксперимента я прошел процедуру регистрации трижды. Первые два раза я проделал регистрацию с одного и того же IP-адреса в течение минуты. В третий раз потратил около пяти минут, и таймер просто сбрасывался без последствий каждый раз, когда минута заканчивалась.

Мораль этой истории: спортзал пытался использовать срочность, чтобы заставить меня подписаться на что-то, что могло принести мне пользу, а могло и не принести. Таймер дает потенциальным клиентам искусственное ограничение по времени и ощущение, что они потеряют что-то важное, если не будут действовать быстро.

Занимаясь фишингом, многие мошенники заявляют, что продают или раздают что-то такое, чего существует лишь небольшое количество. Чтобы соблазнить жертву действовать, будь то переход по ссылке или ввод информации, они предлагают нечто ценное в сделке, которая слишком хороша, чтобы быть правдой, но с оговоркой, что жертва должна действовать в кратчайший срок.

В других случаях преступник может попытаться заставить заплатить выкуп за свою программу-вымогатель, выделяя жертве всего несколько часов на оплату, прежде чем безвозвратно удалить, украсть или обнародовать данные, – независимо от того, собирается ли он исполнить угрозу. В любом случае преступник надеется напугать жертву и заставить ее действовать до того, как она успеет все обдумать.

Постоянство и последовательность.

Люди ценят постоянство и в большинстве своем не любят перемены. Специалисты по социальной инженерии иногда остаются последовательными, а иногда нарушают постоянство и последовательность, чтобы влиять на жертву. Продавец может утверждать, что больше заинтересован в успехе своего клиента, чем в комиссионных, говоря что-то вроде: «Я всегда заботился о своих клиентах. Я понимаю ваши потребности с первого дня сотрудничества. Я всегда работаю с вами по принципу “что обещано, то и сделано”». Этот прием распространен среди продавцов, успех которых зависит от прочных долгосрочных отношений.

Социальное доказательство.

Общество требует от нас «не отставать от соседа». Другими словами, мы часто делаем что-то исключительно потому, что остальные счи- Что такое социальная инженерия? 27 тают это нормальным, уместным или статусным. Вы можете попытаться убедить свою жертву в том, что определенное поведение или действие повышает социальный статус или что все другие эффективные сотрудники выполняют некое нужное вам действие. Убеждение собеседника в желательности чего-либо называется социальным доказательством. Продавец автомобилей может попытаться уговорить вас купить роскошную машину, сказав, например, что на ней ездят успешные люди вашего возраста.

Злоумышленник может придумать социальное доказательство, используя информацию, полученную из OSINT. Например, он может определить, кто в компании является влиятельным лицом. Затем отправит вам электронное письмо, утверждая, что разговаривал с авторитетным человеком, который восторженно отзывался о вас и предоставил вашу контактную информацию, чтобы вы помогли «решить проблему».

Симпатия или эмпатия?

Отличным способом установить взаимопонимание является проявление симпатии – это забота о человеке, который чувствует себя плохо или испытывает стресс, например после потери любимого человека или домашнего животного. В отличие от симпатии эмпатия – это способность испытывать те же чувства, что и другие люди, как будто вы оказались на их месте. Эмпатия означает общие эмоции или точки зрения, тогда как симпатия выражает сочувствие и заботу с вашей стороны. То и другое важно для установления взаимопонимания при определенных обстоятельствах. Вы должны уметь выражать свои чувства и понимать чувства жертвы, иметь возможность оказывать влияние и знать, когда вы заходите слишком далеко. Взаимодействуя с жертвой, можете поделиться историей (будь то реальность, вымысел или какая-то приукрашенная комбинация) о похожей ситуации, в которой вы оказались, и о том, как вы себя чувствовали при этом. Это позволит им проявить встречное сочувствие к вашей ситуации и улучшит ваше взаимопонимание. В качестве альтернативы, если кто-то рассказывает о ситуации, к которой вы не имеете никакого отношения, просто задавайте уточняющие вопросы, а потом скажите, что вы сожалеете о том, что это произошло, выражая таким образом сочувствие. Однако будьте осторожны: если у вас есть наготове ответ или история абсолютно на все, что вам рассказывает человек, у него могут возникнуть подозрения, поэтому используйте этот подход с осторожностью.

Инструменты и методы фишинга. Управление ссылками

Манипуляции со ссылками — широко используемый метод фишинга. Это делается путем мошенничества, направляя пользователя по ссылке на поддельный веб-сайт. Как правило, многие пользователи теперь знают, что им не нужно переходить по ссылкам, которые на первый взгляд могут показаться подозрительными. Следовательно, хакеры теперь используют манипулятивные способы заставить пользователей кликать.

Давайте посмотрим, как хакеры используют манипулирование ссылками в своих интересах.

1. Использование поддоменов

Для нетехнических пользователей, которые могут быть не знакомы с поддоменами, этот трюк работает как волшебство для хакера. Рассмотрим, например, что вы получаете электронное письмо от известного банка starosta, в котором запрашиваются ваши учетные данные и предлагается щелкнуть URL-адрес www.starostabank.user.com . Человек, не разбирающийся в технических вопросах, посчитает, что ссылка ведет на «пользовательский» раздел банка starosta. На самом деле ссылка ведет в раздел «starostabank» на сайте www.user.com.. Хотя домены уникальны, поддомены — нет, и, следовательно, ни один владелец домена не может запретить кому-либо использовать свое имя в качестве поддомена своего домена. Будь то технические или нет, всегда следует помнить, что иерархия URL-адресов всегда идет справа налево. Следовательно, ссылка с надписью mail.yahoo.com приведет вас к домену yahoo с поддоменом как mail, тогда как yahoo.mail.com приведет вас к домену mail.com с поддоменом как yahoo.

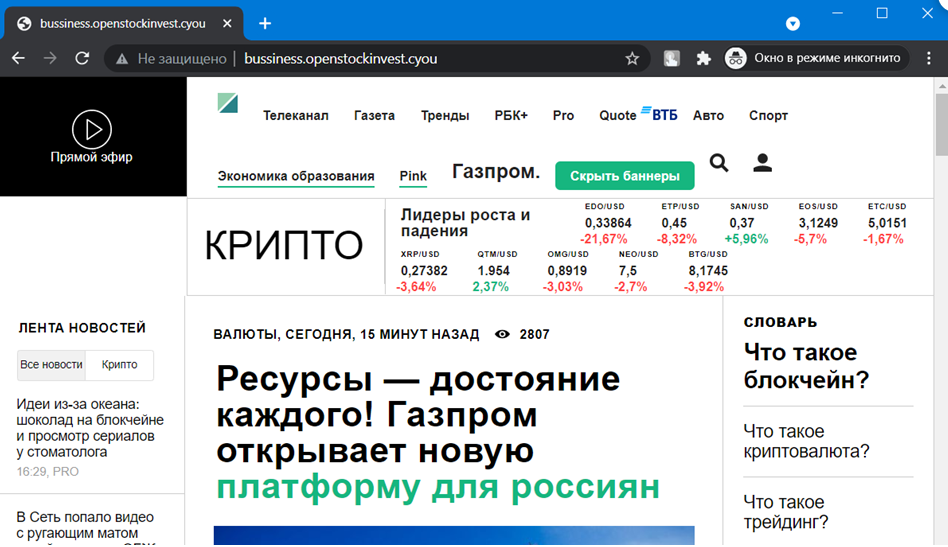

Пример:

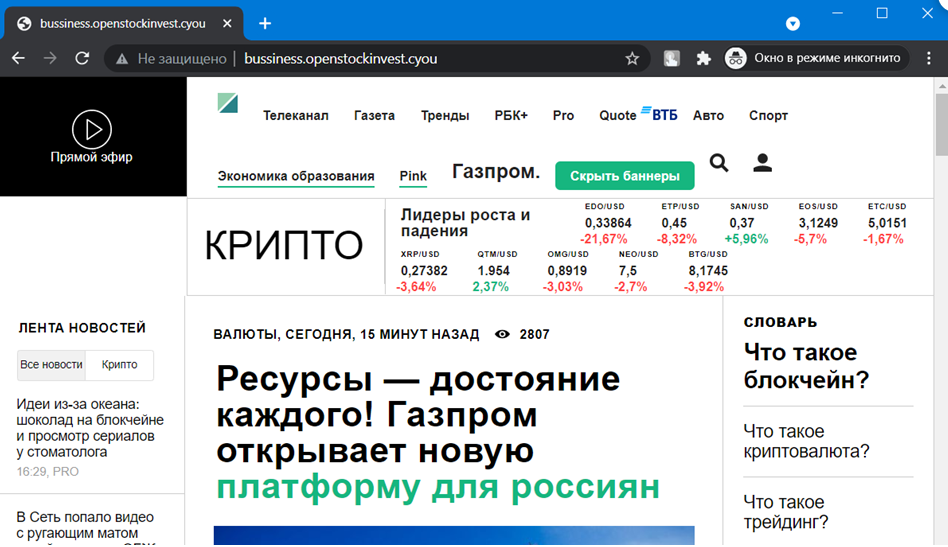

Если сканировать сайт openstockinvest.cyou, то мы ничего не увидим. А если зайти на поддомен hххp://bussiness.openstockinvest.cyou, то внезапно обнаружим мошеннический лендинг. 2. Скрытые URL-адреса

Другой часто используемый метод манипулирования ссылками — это когда фишер скрывает фактический URL-адрес под обычным текстом. Это означает, что вместо того, чтобы отображать фактический URL-адрес, они используют такие предложения, как « Нажмите здесь » или « Подпишитесь ». На самом деле URL-адрес, скрывающийся за текстом, ведет на фишинговые сайты. В более убедительном электронном письме может даже отображаться фактическая ссылка, например www.americanexpress.com , но если вы нажмете на ссылку, она приведет вас на неожиданный веб-сайт. Другой способ скрыть URL-адрес — использовать инструмент сокращения, такой как tinyurl или bit.ly. (Вам не нужно беспокоиться о переходе по этим ссылкам, поскольку все они ведут на портал инструментов Security IQ PhishSim).

Теперь, когда в социальных сетях появилось больше пользователей, фишеры могут создавать более широкие сети с большими возможностями для достижения успеха. В социальных сетях уже есть фактор доверия, ради которого фишеры очень усердно работают. Люди подписываются и получают сообщения от других людей и сервисов, которым они доверяют. Скептически настроенные пользователи могут легко обнаружить мошеннические сообщения, но в большинстве случаев они остаются незамеченными и побуждают пользователей щелкнуть мышью. Имея всего одну вредоносную ссылку, хакер может легко атаковать множество пользователей за один раз. Поскольку средства сокращения URL-адресов широко используются в социальных сетях, трудно заранее сказать, куда на самом деле приведет нас ссылка.

Чтобы избежать манипулятивного нажатия скрытого URL-адреса, всегда наводите курсор на ссылку и проверяйте фактическую ссылку, на которую вас направляет URL-адрес. Если ссылка кажется «фишинговой», не нажимайте на нее.

Пример:

3. URL-адреса с ошибками

Другой распространенный метод манипулирования ссылками заключается в том, что хакер покупает домены с разным написанием популярного домена, например, facebok.com, googlle.com, yahooo.com и т. д. Затем они обманывают пользователей, создавая похожие веб-сайты и запрос личной информации. Этот метод также известен как перехват URL-адресов или опечатка. Преимущество, которое это дает злоумышленнику, заключается в том, что для доступа к ним даже не нужно отправлять их по электронной почте. Скорее всего, небольшая небрежность при наборе текста может привести к ним многих пользователей.

4. Атаки на омографы IDN

В этом методе злоумышленник вводит пользователя в заблуждение по ссылке, используя похожие символы. Например, пользователь, который часто посещает сайт Citibank.com, может получить указание перейти по ссылке, в которой латиница C заменена на кириллицу C. Более того, кажущиеся похожими символы также могут быть использованы для обмана. Например, заглавная буква i (I) и маленькая L (l) выглядят одинаково. Точно так же ноль (0) и заглавная буква o (O) также выглядят почти одинаково.

Подделка сайта

Подделка веб-сайтов — это еще один метод фишинга, который работает, заставляя вредоносный веб-сайт выдавать себя за подлинный, чтобы заставить посетителей раскрыть свою конфиденциальную информацию, такую как данные учетной записи, пароли, номера кредитных карт и т. д.

Веб-подделка в основном осуществляется двумя способами: межсайтовый скриптинг и спуфинг веб-сайта.

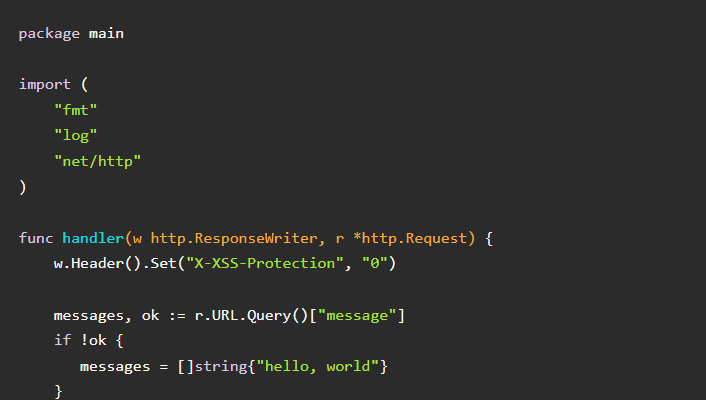

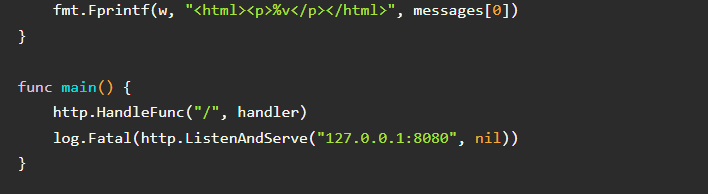

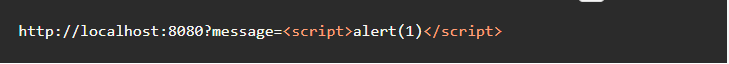

1. Межсайтовый скриптинг

Межсайтовый скриптинг, или XSS, — это атака, при которой хакер запускает вредоносный скрипт или полезную нагрузку в законное веб-приложение или веб-сайт. Это очень распространенный и широко используемый метод, при котором жертва не подвергается непосредственному воздействию. Скорее, злоумышленник использует уязвимость в веб-приложении или веб-сайте, который посещает пользователь. В конце концов вредоносный скрипт доставляется в браузер жертвы.

Хотя хакеры также могут использовать преимущества XSS в ActiveX или VBScript, чаще всего злоупотребляют JavaScript, прежде всего потому, что он используется почти всеми современными веб-сайтами.

Чтобы заставить его работать, злоумышленнику необходимо внедрить полезную нагрузку на страницу, которую посещает жертва. Чтобы заставить вас посетить страницу, злоумышленник использует методы социальной инженерии или манипулирования ссылками. Чтобы сделать это еще более успешным для злоумышленника, пользователю необходимо ввести свои данные непосредственно на страницы поддельного веб-сайта. После этого злоумышленник вставит строку, которая будет использоваться на веб-странице и восприниматься браузером пользователя как код. Когда браузер загружает страницу, выполняется вредоносный скрипт, при этом жертва даже не подозревает о том, что такая атака имела место.

Защита от XSS возможна , хотя ее нельзя полностью избежать. Некоторые браузеры поставляются со встроенной защитой от XSS, поэтому всегда рекомендуется проверять параметры безопасности вашего браузера и обновлять браузеры до последних версий. Некоторые надстройки, такие как NoScript для Firefox, позволяют разрешить или запретить разрешение. NoScript также позволяет пользователям отклонять веб-сайты, отличные от тех, которые они выбрали для своего использования.

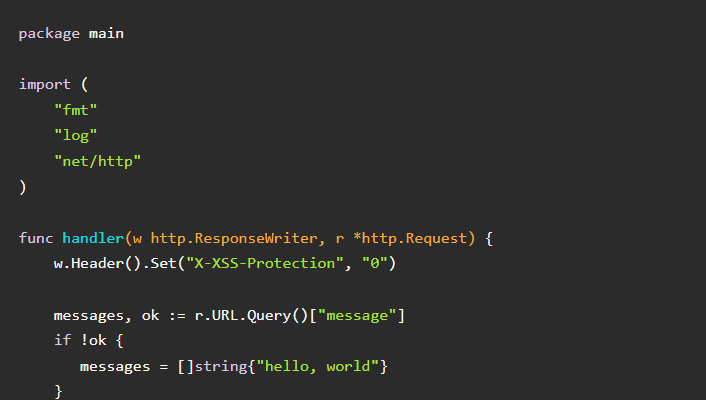

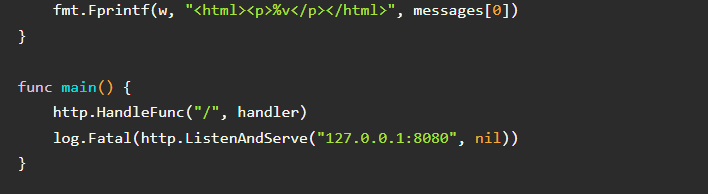

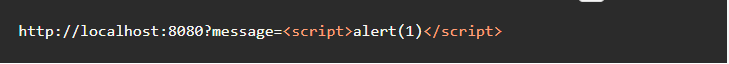

Пример:

Ниже можно увидеть простое веб-приложение на Go, которое отражает свой ввод (даже если это вредоносный скрипт) обратно пользователю. Вы можете использовать это приложение, сохранив его в файле xss1.go и запустив go run xss1.go.

Чтобы увидеть XSS-атаку, перейдите по уязвимому URL-адресу ниже.

сервер вернул документ, который выглядит примерно так, как показано во фрагменте 4. Обратите внимание, как смешение кода и данных позволило произойти этой атаке.  Этот пример может показаться неправдоподобным, поскольку защита XSS была явно отключена. Эта ее форма основана на эвристике с обходными путями для различных браузеров. Она была отключена для создания кроссбраузерных примеров, иллюстрирующих основные концепции XSS-атак. Этот пример может показаться неправдоподобным, поскольку защита XSS была явно отключена. Эта ее форма основана на эвристике с обходными путями для различных браузеров. Она была отключена для создания кроссбраузерных примеров, иллюстрирующих основные концепции XSS-атак.

2. Подмена веб-сайта

Другой метод, используемый для веб-подделки, спуфинг веб-сайта, осуществляется путем создания поддельного веб-сайта, который выглядит как законный веб-сайт, к которому пользователь действительно намеревается получить доступ. Поддельный веб-сайт имеет аналогичный пользовательский интерфейс и дизайн и часто имеет аналогичный URL-адрес. Если вы спешите и не обращаете особого внимания, вы можете легко стать жертвой таких сайтов, которые кажутся идентичными их законным версиям. Если вы не набрали URL-адрес вручную и переходите на веб-страницу, щелкнув определенную ссылку, вам следует относиться к этому особенно скептически. Как уже обсуждалось в нашем разделе «Манипуляции со ссылками», вы всегда должны следить за возможностью сокрытия URL-адресов. Чтобы быть уверенным, наведите курсор на ссылку, чтобы проверить фактический URL-адрес, на который ведет ссылка.

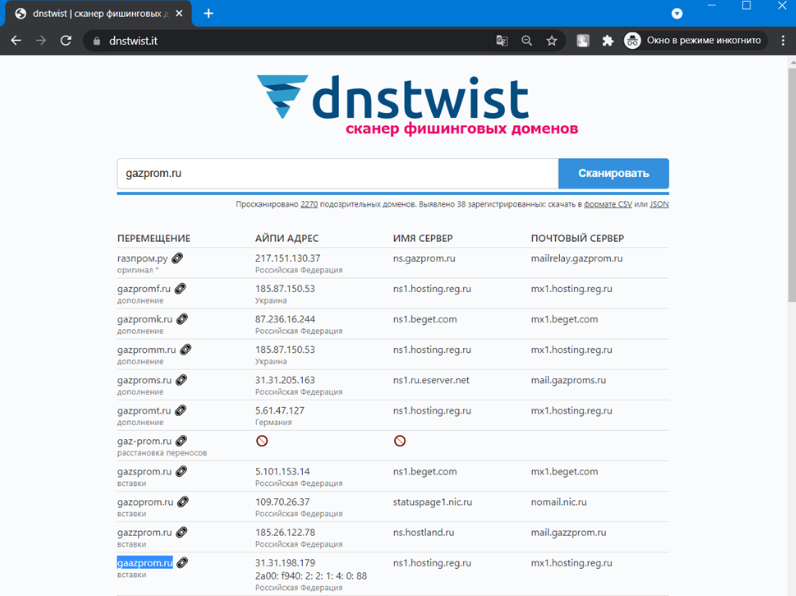

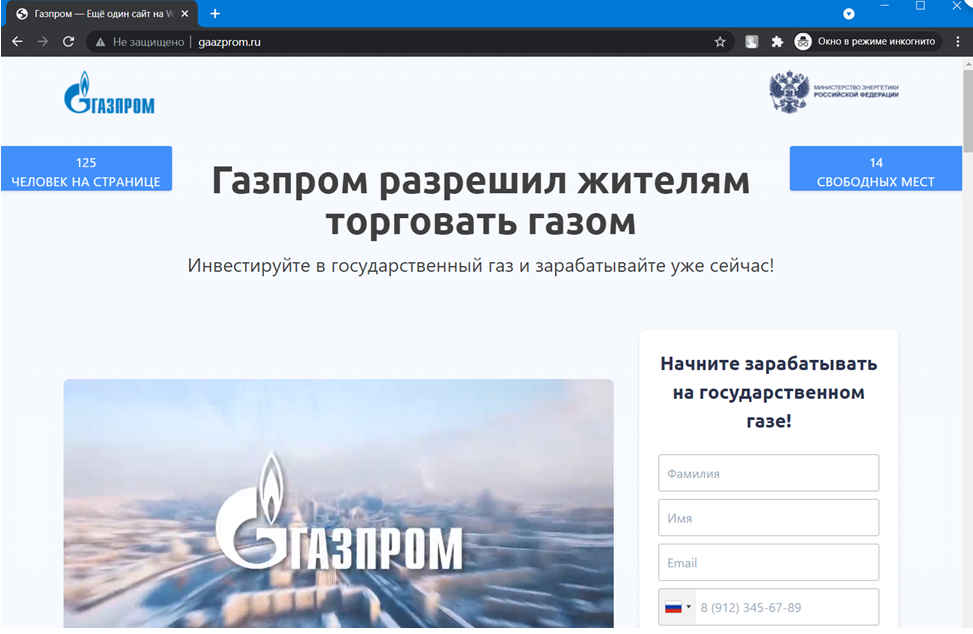

Пример:

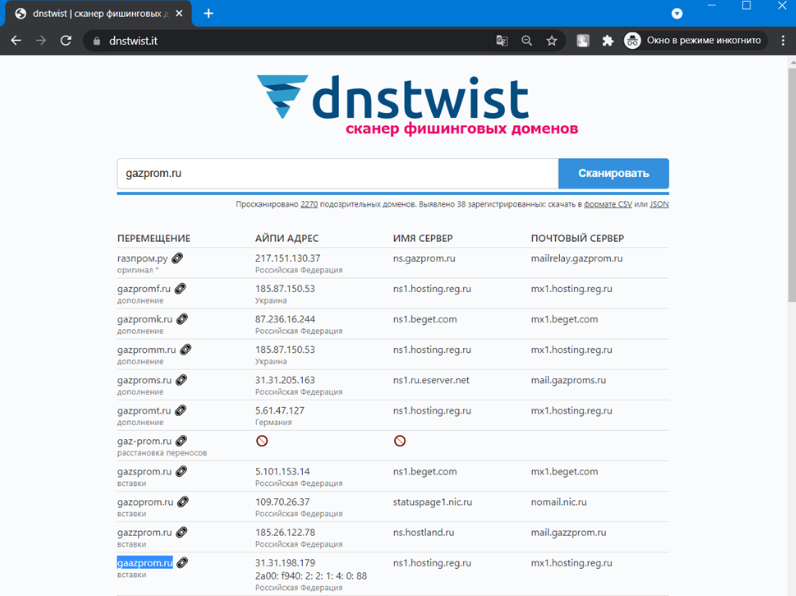

У нас есть сайт gaazprom.ru , что бы проверить проверим сайт gaazprom.ru в утилите dnstwist.it

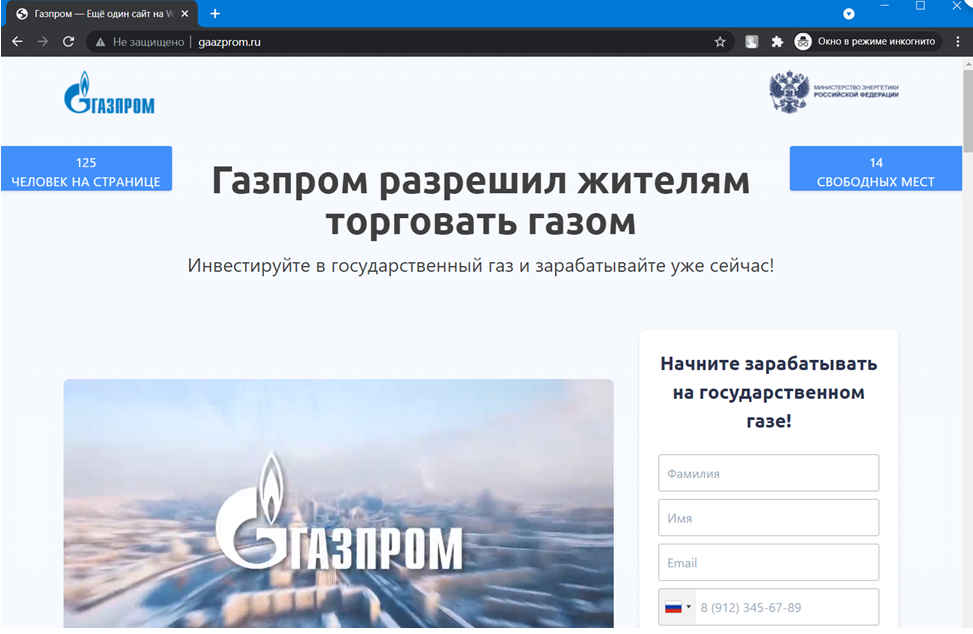

Если же перейти на сайт gaazprom.ru, то мы увидим пример мошеннического сайта:

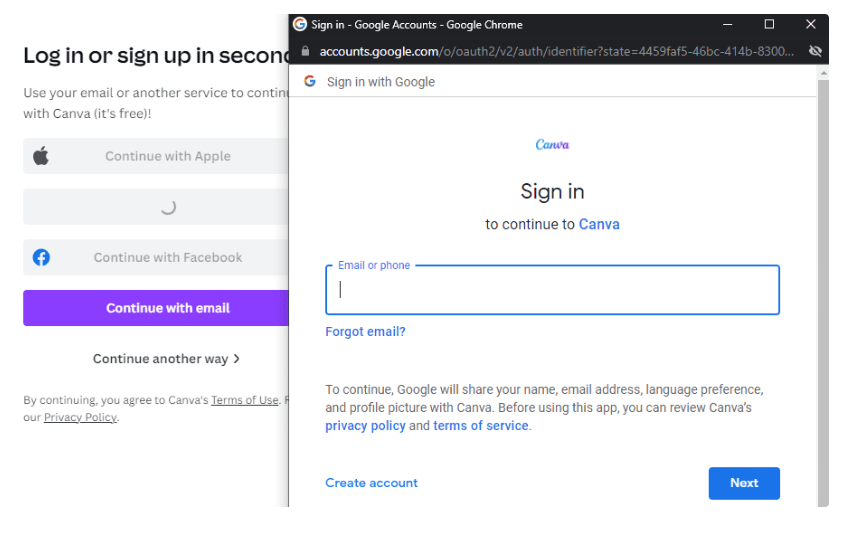

Всплывающие окна

Всплывающие сообщения — один из самых простых способов проведения успешных фишинговых атак. Они позволяют хакерам красть данные для входа в систему, отправляя пользователям всплывающие сообщения и в конечном итоге приводя их на поддельные веб-сайты через эти всплывающие окна.

Вариант фишинговых атак, также известный как «фишинг в сеансе», работает путем отображения всплывающего окна во время сеанса онлайн-банкинга и выглядит как сообщение от банка.

Типичный сценарий «внутрисессионного фишинга» будет выглядеть следующим образом:

Вы входите в свою учетную запись онлайн-банкинга.

Вы можете оставить свой браузер открытым и проверить другой веб-сайт в другом окне.

Через некоторое время появляется всплывающее окно, предположительно от вашего банка, и просит вас повторно ввести имя пользователя и пароль, поскольку срок действия предыдущего сеанса истек.

Вы вводите свои данные, не ожидая, что всплывающее окно будет мошенничеством, так как вы уже вошли на сайт банка.

Еще одна широко распространенная в последнее время фишинговая афера с всплывающими окнами — это «всплывающая техническая поддержка». При работе в Интернете вы неожиданно получите всплывающее сообщение о том, что ваша система заражена и вам необходимо обратиться к поставщику за технической поддержкой.

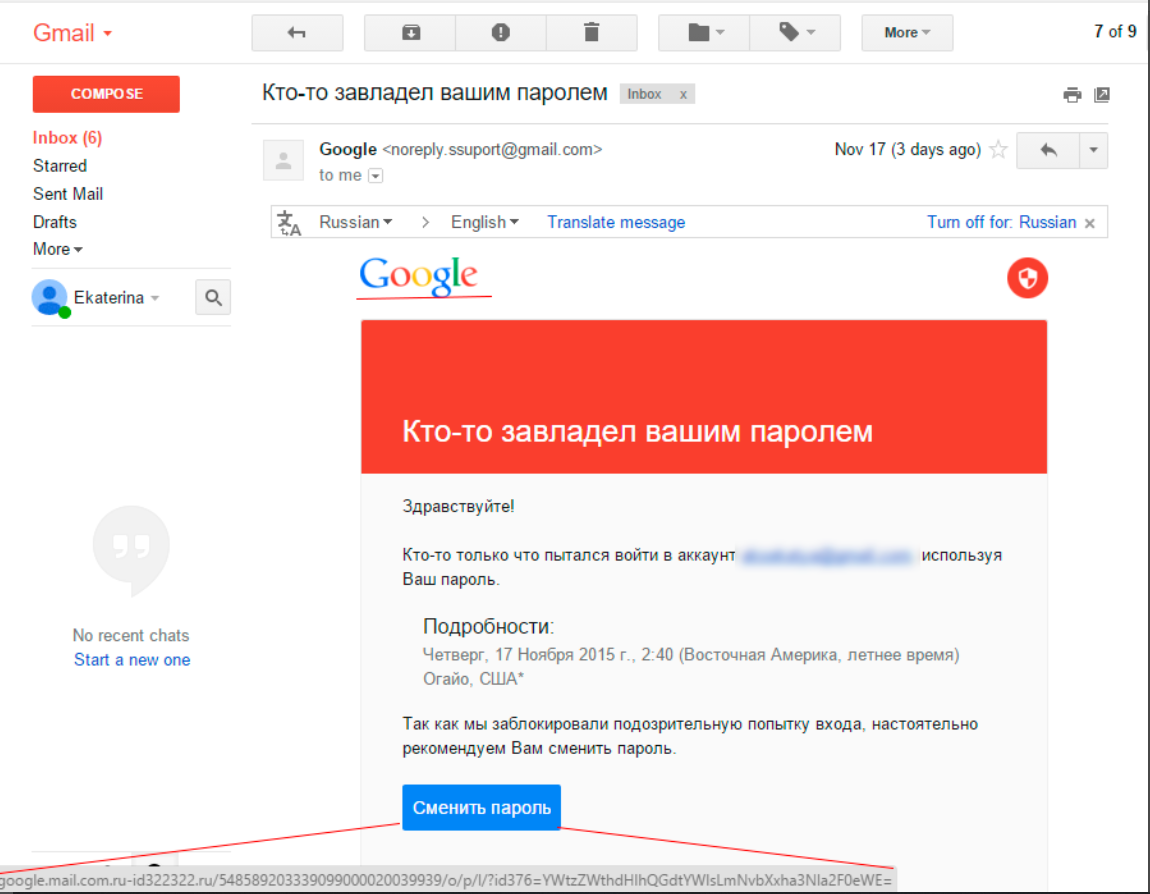

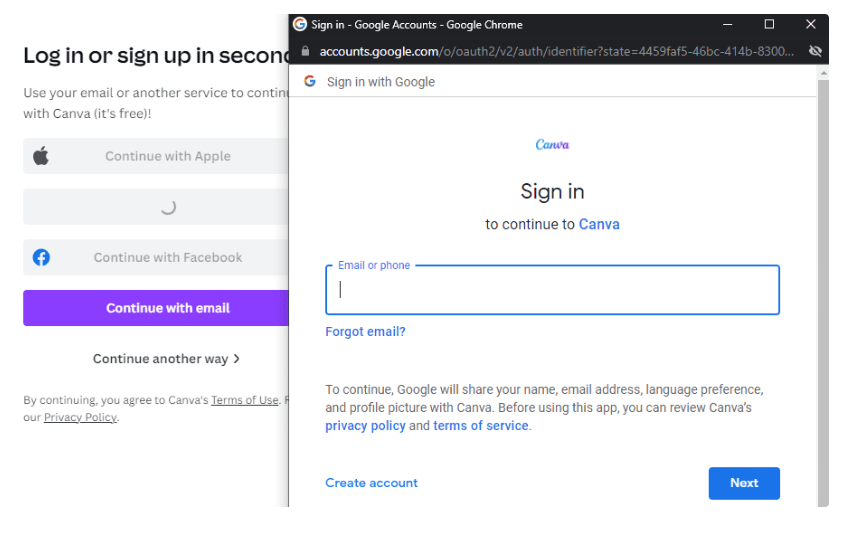

Пример всплывающего окна для регистрации в сервисе через аккаунт Google:

Разбор и анализ различных методов.

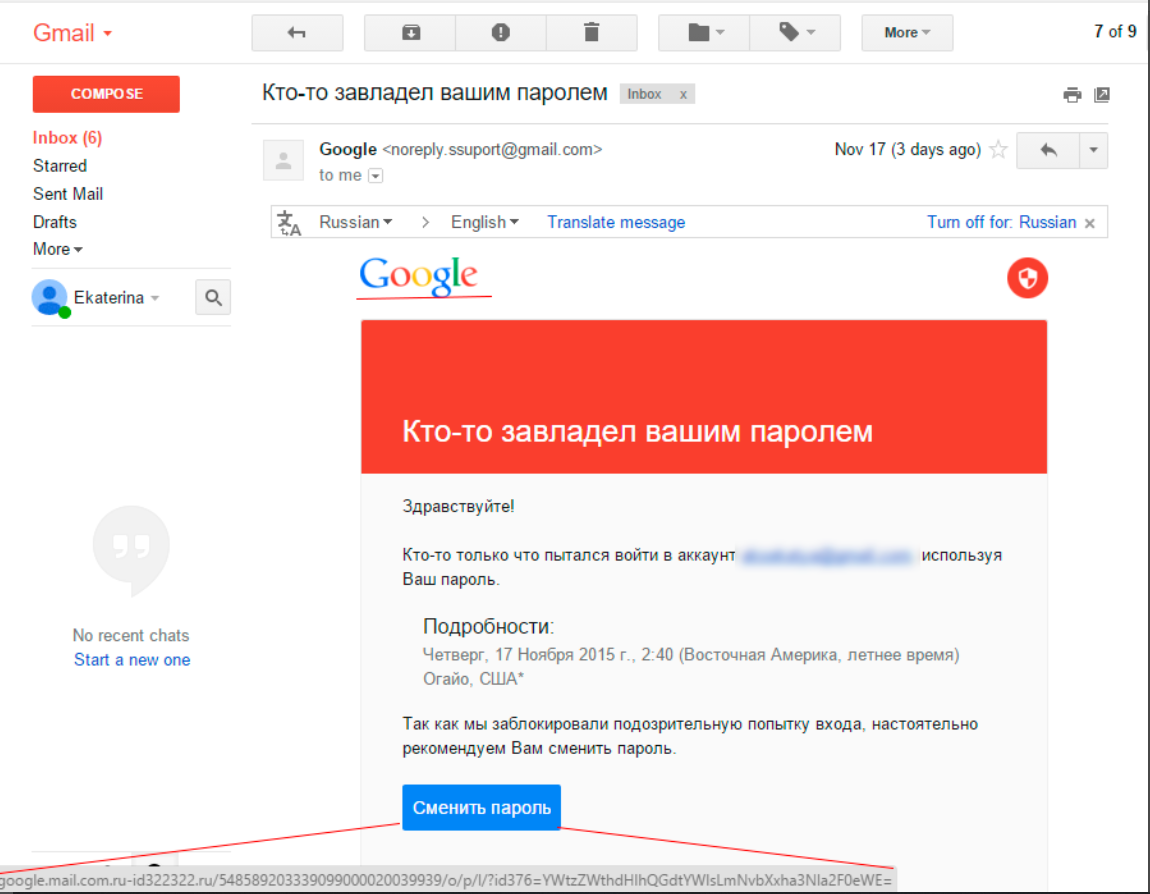

И так, попробуем воссоздать сообщение, что бы проанализировать его.

Разберём его по пунктам:

1. Срочность (Тактика запугивания).

Фишинговые рассылки начиная с темы уже вводят нас в состояние ощущения срочности.

2.Использование известного бренда (Фейковый Email).

Нам будет казаться, что сообщение отправлено официальным лицом или же известным брендом, но если детально изучить имя отправителя, мы поймём, что это подделка и адрес не принадлежит компании.

3. Обезличены.

Такие сообщения чаще всего обезличены и в них пишут “Клиент” или “Пользователь”

4. Грамматические или орфографические ошибки.

В ряде случаев можно заметить как грамматические, так и орфографические ошибки в данных сообщениях.

5. Всплывающее окно показывает вредоносную ссылку.

Подозрительная ссылка - один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма.

6. Тактика запугивания.

Для более хорошего результата мошенники пытаются ввести людей в состояние тревоги или замешательства, для того, что бы они не задумываясь перешли по вредоносной ссылке.

7. Вымышленное подразделение

Как и в случае с 3 пунктом подпись в конце письма, тоже является безличной, в компаниях обычно же пишут имена людей из тех. Поддержки.

8. Копирайт и адрес не верны

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании.

9. ZIP-файл.

Как правило, нажатие на ссылку в фишинговом письме приведет вас на вредоносный сайт.

Фишинговый сайт:

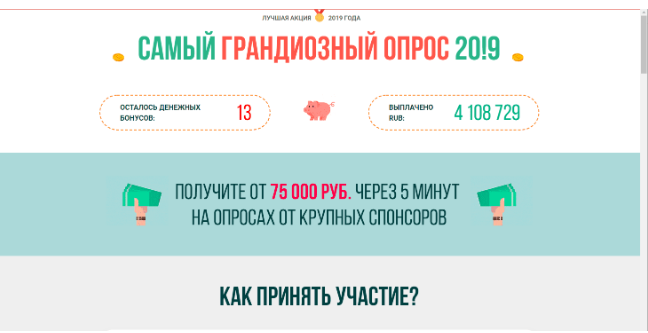

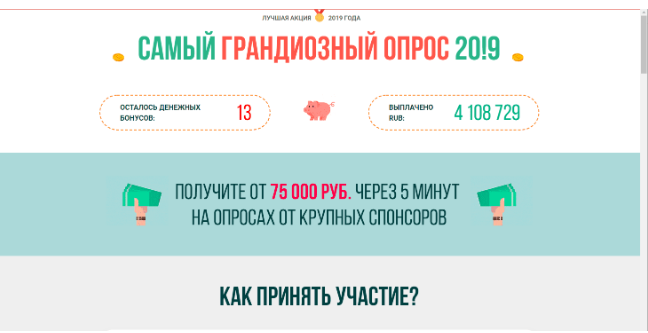

Один из самых примитивных Фишинг сайтов:

На данном сайте жертве предлагается пройти опрос, за который жертва сможет получить своё вознаграждение. При прохождении опроса необходимо ввести данные карты для того, чтобы выполнить тестовое списание денег в размере 160 рублей, которые они обязательно вернут

заслуженной суммой

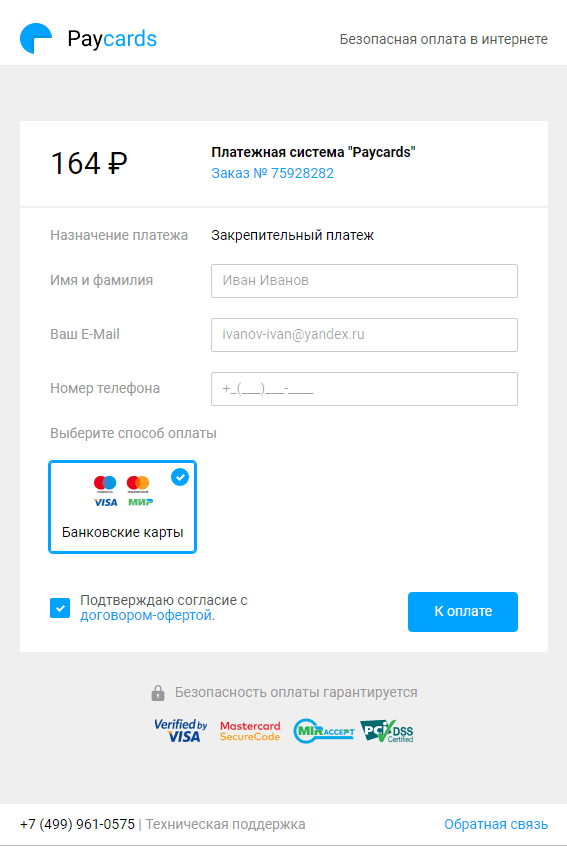

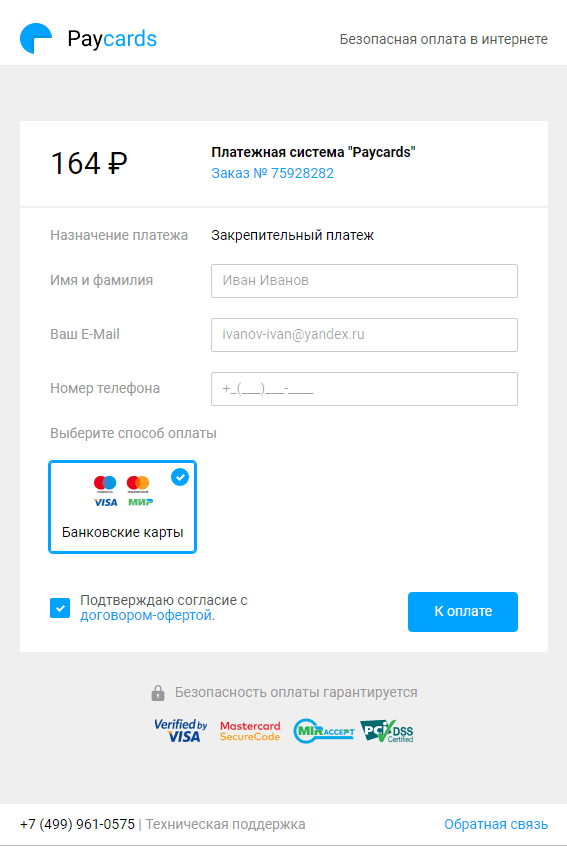

Фейковая платежная система, ради которой вся кампания и построена. Пользователь вводит данные банковской карты, и они утекают кардерам на действия, которые на сленге называются «вбив» или «обнал». Система стара как мир — каждый хочет быть индивидуальным и получить легких денег, на эту уловку социальной инженерии и рассчитан данный фишинг. Платежная система скопирована с настоящей и вызывает подозрение, лишь если внимательно посмотреть на URL — https://globalpay4.top/select/internal-account/235?label=donors. Если перейти лишь на https://globalpay4.top, то получим пустую страницу с надписью «top secret!».

Статистические данные

На основании квартальных отчетов рабочей группы по вопросам антифишинга APWG Phishing Activity Trends Report за последние десять лет авторами визуализированы изменения количества фишинг-сайтов в виде временного ряда с восходящей линией тренда. На рисунке ниже приведен график, показывающий изменения количества уникальных фишинговых сайтов, которые определяются уникальными базовыми URL-адресами.

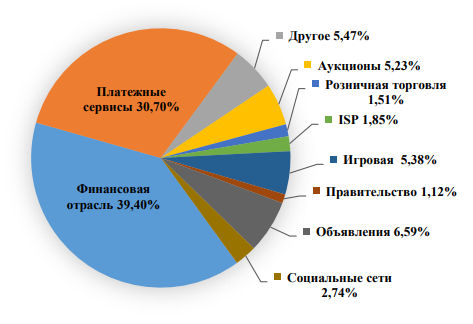

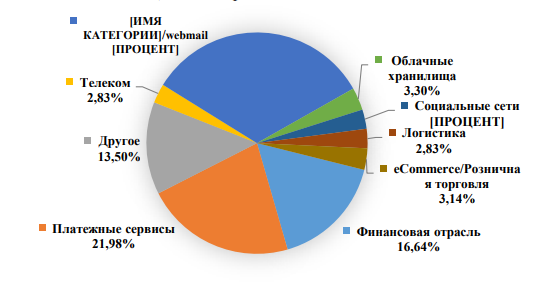

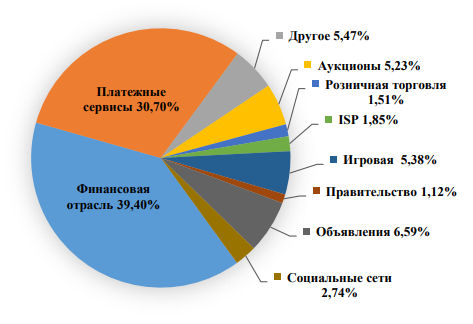

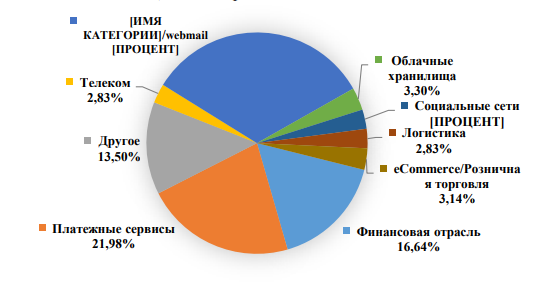

На последующих трех круговых диаграммах показано, как изменялось соотношение отраслей, которые подвергались фишингу.

Целевые отрасли 2010 года.

По данным за 2010 г. видно, что основными целями мошенников были финансовая отрасль и платежные системы, в сумме они составляют 70,10 %.

Целевые отрасли 2015 года

В 2015 г. фишеры практически в равных долях атакуют финансовую отрасль и ISP, платежные системы и сферу розничной торговли. Увеличился интерес к мультимедийной отрасли.

Целевые отрасли 2022 года

С 2022 года ISP входит в сферу SaaS/webmail, к которой интерес фишеров увеличился. Фишинг-атаки на эту отрасль занимают около трети всех атак. Еще треть занимают платежные системы и финансовая отрасль. Кроме этого, доля сферы розничной торговли сократилась с 14,83 % до 3,14 %. Следует отметить, что фишеры выбирают жертв не случайным образом. Они анализируют мировые тенденции и события, например, условия в период пандемии COVID-19 2020 года. Воспользовавшись природными катаклизмами, экономическими спадами, предстоящими мероприятиями и тому подобным, фишеры создают новые схемы мошенничества, продвигая поддельные благотворительные возможности и несуществующие продукты.

Вывод

Было произведено исследование фишинговых атак, большая часть людей знают самые примитивные атаки, но не знают обо всех возможных атаках. В сети интернет вы никогда не будете полностью защищены, но зная информацию о том, какие бывают атаки и как от них можно защититься, вы будете чувствовать себя комфортно и знать, откуда вас могут атаковать. В 2022 году это всё продолжает существовать и только набирает свои обороты.

Очень важно быть максимально внимательным во время перехода по не знакомым ссылкам, вводе своих данных и осуществлении финансовых операций. Мошенники могут ждать вас там, где вы этого не ожидаете, поэтому не следует терять бдительность во время своего пребывания в интернете.

Список Литературы.

1. History of Phishing / phishing.org.

https://www.phishing.org/history-ofphishing

2. Phishing techniques / phishing.org. https://www.phishing.org/phishingtechniques

3. Phishing tools and techniques / Infosec Resources. https://resources.infosecinstitute.com/topic/phishing-tools-and-techniques/

4. Phishing activity trends reports / Anti-Phishing Working Group. https://apwg.org/trendsreports/

5. Джо Грей - СОЦИАЛЬНАЯ ИНЖЕНЕРИЯ И ЭТИЧНЫЙ ХАКИНГ НА ПРАКТИКЕ (2023). |

Скачать 1.7 Mb.

Скачать 1.7 Mb.