Информация для шпиона – шифрование информации. проект - информация для шпиона. Аннотация наставника Информационнопознавательный проект Информация для шпиона шифрование информации

Скачать 0.94 Mb. Скачать 0.94 Mb.

|

|

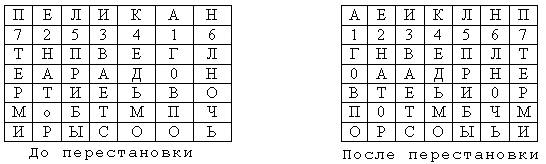

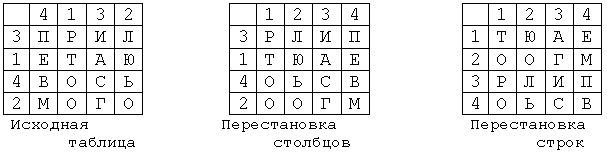

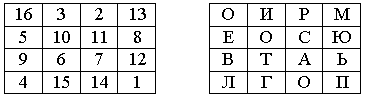

Аннотация наставника Информационно-познавательный проект «Информация для шпиона – шифрование информации» не только знакомит понятием «шифрование», но еще и позволяет расширить свои знания в области информатики, истории, криптографии, литературы и математики. Автор произвел отбор материала, систематизировал все данные, приобрел практические навыки по созданию электронной презентации. Также выполнение проекта способствует формированию навыков публичного выступления и позитивного отношения к деятельности. Созданный в результате продукт, в частности, информационный буклет, может использоваться как вспомогательный материал в учебном процессе. А также может способствовать развитию сотрудничества между образовательными организациями. Таким образом, информационный буклет является дополнением в учебной деятельности, направленным на повышение заинтересованности в предметных знаниях, а также способствует усилению межпредметных связей среди нескольких учебных предметов. Содержание: Аннотация --------------------------------------------------------------------------------------------------- 2 Содержание -------------------------------------------------------------------------------------------------- 3 Введение ----------------------------------------------------------------------------------------------------- 4 Теоретическая часть --------------------------------------------------------------------------------------- 4 Изучение понятия «шифрование» ------------------------------------------------------------- 4 История возникновения шифров -------------------------------------------------------------- 5 Типы шифров -------------------------------------------------------------------------------------- 7 Практическая часть ---------------------------------------------------------------------------------------- 8 Примеры шифров --------------------------------------------------------------------------------- 8 Известные шифры -------------------------------------------------------------------------------- 9 Собственные шифры ---------------------------------------------------------------------------- 10 Заключение ------------------------------------------------------------------------------------------------- 12 Список используемых сайтов -------------------------------------------------------------------------- 12 Приложения ------------------------------------------------------------------------------------------------ 13 Введение. «Кто владеет информацией, тот владеет миром» Натан Майер Ротшильд Человек испокон веков окружен информацией, и, порой, ценность информации и ее цена неподвластны человеческому воображению. И в современном мире стоимость информации не меньше, чем, к примеру, в XIX веке. А там, где главенствуют большие деньги, есть необходимость информацию защищать. Все, что необходимо для обеспечения безопасности - это качественное шифрование. Если информация защищена шифрованием, никто не в силах ее прочесть или изменить. Если мы используем шифрование, то знаем, с кем имеем дело, поэтому шифрование можно интерпретировать и как аутентификацию. Мы взяли тему исследования «Информация для шпиона – шифрование информации». В ходе проекта мы постараемся разгадать все тайны шифровки и сами придумаем несколько шифров и проверим их на криптостойкость. Целью своей работы я вижу знакомство с понятием «шифрование информации», изучение методов шифрования. Задачей является создание собственного метода шифрования информации и изготовление шпаргалок-памяток с некоторыми из известных шифров. Теоретическая часть Изучение понятия «шифрование» Шифр (от фр. «цифра» от араб. «нуль») — какая-либо система преобразования текста с ключом для обеспечения секретности передаваемой информации. Более ёмкое определение шифра это совокупность обратимых преобразований открытой информации в закрытую в соответствии с алгоритмом шифрования. Шифр может представлять собой совокупность условных знаков (условная азбука из цифр или букв) либо алгоритм преобразования обычных цифр и букв. Процесс засекречивания сообщения с помощью шифра называется шифрованием. Наука о создании и использовании шифров называется криптографией. Криптоанализ — наука о методах получения исходного значения зашифрованной информации. Не стоит путать шифр с кодированием — фиксированным преобразованием информации кодирование не используется для засекречивания информации, у неё абсолютно другая цель. Шифрование является важнейшим средством обеспечения безопасности. Механизмы шифрования помогают защитить конфиденциальность и целостность информации. Механизмы шифрования помогают идентифицировать источник информации. Тем не менее, само по себе шифрование не является решением всех проблем. Механизмы шифрования могут и должны являться составной частью полнофункциональной программы по обеспечению безопасности. Действительно, механизмы шифрования, являются широко используемыми механизмами безопасности лишь потому, что они помогают обеспечивать конфиденциальность, целостность и возможность идентификации. Шифрование является только задерживающим действием. Известно, что любая система шифрования может быть взломана. Речь идет о том, что для получения доступа к защищенной шифрованием информации может потребоваться очень много времени и большое количество ресурсов. Принимая во внимание этот факт, злоумышленник может попытаться найти и использовать другие слабые места во всей системе в целом. История возникновения шифров. Итак, шифры появились в глубокой древности в виде криптограмм (с греческого «криптография» - тайнопись). Порой священные иудейские тексты шифровались методом замены. Вместо первой буквы алфавита писалась последняя буква, вместо второй - предпоследняя и так далее. Этот древний метод шифрования назывался «Акбаш». Известно, что шифровалась переписка Юлия Цезаря (100 - 44 гг. до н. э.) с Цицероном (106 - 43 г.г. до н. э.). За многовековую историю использования шифрования информации человечеством изобретено множество методов шифрования. Появление электронных вычислительных машин и компьютерных сетей инициировало процесс разработки новых шифров, учитывающих возможности использования ЭВМ как для шифрования/расшифрования информации, так и для атак на шифр. Атака на шифр (криптоанализ) – это процесс расшифрования закрытой информации без знания ключа и, возможно, при отсутствии сведений об алгоритме шифрования. Криптостойкость шифра является основным показателем его эффективности. Она измеряется временем или стоимостью средств, необходимых криптоаналитику для получения исходной информации по шифротексту, при условии, что ему неизвестен ключ. Сохранить в секрете широко используемый алгоритм шифрования практически невозможно. Поэтому алгоритм не должен иметь скрытых слабых мест, которыми могли бы воспользоваться криптоаналитики. Если это условие выполняется, то криптостойкость шифра определяется длиной ключа, т.к. единственный путь вскрытия зашифрованной информации – перебор комбинаций ключа и выполнения алгоритма расшифрования. Таким образом, время и средства, затрачиваемые на криптоанализ, зависят от длины ключа и сложности алгоритма шифрования. В качестве примера удачного метода шифрования можно привести шифр DES (DataEncryptionStandard), применяемый в США с 1978 г. в качестве государственного стандарта. Алгоритм шифрования не является секретным и был опубликован в открытой печати. За время своего использования этого шифра не было обнародовано ни одного случая обнаружения слабых мест в алгоритме шифрования. Методы шифрования-дешифрования подразделяются на две группы: методы шифрования с симметричными ключами и системы шифрования с открытыми ключами. В конце 1970-х гг. использование ключа длиной в 56 бит гарантировало, что для раскрытия шифра потребуется несколько лет непрерывной работы самых мощных по тем временам компьютеров. Прогресс в области вычислительной техники позволил значительно сократить время определения ключа путем полного перебора. При затратах в 300 млн. долл. 56-битные ключи могут быть найдены за 12 с. Расчеты показывают, что в настоящее время для надежного закрытия информации длина ключа должна быть не менее 90 бит. К методам шифрования с симметричными ключами относятся: · методы замены; · методы перестановки; · аналитические методы; · аддитивные методы (гаммирование); · комбинированные методы. К системам шифрования с открытыми ключами относятся: · система RSA (Rivest, Shamir and Aldeman – изобретателиалгоритма); · система Эль-Гамаля; · криптосистема Мак-Элиса. Существуют определенные математические формулы и алгоритмы. Их вы можете видеть на экране. Обычно алгоритмы шифрования не являются секретными. Например, современный российский алгоритм шифрования ГОСТ 28147-89 опубликован как стандарт. Ключ – самый секретный элемент, который позволяет зашифровать сообщение так, чтобы никто другой, не имеющий ключа, не смог его прочитать. Ключ шифрования обычно представляет собой просто набор цифр, который получают со специальных датчиков случайных чисел, чтобы ключ был абсолютно случайным, и ни один из злоумышленников не смог его спрогнозировать и вычислить. Такой ключ может храниться, например, в файле на диске, на смарт-карте и другом съемном носителе. Главное, никто не должен получить ваш персональный ключ, кроме тех, кому вы сами его дадите. Если система построена верно и ключи не перепутаны, то адресат примет именно то, что вы передали. При этом никто другой не может это сообщение подсмотреть, поскольку по Интернету оно пересылается в виде нечитаемой шифровки. Типы шифров. Шифры могут использовать один ключ для шифрования и дешифрования или два различных ключа. По этому признаку различают: Симметричный шифр Асимметричный шифр Симметричные криптосистемы — способ шифрования, в котором для шифрования и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена сообщениями. Асимметричный шифр — система шифрования, при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу, но для расшифровки сообщения используется секретный ключ. Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах. Шифры могут быть сконструированы так, чтобы либо шифровать сразу весь текст, либо шифровать его по мере поступления. Таким образом, существуют: Блочный шифр шифрует сразу целый блок текста, выдавая шифротекст после получения всей информации. Поточный шифр шифрует информацию и выдает шифротекст по мере поступления, таким образом, имея возможность обрабатывать текст неограниченного размера, используя фиксированный объем памяти. Также существуют неиспользуемые сейчас подстановочные шифры это метод шифрования, в котором элементы исходного открытого текста заменяются зашифрованным текстом в соответствии с некоторым правилом. Шифрующие таблицы. В качестве ключа в шифрующих таблицах используются: а) размер таблицы; b) слово или фраза, задающие перестановку; c) особенности структуры таблицы. Практическая часть Примеры шифров Один из первых методов шифрования называется Шифр Цезаря. Вот в чём принцип его работы: шифр реализуется заменой букв в сообщении другой этого же алфавита, стоящей от неё на фиксированное число букв. Например, слово «лист» в Шифре Цезаря будет звучать «олфх». Одним из самых примитивных табличных шифров перестановки является простая перестановка, для которой ключом служит размер таблицы (смотрите приложение 1). Естественно, отправитель и получатель сообщения должны заранее условиться об общем ключе в виде размера таблицы. Следует заметить, что объединение букв шифротекста в 5-буквенные группы не входит в ключ шифра и осуществляется для удобства записи не смыслового текста. При расшифровании действия выполняют в обратном порядке. Несколько большей стойкостью к раскрытию обладает метод шифрования, называемый одиночной перестановкой по ключу. Этот метод отличается от предыдущего тем, что столбцы таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы. Применим в качестве ключа, например, слово «Пеликан» а текст сообщения возьмем из предыдущего примера (смотрите приложение, рисунок 2). Для обеспечения дополнительной скрытности можно повторно зашифровать сообщение, которое уже прошло шифрование. Такой метод шифрования называется двойной перестановкой. В случае двойной перестановки столбцов и строк таблицы перестановки определяются отдельно для столбцов и отдельно для строк. Сначала в таблицу записывается текст сообщения, а потом поочередно переставляются столбцы, а затем строки. При расшифровании порядок перестановок должен быть обратным (см. рис. 3). Если считывать шифротекст из правой таблицы построчно блоками по четыре буквы, то получится следующее: ПРИЛЕТАЮ ВОСЬМОГО=ТЮАЕ ООГМ РЛИП ОЬСВ Ключом к шифру двойной перестановки служит последовательность номеров столбцов и номеров строк исходной таблицы (в нашем примере последовательности 4132 и 3142 соответственно). Число вариантов двойной перестановки быстро возрастает при увеличении размера таблицы. Однако двойная перестановка не отличается высокой стойкостью и сравнительно просто "взламывается" при любом размере таблицы шифрования. Так же в пример могу привести магические квадраты, шифры Цезаря и Виженера, Тарабарскую грамоту, квадрат Полибия, Транспозицию и прочее. Некоторые из них вы можете видеть на экране. Известные шифры «Порядковый номер» Этот шифр встречается очень часто. Он заключается в том, что каждая буква имеет свой порядковый номер. И при шифровании вместо букв пишется это номер. Например, чтобы зашифровать слово «лимон», нужно взять числа 13,10,14,16,15. «Английская раскладка» Этот шифр многие используют для паролей. Смысл этого заключается в том, что слова на русском печатаются в английской раскладке. Например, слово «солнце» будет печататься как «cjkywt». Собственные шифры. «Телефон» Современные школьники, в основном, пользуются смартфонами с сенсорным экраном, на котором установлена полноформатная клавиатура. Мы с наставником подумали, а почему бы не взять как способ шифрования старый кнопочный телефон? Ведь он малознаком моим сверстникам. И вот, я хочу рассказать вам о своём шифре, который назвал «телефон». Когда мы на телефоне нажимаем на кнопку определённое количество раз, то на экране высвечивается буква. Принцип этого шифра основывается на двух действиях: одно нажатие обозначает кнопку на клавиатуре телефона, а второе нажатие - количество нажатий на данную кнопку. Например, слово: зима будет записано в этом шифре как « 34415121». 1 . , ? ! 1 2 3 4 2 а б в г 1 2 3 4 3 д е ж з 1 2 3 4 4 и й к л 1 2 3 4 5 м н о п 1 2 3 4 6 р с т у 1 2 3 4 7 ф х ц ч 1 2 3 4 8 ш щ ъ ы 1 2 3 4 9 ь э ю я 1 2 3 4 «Первая буква» Это ещё один наш шифр. Принцип шифровки заключается в том, что получатель видит только несколько рисунков, и он должен по первым буквам в названии картинок, которые ему даны, определить зашифрованное слово (см. рис. 5). «Фонетика» Этот шифр основан на сплетении нескольких правил: Текст, который нужно зашифровать печатается русскими буквами в английской раскладке. Получившийся набор букв записывается в квадратных скобках. После мягких согласных ставится апостроф. Ударные гласные пишутся заглавными буквами. Следуя данному алгоритму в конце, мы получаем: шифротекст. Например, слово щука печатается как: [o’Erf] «8 на 4» В этом шифре используются все буквы кроме одной - Ё. Все 32 буквы мы записываем в таблицу 8 столбов на 4 строки. Зашифрованный текс мы получаем при записи координат букв. Например, слово земля: 1816252448. Но стоит помнить, что при шифровании первым записывается номер строки, а затем номер столбца. «Толковый словарик» Берём любое слово, например, книга. Это слово состоит из 5 букв. Мы придумываем слово, начинающееся на первую букву, и записываем определение к выдуманному слову. Этот алгоритм повторяем с каждой буквой. Получатель видит только определения этих слов. Заключение: Во время работы над проектом я узнал о многообразии видов и методах шифрования, погрузился в историю возникновения шифров, попробовал себя в роли шпиона. Заодно научился работать в программе для создания электронных презентаций «Microsoft PowerPoint». Возможно, что понимание принципов криптографии поможет мне поступить в ЮУрГУ на специальность «Информационная безопасность». Современность задает необходимость держать любую информацию под защитой, будь то мобильный телефон, переписка с одноклассниками во время урока или же счет в банке. Знания о разнообразности методов шифрования поможет в будущем сохранять конфиденциальность своих данных. Список используемых сайтов: 1. https://tproger.ru/translations/10-codes-and-ciphers/ 2. http://www.aif.ru/dosug/1846383 3. https://ru.wikipedia.org/wiki/Криптография 4. https://ru.wikipedia.org/wiki/Шифр Приложения:

Рис.1.Заполнение таблицы из 5 строк и 7 столбцов  Рис.2.Таблицы, заполненные ключевым словом и текстом сообщения  Рис. 3. Пример выполнения шифрования методом двойной перестановки  Рис. 4. Пример магического квадрата 4х4 и его заполнения сообщением           М А Т Е М А Т И К А Рис.5. Пример шифрования при помощи шифра «Первая буква» |