Боднар В. А. Иб331 nmap nmap o 95. 220. 184. 43

Скачать 372.12 Kb. Скачать 372.12 Kb.

|

|

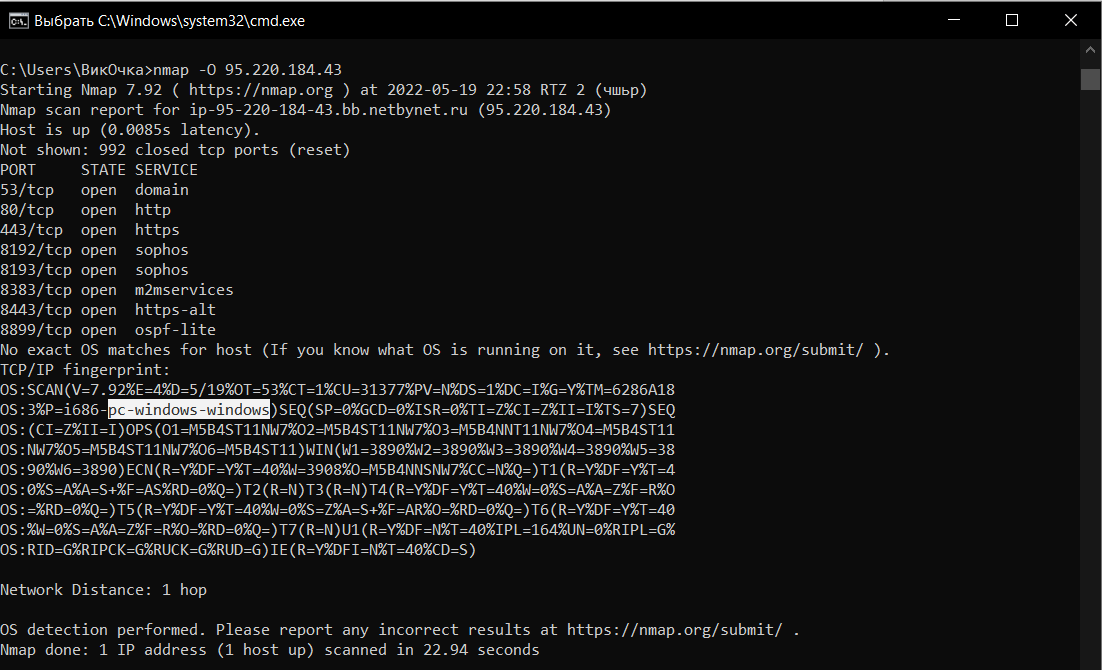

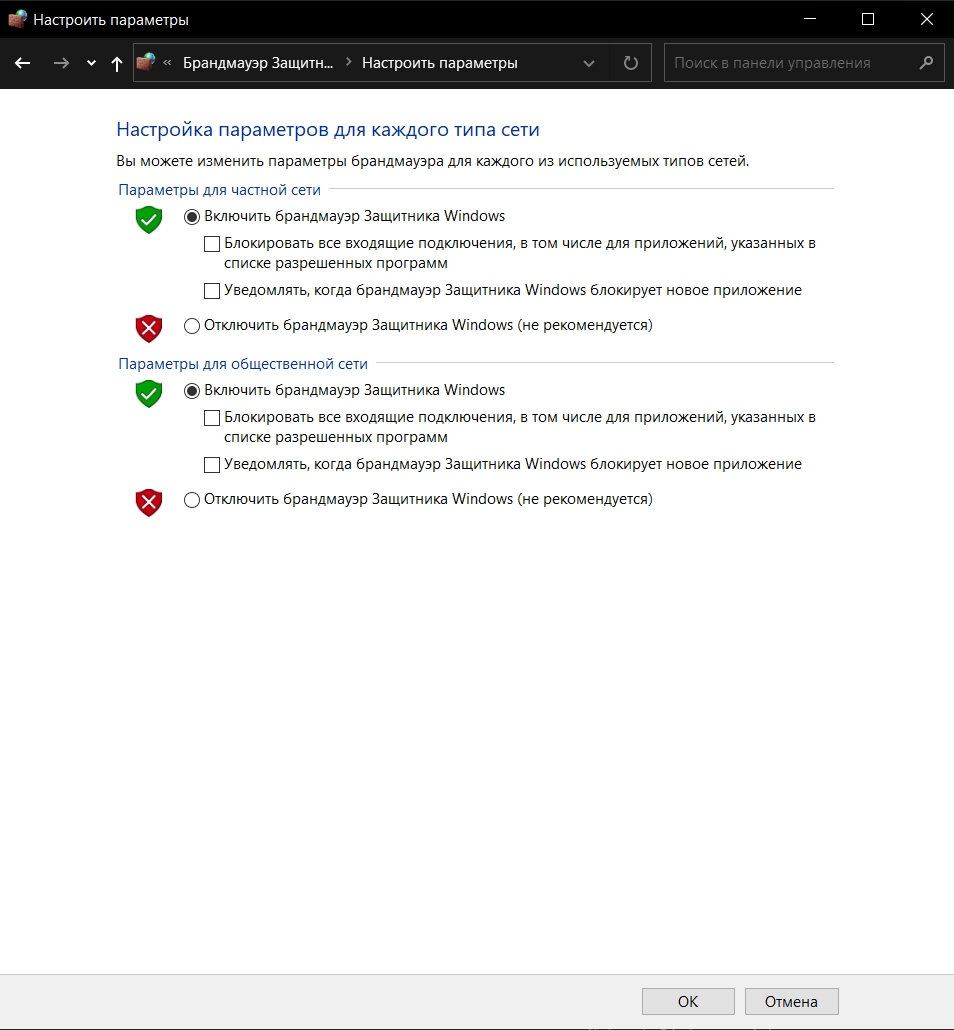

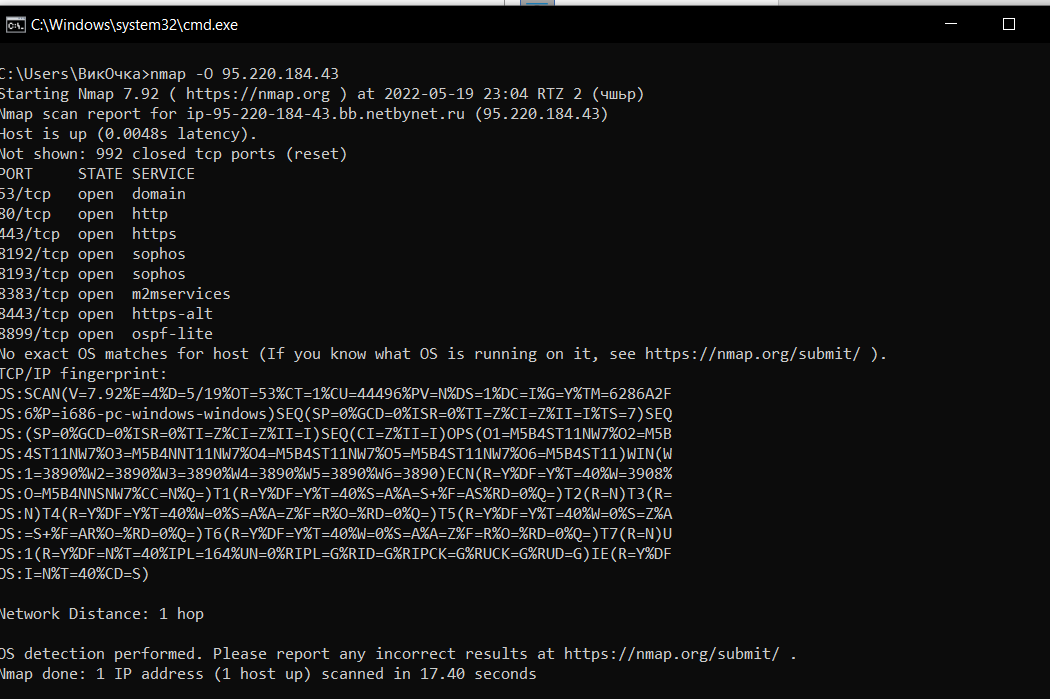

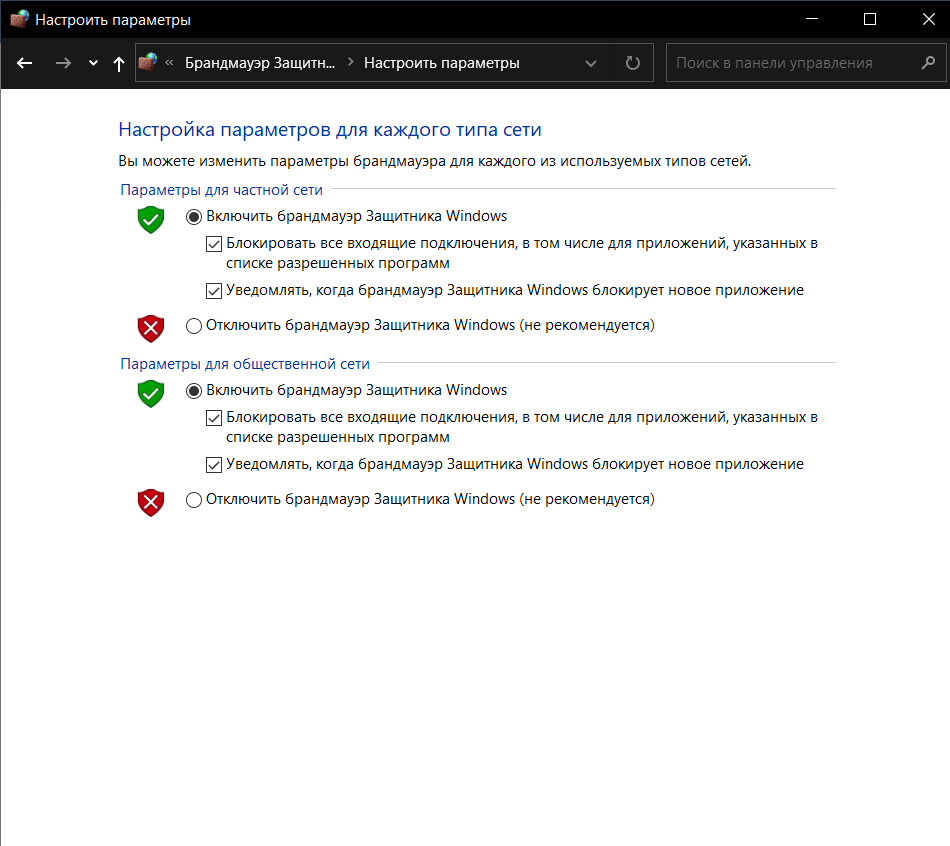

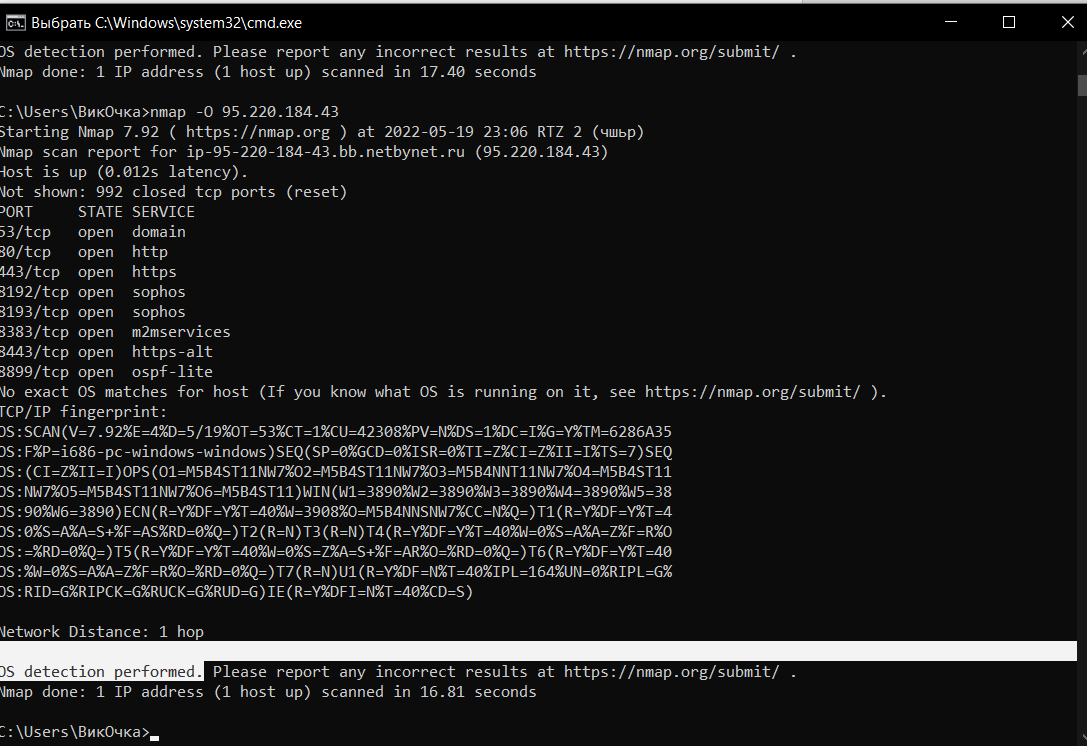

Боднар В.А. ИБ-331 NMAP  Nmap -O 95.220.184.43 Предположительная ОС - windows  Включили Брэндмауэр, но не задали параметров  ОС Windows 10 \  После включение правил nmap не обнаружил ОС  Контрольные вопросы Кто занимается распределением IP-адресов в сети Интернет и назначает ответственных за имена доменов? Малоизвестная, но важная организация Internet Assigned Numbers Authority (IANA) присваивает номера портов TCP/UDP. Она отслеживает множество различных стандартов и систем, обеспечивающих функционирование сети Интернет. Среди ее обязанностей – распределение IPадресов и назначение ответственных за имена доменов верхнего уровня. Какие номера портов называются «общеизвестными»? Порты с номерами от 0 до 1023 зарезервированы для стандартных служб. Такие порты называются общеизвестными (well-know). Их использование позволяет клиенту идентифицировать службу, к которой он хочет получить доступ. Назначением портов занимается IANA. Чем «недолговечные» номера портов отличаются от «общеизвестных»? Наконец, существуют недолговечные номера портов, которые операционная система выбирает случайным образом из номеров, превышающих 1024 (обычно – в верхней части диапазона). Они используются для машин, которые произвольным образом устанавливают соединения с другими машинами. Например, для загрузки веб-страницы ваша машина обратится к порту 80 веб-сервера. Сервер увидит входящее соединение с некоторым случайным номером порта, превышающим 1024. В таком случае сервер будет знать, что это, вероятно, пользователь, а не другое приложение, устанавливающее с ним соединение. Какой основной принцип работы сканера портов? Вместо использования сетевых функций операционной системы, сканер портов сам генерирует IP пакеты, и отслеживает ответы на них. Эту технику часто называют сканированием с использованием полуоткрытых соединений, поскольку полное соединение TCP/IP никогда не открывается. Сканер портов генерирует пакет SYN. Можно ли считать сканером портов следующую команду: telnet 192.168.0.1:80? То, что пакет помечен для порта 80, не запрещает ему содержать данные, отличные от веб-трафика. Система номеров портов зависит от определенной «честности» машин, с которыми приходится взаимодействовать, и именно это представляет опасность. На самом деле многие приложения, такие как программы мгновенного обмена сообщениями и одно ранговое ПО, которые обычно блокируются межсетевым экраном организации, нарушают эту конвенцию и проникают через порт 80, который согласно конфигурации остается открытым, поскольку пользователям, находящимся позади межсетевого экрана, разрешен веб-доступ. Можно ли с помощью сканера портов идентифицировать операционную систему, установленную на сканируемом компьютере? Если да, то является ли данный метод совершенным? Можно, для этого в сканере портов Nmap есть специальная опция «Идентификация ОС (-O)», которая позволяет идентифицировать, какая операционная система установлена на сканируемом компьютере. Определите максимальный размер сети, представленный следующей сетевой маской: 255.255.255.0. Сетевая маска 255.255.255.0 представляет IP-сеть из 256 узлов, так как (256–255)*(256–255)*(256–255)*(256–0) = 256. Легальным ли считается процесс сканирования портов другого компьютера? Закона, запрещающего сканировать порты нет. Но это могут принять за попытку "разведки" для дальнейшего вмешательства в работу, на что уже закон есть. Как влияет на работу сети процесс сканирования портов? Процесс сканирования портов существенно загружает сеть, что неблагоприятно сказывается на ее работе и может привести к затрудненному доступу к некоторым сетевым ресурсам и перегрузке сети. Способны ли межсетевые экраны обнаруживать процесс сканирования портов? Если да, то как они могут реагировать на это? Большинство брандмауэров могут защитить от сканирования портов. Брандмауэр может открыть все порты в системе, чтобы остановить показ портов тем, кто занимается сканированием. Данный метод работает в большинстве случаев, однако, не защищает от новых техник сканирования портов, в числе которых сканирование с помощью ICMP-порта и NULL-сканирование. Для каких целей можно использовать сканер портов? Ска́нер порто́в — программное средство, разработанное для поиска хостов сети, в которых открыты нужные порты. Эти программы обычно используются системными администраторами для проверки безопасности их сетей и злоумышленниками для взлома сети. Может производиться поиск как ряда открытых портов на одном хосте, так и одного определённого порта на многих хостах. Последнее характерно для деятельности ряда сетевых червей. Сам процесс называется скани́рованием портов или (в случае, когда осуществляется проверка многих хостов) сканированием сети́. Сканирование портов может являться первым шагом в процессе взлома или предупреждения взлома, помогая определить потенциальные цели атаки. С помощью соответствующего инструментария путём отправления пакетов данных и анализа ответов могут быть исследованы работающие на машине службы (Web-сервер, FTP-сервер, mail-сервер, и т. д.), установлены номера их версий и используемая операционная система. Что такое троянская программа? Троя́нская ви́русная программа (также — троя́н) — разновидность вредоносной программы, проникающая в компьютер под видом легитимного программного обеспечения, в отличие от вирусов и червей, которые распространяются самопроизвольно. В данную категорию входят программы, осуществляющие различные неподтверждённые пользователем действия: сбор информации о банковских картах, передача этой информации злоумышленнику, а также использование, удаление или злонамеренное изменение, нарушение работоспособности компьютера Объясните принцип работы «сетевых червей». Червь (сетевой червь) — тип вредоносных программ, распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты автоматизированных и компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, и осуществлению иного вредоносного воздействия. Жизненный цикл Так же как для вирусов, жизненный цикл червей можно разделить на определенные стадии: 1. Проникновение в систему 2. Активация 3. Поиск "жертв" 4. Подготовка копий 5. Распространение копий Стадии 1 и 5, вообще говоря, симметричны и характеризуются в первую очередь используемыми протоколами и приложениями. Стадия 4 — Подготовка копий — практически ничем не отличается от аналогичной стадии в процессе размножения вирусов. Сказанное о подготовке копий вирусов без изменений применимо и к червям. Каналы распространения На этапе проникновения в систему черви делятся преимущественно по типам используемых протоколов: Сетевые черви — черви, использующие для распространения протоколы Интернет и локальных сетей. Обычно этот тип червей распространяется с использованием неправильной обработки некоторыми приложениями базовых пакетов стека протоколов tcp/ip · Почтовые черви — черви, распространяющиеся в формате сообщений электронной почты · IRC-черви — черви, распространяющиеся по каналам IRC (Internet Relay Chat) · P2P-черви — черви, распространяющиеся при помощи пиринговых (peer-to-peer) файлообменных сетей · IM-черви — черви, использующие для распространения системы мгновенного обмена сообщениями (IM, Instant Messenger - ICQ, MSN Messenger, AIM и др.) Способы активации На этапе активации черви делятся на две большие группы, отличающиеся как по технологиям, так и по срокам жизни: 1.Для активации необходимо активное участие пользователя 2.Для активации участие пользователя не требуется вовсе либо достаточно лишь пассивного участия Что такое Nmap? Nmap (“Network Mapper”) это утилита с открытым исходным кодом для исследования сети и проверки безопасности. Она была разработана для быстрого сканирования больших сетей, хотя прекрасно справляется и с единичными целями. На каких операционных системах может работать Nmap? Nmap использует сырые IP пакеты оригинальными способами, чтобы определить какие хосты доступны в сети, какие службы (название приложения и версию) они предлагают, какие операционные системы (и версии ОС) они используют, какие типы пакетных фильтров/брандмауэров используются и еще дюжины других характеристик. В тот время как Nmap обычно используется для проверки безопасности, многие сетевые и системные администраторы находят ее полезной для обычных задач, таких как контролирование структуры сети, управление расписаниями запуска служб и учет времени работы хоста или службы. |