Работа 3. Иллюстрационный материал Заркова Д.О.. Иллюстрационный материал к вкр моделирование защищенной корпоративной сети предприятия ооо Магистраль с применением технологий vpn и имитацией атаки mitm

Скачать 0.94 Mb. Скачать 0.94 Mb.

|

|

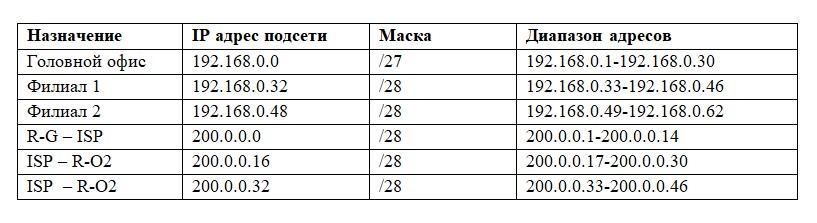

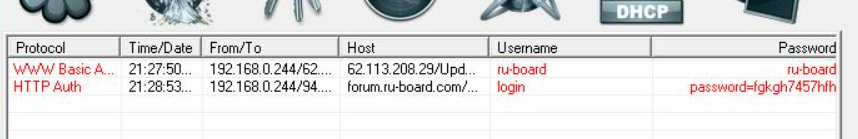

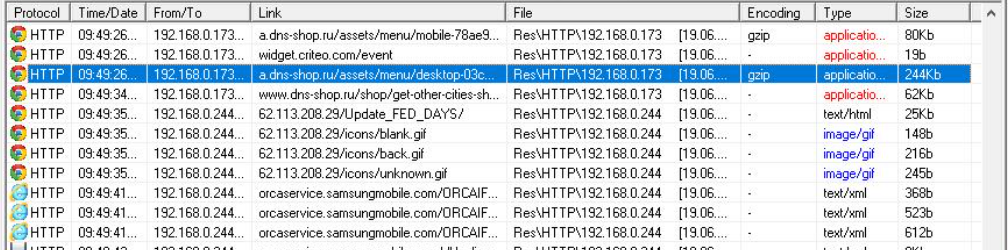

Федеральное государственное бюджетное образовательное учреждение высшего образования «Сибирский государственный университет телекоммуникаций и информатики» (СибГУТИ) Колледж телекоммуникаций и информатики Иллюстрационный материал к ВКР Моделирование защищенной корпоративной сети предприятия ООО «Магистраль» с применением технологий VPN и имитацией атаки MITM Студент: Д.О. Заркова Группа: И-71 Специальность: 10.02.02 Информационная безопасность телекоммуникационных систем Руководитель: Д.А. Яцкова Новосибирск, 2021  Рисунок 1.1 — Топология сети Таблица 1.1 — Таблица расчетов подсетей  Таблица 1.2 — Конфигурации элементов безопасности на маршрутизаторах R-G, R-O1 и R-O2

Таблица 1.3 — Конфигурации служб и сервисов на маршрутизаторах R-G, R-O1 и R-O2

Рисунок 1.2 - Коммутатор CISCO WS-C2960-24TT-L  Рисунок 1.3 - Коммутатор Zelax ZES 2028GS  Рисунок 1.4 – Коммутатор Натекс NX-3424V2  Рисунок 1.5 - Маршрутизатор Cisco 2811  Рисунок 1.6 – Маршрутизатор Eltex ESR-21  Рисунок 2.7 – Захваченные учетные данные пользователя  Рисунок 2.18 – Список файлов, передаваемых пользователем | ||||||||||||||||||||||||||||||