Угрозы безопасности. Угрозы безопасности информации. Концепция информационной безопасности Угроза

Скачать 160.5 Kb. Скачать 160.5 Kb.

|

|

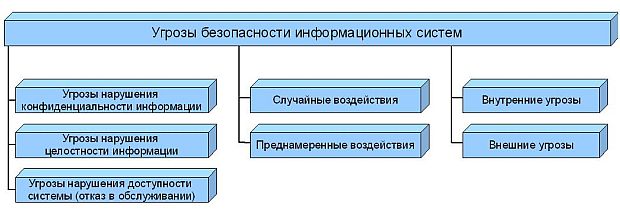

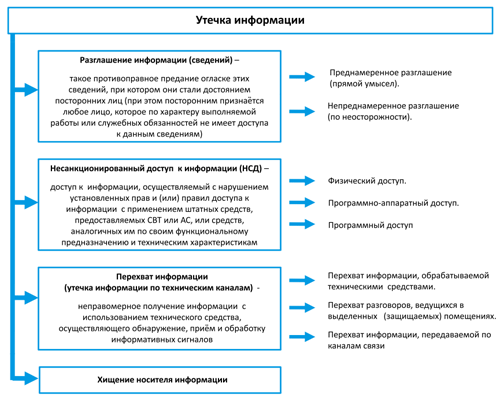

Концепция информационной безопасности Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, – злоумышленником. Потенциальные злоумышленники называются источниками угрозы. Показатель, характеризующий безопасность информации при воздействии различных факторов опасности, – это критерий безопасности. Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении). Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом. Пока существует окно опасности, возможны успешные атаки на ИС. Если речь идет об ошибках в программном обеспечении, то окно опасности "открывается" с появлением средств использования ошибки и ликвидируется при наложении заплат, ее исправляющих. Для большинства уязвимых мест окно опасности существует сравнительно долго (несколько дней, иногда – недель), поскольку за это время должны произойти следующие события: должно стать известно о средствах использования пробела в защите; должны быть выпущены соответствующие заплаты; заплаты должны быть установлены в защищаемой ИС. Новые уязвимые места и средства их использования появляются постоянно; это значит, во-первых, что почти всегда существуют окна опасности и, во-вторых, что отслеживание таких окон должно производиться постоянно, а выпуск и наложение заплат – как можно более оперативно. Некоторые угрозы нельзя считать следствием каких-то ошибок или просчетов; они существуют в силу самой природы современных ИС. Например, угроза отключения электричества или выхода его параметров за допустимые границы существует в силу зависимости аппаратного обеспечения ИС от качественного электропитания. Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы. Иметь представление о возможных угрозах, а также об уязвимых местах, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности. Слишком много мифов существует в сфере информационных технологий (вспомним все ту же "Проблему 2000"), поэтому незнание в данном случае ведет к перерасходу средств и, что еще хуже, к концентрации ресурсов там, где они не особенно нужны, за счет ослабления действительно уязвимых направлений. Само понятие "угроза" в разных ситуациях зачастую трактуется по-разному. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной; однако в большинстве случаев нелегальный доступ представляется серьезной опасностью. Иными словами, угрозы, как и все в ИБ, зависят от интересов субъектов информационных отношений (и от того, какой ущерб является для них неприемлемым). 2. Критерии классификации угроз Угрозы можно классифицировать по нескольким критериям: по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь; по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура); по способу осуществления (случайные/преднамеренные, действия природного/техногенного характера); по расположению источника угроз (внутри/вне рассматриваемой ИС).  Рисунок 1. Критерии классификации угроз В качестве основного критерия чаще используется первый (по аспекту ИБ), привлекая при необходимости остальные. Рассмотрим подробнее каждый вид угроз. Угрозы нарушения конфиденциальности направлены на получение (хищение) конфиденциальной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. Несанкционированный доступ к информации, хранящейся в информационной системе или передаваемой по каналам (сетям) передачи данных, копирование этой информации является нарушением конфиденциальности информации. Информация в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен федеральными законами (информация ограниченного доступа). В соответствии с требованиями федеральных законов обязательность соблюдения конфиденциальности касается только информации ограниченного доступа, к которой относится информация, представляющая государственную тайну, а также конфиденциальная информация (сведения, составляющие коммерческую, банковскую, служебную, профессиональную тайну, содержащие персональные данные и т.д.). Обладателем информации является лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам. Обладателем информации может быть гражданин (физическое лицо), юридическое лицо, Российская Федерация, субъект Российской Федерации, муниципальное образование. Именно обладатель информации вправе разрешать или ограничивать доступ к информации, определять порядок и условия такого доступа, передавать информацию другим лицам по договору или на ином установленном законом основании, а также он обязан ограничивать доступ, если такая обязанность установлена федеральными законами. Информация ограниченного доступа должна храниться только как документированная информация, то есть информация должна быть зафиксирована на материальном носителе путём документирования и иметь реквизиты, позволяющие определить такую информацию или, в установленных законодательством Российской Федерации случаях, её материальный носитель. Сведения, отнесенные к государственной тайне, по степени секретности подразделяются на сведения особой важности, совершенно секретные и секретные. К сведениям особой важности следует относить сведения в области военной, внешнеполитической, экономической, научно-технической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб интересам Российской Федерации в одной или нескольких из перечисленных областей. К совершенно секретным сведениям следует относить сведения в области военной, внешнеполитической, экономической, научно-технической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб интересам министерства (ведомства) или отрасли экономики Российской Федерации в одной или нескольких из перечисленных областей. К секретным сведениямследует относить все иные сведения из числа сведений, составляющих государственную тайну. Ущербом безопасности Российской Федерации в этом случае считается ущерб, нанесённый интересам предприятия, учреждения или организации в военной, внешнеполитической, экономической, научно-технической, разведывательной, контрразведывательной или оперативно-розыскной области деятельности. К сведениям конфиденциального характера относятся: 1. Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях. 2. Сведения, составляющие тайну следствия и судопроизводства. 3. Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна). 4. Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и так далее). 5. Сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (коммерческая тайна). 6. Сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них. Под коммерческой тайной понимается конфиденциальность информации, позволяющая её обладателю при существующих или возможных обстоятельствах увеличить доходы, избежать неоправданных расходов, сохранить положение на рынке товаров, работ, услуг или получить иную коммерческую выгоду. К информации, составляющей коммерческую тайну, относится научно-техническая, технологическая, производственная, финансово-экономическая или иная информация, в том числе составляющая секреты производства (ноу-хау), которая имеет действительную или потенциальную коммерческую ценность в силу неизвестности её третьим лицам, к которой нет свободного доступа на законном основании и в отношении которой обладателем такой информации введен режим коммерческой тайны (правовые, организационные, технические и иные принимаемые обладателем информации, составляющей коммерческую тайну, меры по охране ее конфиденциальности). К персональным данным относится любая информация, относящаяся к определённому или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация. К угрозам, создающим опасность конфиденциальности информации, относится утечка информации, под которой понимается неконтролируемое распространение защищаемой информации в результате её разглашения, несанкционированного доступа к ней или получения защищаемой информации иностранными разведками и другими заинтересованными субъектами (заинтересованными субъектами могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо). Очевидно, данное определение не в полной мере отражает основные формы утечки информации. Классификация угроз конфиденциальности информации (утечки информации) представлена на рисунке.  Рисунок 2. Классификация угроз конфиденциальности информации (утечки информации) Разглашение сведений ограниченного доступа может произойти или в форме несанкционированного предоставления информации, или в форме несанкционированного распространения информации. Под несанкционированным предоставлением информации будем понимать противоправное предание огласке сведений ограниченного доступа, при котором они стали достоянием определённого круга посторонних лиц, а под несанкционированным распространением информации - противоправное предание огласке сведений ограниченного доступа, при котором они стали достоянием неопределённого круга посторонних лиц. Разглашение сведений ограниченного доступа может произойти как преднамеренно (при прямом умысле), так и непреднамеренно (по неосторожности). В случае преднамеренного разглашения сведений ограниченного доступа лицо, которому информация ограниченного доступа была доверена или стала известна по службе или работе, сознавая неправомерность своих действий, связанных с разглашением этой информации, предоставляет или распространяет её посторонним лицам. В этом случае субъективная сторона разглашения сведений характеризуется виной в форме прямого умысла. К основным действиям, в результате которых осуществляется преднамеренное разглашение сведений ограниченного доступа, можно отнести: разговор с посторонними лицами по закрытой тематике; ознакомление посторонних лиц с информацией ограниченного доступа, содержащейся на различного вида носителях, в том числе и электронных (без передачи носителя информации постороннему лицу); передача носителя информации, содержащего сведения ограниченного доступа, постороннему лицу (в том числе через посредника, с использованием тайников, почтовой связи, технических средств, электронной почты и т.д.); публичное выступление; опубликование информации в открытой печати и других в средствах массовой информации; распространение сведений через Интернет и т.п. При непреднамеренном разглашении сведений лицо, которому информация ограниченного доступа была доверена или стала известна по службе или работе, нарушая правила и меры, установленные для защиты этой информации инструкциями, положениями, наставлениями и другими документами, не предвидит возможности разглашения информации ограниченного доступа, хотя по обстоятельствам должно было и могло предвидеть такие последствия. Юристы классифицируют такие действия как разглашение сведений по неосторожности. Угрозы нарушения целостности информации, хранящейся в информационной системе или передаваемой посредством сети передачи данных, направлены на изменение или искажение данных, приводящее к нарушению качества или полному уничтожению информации. Целостность информации может быть нарушена намеренно злоумышленником, а также в результате объективных воздействий со стороны среды, окружающей систему (помехи). Эта угроза особенно актуальна для систем передачи информации – компьютерных сетей и систем телекоммуникаций. Умышленные нарушения целостности информации не следует путать с ее санкционированным изменением, которое выполняется авторизованными пользователями с обоснованной целью. Угрозы нарушения доступности системы (отказ в обслуживании) направлены на создание таких ситуаций, когда определённые действия либо снижают работоспособность информационной системы, либо блокируют доступ к некоторым её ресурсам. Причины случайных воздействий: аварийные ситуации из-за стихийных бедствий и отключения электроэнергии; ошибки в программном обеспечении; ошибки в работе обслуживающего персонала и пользователей; помехи в линии связи из-за воздействия внешней среды, а также вследствие плотного трафика в системе (характерно для беспроводных решений). Преднамеренные воздействия связаны с целенаправленными действиями злоумышленника, в качестве которого может выступить любое заинтересованное лицо (конкурент, посетитель, персонал и т.д.). Действия злоумышленника могут быть обусловлены разными мотивами: недовольством сотрудника своей карьерой, материальным интересом, любопытством, конкуренцией, стремлением самоутвердиться любой ценой и т.п. Внутренние угрозы инициируются персоналом объекта, на котором установлена система, содержащая конфиденциальную информацию. Причинами возникновения таких угроз может послужить нездоровый климат в коллективе или неудовлетворенность от выполняемой работы некоторых сотрудников, которые могут предпринять действия по выдаче информации лицам, заинтересованным в её получении. Также имеет место так называемый "человеческий фактор", когда человек не умышленно, по ошибке, совершает действия, приводящие к разглашению конфиденциальной информации или к нарушению доступности информационной системы. Большую долю конфиденциальной информации злоумышленник (конкурент) может получить при несоблюдении работниками-пользователями компьютерных сетей элементарных правил защиты информации. Это может проявиться, например, в примитивности паролей или в том, что сложный пароль пользователь хранит на бумажном носителе на видном месте или же записывает в текстовый файл на жестком диске и пр. Утечка конфиденциальной информации может происходить при использовании незащищенных каналов связи, например, по телефонному соединению. Под внешними угрозами безопасности понимаются угрозы, созданные сторонними лицами и исходящие из внешней среды, такие как: атаки из внешней сети (например, Интернет), направленные на искажение, уничтожение, хищение информации или приводящие к отказу в обслуживании информационных систем предприятия; распространение вредоносного программного обеспечения; нежелательные рассылки (спам); воздействие на информацию, осуществляемое путем применения источника электромагнитного поля для наведения в информационных системах электромагнитной энергии с уровнем, вызывающим нарушение нормального функционирования (сбой в работе) технических и программных средств этих систем; перехват информации с использованием радиоприемных устройств; воздействие на информацию, осуществляемое путем несанкционированного использования сетей инженерных коммуникаций; воздействие на персонал предприятия с целью получения конфиденциальной информации. В современном мире, когда стало возможным применять сервисы и службы с использованием информационной коммуникационной среды (электронные платежи, Интернет-магазины, электронные очереди и т.п.), многократно увеличивается риск именно внешних угроз. 3. Источники угроз Источники угроз:1. Внутренние:а) ошибки пользователей и сисадминов;б) ошибки в работе ПО;в) сбои в работе компьютерного оборудования;г) нарушение сотрудниками компании регламентов по работе с информацией.2. Внешние угрозы:а) несанкционированный доступ к информации со стороны заинтересованных организаций и отдельных лица (промышленный шпионаж конкурентов, сбор информации спецслужбами, атаки хакеров и т.п.);б) компьютерные вирусы и иные вредоносные программы;в) стихийные бедствия и техногенные катастрофы (например, ураган может нарушить работу телекоммуникационной сети, а пожар уничтожить сервера с важной информацией).Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы.Иногда такие ошибки и являются собственно угрозами (неправильно введенные данные или ошибка в программе, вызвавшая крах системы), иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). По некоторым данным, до 65% потерь - следствие непреднамеренных ошибок. Пожары и наводнения не приносят столько бед, сколько безграмотность и небрежность в работе. Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками - максимальная автоматизация и строгий контроль.Контрольные вопросы 1. Что такое угроза с точки зрения ИБ? 2. Что такое атака? 3. Как можно классифицировать угрозы? 4. Какие формы утечки информации вам известны? 5. В чем выражаются угрозы информации? |