Задание 2. Конкурсное задание По компетенции Сетевое и системное администрирование

Скачать 75.64 Kb. Скачать 75.64 Kb.

|

|

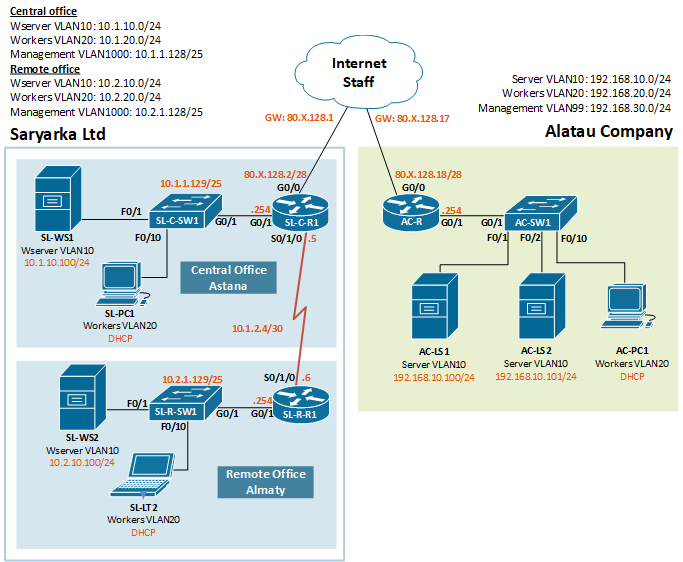

WORLDSKILLS KAZAKHSTAN Конкурсное задание По компетенции «Сетевое и системное администрирование» День 2 Microsoft Windows Топология Ваши задачи в компании Saryarka Ltd.Задачи WindowsНа виртуальной машине SL-WS1 установить Windows Server 2016, На сервере SL-WS1 выполните следующие настройки: Имя компьютера должно соответствовать сетевой диаграмме. IPv4-адрес устройства должен быть 10.1.10.100/24. Установите роль Контроллера домена DNS-имя домена должно быть saryarka.local, NetBIOS-имя saryarka. Уровень леса должен быть самым высоким, какой возможен. Служба DNS должна быть развернута на контроллере домена. Настройте DHCP, чтобы все клиенты домена получали необходимые IP-настройки:

Создайте следующие организационные подразделения в Active Directory: Saryarka Saryarka\Developers Saryarka\Managers Saryarka\Admins Saryarka\Workers PC Клиентские компьютеры должны автоматически помещаться в OU PC при присоединении к домену. Создайте группы в соответствующих подразделениях: Admins_,_GWorkers_,_GDevelopers,_GLaborCommittee.__Домашние_папки_пользователей_должны_размещаться_на_общем_сетевом_ресурсе_«Homes'>GManagers, GAdmins, GWorkers, GDevelopers, GLaborCommittee. Домашние папки пользователей должны размещаться на общем сетевом ресурсе «Homes». Пользователи должны иметь доступ только к своей папке. Домашние папки должны автоматически подключаться как сетевой диск H: Создайте учетные записи пользователей от User1 до User18 . Поместите пользователей в следующие подразделения и соответствующие им группы (если таковые имеются):

В подразделении Admin создайте следующих пользователей: Installer и SAdmin. SAdmin должен иметь права администратора и входить в группу Администраторы предприятия. Пользователь Installer должен входить в группу GAdmin. Пользователю User2 запрещён вход в систему с субботы по воскресенье. Настройте групповые политики для подразделений: Имя объекта политики: GWorkers_,_GDevelopers,_GLaborCommittee'>Users GPO: Политика должна распространятся только на членов групп: GManagers, GWorkers, GDevelopers, GLaborCommittee Запретить доступ к командной строке и изменению реестра Запретить анимацию при первом входе пользователей в систему на всех клиентских компьютерах домена Имя объекта групповой политики: Managers GPO Политика должна распространятся только на членов группы GManagers Имя объекта групповой политики: Workers GPO Политика должна распространятся только на членов группы GWorkers Имя объекта групповой политики: Admin GPO Политика должна распространятся только на членов группы GAdmin Установите роль Центра сертификации AD Тип сервера: корневой сервер предприятия. Имя сервера CA: SaryarkaCA, и срок действия 5 лет. Сервер SL-WS2 установить операционную систему Windows Server 2016 Standard, инициализированную через sysprep. Выполните следующие настройки на этом сервере: Задайте статический IPv4 адрес: 10.2.20.100/24 Установите роль Контроллера домена DNS-имя домена должно быть alatau.local, NetBIOS-имя alatau. Уровень леса должен быть самым высоким, какой возможен. Служба DNS должна быть развернута на контроллере домена. Настройте доверительные отношения с доменом saryarka.local Настройте DHCP, чтобы все клиенты домена получали необходимые IP-настройки:

Согласно политике безопасности, все пароли в домене windows должны быть сложными, последние 6 паролей должны сохраняться, и все пользователи должны менять пароли каждые 30 дней. Установите в качестве источника синхронизации времени на обоих Windows-серверах собственный локальный NTP-сервер. Для обеспечения безопасности работы приложений используйте возможности технологии PKI (Public Key Infrastructure). Используйте SL-WS1 как Центр Сертификации. На SL-WS2 установите веб-сервер, предоставляющий доступ по протоколу https На SL-WS2 создайте сайт “alatau_filial.alatau.local” доступный только по https и выводящий название компании Для обеспечения широкой доступности приложений установите сервис удаленных рабочих столов на SL-WS1. Все пользователи домена должны иметь возможность использовать сервис терминалов. Опубликуйте приложения Paint, WordPad и Калькулятор как удаленные приложения. Приложения должны быть доступны через веб-доступ к серверу с использованием SSL. На всех компьютерах домена должна по умолчанию открываться страница https://sl-ws1.saryarka.local/rdweb. Созданному ранее сайту “alatau_filial. alatau.local ” обеспечьте доступность по доменному имени с обоих доменов. Создайте общий файловый ресурс на SL-WS1, к которому будут иметь доступ только члены групп GAdmins и GLaborCommittee. На SL-WS2 создайте виртуальный жесткий диск “E” На SL-WS2 настройте систему архивации для сайта “alatau_filial. alatau.local” каждый день в 23:00 в каталог E:\BackupSite Настройте следующие правила квот для пользователей домена: Установите максимальный размер в 500Mb для каждой домашней папки пользователя запретите хранение в домашних папках пользователей файлов с расширениями .cmd и .exe; учтите, что файлы остальных типов пользователи вправе хранить в домашних папках Cisco  Задачи сетевого администратораВашей компании было предложено построить новую IT-систему. Инженерной группой вашей компании была разработана топология и план внедрения. Ваша задача настроить все оборудование в соответствии с планом внедрения. Постройте физическую инфраструктуру новой сети «Saryarka Ltd» в соответствии со схемой топологии. Настройте имена устройств в соответствии с топологией. Используйте в качестве доменного имени saryarka.local. Создайте пользователя SAdmin на всех устройствах, которые должны использовать протокол SSH (SSHv2). Чтобы повысить безопасность разрешите подключение только по протоколу SSH, telnet для подключения использовать нельзя. На всех маршрутизаторах и коммутаторах задайте сообщение для входа, выводимое при входе в систему, для предупреждения об ответственности за несанкционированный доступ. Для сетевого мониторинга требуется синхронизация часов по протоколу NTP с интернет-сервером времени с IP-адресом 85.20.12.100 на всех устройствах. Используйте аутентификацию 1 Сервера и рабочие станции пользователей должны быть логически разделены. Для этого создайте в Центральном офисе 3 VLAN с данными, перечисленными ниже.

В удаленном офисе тоже необходимо создать эти же сети vlan, но адресация будет уже другая: значение второго октета меняется на 2:

В качестве шлюза по умолчанию используйте последний доступный в сети адрес хоста. На коммутаторы назначьте первый доступный адрес в сети vlan управления (Management). Пользовательские рабочие станции получают сетевые настройки с центрального сервера DHCP, работающего на SL-WS1. Оба филиала подключены друг к другу через выделенную линию. Используйте для нее протокол PPP с аутентификацией CHAP. Назначьте устройствам адреса из сети 10.1.2.4/30. Для маршрутизации между центральным и удаленным офисом используется протокол EIGRP. В качестве идентификаторов маршрутизаторов назначьте первые два доступных адреса из диапазона 10.1.1.0/25. Маршрутизаторы должны отправлять сообщения маршрутизации только с соответствующих интерфейсов. Оба филиала должны иметь доступ к Интернету через маршрутизатор SL-C-R1. Настройте шлюз по умолчанию и распространите его в сеть удаленного филиала. Все устройства должна иметь доступ к Интернету. Настройте динамический NAT с перезагрузкой, используя для этого адрес, выданный вашим провайдером. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||