лабораторная работа по опифоксу. Трефилова 13-15 лабы. Лабораторная работа 1315 Знакомство с MikroTik. Виртуальные сетевые лаборатории. Настройка статической маршрутизации

Скачать 1.06 Mb. Скачать 1.06 Mb.

|

|

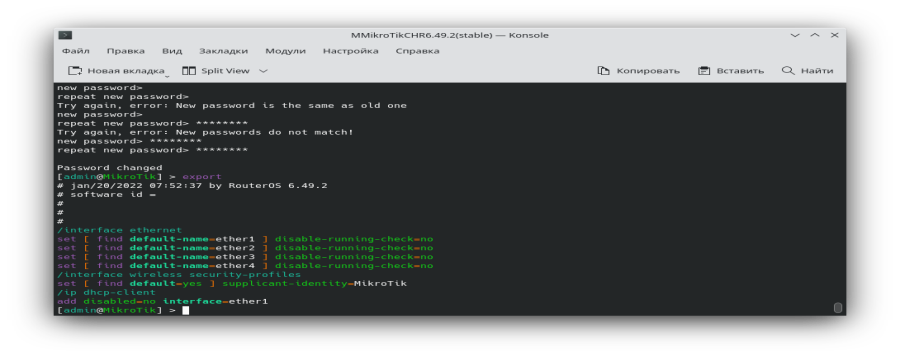

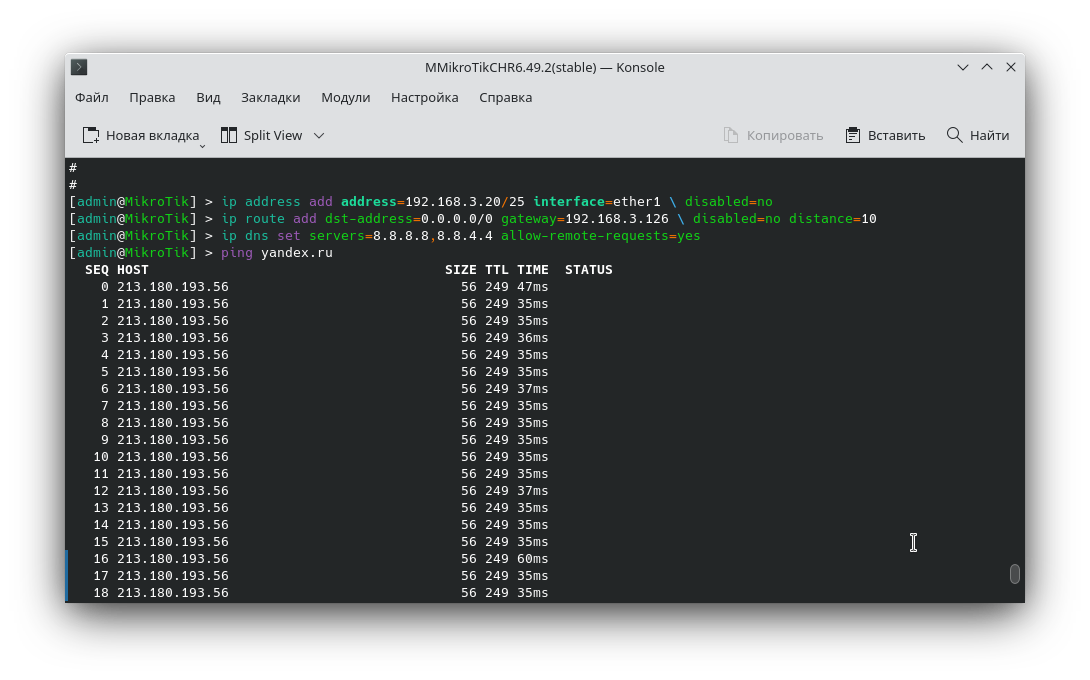

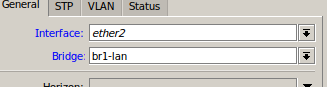

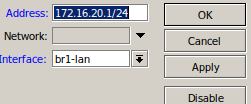

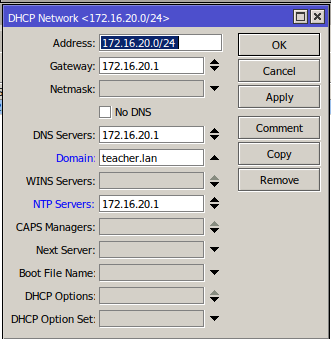

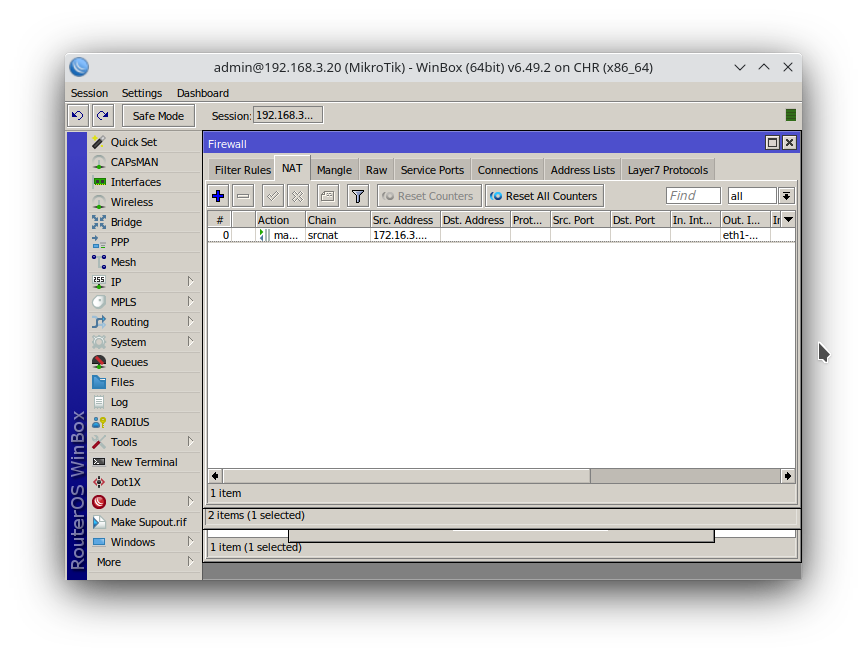

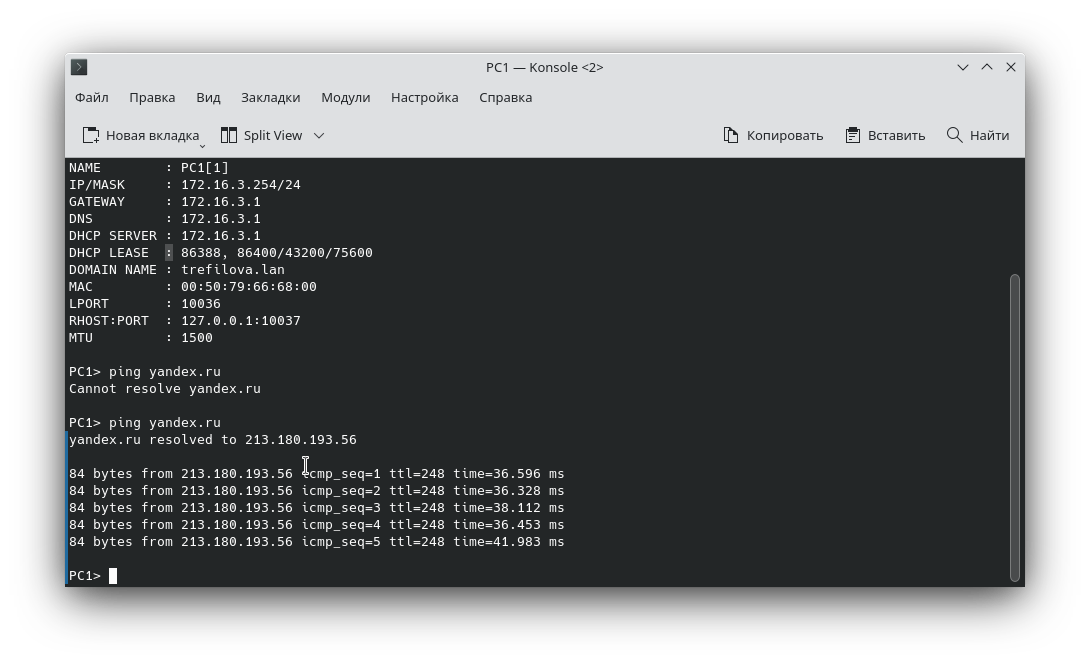

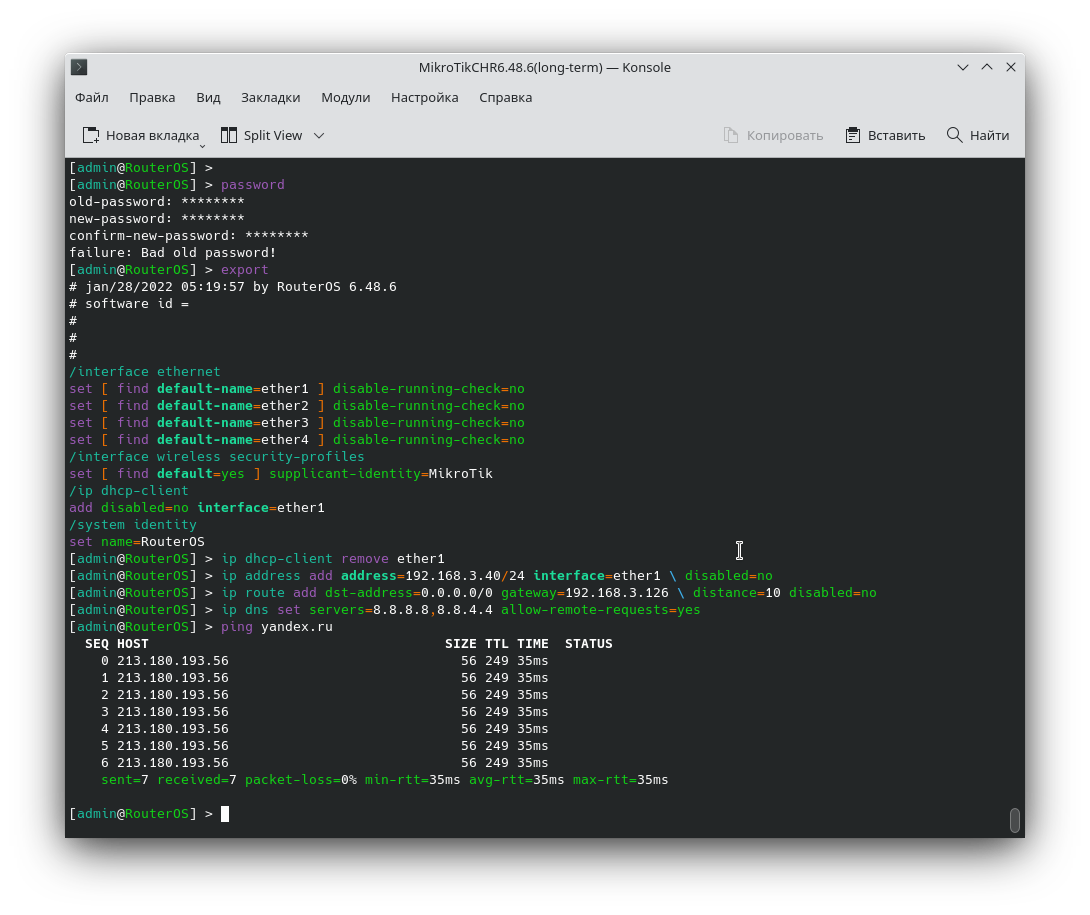

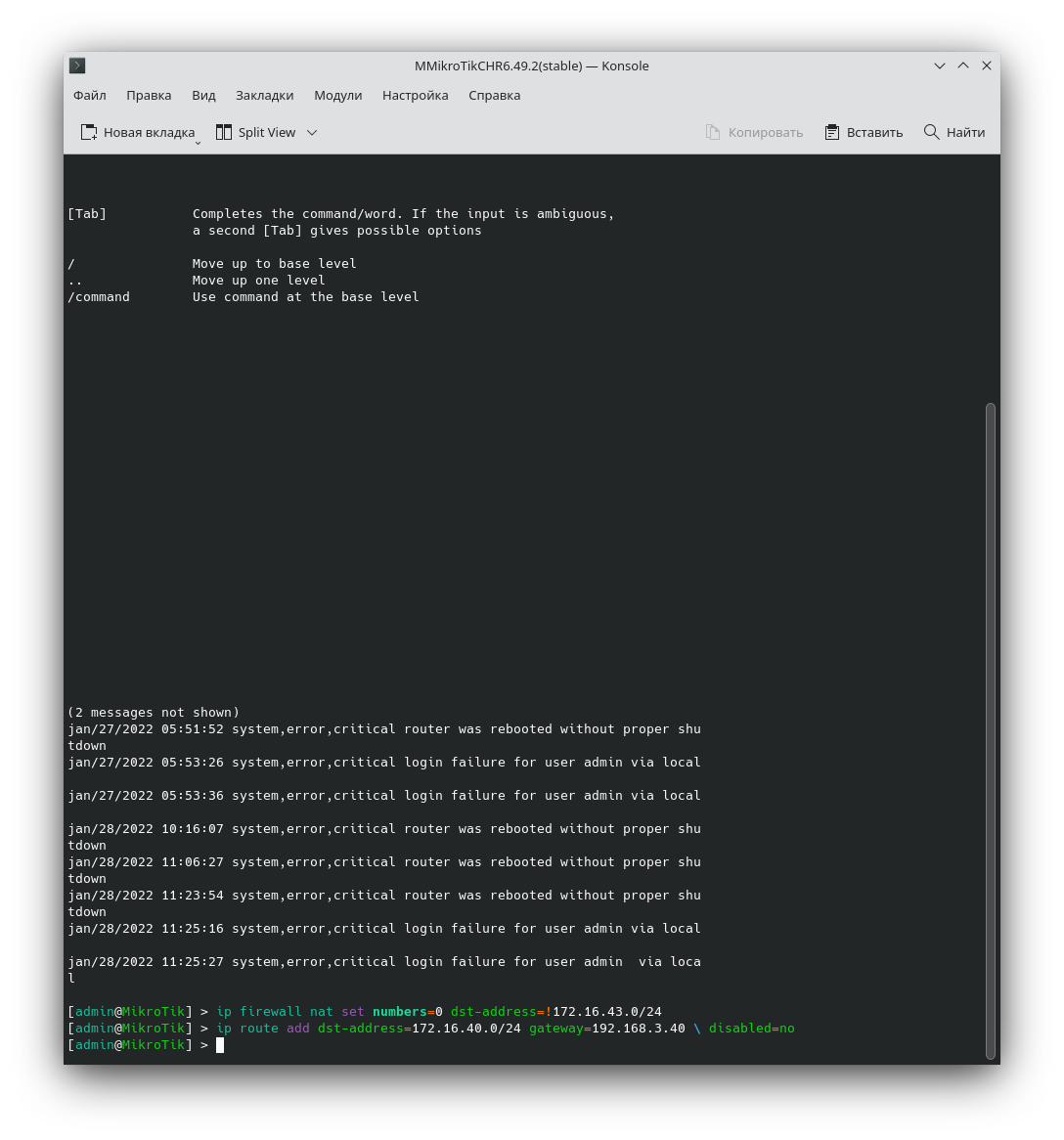

Выполнила учащаяся КСф-302 Трефилова Д.Д. Лабораторная работа № 13-15 Знакомство с MikroTik. Виртуальные сетевые лаборатории. Настройка статической маршрутизации. Запускаем Запускаем GNS5 Добавляем маршрутизатор фирмы MikroTik и настраиваем его.  Все то же самое проделываем с шаблонами других версий, меняем цвета: красный - development версия; синий - testing; зеленый - stable. Заходим в консоль RouterOS и ставим пароль P@$$w0rd. Попадаем в консоль управления. [admin@MikroTik] > Первая полезная команда - export  Как обычно, добавляем адрес 192.168.3.[#пк] и шлюз 192.168.3.126, чтобы попасть в Интернет. Я в примере сделаю адрес 192.168.3.20 (для разноообразия). ip address add address=192.168.3.20/25 interface=ether1 \ disabled=no Шлюз ip route add dst-address=0.0.0.0/0 gateway=192.168.3.126 \ disabled=no distance=10 - DNS ip dns set servers=8.8.8.8,8.8.4.4 allow-remote-requests=yes Дальше - стандартная проверка интернета.  Переходим в WinBox Делаем NAT, DHCP и DNS службы Начнем с второй сети, которую собираемся обслуживать. Cетевой мост, который мы сейчас создаем считается виртуальным интерфейсом низкого уровня - ниже него уровнем только vlan. Ниже vlan стоят уже физические порты, но в одном сетевом мосту при этом могут оказаться как vlan какого-нибудь порта, так и весь порт целиком. Цельный порт, оказавшийся в мосту, автоматически становится access портом указанного на мосту vlan'а, ЕСЛИ на мосту вообще включена технология vlan filtering (программный вариант 802.1q). Порт же, разделенный на vlan'ы, раскиданные по разным мостам автоматически становится программным trunk портом. Аппаратные access и trunk решения недоступны как в GNS (ну это логично, там все виртуальное), так и, важно, аппаратным mikrotik начального уровня. Если вы это умудрились понять просто прочитав - вы гений. vlan мы настраивать не будем, перейдем на вкладку ports (вторая вкладка окна bridge) и поочередно добавляем (синий плюс) ether2, ether3, ether4, указывая br1-lan в поле bridge.  В результате мы получим группу из 3 портов в обслуживаемой сети и 1 порт во внешней сети колледжа. Процесс не самый очевидный, но он позволяет подстраивать роутер под ситуацию, чего обычный домашний роутер, к сожалению, лишен. 8.2 Задаем 2 ip-адрес - на интерфейс br1-lan (у портов коммутатора не бывает персональных IP-адресов, только системный адрес всего коммутатора). Идем в раздел IP подраздел Addresses. Добавляем адрес 172.16.[#пк].1/24 и указываем интерфейс br1-lan  8.3 Настраиваем DHCP-сервер на интерфейс br1-lan. Обратите внимание - мы настраиваем отдельный dhcp-сервер на отдельный интерфейс - в микротик так реализовано. IP - DHCP-Server - добавляем, НО НЕ плюсиком - правее него есть кнопка DHCP Setup (это удобнее, но, вообще, вручную через синий плюс тоже можно). Отвечаем на вопросы мастера настройки: - интерфейс для запуска DHCP - указываем br1-lan. - address space (аналог subnet в isc-dhcp-server из linux) - скорее всего нужная подсеть уже корректно определена, но вообще - 172.16.[#пк].0/24. - шлюз по умолчанию для клиентов - сам микротик, 172.16.[#пк].1 - диапазон адресов - пусть будет 172.16.[#пк].2 - 172.16.[#пк].254. - dns-сервера - вот тут микротик предусмотрительно предлагает обращаться напрямую к форвардерам, минуя его - но нас такой вариант не утраивает, кто же будет за прямую зону то отвечать! Меняем на 172.16.[#пк].1, второй адрес убираем. - Время аренды - ставьте 24:00:00 Чуть-чуть донастроим DHCP - откройте 2 вкладку networks, откройте созданную там запись и в поле domain введите [фамилия].lan, а в поле ntp servers укажите адрес шлюза.  8.4 DNS уже настроен, но мы хотели прямую зону. Домен уже есть и придуман - [фамилия].lan Идем в IP - DNS. Ищем кнопку Static и жмем плюс. Сообразите, как добавить вот такие записи: PC1 A 172.16.[#пк].30 PC2 A 172.16.[#пк].31 Про фишки bind вроде $ORIGIN, $TTL, обратную зону тут можете забыть - ничего этого нет, пишем все ручками и полными именами. Зато есть кнопка Copy, а после добавления можно не закрывать окно, а нажимать APPLY - если сообразите, то это сильно ускорит создание длинных списков.  8.5 NAT. Как и принято в Linux - NAT, это часть фаервола. Вот тут упрощений вы не увидите - настройка безопасности в mikrotik выкручена на полную катушку. Идем IP - Firewall. Переходим во вкладку NAT. Добавляем правило (сопоставьте с вкладками и полями на них, что не указано - не трогаем): General: Chain: srcnat Src. Address: 172.16.[#пк].0/24 Out. Interface: eth1-wan Action: Action: masquerade  8.6 NTP. Настраиваем сервер времени. Эта штука нужна MikroTik для ведения корректных логов - виртуалке проще (она с GNS время возьмет), а вот аппаратным MikroTik нелегко в этом плане - у них в корпусах нет батарейки, поэтому настройка времени легко сбивается. в 2 этапа: а) System - Clock. Время скорее всего уже корректное, а вот часовой пояс будет без смещения, поэтому в поле Time ZOne Name выбираем Asia/Yekaterinburg  9. Сделаем бекап настроек роутера - можно это сделать 2 способами: а) Files - кнопка Backup, указываем имя и ставим галочку Dont Encrypt (Не шифровать) - файл потом можно скачать. Минус такого подхода - восстановить бекап на другой микротик будет нельзя (ну как нельзя - с виртуалки на виртуалку вполне себе перекинется, если совпадают настройки шаблонов). б) можно просто экспортировать настройки в виде набора команд командой export в консоли. Текст легко можно скопировать и вставить куда удобно, плюс можно взять лишь частичные настройки (удалить те команды, которые вам не нужны на другом устройстве). Считается каноничным способом, но тоже есть недостаток - нельзя экспортировать учетную запись и её пароль (но при этом её можно импортировать, просто дописав нужную команду вручную). Вопрос безопасности - все таки текст есть текст. Еще нельзя экспортировать (да и импортировать как-бы тоже нельзя, но решается переносом в виде файлов) сертификаты протоколов шифрования - тот же самый вопрос безопасности - распечатка в явном виде ключа шифрования это вообще ни в какие рамки уже... Чем мне нравятся лабы по микротик - достаточно просто запросить у вас текст экспорта конфигурации и можно не вникать в скриншоты вовсе. Но не в этом случае. 10. Проверяем роутер. Возвращаемся в GNS3, открываем стенд, подключаем из конечных устройств образ под названием vpcs ко 2 порту нашего MikroTik и запускаем этот vpcs.      |