методдд. Методические рекомендации по выполнению пр_лаб_КР. Методические рекомендации по выполнению практических работ. Практическая работа 1 Типовая тема Вызовы и угрозы рф в области

Скачать 48.87 Kb. Скачать 48.87 Kb.

|

|

Методические рекомендации по выполнению практических, лабораторных работ и курсовой работы по дисциплине «Основы информационной безопасности» Для выполнения всех видов работ необходимо собрать сведения о выбранном предприятии (название, организационная форма, штатная структура, состав персонала, данные об архитектуре корпоративной сети, применяемых мерах защиты) Методические рекомендации по выполнению практических работ. Практическая работа №1 Типовая тема: «Вызовы и угрозы РФ в области……» Описываемая область выбирается из документа «Стратегия национальной безопасности РФ» Цель работы: Изучение вида работ по разработке аналитического отчета на темы связанные с безопасностью. Отчет выполняется в форме эссе. Материал должен содержать титульный лист, введение, текст эссе в размере 15 страниц, выводы (выводы должны соответствовать теме отчета). Практическая работа №2 Тема: «Структурирование системы источников и угроз ИБ, определённых в Доктрине ИБ РФ». Описывая область выбирается студентом на основе собранных материалов по конкретному предприятию, организации или компании. Цель работы: Изучение вида работ по анализу воздействия на бизнес (BIA). Отчет выполняется в форме таблицы, например:

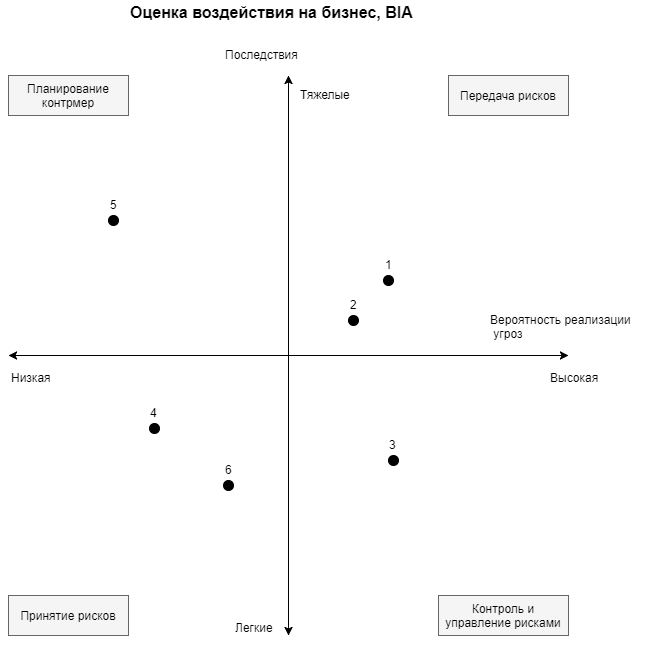

Материал должен содержать титульный лист, постановку задачи, таблицу. Практическая работа №3 Тема:Проведение анализа и оценки возможностей реализации угроз информационной безопасности на объекте по методике С.В. Вихорева Описываемая область выбирается студентом на основе собранных материалов по конкретному предприятию, организации или компании. Цель работы: Изучение вида работ по разработке модели угроз, ее актуализации. Отчет выполняется в форме описанной в 1 части методики. Материал должен содержать титульный лист, постановку задачи, текст и таблицы согласно методике С.В. Вихорева. Практическая работа №4 Тема: Определение уровня защищенности ИСПДН и реализация требований к ИС в соответствии с руководящими документами ФСТЭК Описываемая область выбирается студентом на основе собранных материалов по конкретному предприятию, организации или компании в части защиты персональных данных. Цель работы: Изучение вида работ по определению необходимого уровня защищенности персональных данных в конкретной организации. Отчет выполняется с проведением анализа уровня защищенности информационных системах персональных данных и реализации требований к ИС в соответствии с руководящими документами ФСТЭК: "Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных" утвержденная заместителем директора ФСТЭК России 14 февраля 2008г.;"Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных" (выписка) утвержденная заместителем директора ФСТЭК России 15 февраля 2008г. Материал должен содержать титульный лист, постановку задачи, текст и таблицы согласно нормативным документам. Практическая работа №5 Тема: Спецификация объекта защит и среды безопасности на примере курсовой работы Описываемая область выбирается студентом на основе собранных материалов по конкретному предприятию, организации или компании. Цель работы: Изучение вида работ по спецификации объекта защиты. Отчет выполняется в форме спецификации объекта защиты и среды безопасности. Материал должен содержать титульный лист, постановку задачи, а также следующие разделы: Описание функций объекта Доступ на объект Персонал объекта Технические характеристики объекта Безопасность объекта Правила доступа к сетям и устройствам на предприятии Описание структуры и оценка защищенности компании (например, при помощи программного обеспечения "РискМенеджер - Анализ v3.5" или согласно методике Вихорева) Показатели исходной защищенности ИСПДн Заключение о степени защищенности Практическая работа №6 Тема: Цели безопасности и классификация событий риска на примере курсовой работы Описываемая область выбирается студентом на основе собранных материалов по конкретному предприятию, организации или компании. Цель работы: Изучение вида работ по классификации инцидентов информационной безопасности на основании требований стандарта ГОСТ Р 18044. Отчет выполняется с проведением анализа воздействия на деятельность предприятия (BIA) по 15-ти-шаговой таблице (см. Презентация 3.3), анализа всех рисков с применением реагирования на основе диаграммы вероятность угрозы – величина ущерба. Материал должен содержать титульный лист, постановку задачи, текст и таблицы согласно нормативным документам.  Практическая работа №7 Тема: Оценка структуры факторов риска Описываемая область выбирается студентом на основе собранных материалов по конкретному предприятию, организации или компании. Цель работы: провести оценку отношений на множестве факторов риска, расчет профиля риска и определить наиболее значимые факторы. Отчет выполняется с расчетом профиля риска в РискМенеджер - Анализ v3.5 и по методике Вихорева, результаты сравнить. Материал должен содержать титульный лист, постановку задачи, текст и таблицы согласно нормативным документам. Практическая работа №8 Тема: Разработка и оценка вариантов СЗИ соответственно профилю риска Описываемая область выбирается студентом на основе собранных материалов по конкретному предприятию, организации или компании. Цель работы: провести разработку списка контрмер, дать дополнительные рекомендации по проекту защиты. Отчет выполняется с использованием РискМенеджер - Анализ v3.5. Материал должен содержать титульный лист, постановку задачи, текст и таблицы согласно нормативным документам, а также анализ результативности и эффективности вариантов СЗИ на примере курсовой работы. Методические рекомендации по выполнению лабораторных работ. Вводное занятие: Изучение инструкции на ПО РискМенеджер - Анализ v3.5 Лабораторная работа №1: Изучение создания модели предприятия с помощью ПО РискМенеджер - Анализ v3.5. Отчет генерируется автоматически с помощью контекстного меню (Структурное описание оцениваемой системы). Лабораторная работа №2: Изучение создания Модели угроз информационной безопасности оцениваемой системы с помощью ПО РискМенеджер - Анализ v3.5. Отчет генерируется автоматически с помощью контекстного меню. Лабораторная работа №3: Изучение создания Модели рисков с помощью ПО РискМенеджер - Анализ v3.5. Отчет генерируется автоматически с помощью контекстного меню. Лабораторная работа №4: Изучение создания Комплекса мер по модели предприятия с помощью ПО РискМенеджер - Анализ v3.5. Отчет генерируется автоматически с помощью контекстного меню. Лабораторная работа №5: Изучение сравнения комплексов мер по уровням остаточных рисков в разрезе структуры оцениваемой системы с помощью ПО РискМенеджер - Анализ v3.5. Отчет генерируется автоматически с помощью контекстного меню. Подбирая контрмеры нужно свести риски к приемлемым (см. Столбиковые диаграммы) Лабораторная работа №6: Изучение оценки безопасность предприятия с помощью ПО Cobra Risk Consultant. Отчет генерируется автоматически с помощью контекстного меню. Лабораторная работа №7: Изучение оценки безопасность предприятия с помощью ПО Risk Watch. Отчет генерируется автоматически с помощью контекстного меню. Для работы можно использовать виртуальную машину ОС 2000 (пароль администратора 20062006). Методические рекомендации по выполнению курсовой работы. Содержание работы: выполняется полный цикл работ по анализу рисков для условного или реального информационного объекта, адаптированный к учебным условиям, начиная с анализа ситуации, до синтеза наиболее эффективной системы обеспечения безопасности. Работа состоит из трёх этапов: постановочного (выявление и формулировка проблемы безопасности, экспозиция среды и локализация объекта защиты, определение цели безопасности и ограничений); аналитического (построение структурно-логической модели угроз, оценка отношений на множестве факторов риска, расчет профиля риска и определение наиболее значимых факторов, разработка задания по безопасности); и синтетического (синтез допустимых вариантов системы защиты, ориентированных на противодействие наиболее значимым угрозам, оценка их результативности и выбор наиболее эффективного варианта с учетом достижимости цели и ресурсных ограничений). Каждый этап предполагает смену функциональной роли исполнителя. Работы выполняются с использованием автоматизированной системы поддержки риск-анализа. Примерные темы: «Анализ рисков нарушения безопасности персональных данных при их обработке в ИСПДн (Risk analysis of a security breach of personal data processing in ISPD)», «Анализ рисков использования ПК неквалифицированным пользователем (Untrained users PC risk analysis)», «Анализ рисков утечки личных данных с мобильного устройства (Risk analysis of leakage of personal data from the mobile device)», «Анализ рисков использования корпоративной сети в слабо защищенном исполнении (Risk analysis of the corporate network to poorly protected execution)», «Анализ клиентских рисков при использовании облачных сервисов (Analysis of client risks when using cloud services)», «Анализ рисков утечки секретной информации при рекламе научно-технической продукции (Risk analysis of the leakage of classified information when advertising high-tech products)», «Анализ рисков перехвата каналов управления БПЛА (Risk analysis of intercepting UAV control channels)», «Анализ рисков утечки речевой информации из защищенного помещения (Risk analysis of leakage of voice information from the secure area)», «Анализ рисков использования центров данных, имеющих зарубежную юрисдикцию (Risk analysis using data centers with foreign jurisdiction)», «Анализ безопасности веб-сайта в кустарном исполнении (Security analysis of unskilled Web site)». В работе могут быть использованы результаты полученные в лабораторных и практических работах. |