Лабораторная работа 8. Модели безопасности в субд

Скачать 49.22 Kb. Скачать 49.22 Kb.

|

|

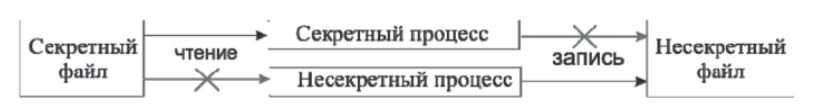

Лабораторная работа 8 Тема: МОДЕЛИ БЕЗОПАСНОСТИ В СУБД Метод формальной разработки системы опирается на модель безопасности (модель управления доступом, модель политики безопасности). Цель этой модели - выразить сущность требований безопасности для данной системы. Он определяет потоки информации, разрешенные в системе, и правила контроля доступа к информации. Модель позволяет анализировать свойства системы, но не накладывает ограничений на реализацию определенных механизмов защиты. Поскольку это формально, можно доказать различные свойства безопасности системы. Хорошая модель безопасности обладает свойствами абстрактности, простоты и адекватности моделируемой системы. Основные концепции, используемые в моделях управления доступом, следующие. Доступ к информации - ознакомление с информацией, ее обработка, в частности копирование, изменение или уничтожение информации. Объект доступа — это единица информационного ресурса автоматизированной системы, доступ к которой регулируется правилами контроля доступа. Субъект доступа — это человек или процесс, действия которых регулируются правилами контроля доступа. Правила разграничения доступа — это набор правил, регулирующих права доступа субъектов доступа к объектам доступа. Модель дискреционного доступа Дискреционная модель контролирует доступ субъектов (пользователей или приложений) к объектам, представляющим различные информационные ресурсы: файлы, приложения, устройства вывода и т. д. Для каждого объекта существует субъект-владелец, который сам определяет, кто имеет доступ к объекту, а также разрешенные операции доступа. Основными операциями доступа являются READ (чтение), WRITE (запись) и EXECUTE (выполнение, имеет смысл только для программ). В модели дискреционного доступа набор разрешенных операций доступа устанавливается для каждой пары субъект-объект. Модель безопасности Белла-ЛаПадулы Одна из самых известных моделей безопасности — это модель Белла-ЛаПадулы (модель обязательного контроля доступа). Она определяет множество концепций, связанных с контролем доступа. Даны определения субъекта, объекта и операции доступа, а также математический аппарат для их описания. Эта модель в основном известна двумя основными правилами безопасности, одно относится к чтению, а другое - к записи данных.  Контроль доступа на основе ролей Ролевой контроль доступа контролирует доступ пользователей к информации на основе типов их действий в системе. Под ролью понимается набор действий и обязанностей, связанных с определенным видом деятельности. Примеры ролей: администратор базы данных, менеджер, руководитель отдела. В ролевой модели каждый объект связан с набором разрешенных операций доступа для каждой роли, а не для каждого пользователя. Каждому пользователю назначаются роли, которые он может выполнять. В некоторых системах пользователю разрешено выполнять несколько ролей одновременно, в других существует ограничение на одну или несколько неконфликтующих ролей одновременно. Системы контроля доступа Конкретный вариант реализации модели управления доступом можно найти в системе управления доступом (СУД). СУД — это набор реализованных правил для разграничения доступа в компьютерных технологиях или автоматизированных системах. Вопросы для подготовки 1. Дискреционная (избирательная) и мандатная (полномочная) модели безопасности. 2. Классификация моделей. 3. Аспекты исследования моделей безопасности. 4. Особенности применения моделей безопасности в СУБД Задание Рассмотреть дискреционную (избирательную) и мандатную (полномочную) модели безопасности. Исследовать применение моделей безопасности. Применить модель безопасности для разработанной БД |