Практическая работа Создание стандартного списка доступа

Скачать 290.19 Kb. Скачать 290.19 Kb.

|

|

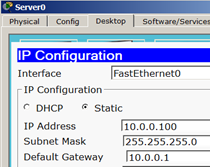

Практическая работа 9. Создание стандартного списка доступа Списки доступа бывают нескольких видов: стандартные, расширенные, динамические и другие. В стандартных ACL есть возможность задать только IP адрес источника пакетов для их запретов или разрешений. На рис 1 показаны две подсети: 192.168.0.0 и 10.0.0.0.  Рис. 1. Схема сети Постановка задачи Требуется разрешить доступ на сервер PC1 с адресом 192.168.0.12, а PC0 c адресом 192.168.0.11 – запретить ( рис. 2).  Рис. 2. Постановка задачи Соберем данную схему и настроим ее. Настройку PC0 и PC1 выполните самостоятельно. Настройка R0 Интерфейс 0/0 маршрутизатора1841 настроим на адрес 192.168.0.1 и включим следующими командами: Router>en Router#conf t Router (config)#int fa0/0 Router (config-if)#ip addr 192.168.0.1 255.255.255.0 Router (config-if)#no shut Router (config-if)#exit Второй интерфейс маршрутизатора (порт 0/1) настроим на адресом 10.0.0.1 и так же включим: Router (config)#intfa0/1 Router (config-if)#ip addr 10.0.0.1 255.255.255.0 Router (config-if)#no shut Настройка сервера Настройки сервера приведены на рис. 3.  Рис. 3. Конфигурирование S0 Диагностика сети Проверяем связь ПК из разных сетей ( рис. 4).  Рис. 4. ПК из разных сетей могут общаться Приступаем к решению задачи Правило запрета и разрешения доступа будем составлять с использованием стандартных списков доступа (ACL). Пока не задан список доступа на интерфейсе всё разрешено (permit). Но, стоит создать список, сразу действует механизм "Всё, что не разрешено, то запрещено". Поэтому нет необходимости что-то запрещать (deny) – указываем что разрешено, а "остальным – запретить" подразумевается автоматически. По условиям задачи нам нужно на R0 пропустить пакеты с узла 192.168.0.12 на сервер ( рис. 5).  Рис. 5. Создаем на R0 разрешающий ACL Применяется данное правило на интерфейс в зависимости от направления (PC1 расположен со стороны порта Fa0/0) – рис. 6. Эта настройка означает, что список доступа (правило с номером 1) будет действовать на интерфейсе fa0/0 на входящем (in) от PC1 направлении.  Рис. 6. Применяем правило к порту Fa0/0 Примечание Входящий трафик (in) — этот тот, который приходит на интерфейс извне. Исходящий (out) — тот, который отправляется с интерфейса вовне. Список доступа вы можете применить либо на входящий трафик, тогда неугодные пакеты не будут даже попадать на маршрутизатор и соответственно, дальше в сеть, либо на исходящий, тогда пакеты приходят на маршрутизатор, обрабатываются им, доходят до целевого интерфейса и только на нём обрабатываются. Как правило, списки применяют на входящий трафик (in). Проверяем связь ПК с сервером ( рис. 7 и рис. 8).  Рис. 7. Для PC1 сервер доступен  Рис. 8. Для PC0 сервер не доступен Давайте посмотрим ACL ( рис. 9).  Рис. 9. Узел 192.168.0.12 разрешен Примечание Теперь, предположим, нужно добавить новый узел, например, PC2 с адресом 192.168.0.13 в раздел "разрешённых". Пишем команду Router (config)#access-list 1 permit host 192.168.0.13. Теперь адреса 192.168.0.12 и 192.168.0.13 могут общаться с сервером, в 192.168.0.11 – нет. А для отмены какого-либо правила – повторяем его с приставкой "no". Тогда это правило исключается из конфигурации. Например, если выполнить команду Router (config-if)#no ip access-group 1 in, то ACL будет отменен и снова все ПК могут пинговать сервер. |