реферат по защите информации. Реализация мероприятий по защите информации. Реферат тема Реализация мероприятий по защите информации государственных информационных систем в соответствии с действующим законодательством Российской Федерации

Скачать 58.52 Kb. Скачать 58.52 Kb.

|

|

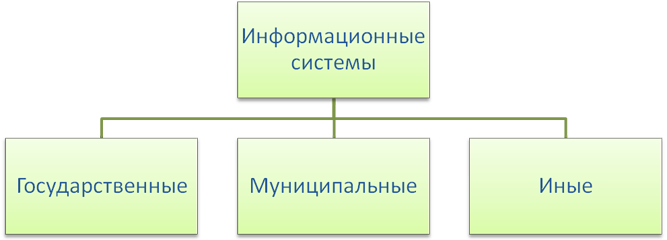

РЕФЕРАТ Тема: Реализация мероприятий по защите информации государственных информационных систем в соответствии с действующим законодательством Российской Федерации. Подготовил: Суяров Иван Петрович Салехард, 2022 Содержание Введение 3 1 Правовое обеспечение информационной безопасности 4 2. Государственные информационные системы 8 3. Мероприятия по защите информации………………………………………..9 Заключение 12 Список литературы…………………………………………………………….....13 ВведениеВ последние годы особое внимание уделяется вопросам информационной безопасности, поскольку случаи потери и кражи информации приводят к краху компании или утрате конкурентных преимуществ на рынке. За последние пять лет участились случаи краж интеллектуальной собственности, одновременно корпоративные сети все чаще подвергаются нападениям со стороны недовольных или нелояльных сотрудников внутри организаций. Монопольное владение конкретной информацией предоставляет конкурентные преимущества на рынке, однако это в свою очередь должно способствовать повышению внимания к построению систем защиты. Защита информации от кражи, изменения или уничтожения приобрела сейчас первоочередное значение. Не менее важной является задача предотвращения последствий или рисков от информационной атаки, спланированной и проводимой по разработанному сценарию конкурентами. Последствиями подобной атаки могут явиться как прямые потери от коммерчески необоснованного решения, так и затяжные судебные тяжбы для доказательства собственной непричастности или невиновности. Проблема информационной безопасности является не только технической, но и управленческой. Большинство рисков информационной безопасности можно минимизировать с помощью управленческих решений, рассматривая эти риски в качестве операционных, а остальные - с помощью программных и аппаратных средств. Цель данной работы - рассмотреть способы реализации мероприятий по защите информации государственных информационных систем в соответствии с действующим законодательством Российской Федерации. 1. Правовое обеспечение информационной безопасностиЗащита информации представляет собой принятие правовых, организационных и технических мер, направленных на: 1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации; 2) соблюдение конфиденциальности информации ограниченного доступа. 3) реализацию права на доступ к информации. Таким образом, главными законами об информации и информационной безопасности являются: 149-ФЗ об информационной безопасности — устанавливает основные права и обязанности, касающиеся информации и информационной безопасности. 152-ФЗ — описывает правила работы с персональными данными. 98-ФЗ — определяет, что относится к коммерческой тайне компаний. 68-ФЗ — дает определение электронной подписи и описывает, как и когда ее можно применять, какой юридической силой она обладает. 187-ФЗ — описывает правила защиты IT-инфраструктуры на предприятиях, работающих в сферах, критически важных для государства. К таким сферам относится здравоохранение, наука, оборона, связь, транспорт, энергетика, банки и некоторая промышленность. Можно выделить основные ключевые сведения из данных нормативно-правовых актов: 149-ФЗ «Об информации, информационных технологиях и о защите информации» 149-ФЗ — главный закон об информации в России. Он определяет ключевые термины, например, говорит, что информация — это любые данные, сведения и сообщения, представляемые в любой форме. Также там описано, что такое сайт, электронное сообщение и поисковая система. Именно на этот закон и эти определения нужно ссылаться при составлении документов по информационной безопасности. В 149-ФЗ сказано, какая информация считается конфиденциальной, а какая — общедоступной, когда и как можно ограничивать доступ к информации, как происходит обмен данными. Также именно здесь прописаны основные требования к защите информации и ответственность за нарушения при работе с ней. Ключевые моменты закона об информационной безопасности: Нельзя собирать и распространять информацию о жизни человека без его согласия. Все информационные технологии равнозначны — нельзя обязать компанию использовать какие-то конкретные технологии для создания информационной системы. Есть информация, к которой нельзя ограничивать доступ, например сведения о состоянии окружающей среды. Некоторую информацию распространять запрещено, например ту, которая пропагандирует насилие или нетерпимость. Тот, кто хранит информацию, обязан ее защищать, например, предотвращать доступ к ней третьих лиц. У государства есть реестр запрещенных сайтов. Роскомнадзор может вносить туда сайты, на которых хранится информация, запрещенная к распространению на территории РФ. Владелец заблокированного сайта может удалить незаконную информацию и сообщить об этом в Роскомнадзор — тогда его сайт разблокируют. 152-ФЗ «О персональных данных» Этот закон регулирует работу с персональными данными — личными данными конкретных людей. Его обязаны соблюдать те, кто собирает и хранит эти данные. Например, компании, которые ведут базу клиентов или сотрудников. Ключевые моменты закона: Перед сбором и обработкой персональных данных нужно спрашивать согласие их владельца. Для защиты информации закон обязывает собирать персональные данные только с конкретной целью. Если вы собираете персональные данные, то обязаны держать их в секрете и защищать от посторонних. Если владелец персональных данных потребует их удалить, вы обязаны сразу же это сделать. Если вы работаете с персональными данными, то обязаны хранить и обрабатывать их в базах на территории Российской Федерации. При этом данные можно передавать за границу при соблюдении определенных условий, прописанных в законе — жесткого запрета на трансграничную передачу данных нет. 98-ФЗ «О коммерческой тайне» Этот закон определяет, что такое коммерческая тайна, как ее охранять и что будет, если передать ее посторонним. В нем сказано, что коммерческой тайной считается информация, которая помогает компании увеличить доходы, избежать расходов или получить любую коммерческую выгоду. Ключевые моменты закона о защите информации компании: Обладатель информации сам решает, является она коммерческой тайной или нет. Для этого он составляет документ — перечень информации, составляющей коммерческую тайну. Некоторые сведения нельзя причислять к коммерческой тайне, например, информацию об учредителе фирмы или численности работников. Государство может затребовать у компании коммерческую тайну по веской причине, например, если есть подозрение, что компания нарушает закон. Компания обязана предоставить эту информацию. Компания обязана защищать свою коммерческую тайну и вести учет лиц, которым доступна эта информация. Если кто-то разглашает коммерческую тайну, его можно уволить, назначить штраф или привлечь к уголовной ответственности. 63-ФЗ «Об электронной подписи» Этот закон касается электронной подписи — цифрового аналога физической подписи, который помогает подтвердить подлинность информации и избежать ее искажения и подделки. Закон определяет, что такое электронная подпись, какую юридическую силу она имеет и в каких сферах ее можно использовать. Ключевые моменты закона: Для создания электронной подписи можно использовать любые программы и технические средства, которые обеспечивают надежность подписи. Вы не обязаны использовать для этого какое-то конкретное государственное ПО. Подписи бывают простые, усиленные неквалифицированные и усиленные квалифицированные. У них разные технические особенности, разные сферы применения и разный юридический вес. Самые надежные — усиленные квалифицированные подписи, они полностью аналогичны физической подписи на документе. Те, кто работает с квалифицированной подписью, обязаны держать в тайне ключ подписи. Выдавать электронные подписи и сертификаты, подтверждающие их действительность, может только специальный удостоверяющий центр. 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» Этот закон касается компаний, которые работают в сферах, критически важных для жизни государства — таких, что сбой в их работе отразится на здоровье, безопасности и комфорте граждан России. К таким сферам относится здравоохранение, наука, транспорт, связь, энергетика, банки, топливная промышленность, атомная энергетика, оборонная промышленность, ракетно-космическая промышленность, горнодобывающая промышленность, металлургическая промышленность и химическая промышленность. Также сюда относят компании, которые обеспечивают работу предприятий из этих сфер, например, предоставляют оборудование в аренду или разрабатывают для них ПО. Если на предприятии из этой сферы будет простой, это негативно отразится на жизни всего государства. Поэтому к IT-инфраструктуре и безопасности информационных систем на этих предприятиях предъявляют особые требования. Ключевые моменты закона об информационной безопасности критически важных структур: Для защиты критической инфраструктуры существует Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА). Объекты критически важной инфраструктуры обязаны подключиться к ГосСОПКА. Для этого нужно купить и установить специальное ПО, которое будет следить за безопасностью инфраструктуры компании. Одна из мер предупреждения — проверка и сертификация оборудования, ПО и всей инфраструктуры, которая используется на критически важных предприятиях. Субъекты критической информационной инфраструктуры обязаны сообщать об инцидентах в своих информационных системах и выполнять требования государственных служащих. Например, использовать только сертифицированное ПО. Все IT-системы критически важных предприятий должны быть защищены от неправомерного доступа и непрерывно взаимодействовать с ГосСОПКА. При разработке IT-инфраструктуры критически важные предприятия должны руководствоваться 239 приказом ФСТЭК. В нем прописаны основные требования к защите информации на таких предприятиях. Государство имеет право проверять объекты критически важной инфраструктуры, в том числе внепланово, например, после компьютерных инцидентов вроде взлома или потери информации 2. Государственные информационные системы В РФ существует порядка 100 государственных информационных систем, они подразделяются на федеральные и региональные. Организация, работающая с какой-либо из этих систем, обязана выполнять требования к защите данных, которые в ней обрабатываются. В зависимости от классификации, к разным информационным системам предъявляются разные требования, за несоблюдение которых применяются санкции — от штрафа до более серьезных мер.  Работа всех информационных систем в РФ определяется Федеральным законом от 27.07.2006 № 149-ФЗ (ред. от 21.07.2014) «Об информации, информационных технологиях и о защите информации» (27 июля 2006 г.). В статье 14 этого закона дается подробное описание ГИСов. К операторам государственных ИС, в которых ведется обработка информации ограниченного доступа (не содержащей сведений, составляющих государственную тайну), предъявляются требования, изложенные в Приказе ФСТЭК России от 11 февраля 2013 г. № 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах». Оператор — гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах, данных. Если организация подключена к государственной информационной системе, то приказ ФСТЭК № 17 обязывает аттестовать систему, а для защиты информации должны применяться только сертифицированные средства защиты информации (имеющие действующие сертификаты ФСТЭК или ФСБ). Нередки случаи, когда оператор информационной системы ошибочно относит ее к ГИСам, в то время как она таковой не является. В итоге к системе применяются избыточные меры по защите. Например, если по ошибке оператор информационной системы персональных данных классифицировал ее как государственную, ему придется выполнить более жесткие требования к безопасности обрабатываемой информации, чем того требует закон. Тем временем требования к защите информационных систем персональных данных, которые регулирует приказ ФСТЭК № 21, менее жесткие и не обязывают аттестовать систему. Государственная информационная система создается, когда необходимо обеспечить: реализацию полномочий госорганов; информационный обмен между госорганами; достижение иных установленных федеральными законами целей. Понять, что информационная система относится к государственной, можно, используя следующий алгоритм: Узнать, есть ли законодательный акт, предписывающий создание информационной системы. Проверить наличие системы в Реестре федеральных государственных информационных систем. Подобные реестры существуют на уровне субъектов Федерации. Обратить внимание на назначение системы. Косвенным признаком отнесения системы к ГИС будет описание полномочий, которые она реализует. Например, каждая администрация Республики Башкортостан имеет свой устав, который в том числе описывает полномочия органов местного самоуправления. ИС «Учет граждан, нуждающихся в жилых помещениях на территории Республики Башкортостан» создана для реализации таких полномочий администраций, как «принятие и организация выполнения планов и программ комплексного социально-экономического развития муниципального района», и является ГИС. Если система подразумевает обмен информацией между госорганами, она также с высокой долей вероятности будет государственной (например, система межведомственного электронного документооборота). Приказ ФСТЭК 17 предписывает проведение следующих мероприятий по защите информации к операторам ГИС: формирование требований к защите информации, содержащейся в информационной системе; разработка системы защиты информации информационной системы; внедрение системы защиты информации информационной системы; аттестация информационной системы по требованиям защиты информации (далее — аттестация ИСПДн) и ввод ее в действие; обеспечение защиты информации в ходе эксплуатации аттестованной информационной системы; обеспечение защиты информации при выводе из эксплуатации аттестованной информационной системы или после принятия решения об окончании обработки информации. 3. Мероприятия по защите информацииМероприятия по защите информации предусматривают разработку организационно-распорядительных и руководящих документов Службы в области защиты информации. Аппаратно-программные методы включают: а) аппаратные методы защиты: - предотвращение утечки обрабатываемой информации за счет побочных электромагнитных излучений и наводок, создаваемых функционирующими средствами, а также за счет электроакустических преобразований; - исключение или существенное затруднение несанкционированного доступа к обрабатываемой или хранящейся в технических средствах информации за счет применения реквизитов защиты (паролей, идентифицирующих кодов; устройств измерения индивидуальных характеристик человека (голоса, отпечатков) с целью его идентификации; - применение устройств для шифрования информации; - выявление возможно внедренных в импортные технические средства специальных устройств съема (ретрансляции) или разрушения информации (закладных устройств); б) программные методы защиты: - предотвращение специальных программно-математических воздействий, вызывающих разрушение, уничтожение, искажение информации или сбои в работе средств вычислительной техники (далее - СВТ); - идентификацию технических средств (терминалов, устройств группового управления вводом-выводом, ЭВМ, носителей информации), задач и пользователей; - определение прав пользователей (потребителей) информации (дни и время работы, разрешенные к использованию задачи и технические средства обработки информации); - контроль работы технических средств и пользователей; - регистрацию работы технических средств и пользователей при обработке информации ограниченного доступа; - уничтожение информации в записывающем устройстве после использования; - сигнализацию при несанкционированных действиях; - вспомогательные программы различного назначения: контроля работы механизма защиты, проставления грифа секретности (конфиденциальности) на выдаваемых документах; в) резервное копирование (хранение копий информации на различных носителях); г) криптографическое шифрование информации. Организационно-технические мероприятия предусматривают: а) осуществление мероприятий защиты информации при оборудовании и создании вычислительных центров, автоматизированных сетей (далее - АС) и автоматизированных рабочих мест; б) подбор и подготовку персонала для обслуживания СВТ и АС; в) разработку и утверждение функциональных обязанностей должностных лиц, отвечающих за защиту информации; г) контроль за действиями персонала в защищенных автоматизированных системах; д) создание и обеспечение функционирования систем защиты информации ограниченного доступа; е) сертификацию этих систем по требованиям безопасности информации: ж) аттестацию СВТ, автоматизированных систем и помещений; з) привлечение на договорной основе для проведения работ по защите информации специализированных организаций, имеющих лицензии па право проведения работ в области защиты информации; и) стандартизацию способов и средств защиты информации; к) организацию хранения и использования документов и носителей; л) физическую защиту от внешних воздействующих факторов, вызванных явлениями природы; м) физические меры защиты (изоляция помещений с СВТ, установка контролируемых зон, пропускной режим, охранная сигнализация). Защите также подлежат технические средства, не обрабатывающие информацию, но размещенные в помещениях, где информация обрабатывается. К ним относятся системы и средства радиотрансляции, пожарной и охранной сигнализации, часофикации и другие. ЗаключениеПрактические рекомендации по нейтрализации и локализации выявленных уязвимостей системы, полученные в результате аналитических исследований, очень помогут в работе над проблемами информационной безопасности на разных уровнях и, что особенно важно, определить основные зоны ответственности, в том числе материальной, за ненадлежащее использование, информационных ресурсов фирмы. При определении масштабов материальной ответственности за ущерб, причиненный работодателю, в том числе разглашением коммерческой тайны, следует руководствоваться положениями гл. 39 Трудового кодекса РФ. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на: 1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации; 2) соблюдение конфиденциальности информации ограниченного доступа, 3) реализацию права на доступ к информации. Список литературыНормативно-правовые акты 1. Конституция Российской Федерации. (12 декабря 1993). М., 1993. 2. Федеральный закон от 27.07.2006 г. N 149-ФЗ "Об информации, информационных технологиях и о защите информации". 3. Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации». 4. Федеральный закон от 27.07.2006 года № 152-ФЗ «О персональных данных». Специальная литература 18. Погуляев В.В., Моргунова Е.А. Комментарий к Федеральному закону "Об информации, информатизации и защите информации". - М.: ЗАО Юс-тицинформ, 2006. Интернет-источники https://kontur.ru/articles/1609 https://mcs.mail.ru/blog/zakonodatelstvo-ob-informatsionnoy-bezopasnosti |