Высокий и запустить

Скачать 0.66 Mb. Скачать 0.66 Mb.

|

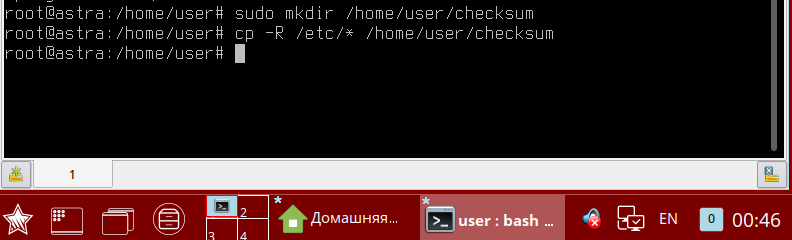

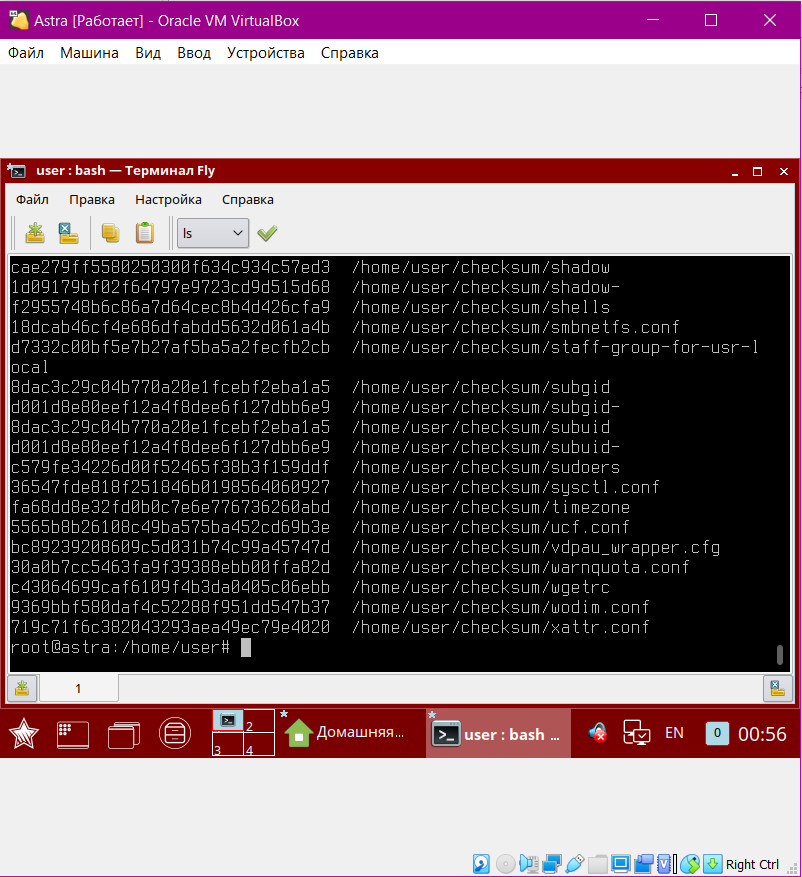

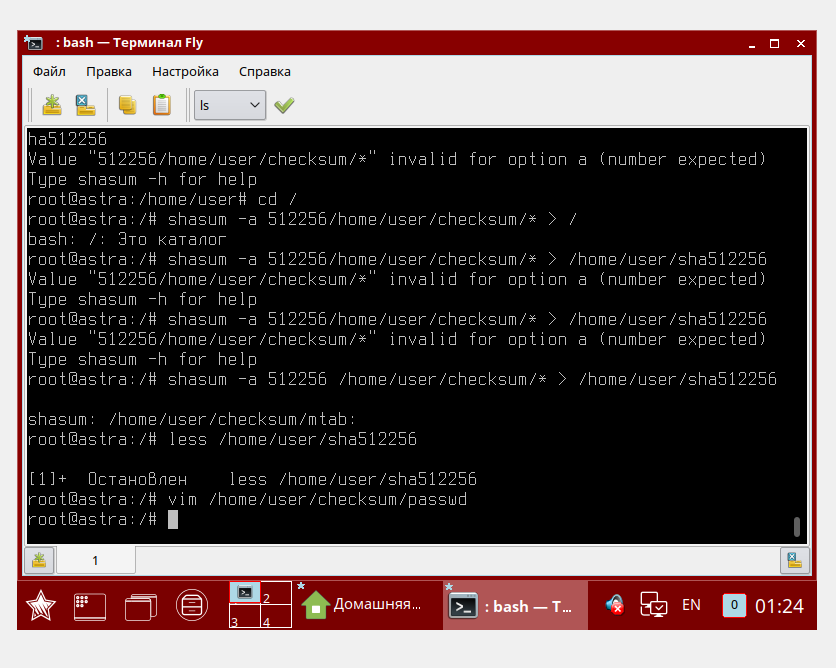

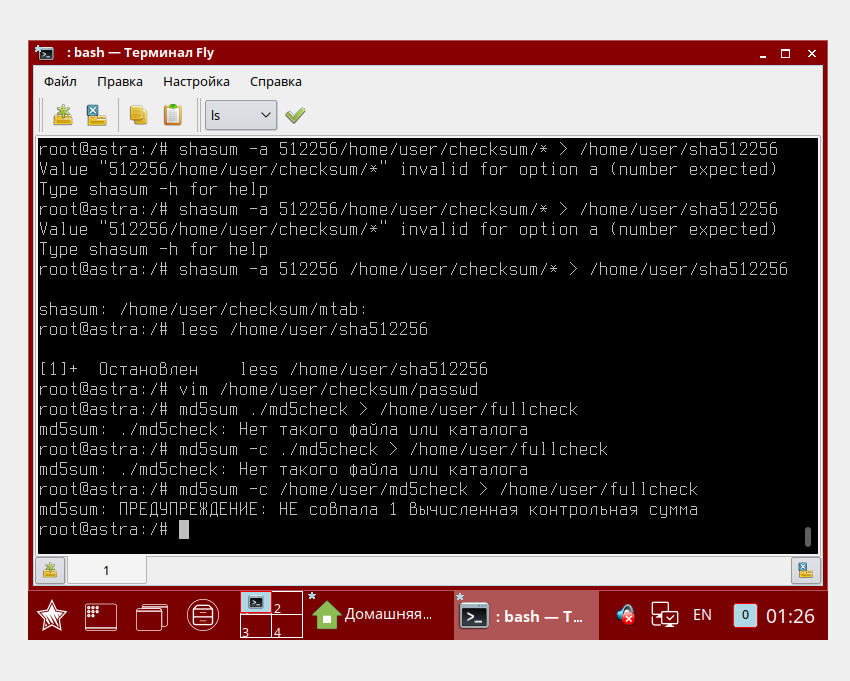

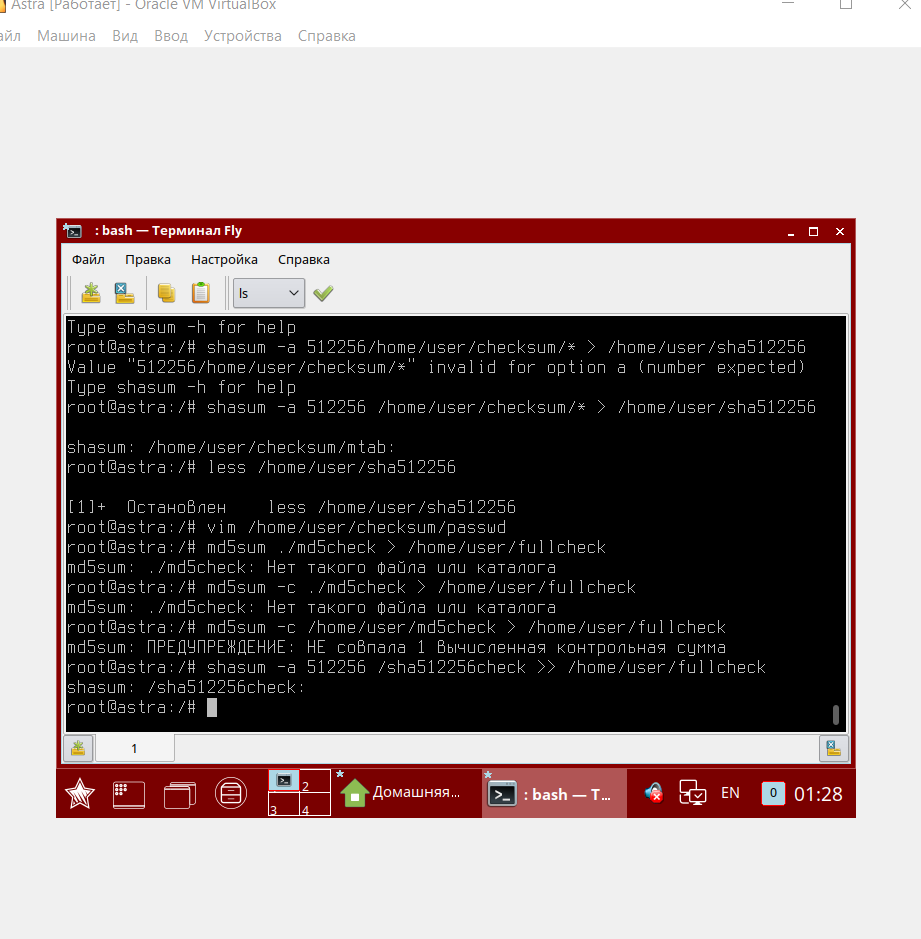

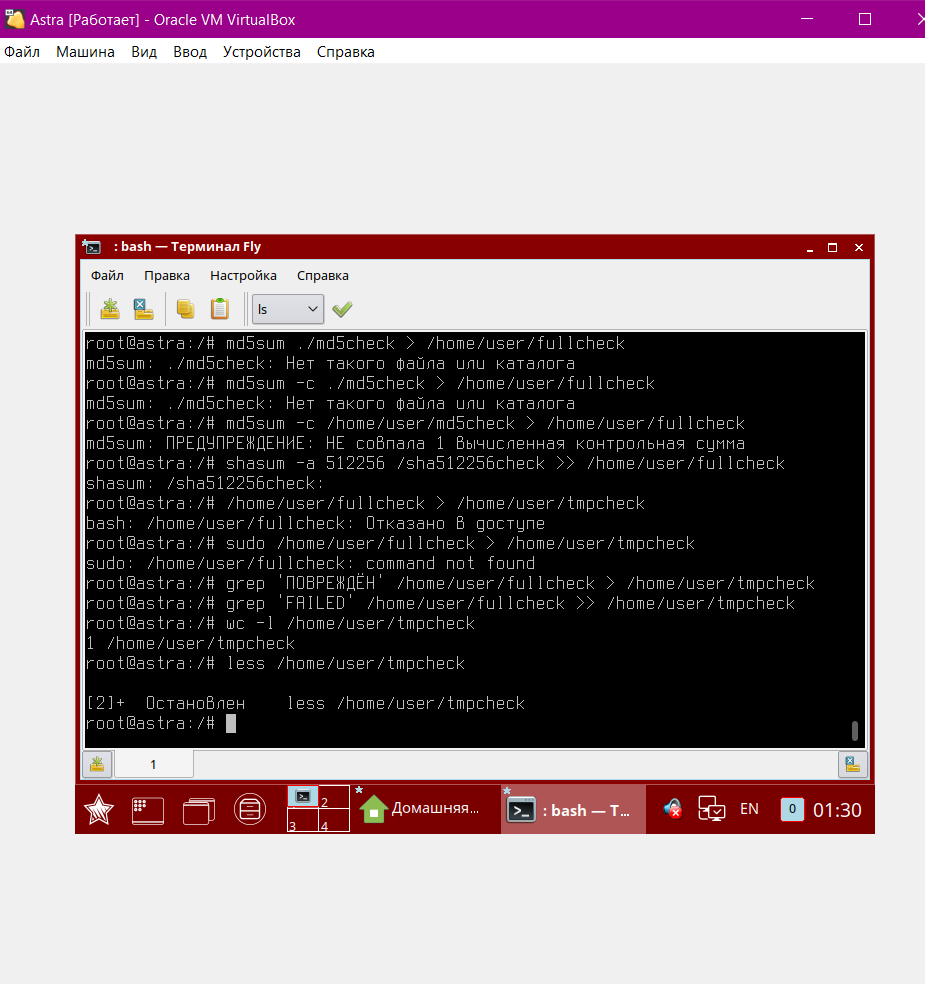

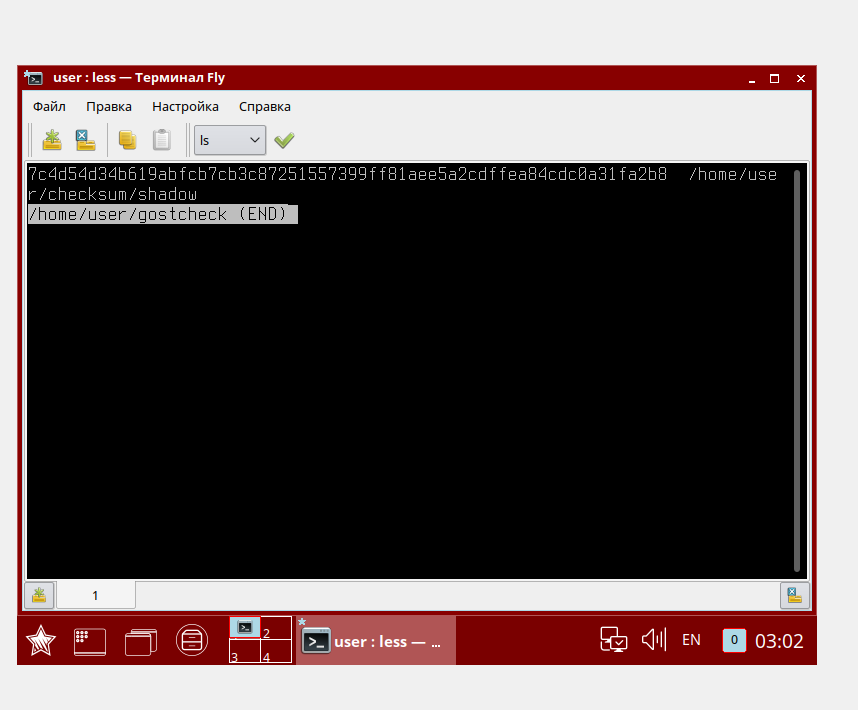

/passwd и записать его в расширенные атрибуты командой bsign - -hash Начать работу со входа в ОССН в графическом режиме с учётной записью пользователя user (уровень доступа — 0, неиерархические категории — нет, уровень целостности — «Высокий») и запустить терминал Fly в «привилегированном» режиме командой sudo fly-term.  В домашнем каталоге создать подкаталог checksum и скопировать в него все файлы (включая вложенные каталоги) из каталога /etc.  Используя алгоритм MD5, вычислить контрольные суммы всех файлов в каталоге /home/user/ checksum и перенаправить результат их вычисления в файл / home/ user / md5 check, а поток с перечнем ошибок в файл /home/user/error. md5, командой md5sum /home/user/checksum/ * > /home/user/md5check 2 > /home/user/ error. md5: root@astra: /home/user# cat md5check  470c4dc7cb89f4f59f3d40af24438f4c d41d8cd98f00b204e9800998ecf8427e 6daf827d6d70c8e2be08b81338b8586b /home/user/checksum/adduser. conf /home/user/checksum/adjtime/home/user/checksum/afick. conf 61e28705bd00f4410e182eeeb5469bel 00ff43422e8756204113c5546b00d529 21767f2203d324c988256b07f2634708 37d875e620170c9ed2ff3b0884b23b73  87b895cef45b8090d628a1d9a0f4bfb8 a81b3f1cb197219b815942f4fc7fa94e 4c09213317e4e3dd3c71d74404e503c5 /home/user/checksum/aliases /home/user/checksum/anacrontab /home/user/checksum/astra-safepolicy. conf /home/user/checksum/astra_vers ion /home/user/checksum/bash. bashrc /home/user/checksum/bash_completion /home/user/checksum/bindresvport. blacklist  Вывести в терминал содержимое файлов /home/ user/md5 check и /home/user/error. md5 цепочкой команд cat /home/user/ md5check; cat /home/user/error. md5 и указать, для каких объектов в каталоге / home/user/ checksum контрольные суммы не были созданы. Поток ошибок что-то не получается перенаправить. Для каталогов контрольные суммы не создаются Используя алгоритм SHA-512/256, вычислить контрольные суммы всех файлов в каталоге /home/ user/ checksum и перенаправить результат вычислений в файл /home/user/sha512256check командой shasum -а 512256/home/user/checksum/ * > /home/user/ sha512256check. Вывести на экран содержимое файла /home/user/ sha512256check командой less / home/ user/ sha512256check.  Используя редактор vim, изменить содержимое файла /home /user/checksum/passwd, удалив из него учётную запись суперпользователя (строку root: x: 0: 0: root: /root: /bin/bash).  ь ьИспользуя алгоритм MD5, проверить контрольные суммы всех файлов в каталоге /home/user/ checksum и перенаправить результат проверки в файл /home/user/fullcheck командой md5sum -с . /md5check > / home/user/fullcheck.  Используя алгоритм SHA512/256, проверить контрольные суммы всех файлов в каталоге /home/user/checksum и перенаправить результат проверки (с добавлением) в файл /home/user/full-check командой shasum -а 512256 -с . /sha512256check >> /home/ user/fullcheck. ырыгь  Найти в файле /home/user/fullcheck строки, указывающие на файлы с нарушением целостности (содержащие слова ПОВРЕЖДЁН и FAILED), вывести в терминал их содержимое и число цепочкой команд grep 'ПОВРЕЖДЁН ' /home/user/fullcheck > /home/ user/tmpcheck; grep ‘FAILED’ /home/user/fullcheck » /home/ user/tmpcheck; wc -l /home/user/tmpcheck; less / home/ user/ tmp- check.  Используя алгоритм ГОСТ P 34. 11-2012 (256 битов), вычислить контрольную сумму файла /home/user/checksum/shadow, перенаправить результат проверки в файл / home/user/gostcheck и вывести в терминал содержимое файла / home/ user/gostcheck цепочкой команд gostsum /home/user/checksum/shadow -o . /gostcheck; less /home/user/gostcheck. Установить оптический диск с дистрибутивом ОССН и, используя алгоритм ГОСТ Р 34. 11-2012 (256 битов), вычислить его контрольную сумму (по умолчанию файл устройства оптического диска /dev/srO) и перенаправить результат вычисления в файл /home/user/isocheck командой gostsum -d /dev/sr0 > /home/user/ isocheck (выполнение команды занимает длительное время). Диска нет))))) Ниже скрин к 10 заданию.  Рисунок 1. К заданию 10 Запустить графическую утилиту fly-admin-int-check и во вкладке «Параметры проверки целостности»: выбрать точку монтирования устройства «Astra Smolensk amd64» (по умолчанию это, чаще всего, каталоги /media/cdrom или /media/ cdrom0) и выполнить монтирование; настроить фильтр проверки целостности в разделе «Принудительно», добавив регулярное выражение, содержащее абсолютный путь ко всем файлам каталога /usr/lib: /usr/lib/*; настроить фильтр проверки целостности в разделе «Игнорировать», удалив регулярное выражение, содержащее абсолютный путь к каталогу /tmp; в разделе « Отчёты» задать только текстовый формат файла отчёта, определив путь размещения файла report. txt в каталоге / home/user/report; изменить содержимое файла / usr/ share/ doc/ libcap2/ copyright командой vim /usr/ share/ doc/libcap2/ copyright, удалив в нем две первые строки: Upstream-Contact: Andrew G. Horgan <morgan@kernel.org> Source: https://www.kernel. org/pub/linux/libs/security/linux-privs/libcap2/: d2 начать проверку и зафиксировать предполагаемое время проверки, перейти во вкладку «Состояние» и проконтролировать статус проверки, после окончания проверки завершить работу графической утилиты; в файле /home/user/report. txt найти строки, содержащие текст: «Файлы, целостность которых нарушена», «Контр. сумма» и «/usr/share/doc/libcap2/copyright», сохранить результаты поиска в файл /home/user/report-2 цепочкой команд: grep ‘Файлы, целостность которых нарушена’ /home/user/report. txt -A 4 >/home/user/report-2-, grep ’Контр. сумма’ /home/user/report. txt -A 4 >> /home/user/report-2; grep '/usr/share/doc/libcap2 /copyright’ /home/user/report. txt » /home/user/report-2. Отредактировать секцию directives конфигурационного файла / etc/ afick. conf системы AFICK, отменив проверку выполняющихся приложений: исходный вариант секции directives: running_ files : = yes, отредактированный вариант секции directives: runningfiles : = 0. Отредактировать секцию alias конфигурационного файла / etc/ afick. conf системы AFICK: изменить правило ЕТС, удалив из него проверку размера файловых сущностей и добавив проверку времени их модификации: исходный вариант правила: ETC = р + d + i + и + g + s + md5, отредактированный вариант правила: ЕТС = р + d + i + и + д + т + md5; отредактировать правило MyRule, удалив из него проверку для файловых сущностей количества ссылок на них и добавив проверку контроля целостности мандатных меток безопасности, контроля целостности данных системы аудита безопасности и контроля целостности с использованием криптографического алгоритма ГОСТ Р 34. 11-2012 вместо алгоритма MD5: исходный вариант правила: MyRule = p+d+i+n+u+g+s+b+md5+m, отредактированный вариант правила: MyRule = p + d + i + u + g + s + b + gost + т + е + t. Отредактировать секцию file section конфигурационного файла / etc/ afick. conf. заменить для каталога /boot правило проверки GOST на правило проверки PARSEC: исходный вариант: /boot GOST, отредактированный вариант: /boot PARSEC-, добавить для файловой сущности / etc/fstab правило проверки MyRule: отредактированный вариант: /etc/fstab MyRule-, активировать правило проверки по умолчанию для каталога /lib: исходный вариант: #/lib MyRule, отредактированный вариант: /lib MyRule. Обновить базу данных системы AFICK с учётом выполненных изменений в секции file section командой afick -и. Изменить содержимое файла /etc/fstab, удалив в нем две первые строки. Запустить графическую утилиту «Контроль целостности файлов» (afick-tk) управления AFICK из меню «Системные» главного пользовательского меню и выполнить принудительную проверку целостности, выбрав действие — сравнение с базой. После завершения контроля целостности: в меню утилиты afick-tk «Файл — история» определить дату и время последнего принудительного контроля целостности; найти в каталоге /var/lib/afick/archive log-файл, соответствующий выполненной принудительной проверке (значение YYYYMMDDHHMMSS в имени log-файла должно совпадать с найденными в предыдущем пункте датой и временем проверки); просмотреть найденный log-файл с помощью команды less и в его секции #detaled changes найти запись о нарушении целостности файловой сущности /etc/fstab (раздел changed file : /etc/fstab); проанализировать найденную запись о нарушении целостности и определить параметры, соответствующие действиям (action) нарушения целостности, и их текущие значения. Запустить терминал Fly в «привилегированном» режиме командой sudo fly-term. Просмотреть загруженные модули ядра ОССН и вывести в терминал данные о невыгружаемом модуле digsig_verif конвейером команд Ismod / grep «digsig_verif». Ответить на вопрос: связан ли модуль digsig_verif с другими загружаемыми (невыгружаемыми) модулями? root@astra: /etc/digsig# Ismod | grep "digsig_verif“ digsig_verif 491520 0 Просмотреть информацию о модуле digsig_verif командой modinfo digsig_verif. Определить расположение модуля digsig_verif и информацию о разработчике. Выполнить импорт открытых ключей, используемых для проверки ЭП файлов. Для этого выполнить следующие действия: инициализировать каталог / root/ . gnupg при просмотре текущих ключей командой gpg --list-sigs; импортировать открытый мастер-ключ «JSC RPA RusBITech (PRIMARY RBT ROOT KEY 2018)» командой gpg —import / etc/ digsig/primary_key-2018. gpg; импортировать открытые ключи partners_rbt_root_key_2018. gpg и build_system_rbt_root_key_2018. gpg (данный ключи используется для подписи файлов ОССН), командой gpg --import /etc/ digsig/имя_файла_ключа: root@astra: /etc/digsig# gpg --list-keys /root/. gnupg/pubring. kbx  pub gP256 2018-06-17 [SC] 8066E98D2201D9783E2D842BD2B6689A37DB8024 uid [ неизвестно ] JSC RPA RusBITech (BUILD-SYSTEM RBT ROOT KEY 2018) pub gP256 2018-06-17 [SC] A12D7B5BAFCE40D87FD41DAFC82D49FC3675B6FA uid [ неизвестно ] JSC RPA RusBITech (PARTNERS RBT ROOT KEY 2018) pub gP256 2018-06-17 [SC] 8E839E2F389F882A259F47997285E858D8069FF5 uid [ неизвестно J JSC RPA RusBITech (PRIMARY RBT ROOT KEY 2018) Вывести текущие ключи командой gpg --list-sigs. Определить идентификатор мастер- ключа «JSC RPA RusBITech (PRIMARY RBT ROOT KEY 2018)». Используется ли он для подписи других загруженных ранее ключей? root@astra: /etc/digsig#gpg --list-sigs /root/. gnupg/pubring. Kbx  pub gP256 2018-06-17 [SC] 8066E9BD2201D9783E2D842BD2B6689A37DB8024 uid [ неизвестно ] JSC RPR RusBITech (BUILD-SYSTEM RBT РОСТ KEY 2018) sig 3 D2B6689R37DB8024 2018-06-17 JSC RPR RusBITech (BUILD-SYSTEM RBT ROOT KEY 2018) sig 7285E858DB069FF5 2018-06-17 JSC RPR RusBITech (PRIMRRY RBT ROOT KEY 2018) pub gP256 2018-06-17 [SC] R12D785BRFCE40D87FM1DRFC82D49FC3675B6FA uid [ неизвестно ] JSC RPR RusBITech (PARTNERS RBT ROOT KEY 2018) sig 3 C82D49FC3675B6FA 2018-06-17 JSC RPR RusBITech (PARTNERS RBT ROOT KEY 2018) sig 7285EB58DB069FF5 2018-06-17 JSC RPR RusBITech (PRIMARY RBT ROOT KEY 2018) pub gP256 2018-06-17 [SC]BE839E2F389F882R259F47997285E858DB069FF5 uid [ неизвестно ] JSC RPR RusBITech (PRIMRRY RBT ROOT KEY 2018) sig 3 7285E858DB069FF5 2018-06-17 JSC RPR RusBITech (PRIMRRY RBT ROOT KEY 2018) Проверить корректность ЭП файла /Ып/dash командой bsign -w $(which dash'). Определить, каким ключом был подписан данный файл по его идентификатору в строке «signer: ». Переписать открытый ключ /etc/ digsig/build_system_rbt- root-key_2018. gpg в каталог /etc/ dig sig/keys командой ср /etc/digsig/buildsystem-rbt_root_key_2018. gpg /etc/digsig/keys. Перейти в каталог /etc/digsig и изменить файл digsig_initramfs. conf (значение DIGSIG_ELF_MODE установить равным 1). Проверить корректность установки данного параметра путём открытия настройки «Замкнутой программной среды» в «Панели управления». Проверить корректность ключа путём его загрузки в модуль digsig_verif командой digsig_initramfs (для поиска этой команды можно использовать команду find). Создать дополнительный ключ ЭП командой gpg --fullgenerate-key. В диалоге команды gpg: выбрать пункт 15 «GOST R 34. 10-2012», указать неограниченный срок действия дополнительного ключа ЭП, выбрав значение 0; указать параметры Real Name: rootserver, Email: root@server. test и получить User ID: «rootserver Вывести текущие ключи командой gpg —list-sigs и определить идентификатор ключа «rootserver Скопировать файл /biп/dash в каталог /root, указав при этом новое имя файла 1. elf. Подписать файл l. elf новым ключом «rootserver -sign /root/l. elf. Вывести новую подпись файла командой bsign -w / root/1. elf и проверить соответствие идентификатора ключа ЭП в строке «signer. » данным ключа «rootserver Включить штатный режим проверки ЭП с использованием модуля digsig_verif, установив значение ключа DIGSIG_ELF_MODE = 1 в конфигурационном файле /etc/digsig/digsig_initramfs. conf. Активировать настройки командой sudo update-initramfs -и -к all, затем выполнить перезагрузку и повторный вход в ОССН. Запустить терминал Fly в «привилегированном» режиме командой sudo fly-term. Проверить включение штатного режим функционирования модуля digsig_verif (в файле /sys/ digsig/ elf_mode должно быть установлено значение «1») командой cat /sys/digsig/elf'_mode. Выполнить попытку запуска файла /root/1. elf, который был подписан с использованием ключа «rootserver «JSC RPA RusBITech (PRIMARY RBT ROOT KEY 2018)»), и проанализировать выводимые ошибки. Установить значение ключа DIGSIG_ELF_MODE=0 в конфигурационном файле / etc/ digsig/ digsig_initramfs. conf, активировать настройки командой update-initramfs -и -к all, затем выполнить перезагрузку и повторный вход в ОССН. В «привилегированном» режиме терминала Fly выполнить команду /root/1. elf и проанализировать выводимые ошибки. Выйти из запущенного интерпретатора «dash» (файл 1. elf) командой exit. Активировать настройки командой update-initramfs -и -к all, затем выполнить перезагрузку и повторный вход в ОССН. При наличии дополнительных ключей ЭП (ключи должны быть получены у разработчика и подписаны мастер-ключом «JSC RPA RusBITech (PRIMARY RBT ROOT KEY 2018)») выполнить следующие действия (далее имена файлов ключей sign_public. gpg — открытый ключ, sign_secret. gpg — закрытый ключ): в«привилегированном» режиме терминала Fly выполнить очистку ключей в папке /root/. gnupg командой rm -r /root/. gnupg; импортировать ключи командами gpg--import sign_public. gpg; gpg --import signsecret. gpg; импортировать открытый мастер-ключ командой gpg —import / etc/ digsig/ primary _key_2018. gpg; проверить импорт ключей командой gpg --list-sigs, при этом должно отобразиться два ключа; добавить действующий ключ ЭП в модуль digsig_verif командой cat / etc/ digsig/build_system_rbt_root_key_2018. gpg > / sys/ digsig /keys; добавить новый ключ ЭП в модуль digsig_verif командой cat sign_public. gpg > /sys/digsig/keys; выполнить команду echo "1" > / sys/ digsig/elf_mode активации режима проверки ЭП файлов; скопировать файл /root/1. elf в новый файл командой ср /root/1. elf /root/1 signed. elf; выполнить команду /root/1. elf и проанализировать выводимые ошибки (данный файл не должен запускаться по причине использования ЭП ключом «rootserver подписать файл 1 signed. elf командой bsign --sign /root/1sign-ed. elf, затем проверить ЭП командой bsign—w /root/1 signed. elf; запустить подписанный файл командой /root/1 signed. elf и проверить отсутствие ошибок; выполнить перезагрузку и повторный вход в ОССН, запустить терминал Fly в «привилегированном» режиме командой sudo fly-term; проверить текущий режим модуля digsig_verif командой cat /sys/digsig/elf_mode (режим должен быть равен 0); перейти в каталог /root, осуществить запуск файлов 1signed. elf и 1. elf, затем проанализировать полученные результаты и выводимые ошибки; добавить ключи ЭП в модуль digsig_verif командой cat /etc/ digsig/ build_system_rbt. root-. key_2018. gpg > /sys/digsig/keys и cat sign_public. gpg > /sys/ digsig/ keys, осуществить повторный запуск файлов 1 signed. elf, 1. elf; а затем проанализировать полученные результаты. Создать ключи и выполнить подпись файла конфигурации: запустить терминал Fly от имени учётной записи пользователя user командой fly- term; скопировать файлы / etc/passwd и / bin/ dash в каталог |

выполнить команду генерации мастер-ключа для подписи в xattr командой gpg -

выполнить команду генерации ключа для подписи в xattr командой gpg --full- generate-key, выбрать алгоритм (15) и установить имя: xattr-key-sign;

выполнить подпись ключа «xattr-key-sign» командой gpg --sign-key "xattr-key-sign"

экспортировать ключ «xattr-кеу» командой gpg--export"xattr- key" xattr-key. gpg;

проверить наличие подписанного ключа «xattr-key-sign» командой gpg --list-sigs

запомнить идентификаторы ключей «xattr-кеу» и «xattr-key- sign» (8 байтов в шестнадцатеричном формате — 16 символов);

создать хэш файла