Ответы на вопросы по предмету Основы защиты информации. Основы защиты информации. 1. Методология информационной безопасности. Наиболее острые проблемы развития теории и практики информационной безопасности

Скачать 170.99 Kb. Скачать 170.99 Kb.

|

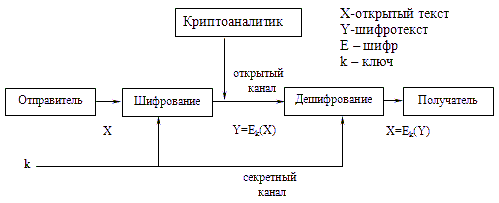

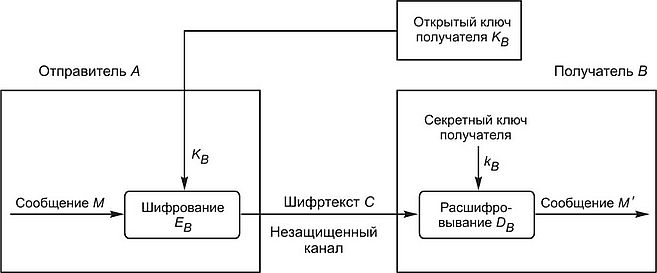

10. Технические каналы утечки информации. Материально-вещественный и визуально-оптический каналы утечки информации.Материально-вещественный канал утечки информации Утечка информации по материально‑вещественному каналу обусловлена хищением, копированием и ознакомлением с информацией, представленной на бумажном, электронном или каком-либо другом носителе. Визуально-оптический канал утечки информации Визуально‑оптический канал образуется вследствие получения информации путем применения различных оптических приборов, позволяющих уменьшить величину порогового контраста и увеличить контраст объекта на окружающем фоне. Отраженный от объекта свет содержит информацию о внешнем виде объекта, а излучаемый объектом свет – о параметрах излучений. Запись информации производится в момент отражения падающего света путем изменения его яркости и спектрального состава. Излучаемый свет содержит информацию об уровне и спектральном составе источников видимого света, а в инфракрасном диапазоне по характеристикам излучений можно также судить о температуре элементов излучения. 11. Технические каналы утечки информации. Электромагнитные каналы утечки информации.Физические процессы, происходящие в технических средствах при их функционировании, создают в окружающем пространстве побочные электромагнитные излучения (ПЭМИ), которые в той или иной степени связаны с обрабатываемой информацией (электромагнитный канал). непреднамеренная передача конфиденциальной информации по некоторой "побочной системе связи" Регистрация средством технической разведки ПЭМИ источника И (персональный компьютер и др.) распространяющихся через воздушную среду обусловливает возникновение индукционного канала утечки И . Кроме того, в индукционном канале используется эффект возникновения вокруг кабеля связи ПЭМИ при прохождении по нему информационных электрических сигналов, которые перехватываются специальными индукционными датчиками. Электрический канал утечки информации возникает за счет наводок ПЭМИ технических средств обработки информации (ТСОИ) на соединительные линии ВТСС (вспомогательных технических средств и систем) и посторонние проводники, выходящие за пределы контролируемой зоны (сеть электропитания, цепи охранной и пожарной сигнализации и т. д.). В этом случае наводка обусловлена тем, что данные проводники выступают в качестве случайных антенн . Наводки электромагнитных излучений ТСОИ возникают при излучении элементами ТСОИ информационных сигналов. Уровень наводимых сигналов в значительной степени зависит от мощности излучаемых сигналов, расстояния до проводников, а также длины совместного пробега соединительных линий ТСОИ и посторонних проводников. Параметрический электромагнитный канал может возникать в процессе облучения ТСОИ побочными электромагнитными излучениями ВТСС, вследствие чего может произойти переизлучение электромагнитной волны, которое будет содержать И, обрабатываемую в ТСОИ. 12. Пассивные методы защиты информации от утечки по техническим каналам. Пассивные методы ЗИ предназначены для предотвращения или существенного затруднения перехвата И по техническим каналам за счет снижения соотношения сигнал/шум на входе средства технической разведки путем уменьшения уровня сигнала. Пассивные методы ЗИ направлены на: – ослабление побочных электромагнитных излучений на границе контролируемой зоны; – ослабление наводок информационных сигналов в посторонних проводниках; – исключение (ослабление) просачивания информационных сигналов технических средств передачи И в цепи электропитания, выходящие за пределы контролируемой зоны, до величин, обеспечивающих невозможность их выделения средством разведки на фоне естественных шумов. Фильтрация – высокочастотных трактах передающих и приемных устройств; – различных сигнальных цепях технических средств; – цепях электропитания, управления, контроля, коммутации технических средств; – проводных и кабельных соединительных линиях ; – цепях пожарной и охранной сигнализации. Заземление технических средств Основные требования: – система заземления; – сопротивления заземляющих проводников, а также земляных шин; – каждый заземляемый элемент; – запрещается использовать в качестве заземляющего устройства нулевые фазы электросетей, металлоконструкции зданий, трубы систем отопления, водоснабжения, канализации и т. д. Звукоизоляция помещений Выделение акустического сигнала на фоне естественных шумов происходит при определенных соотношениях сигнал/шум. Производя звукоизоляцию, добиваются его снижения до предела, затрудняющего возможность выделения речевых сигналов, проникающих за пределы контролируемой зоны по акустическому или виброакустическому каналам 13. Активные методы защиты информации от утечки по техническим каналам. Активные методы ЗИ предназначены для предотвращения или существенного затруднения перехвата информации по техническим каналам за счет снижения соотношения сигнал/шум на входе средства технической разведки путем уменьшения уровня шума. Основу средств акустической маскировки составляют генераторы помех. На практике наиболее широкое применение нашли генераторы шумовых колебаний. Именно поэтому активную акустическую маскировку часто называют акустическим зашумлением. Виды акустических помех, создаваемых средствами защиты: — “белый” шум — имеет равномерный спектр в полосе частот речевого сигнала; — “окрашенный” шум — формируется из “белого” в соответствии с огибающей амплитудного спектра скрываемого речевого сигнала; — “речеподобные” помехи — формируются путем микширования в различных сочетаниях отрезков речевых сигналов и музыкальных фрагментов, а также шумовых помех, или формируется из фрагментов скрываемого речевого сигнала при многократном наложении с различными уровнями. Акустические колебания, создаваемые средствами активной акустической маскировки, могут отрицательно воздействовать на людей, находящихся в зашумленном помещении, и приводить к их быстрой и повышенной утомляемости. Ухудшение условий перехвата речевой информации по виброакустическому и оптико-акустическому каналам утечки также может быть достигнуто использованием средств акустической маскировки. В этом случае в качестве конечных устройств генераторов помех используются вибродатчики. Основные требования, которым должны удовлетворять современные средства виброакустической защиты: Временные, спектральные и корреляционные характеристики помех должны быть близки соответствующим характеристикам полезного сигнала. Средства создания помех должны обеспечивать требуемое превышение помехи над полезным сигналом в каждой выделенной полосе частот, исключающее возможность выделения сигнала на фоне помехи. Элементы крепления электромеханических преобразователей не должны существенно искажать помеховый сигнал. Следует учитывать, что создаваемые средствами маскировки виброколебания могут раздражающе воздействовать на нервную систему человека, вызывая различные функциональные отклонения. 14. Криптографическая защита информации. Исторические этапы. Криптография - наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства) информации. Изначально криптография изучала методы шифрования информации – обратимого преобразования открытого (исходного) текста на основе секретного алгоритма и/или ключа в шифрованный текст (шифротекст). Традиционная криптография образует раздел симметричных криптосистем, в которых зашифрование и расшифрование проводится с использованием одного и того же секретного ключа. История криптографии насчитывает около 4 тысяч лет. В качестве основного критерия периодизации криптографии возможно использовать технологические характеристики используемых методов шифрования. Первый период (приблизительно с 3-го тысячелетия до н. э.) характеризуется господством моноалфавитных шифров (замена букв другими буквами или символами). Скитала, также известная как «шифр древней Спарты», также является одним из древнейших известных криптографических устройств. Скитала представляла собой длинный стержень, на который наматывалась лента из пергамента. На ленту наносился текст вдоль оси скиталы, так, что после разматывания текст становился нечитаемым. Для его восстановления требовалась скитала такого же диаметра. Шифр Цезаря. Каждая буква алфавита циклически сдвигается на определённое число позиций. Величину сдвига можно рассматривать как ключ шифрования. Сам Цезарь использовал сдвиг на три позиции. Кроме примитивных шифров в истории использовался и другой подход — полная замена одного алфавита (например, кириллицы) на другой (например, греческий). Не имея ключа, сопоставляющего исходный и используемый алфавиты, прочитать надпись было невозможно. Второй период (хронологические рамки — с IX века на Ближнем Востоке - до начала XX века) ознаменовался введением в обиход полиалфавитных шифров. • Решётка Кардано Третий период (с начала и до середины XX века) характеризуется внедрением электромеханических устройств в работу шифровальщиков. При этом продолжалось использование полиалфавитных шифров. Четвёртый период – с середины до 70-х годов XX века – период перехода к математической криптографии. В работе Шеннона появляются строгие математические определения количества информации, передачи данных, энтропии, функций шифрования. Обязательным этапом создания шифра считается изучение его уязвимости к различным известным атакам – линейному и дифференциальному криптоанализу. Однако до 1975 года криптография оставалась «классической», т.е. криптографией с секретным ключом. Современный период развития криптографии (с конца 1970-х годов по настоящее время) отличается зарождением и развитием нового направления – криптография с открытым ключом. Современная криптография образует отдельное научное направление на стыке математики и информатики – работы в этой области публикуются в научных журналах, организуются регулярные конференции. Её используют в таких отраслях как электронная коммерция, электронный документооборот (включая цифровые подписи), телекоммуникации и других. 15. Криптографическая защита информации. Классификация алгоритмов шифрования. Классификация алгоритмов шифрования 1 Симметричные (с секретным, единым ключом, одноключевые, single-key). 1.1. Потоковые: · с одноразовым или бесконечным ключом (infinite-key cipher); · с конечным ключом; · на основе генератора псевдослучайных чисел. 1.2. Блочные: 1.2.1. Шифры перестановки (permutation, P-блоки); 1.2.2. Шифры замены (substitution, S-блоки): · моноалфавитные; · полиалфавитные; 2 Асимметричные (с открытым ключом, public- key): · Диффи-Хеллман DH (Diffie, Hellman); · Райвест-Шамир-Адлeман RSA (Rivest, Shamir, Adleman); · Эль-Гамаль (ElGamal).  Тайнопись предполагает, что отправитель и получатель производят над сообщением преобразования, известные только им двоим. В противовес тайнописи, криптоалгоритмы с ключом построены на том принципе, что алгоритм воздействия на передаваемые данные известен всем сторонним лицам, но он зависит от некоторого параметра, который держится в секрете – «ключа», который известен только двум лицам, участвующим в обмене информацией. Криптосистемы с ключом делятся на симметричные и асимметричные системы шифрования. Модель симметричной системы шифрования  Отличительной чертой симметричных алгоритмов шифрования является наличие одного ключа шифрования, который должен быть известен только отправителю и получателю сообщения. Отправитель на ключе k шифрует сообщение, получатель дешифрует полученный шифротекст ключом k. Криптоаналитик может перехватить шифротекст Y, передаваемый по открытым каналам связи, но, так как он не знает ключа, задача вскрытия шифротекста является очень трудоемкой. Асимметричная система шифрования работает по схеме  Отличительной особенностью асимметричных алгоритмов является наличие пары ключей шифрования: открытого kот, который передается второй стороне по незащищенному каналу связи и поэтому может быть известен криптоаналитику, а также закрытого kзак, который известен лишь одному человеку (получателю сообщения) и держится в секрете. Пара ключей обладает тем свойством, что сообщение, зашифрованное на одном из ключей, может быть расшифровано только на другом ключе. В зависимости от размера блока шифруемой информации криптоалгоритмы делятся на блочные и поточные шифры. Единицей кодирования в потоковых шифрах является один бит. Для блочных шифров единицей кодирования является блок из нескольких байтов. Еще одним критерием классификации криптоалгоритмов является тип выполняемых преобразований над блоками открытого текста. По этому критерию криптоалгоритмы разделяют на подстановочные и перестановочные. В перестановочных шифрах блоки информации не изменяются сами по себе, но изменяется их порядок следования. Подстановочные шифры изменяют сами блоки информации по определенным законам. Деление криптоалгоритмов на моноалфавитные и многоалфавитные характерно для подстановочных шифров. Моноалфавитные криптоалгоритмы заменяют блок входного текста (символ входного алфавита) на один и тот же блок шифротекта (символ выходного алфавита). В многоалфавитных шифрах одному и тому же блоку входного текста могут соответствовать разные блоки шифротекста, что существенно затрудняет криптоанализ. 16. Принципы криптографической защиты информации. Симметричные криптосистемы. Симметричные алгоритмы шифрования (или криптография с секретными ключами) основаны на том, что отправитель и получатель информации используют один и тот же ключ. Обмен информацией осуществляется в 3 этапа: •отправитель передает получателю ключ; •отправитель, используя ключ, зашифровывает сообщение, которое пересылается получателю; •получатель получает сообщение и расшифровывает его. Классическим примером таких алгоритмов являются: - простая перестановка - одиночная перестановка по ключу - двойная перестановка - перестановка "Магический квадрат" Стандарты симметричного шифрования: - AES (Advanced Encryption Standard) - американский стандарт шифрования - ГОСТ 28147-89 - отечественный стандарт шифрования данных - DES (англ. Data Encryption Standard) - стандарт шифрования данных в США до AES - 3DES (Triple-DES, тройной DES) - RC6 (Шифр Ривеста) - Twofish - IDEA (International Data Encryption Algorithm) - SEED - корейский стандарт шифрования данных - Camellia - шифр сертифицированный для использовании в Японии - CAST (по инициалам разработчиков Carlisle Adams и Stafford Tavares) - XTEA - наиболее простой в реализации алгоритм 17. Принципы криптографической защиты информации. Асимметричные криптосистемы. В асимметричных алгоритмах шифрования (или криптографии с открытым ключом) для зашифровывания информации используют один ключ (открытый), а для расшифровывания - другой (секретный). Эти ключи различны и не могут быть получены один из другого. Схема обмена информацией такова: • получатель вычисляет открытый и секретный ключи, секретный ключ хранит в тайне, открытый же делает доступным (сообщает отправителю, группе пользователей сети, публикует); • отправитель, используя открытый ключ получателя, зашифровывает сообщение, которое пересылается получателю; • получатель получает сообщение и расшифровывает его, используя свой секретный ключ. Принципиальное отличие асимметричной криптосистемы от криптосистемы симметричного шифрования состоит в том, что для шифрования информации и ее последующего расшифровывания используются различные ключи: открытый ключ К используется для шифрования информации, вычисляется из секретного ключа k; секретный ключ k используется для расшифровывания информации, зашифрованной с помощью парного ему открытого ключа К. Асимметричные системы называют также двухключевыми криптографическими системами, или криптосистемами с открытым ключом. В качестве ключа зашифровывания должен использоваться открытый ключ получателя, а в качестве ключа расшифровывания — его секретный ключ. Недостатки асимметричных криптосистем: на настоящий момент нет математического доказательства необратимости используемых в асимметричных алгоритмах функций; асимметричное шифрование существенно медленнее симметричного, реализовать аппаратный шифратор с асимметричным алгоритмом существенно сложнее, чем реализовать аппаратно симметричный алгоритм; необходимость защиты открытых ключей от подмены.  18. Принципы криптографической защиты информации. Основные типы криптоаналитических атак. Основные типы криптоаналитических атак: 1 Криптоаналитическая атака при наличии только известного шифротекста. Криптоаналитик имеет только шифротексты C1, С2, ..., Сi, нескольких сообщений, зашифрованных с использованием одного и того же алгоритма шифрования Ек. Работа криптоаналитика заключается в том, чтобы раскрыть исходные тексты M1, M2, ..., Мi, по возможности большинства сообщений или, еще лучше, вычислить ключ К. 2 Криптоаналитическая атака при наличии известного открытого текста. Криптоаналитик имеет доступ не только к шифротекстам C1, С2, ..., Ci нескольких сообщений, но также к открытым текстам M1, M2, ..., Mi этих сообщений. Его работа заключается в нахождении ключа К, используемого при шифровании этих сообщений, или алгоритма расшифрованияь Dk любых новых сообщений, зашифрованных тем же самым ключом. 3 Криптоаналитическая атака при возможности выбора открытого текста. Криптоаналитик не только имеет доступ к шифротекстам C1, С2, ..., Сi, и связанным с ними открытым текстам M1, M2, ..., Мi, нескольких сообщений, но и может по желанию выбирать открытые тексты, которые затем получает в зашифрованном виде. 4 Криптоаналитическая атака с адаптивным выбором открытого текста. Криптоаналитик может не только выбирать открытый текст, который затем шифруется, но и изменять свой выбор в зависимости от результатов предыдущего шифрования. Эта атака предоставляет криптоаналитику еще больше возможностей, чем предыдущие типы атак. 5 Криптоаналитическая атака с использованием выбранного шифротекста. Криптоаналитик может выбирать для расшифрования различные шифротексты C1, С2, ..., Сi, и имеет доступ к расшифрованным открытым текстам M1, M2, ..., Mi. Этот тип криптоанализа представляет особый интерес для раскрытия алгоритмов с открытым ключом. 6 Криптоаналитическая атака методом полного перебора всех возможных ключей. Эта атака предполагает использование криптоаналитиком известного шифротекста и осуществляется посредством полного перебора всех возможных ключей с проверкой, является ли осмысленным получающийся открытый текст. Такой подход требует привлечения предельных вычислительных ресурсов и иногда называется силовой атакой. 19. Интеллектуальная собственность. Основные определения: собственность, право собственности, интеллектуальная собственность и т.д. В современном праве собственность - это «принадлежность средств и продуктов производства определенным лицам - индивидам или коллективам. Право собственности - «совокупность правовых норм, закрепляющих, регулирующих и охраняющих состояние принадлежности (присвоенности) материальных благ конкретным лицам». Право собственности на вещь обычно сводится к трем правомочиям: праву владения, праву пользования и праву распоряжения имуществом. владение заключается в дозволенном законом фактическом обладании имуществом, пользование - в потреблении полезных свойств имущества, распоряжение - в определении судьбы имущества. Интеллектуальная собственность есть совокупность прав на ниже перечисленные объекты: - литературные, художественные и научные произведения; - исполнительская деятельность артистов, звукозаписи, радио- и телевизионные передачи; - изобретения во всех областях человеческой деятельности; - научные открытия; - промышленные образцы; - товарные знаки, знаки обслуживания, фирменные наименования и коммерческие обозначения; - защиту против недобросовестной конкуренции, а также все другие права, относящиеся к интеллектуальной деятельности в производственной, научной, литературной и художественной областях. - совокупность исключительных прав как личного, так и имущественного характера на результаты интеллектуальной и в первую очередь творческой деятельности. Объект интеллектуальной собственности - это материализованный результат нематериального по своей природе мыслительного процесса. На этот материализованный результат у его владельца возникает нематериальное исключительное право. В большинстве случаев объект интеллектуальной собственности по форме представляет собой вещь, например, книгу или диск с записанной программой, кинофильмом, музыкой и т.п. 20. Этапы процесса управления объектами интеллектуальной собственности. Этапы процесса управления объектами интеллектуальной собственности: - сбор и анализ информации о предмете интеллектуальной деятельности, формулировка цели деятельности и задач, решение которых необходимо для ее достижения; - планирование, организация и стимулирование интеллектуальной деятельности для решения поставленных задач, выработка нового знания о предмете интеллектуальной деятельности; - перевод («превращение») нового знания в информацию путем объективизации идеального результата интеллектуальной деятельности (получение объекта интеллектуальной собственности); - защита прав на результаты интеллектуальной деятельности, выраженные в объекте интеллектуальной собственности, опираясь на законодательство в области интеллектуальной собственности; - коммерциализация объекта интеллектуальной собственности, инвестирование вырученных средств в разработку нового объекта интеллектуальной собственности, который начинается со сбора и анализа информации о предмете интеллектуальной деятельности и т.д. 21. Объекты авторского права и смежных прав. Объекты авторского права и смежных прав: литературные, художественные, научные произведения, компьютерные программы, базы данных, музыкальные произведения, исполнительская деятельность артистов, аудио- и видеозаписи, радио- и телевизионные передачи и др. 1 Произведения: •литературные (включая компьютерные программы и базы данных); •научные (статьи, монографии, отчеты); •драматические и музыкально-драматические, сценарные; •хореографические и пантомимы; •музыкальные с текстом или без текста; •аудиовизуальные; •живописи, графики, скульптуры и другие изобразительного искусства; •декоративно-прикладного искусства; •архитектуры, градостроительства и садово-паркового искусства; •фотографические; •карты, планы, эскизы и иные, относящиеся к архитектуре, географии, топографии, другим наукам и технике; •другие произведения. 2 Производные произведений •переводы, обработки, инсценировки, музыкальные аранжировки, обзоры, аннотации, рефераты; •сборники произведений: энциклопедии, антологии, атласы и другие составные произведения как результат творческого труда. 3 Компьютерные программы •Прикладные программы и операционные системы. • Базы данных или компиляции иных материалов в любой форме. 22. Классификация авторских прав. Авторские права делятся на: - личные неимущественные (моральные права); - имущественные (экономические) права. Личные неимущественные права: - признаваться автором произведения (право авторства); - использовать или разрешать использовать произведение под подлинным именем автора, псевдонимом либо без обозначения имени, т.е. анонимно (право на имя); - обнародовать или разрешать обнародовать произведение в любой форме (право на обнародование), включая право на отзыв; - право на защиту произведения, включая его название, от всякого рода искажении или любого иного посягательства, способных нанести ущерб чести и достоинству автора (право на защиту репутации автора). Принадлежат автору независимо от его имущественных прав и сохраняются за ним даже после уступки исключительных прав на использование произведения. Имущественные права: •воспроизведение произведения; •распространение оригинала или экземпляров произведения посредством продажи или иной передачи права собственности; •прокат оригиналов или экземпляров компьютерных программ, баз данных, аудиовизуальных произведений, нотных текстов музыкальных произведений и произведений, воплощенных в фонограммах; •импорт экземпляров произведения; •публичный показ оригинала или экземпляра произведения; • публичное исполнение произведения; • передача произведения в эфир; • иное сообщение произведения для всеобщего сведения; • перевод произведения на другой язык; • переделка или иная переработка произведения. Авторское право распространяется на обнародованные и необнародованные произведения. Произведения: литературные; научные; драматические, сценарные; хореографические; музыкальные с текстом или без текста; аудиовизуальные; живописи, графики, скульптуры; архитектуры; фотографические; карты, планы, эскизы и т.д. Производные произведения: переводы, обработки, инсценировки, обзоры, аннотации, рефераты; сборники произведений: энциклопедии, антологии, атласы. Компьютерные программы (все виды программ): прикладные программы и операционные системы на любом языке и в любой форме, включая исходный текст и объектный код; базы данных или компиляции иных материалов в любой форме. Авторское право не распространяется на идеи, методы, процессы, системы, способы, концепции, принципы, открытия, факты. 23. Патентные исследования: основные определения, территориальные и временные ограничения. Патент – документ, удостоверяющий приоритет, авторство, исключительное право на использование изобретения (полезной модели, промышленного образца), представляемое государством на определенный период времени, которое позволяет его обладателю запрещать третьим лицам использование (в том числе изготовление, использование, продажу, ввоз) его изобретения. В обмен на предлагаемую охрану заявитель должен полностью раскрыть свое изобретение. Территориальное ограничение – патент действует только на территории страны или региона, выдавшей этот патент. Патент Российской Федерации действует только на территории Российской Федерации, патент Беларуси только на территории Беларуси, Региональный Евразийский патент действует на территориях стран-участниц регионального Соглашения. Временное ограничение – патент имеет определенный срок действия, в Российской Федерации и европейских странах срок действия патента на изобретение равен 20 годам с даты поступления заявки в патентное ведомство. В США и Канаде срок действия патента равен 17 годам, но считая с даты выдачи патента. Такое ограничение по срокам должно дать патентообладателю достаточно времени для извлечения прибыли из своего изобретения, но с другой стороны, не останавливать развитие технического прогресса. 24. Порядок проведения патентных исследований. Патентные исследования проводят при: 1) разработке научно-технических прогнозов; 2) разработке планов развития науки и техники; 3) создании объектов техники; 4) освоении и производстве продукции; 5) определении целесообразности экспорта промышленной продукции и экспонировании ее образцов на международных выставках и ярмарках; 6) продаже и приобретении лицензий; 7) при решении вопроса о патентовании созданных объектов промышленной собственности и в других целях. Порядок проведения патентных исследований: 1. Разработка программы (регламента) исследований; 2. Поиск и отбор патентной и научно-технической информации; 3. Анализ результатов исследований. Операции, выполняемые при разработке программы (регламента): 1 Определение предмета исследования. 2 Определение стран (фирм) поиска. 3 Определение видов информационных источников. 4 Определение глубины поиска. 5 Определение примерного классификационного индекса МПК с помощью алфавитно-предметного указателя (АПУ) к МПК (МКИ), включающего перечень ключевых понятия соответствующих индексов системы классификации МПК; 6 Уточнение классификационного индекса с помощью соответствующего индекса раздела МПК. Одной из важнейших частей патентного исследования является поиск патентной информации. Он включает процессы отбора соответствующих заданию документов или сведений из массива патентных документов. Осуществляется преимущественно и фондах патентной документации для установления уровня технического решения, границ прав патентообладателя и условий реализации этих прав. 25. Виды патентно-информационного поиска. Патентно-информационный поиск при проведении патентных исследований подразделяется на: тематический, именной, нумерационный и др. |