Ответы на вопросы по предмету Основы защиты информации. Основы защиты информации. 1. Методология информационной безопасности. Наиболее острые проблемы развития теории и практики информационной безопасности

Скачать 170.99 Kb. Скачать 170.99 Kb.

|

|

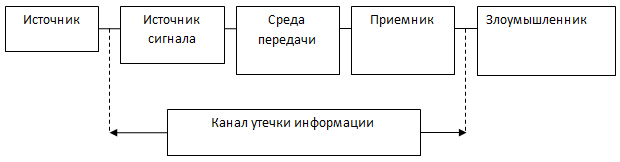

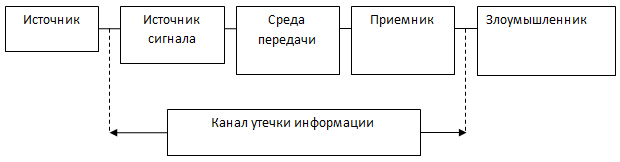

1. Методология информационной безопасности. Наиболее острые проблемы развития теории и практики информационной безопасности. Наиболее острые проблемы развития теории и практики информационной безопасности: создание теоретических основ и формирование научно-методологического базиса; разработка научно-обоснованных нормативно-методических документов; стандартизация подходов к созданию систем защиты информации и рационализация схем и структур управления защитой на объектах на региональном и государственном уровнях. 2. Методология информационной безопасности. Основные определения: защита информации, безопасность информации и т.д. Информационная безопасность – такое состояние рассматриваемой системы, при котором она, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз, а с другой – ее функционирование не создает информационных угроз для элементов самой системы и внешней среды. Под защитой информации в узком смысле будем понимать совокупность мероприятий и действий, направленных на обеспечение ее (информации) безопасности – конфиденциальности и целостности - в процессе сбора, передачи, обработки и хранения. Это определение подразумевает тождественность понятий защита информации и обеспечение безопасности информации. Под защитой информации, в более широком смысле, понимают комплекс организационных, правовых и технических мер по предотвращению угроз информационной безопасности и устранению их последствий. Сущность защиты информации состоит в выявлении, устранении или нейтрализации негативных источников, причин и условий воздействия на информацию. Эти источники составляют угрозу безопасности информации. Цели и методы защиты информации отражают ее сущность. Безопасность информации – это свойство (состояние) передаваемой, накапливаемой, обрабатываемой и хранимой информации, характеризующее ее степень защищенности от дестабилизирующего воздействия внешней среды (человека и природы) и внутренних угроз, то есть ее конфиденциальность (секретность, смысловая или информационная скрытность), сигнальная скрытность (энергетическая и структурная) и целостность – устойчивость к разрушающим, имитирующим и искажающим воздействиям и помехам. 3. Методология информационной безопасности. Цели защиты информации. Защита информации направлена: на предупреждение угроз; на выявление угроз; на обнаружение угроз; на локализацию преступных действий и принятие мер по ликвидации угрозы или конкретных преступных действий; на ликвидацию последствий угроз и преступных действий и восстановление статус-кво. Предупреждение возможных угроз и противоправных действий может быть обеспечено самыми различными мерами и средствами, начиная от создания климата глубоко осознанного отношения сотрудников к проблеме безопасности и защиты информации до создания глубокой, эшелонированной системы защиты физическими, аппаратными, программными и криптографическими средствами. Предупреждение угроз возможно и путем получения информации о преступных деяниях. Выявление имеет целью проведение мероприятий по сбору, накоплению и аналитической обработке сведений о возможной подготовке преступных действий со стороны криминальных структур или конкурентов на рынке производства и сбыта товаров и продукции. Обнаружение угроз – это действия по определению конкретных угроз и их источников, приносящих тот или иной вид ущерба. К таким: действиям можно отнести обнаружение фактов хищения или мошенничества, а также фактов разглашения конфиденциальной информации или случаев несанкционированного доступа к источникам коммерческих секретов. Пресечение или локализация угроз – это действия, направленные на устранение действующей угрозы и конкретных преступных действий. Например, пресечение подслушивания конфиденциальных переговоров за счет акустического канала утечки информации по вентиляционным системам Ликвидация последствий имеет целью восстановление состояния, предшествовавшего наступлению угрозы. Основными целями защиты информации являются: • предотвращение утечки, хищения, утраты, искажения, подделки информации; • предотвращение угроз безопасности личности, общества, государства; • предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации; • предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы; 4. Классификация методов защиты информации. Классификация методов защиты информации •Законодательные (правовые); •Организационные; •Технические; •Комплексные. Способы (методы) защиты информации: Препятствие - создание на пути угрозы преграды, преодоление которой сопряжено с возникновением сложностей для злоумышленника или дестабилизирующего фактора. Управление - оказание управляющих воздействий на элементы защищаемой системы. Маскировка - действия над защищаемой системой или информацией, приводящие к такому их преобразованию, которое делает их недоступными для злоумышленника. Регламентация - разработка и реализация комплекса мероприятий, создающих такие условия обработки информации, которые существенно затрудняют реализацию атак злоумышленника или воздействия других дестабилизирующих факторов. Принуждение - метод заключается в создании условий, при которых пользователи и персонал вынуждены соблюдать условия обработки информации под угрозой ответственности (материальной, уголовной, административной) Побуждение - метод заключается в создании условий, при которых пользователи и персонал соблюдают условия обработки информации по морально-этическим и психологическим соображениям. 5. Определение политики информационной безопасности. Политика безопасности (ПБ) - совокупность документированных управленческих решений, направленных на ЗИ и ассоциированных с ней ресурсов. Определение политики ИБ : 1 Определение документов и стандартов в области ИБ, а также основных положений политики ИБ, включая: • управление доступом; • антивирусную защиту; • вопросы резервного копирования; •проведение ремонтных и восстановительных работ; • информирование об инцидентах об области ИБ. 2 Определение подходов к управлению рисками. 3 Структуризация контрмер по уровням. 4 Порядок сертификации на соответствие стандартам в области ИБ. 6. Этапы процесса оценивания рисков. Процесс оценивания рисков содержит несколько этапов. 1 Идентификация ресурса и оценивание его количественных показателей (определение негативного воздействия). 2 Оценивание угроз. 3 Оценивание уязвимостей. 4 Оценивание существующих и предполагаемых средств обеспечения. 5 Оценивание рисков. Идентификация рисков. Этап заключается в формировании как можно более полного перечня возможных неблагоприятных событий, которые приведут к негативным изменениям и приносящих экономический ущерб объекту исследования. Для идентификации необходимо использовать как объективную имеющуюся информацию, так и субъективную в купе с опытом прошлых лет. Оценка вероятности наступления риска. Суть этапа состоит в оценке предпосылок для возможного наступления рискового события. Оценка проводится на определённый временной интервал и может иметь как краткосрочный, так и долгосрочный характер. К методам оценки вероятностных событий относится статистический, аналитический и экспертный, которые используются одновременно. Определение структуры предполагаемого ущерба. Возможный ущерб может стать не прямым следствием события, а проявиться через негативные изменения, наступившие после и носящие косвенный характер. Исходя из этого, крайне целесообразно структуру каждого возможного ущерба оценивать индивидуально. Построение законов распределения ущербов. Так как точно спрогнозировать вероятность тех или иных событий катастрофы невозможно, оценить возможный ущерб также нельзя. Поэтому этот этап подразумевает построение законов распределения ущерба для каждого вероятного, неблагоприятного события. При оценке рисков используют типовые законы распределения. Оценка величины риска. На данном этапе формируется количественные показатели риска. На их основании будут в дальнейшем базироваться этапы, касающиеся управленческих решений. Определение и оценка эффективности возможных методов снижения рисков. Этап подразумевает создание списка возможных мер воздействия на риск, которые должны подразумевать под собой: методы по избеганию наступления рисковой ситуации, методы направленные на снижение вероятности наступления, методы уменьшающие ущерб, передачи риска иным объектам, компенсацию ущерба. Принятие решения об определении перечня действий направленных на управление рисками. Суть этапа сводится к определению и внедрению оптимального набора методов воздействия на риски. Контроль эффективности применённых мер. Заключительный этап оценки, подразумевающий сбор сведений и их оценку. На данном этапе решается, были ли принятые меры по снижению риска эффективными или нет, если это требуется проводиться корректировка принятых мер. 7. Особенности реализации программы безопасности, на процедурном и программно-техническом уровнях. Процедурный уровень. К нему относятся меры, реализуемые людьми. Опыт, накопленный в отечественных организациях, по реализации процедурных мер пришел из докомпьютерного прошлого и нуждается в существенном пересмотре. Существуют следующие группы организационных (процедурных) мер: управление персоналом, поддержание работоспособности, планирование восстановительных работ, физическая защита, реагирование на нарушение безопасного режима. Для каждой группы должны существовать правила, определяющие действия персонала. Они должны быть учреждены в каждой конкретной организации и отработаны на практике. Программно-технический уровень. С современной точки зрения информационным системам должны быть доступны следующие механизмы безопасности: управление доступом, экранирование, проверка подлинности пользователей и их идентификация, протоколирование и аудит, обеспечение высокой доступности, криптография. 8. Технические каналы утечки информации. Основные определения и классификация. Технический канал утечки информации (ТКУИ) - совокупность объекта технической разведки, физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация. Утечка - бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена. Утечка (информации) по техническому каналу - неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.  На вход канала поступает информация в виде первичного сигнала. Первичный сигнал представляет собой носитель с информацией от ее источника или с выхода предыдущего канала. Так как информация от источника поступает на вход канала на языке источника (в виде буквенно-цифрового текста, символов, знаков, звуков, сигналов и т. д.), то передатчик производит преобразование этой формы представления информации в форму, обеспечивающую запись ее на носитель информации, соответствующий среде распространения. Среда распространения сигнала - физическая среда, по которой информативный сигнал может распространяться и регистрироваться приемником. . Она характеризуется набором физических параметров, определяющих условия перемещения сигнала. Среда может быть однородная и неоднородная. Однородная - вода, воздух, металл и т.п. Неоднородная среда образуется за счет перехода сигнала из одной среды в другую, например, акустоэлектрические преобразования. Приемник выполняет функцию, обратную функции передатчика Таким образом, описание ТКУИ должно включать в себя: · источник угрозы (приемник информативного сигнала) · среда передачи информационного сигнала · источник (носитель) информации Классификация по физическим принципам возникновения: акустические (распространение звуковых колебаний в любом звукопроводящем материале); электромагнитные (опасные напряжения и токи в различных токопроводящих коммуникациях); материально-вещественные (бумага, фото, магнитные носители, отходы и.т.п.); визуально-оптические (использование видеонаблюдения и фотографии) (электромагнитные излучения в инфракрасной, видимой и ультрафиолетовой части спектра). радиоканалы (электромагнитные излучения радиодиапазона); 9. Технические каналы утечки информации. Акустические каналы утечки информации. Технический канал утечки информации (ТКУИ) - совокупность объекта технической разведки, физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация. Утечка - бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена. Утечка (информации) по техническому каналу - неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.  Акустический канал Акустическая информация - информация, носителем которой является акустический сигнал. Акустический сигнал - возмущение упругой среды, проявляющееся в возникновении акустических колебаний различной формы и длительности. Различают первичные и вторичные акустические сигналы. К первичным относятся: сигналы, создаваемые музыкальными инструментами, пением, речью; шумовые сигналы, создаваемые для сопровождения различных музыкальных и речевых художественных передач (шум поезда, треск кузнечика и т. п.). Ко вторичным акустическим сигналам относятся сигналы, воспроизводимые электроакустическими устройствами, т. е. первичные сигналы, прошедшие по электроакустическим трактам связи и вещания и соответственно видоизмененные по своим параметрам. В зависимости от формы акустических колебаний различают простые (тональные) и сложные сигналы. Тональный - это сигнал, вызываемый колебанием, совершающимся по синусоидальному закону. Сложный сигнал включает целый спектр гармонических составляющих. Виды технических каналов утечки акустической информации: · Воздушные · Электроакустические · Вибрационные · Параметрические · Оптико-электронные(Лазерный) |