ше. 1. Общая часть Обзор сетевых технологий и оборудования

Скачать 5.05 Mb. Скачать 5.05 Mb.

|

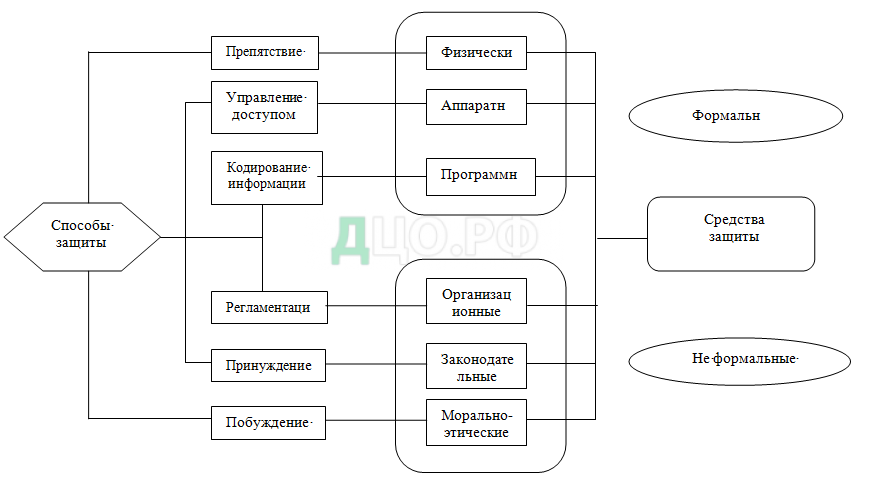

2.4. Меры защиты информацииСпособы защиты информации в ЛВС включают в себя следующие элементы: Препятствие — физически преграждает злоумышленнику путь к защищаемой информации (на территорию и в помещения с аппаратурой, носителям информации). Управление доступом — способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных). Управление доступом включает следующие функции защиты: идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору; проверку полномочий, заключающуюся в проверке соответствия дня недели, времени суток, а также запрашиваемых ресурсов и процедур установленному регламенту; разрешение и создание условий работы в пределах установленного регламента; регистрацию обращений к защищаемым ресурсам; реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.  Рисунок 17 — Способы и средства защиты информации в ЛВС Рисунок 17 — Способы и средства защиты информации в ЛВСМаскировка — способ защиты информации в ЛВС путем ее криптографического преобразования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом надежной ее защиты. Регламентация — заключается в разработке и реализации в процессе функционирования ЛВС комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения в ЛВС защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение ЛВС (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации. Принуждение — пользователи и персонал ЛВС вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Рассмотренные способы защиты информации реализуются применением различных средств защиты, причем различают технические, программные, организационные, законодательные и морально-этические средства. Организационными средствами защиты называются организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ЛВС для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы ЛВС на всех этапах: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация. К законодательным средствам защиты относятся законодательные акты страны, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил. К морально-этическим средствам защиты относятся всевозможные нормы, которые сложились традиционно или складываются по мере распространения вычислительных средств в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета, престижа человека или группы лиц. Рассмотренные выше средства защиты подразделяются на: формальные — выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека. неформальные — такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность. 3. Экономическая часть3.1. Расчет необходимого количества оборудованияОсновные примущества, обеспечиваемые в рассматриваемой нами сети 100VG-AnyLAN: Высокая скорость передачи данных – 100Мбит/сек; Совместимость с сетями Ethernet и Token Ring; Централизованное управление обменом данных. Недостатки сети 100VG-AnyLAN: Высокая стоимость оборудования; Для подключания к локальным сетям других типов требуется коммутатор, что приводит к дополнительному росту расходов; Среда передачи данных (витая пара) обладает высокой чувствительностью к электромагнитным помехам, но в данном проекте рассматривается построение сети внутри здания, в котором никаких электромагнитных воздействий на кабель «извне» не поступает. Для того, чтобы сеть работала корректно, необходимо, чтобы выполнялись три основных условия: Удвоенная задержка распространения сигнала (Path Delay Value, PDV) между двумя самыми удаленными друг от друга станциями сети не превышает 575 битовых интервалов. Сокращение межкадрового расстояния (Interpacket Gap Shrinkage) при прохождении последовательности кадров через все повторители не более, чем на 49 битовых интервалов (напомним, что при отправке кадров станция обеспечивает начальное межкадровое расстояние в 96 битовых интервалов). Соблюдение этих требований обеспечивает корректность работы сети даже в случаях, когда нарушаются простые правила конфигурирования, определяющие максимальное количество повторителей и максимальную длину сегментов каждого типа. В таблице 1 приведены данные, необходимые для расчета значения PDV для всех физических стандартов, взятые из справочника Technical Reference Pocket Guide (Volume 4, Number 4) компании Bay Networks. Таблица 1 — Значения PDV для физических стандартов

Ниже приведена таблица, в которой отражена длина сегментов от рабочих станций (Таблица 2). Таблица 2 — Длина сегментов от рабочих станций

Количество коммутаторов зависит от количества подсегментов ЛВС исходя из планировки здания. Оптимальным для данного конкретного случая считаю использование 3 коммутаторов D-Link Gigabit Switch DGS-1016D (на 16 портов) и 2 коммутаторов D-Link Gigabit Switch DGS-1024D (на 24 порта).  Рисунок 18 – Коммутатор неуправляемый D-Link Gigabit Switch DGS-1024D Рисунок 18 – Коммутатор неуправляемый D-Link Gigabit Switch DGS-1024DКоличество необходимых портов = 59 РМ + 5 (для соединения коммутаторов между собой) = 64. Общее количество портов = 24*2+16*3=80. Таким образом в каждом коммутаторе остаются свободные порты, которые в дальнейшем можно использовать для расширения ЛВС. Определение необходимого количества коннекторов: Кол-во коннекторов = 2*кол-во портов Кол-во коннекторов = 2*64=128 коннекторов Выбираю коннекторы Hyperline PLUG-8P8C-UV-C5 RJ-45. Кол-во розеток = кол-во РМ = 59 шт. Выбираем розетку Hyperline RJ-45, 8P8C, накладную, категория 5/5е. Расчет локальной сети При технико-экономическом обосновании внедрения новой системы необходимой частью проекта должен быть расчет капитальных вложений. Сметная стоимость разработки локальной вычислительной сети — это сумма денежных средств, определяемых сметными документами, необходимых для ее осуществления в соответствии с проектом. Сметная стоимость локальной вычислительной сети, утвержденная подрядчиком и заказчиком, играет роль цены на данную сеть. Локальная смета представляет собой первичный документ и составляется на монтажные работы, приобретение и монтаж оборудования. Сметная стоимость оборудования и материалов определяется на основании ведомостей на приобретение оборудования и материалов. Сметная стоимость оборудования, материалов и изделий определяется на основании ведомостей на приобретение оборудования, материалов и изделий, и оптовых цен, которые указаны в прейскурантах цен на промышленную продукцию, а также временных, лимитных и договорных цен. Кроме того, могут использоваться каталоги цен различных фирм и информационные списки излишних и неиспользуемых материальных ценностей, предъявляемых к реализации предприятиями. Таблица 3 — Перечень оборудования магистральной подсистемы

|