ОТветы на ПОВС. Ответы на контрольные вопросы (2). 1. Общие свойства серверных лвс. Сети масштаба рабочей группы, кампуса, корпорации

Скачать 198.86 Kb. Скачать 198.86 Kb.

|

|

1.Общие свойства серверных ЛВС. Сети масштаба рабочей группы, кампуса, корпорации. По распределению функций сети разделяются на одноранговые и серверные (на базе выделенного сервера). При применении к проектированию сети серверного принципа необходимо разделить функции узлов (серверы и их клиенты). Смысл такого распределения – централизация данных и действий сети на одном сервере, при этом получая преимущества (при правильном финансировании, реализации и наличии квалифицированного персонала). В результате сетевое использование ресурсов выполняет эффективно. Также при этом создаются условия для обеспечения высокой степени безопасности. Среди преимуществ также можно выделить централизованное управление и администрирование, а следовательно снижение затрат на администрирование. Серверные сети обладают хорошей масштабируемостью для дальнейшего развития структуры. При этом надёжность таких сетей зависит от надёжности центрального узла, поэтому есть смысл уделять ему особое внимание. В таких сетях можно комбинировать различные виды оборудования, персональные и мобильные компьютеры, тонкие клиенты (клиенты, которые переносят большую часть задач по обработке информации на сервер) и т.д., обеспечивая требования различных пользователей. Все преимущества серверного принципа построения можно не потерять при неправильном планировании, финансировании, реализации сети. Сети масштаба рабочей группы Главная цель организации сети на данном уровне – совместное использование локальных ресурсов. Такая сеть обычно включает в себя около 30 пользователей, несколько файловых серверов и совместно используемые устройства (например, принтеры), расположенные компактно. Задачи на данном уровне – обновление программного обеспечения имеющихся узлов, добавление новых сетевых ресурсов и развёртывание новых узлов, контроль учётных записей сотрудников, добавление новых пользователей. В рамках данной сети важна работа с коллективом. Обычно начальники технически грамотны, а сотрудники обслуживают узлы и понимают возникающие проблемы. Если есть администратор, то его одна из его задач – создание и контроль соблюдения правил работы пользователей. Сети масштаба кампуса Сеть данного уровня объединяет несколько сетей рабочих групп в пределах какой-то территории. Задачи на данном уровне – задачи уровня рабочей группы + интеграция разнородного оборудования и операционных систем; задачи взаимодействия сетей и доступа к уникальному оборудованию и базам данных; подключение рабочих станций к специализированным серверам. Также на этом уровне необходимо взаимодействие коллектива – администраторы сети кампуса должны правильно взаимодействовать с администраторами рабочих групп. Администраторам данной сети необходимо вырабатывать общие стратегии и решать задачи своего уровня для обеспечения работоспособности своей сети. Сети масштаба предприятия Сеть данного уровня объединяет сети подразделений, корпусов, филиалов корпорации. Так как расстояния могут быть значительные между сетями, то могут использоваться глобальные линии связи WAN. Задачи данного уровня: - Организация специфических сервисов: документооборот предприятия, почтовая служба, IP-телефония, системы управления проектами и проектирования, поддержка удалённой работы… - Обеспечение безопасности: использование средств удалённого доступа, контроль выхода в Интернет, Bring your own device (использование собственного оборудования вместо предоставленного компанией), виртуализация и облачные технологии… - Использование централизованных средств администрирования: службы каталогов (AD), сетевых баз данных (SQL), служб именования (DNS-серверы), систем аутентификации (Radius, Kerberos), средств адресации и маршрутизации (DHCP, SNMP) … Также при росте масштаба растёт ответственность специалистов, меняется сложность задач предыдущих уровней (например, проблема учёта пользователей). Большая проблема взаимодействия администратора и руководства – обычно, начальство на таком уровне не интересует техническая часть проблем. Для сети такого уровня организуются IT-отделы с большим количеством сотрудников или даже целые Центры обработки данных. 2.Программная модель сетевой подсистемы Windows Server. Отредактированный текст GPT4, т.к. в интернете и лекциях 0 информации: Программная модель сетевой подсистемы Windows Server предоставляет широкий набор компонентов и инструментов для создания, управления и обеспечения безопасности сетевой инфраструктуры различных масштабов и структур. Эти компоненты работают совместно, чтобы обеспечить высокую производительность, надежность и гибкость сетевых ресурсов и служб. Основные компоненты: Сетевой стек (TCP/IP): Сетевой стек Windows Server основан на стандартном протоколе TCP/IP, который обеспечивает совместимость и надежность сетевого взаимодействия. Сетевой стек включает поддержку IPv4 и IPv6, различные транспортные протоколы, такие как TCP, UDP, и ICMP, а также механизмы для настройки и управления сетевыми интерфейсами. Сетевые сервисы: В Windows Server есть сетевые сервисы, такие как DHCP (динамическая конфигурация хостов), DNS (система доменных имен), WINS (служба регистрации и определения сетевых узлов), NPS (сетевая политика и службы доступа) и RRAS (маршрутизация и удаленный доступ). Эти сервисы обеспечивают централизованное управление сетевыми ресурсами, адресацией, безопасностью и маршрутизацией. Active Directory: AD является важной частью сетевой инфраструктуры и предоставляет службы каталогов для централизованного управления пользователями, компьютерами и другими сетевыми объектами. AD позволяет администраторам контролировать и делегировать права доступа и управлять сетевыми ресурсами. Сетевая безопасность: Windows Server предоставляет многоуровневую сетевую безопасность с использованием технологий, таких как IPsec (протокол безопасности IP), VPN (виртуальные частные сети) и NAP (сетевой доступ и защита). Эти технологии обеспечивают защиту сетевых соединений от несанкционированного доступа, атак и вредоносного программного обеспечения. Файловые и печатные сервисы: Windows Server поддерживает обмен файлами и печать в сети с использованием протоколов SMB (Server Message Block) и NFS (Network File System) для файловых служб, а также протокола IPP (Internet Printing Protocol) для печати. Эти сервисы позволяют пользователям и группам безопасно и эффективно обмениваться файлами и печатать документы в сети. Сетевой мониторинг и управление: Windows Server включает инструменты мониторинга и управления сетью, такие как Performance Monitor, Network Monitor и Event Viewer, которые помогают администраторам отслеживать сетевую производительность, анализировать сетевой трафик и решать возникающие проблемы. Виртуализация сети: Windows Server поддерживает сетевую виртуализацию с использованием Hyper-V и других виртуализационных технологий. Это позволяет создавать виртуальные сети и сетевые адаптеры, которые могут быть назначены различным виртуальным машинам и контейнерам, обеспечивая гибкость, масштабируемость и изоляцию сетевых ресурсов. Облачные сервисы и интеграция: Windows Server поддерживает интеграцию с облачными сервисами, такими как Microsoft Azure и Office 365, для расширения локальных сетевых ресурсов и служб. Это позволяет администраторам управлять гибридными сетями и использовать облачные сервисы для улучшения производительности, безопасности и надежности сетевой инфраструктуры. 3.Планирование установки Windows Server. Варианты установки, выбор параметров, возможные проблемы и меры по их предотвращению. Устанавливаемая ОС -Windows Server 2008, Standard Edition. Существует три основных метода инсталляции: • Инсталляция с дискет 3.5 дюйма • Инсталляция с CD • Инсталляция по сети Кроме того, различается начальная инсталляция, когда система устанавливается полностью заново, и модификация - upgrade – уже установленной версии Windows NT. В последнем случае системные файлы заменяются на новые, а все установки, имеющиеся в предыдущей версии, сохраняются. Перед началом инсталляции необходимо выяснить состав аппаратуры компьютера, так как, хотя программа инсталляции будет пытаться автоматически распознать тип аппаратуры, целесообразно знать ее самому, чтобы контролировать процесс автораспознавания и корректировать его при необходимости. Перед началом инсталляции необходимо решить, в какой раздел диска будет устанавливаться Windows NT. Microsoft использует нетрадиционную терминологию для названий разделов диска, в которые устанавливаются файлы операционной системы Windows NT. Раздел, в который помещаются загрузочные файлы (boot.ini, ntdetect.com и ntldr), организующие старт операционной системы Windows NT (или передающие управление другим операционным системам), называется системным (system partition). Раздел, в который помещаются все системные файлы Windows NT (каталог systemroot, и входящие в него каталоги system, system32 и т.д.), называется загрузочным (boot partition). Можно установить Windows NT на существующую файловую систему, при этом все файлы на ней сохранятся, а можно отформатировать в процессе инсталляции раздел для нового типа файловой системы. 4.Этапы процедуры установки. Последовательность действий и конфигурирование компонентов в процессе установки. Мастер установки Windows. После перезагрузки запускается сконфигурированное ядро с необходимым набором драйверов. После этого запускается графическая часть (Мастер установки Windows). Используя довольно большую встроенную базу устройств, мастер установки осуществляет поиск и настройку устройств, поддерживающих технологию Plug and Play. • Мастер установки предлагает выбрать региональные установки: o набор языков, поддерживаемых системой; o системный язык; o язык по умолчанию для пользователя; o настройки языка по умолчанию; o раскладки клавиатуры. • Затем мастер установки переходит к информационной странице, в которой необходимо указать имя пользователя, на которого зарегистрирована копия Windows Server. • Далее мастер переходит к вводу ключа продукта, если он еще не введен. Для установки на несколько компьютеров нужно приобрести пакет лицензий и использовать ключ, полученный с этим пакетом. • В следующем окне - режим работы лицензирования для сервера "на сервер" (Per Server) и "на рабочее место" (Per Seat). При выборе режима Per Server нужно указать, сколько клиентских лицензий для доступа к серверу (CAL) приобретено. • На следующем шаге нужно ввести имя компьютера длиной не более 63 символов. Если нужна совместимость с клиентами Windows версии до Windows 2000, то максимальная длина имени компьютера не должна превышать 15 символов. Имя должно отличаться от имен остальных компьютеров, а также от имен рабочих групп и доменов в сети. Программа установки автоматически генерирует имя компьютера, исходя из названия организации, на которую зарегистрирована копия Windows, и некоторого случайного числа, гарантируя тем самым уникальность имени. • Далее необходимо ввести пароль для учетной записи администратора. • Мастер установки переходит к окну настройки даты и времени. • Если в компьютере установлен модем, то далее мастер установки переходит к окну настройки параметров модемного соединения. • Далее мастер установки переходит к настройке сетевых подключений и предлагает один из двух вариантов настройки сетевых параметров: типичные (Typical Settings) и особые (Custom). В первом случае программа установки использует параметры по умолчанию компонентов для каждого сетевого адаптера. При выборе особых параметров можно изменить состав и/или конфигурацию сетевых компонентов вручную. Для каждого обнаруженного сетевого адаптера устанавливаются следующие компоненты: o клиент для сетей Microsoft (Client for Microsoft Networks); o служба совместного доступа к файлам и принтерам Microsoft (File and Printer Sharing for Microsoft Networks); o протокол TCP/IP, настроенный на получение параметров по протоколу DHCP. • Мастер установки переходит к окну выбора домена или рабочей группы. Необходимо указать, будет компьютер членом рабочей группы или членом домена. Также нужно будет ввести имя рабочей группы или домена. • Для подключения к одноранговой сети стоит установить флажок «Нет, этот компьютер не находится в сети, или подключен к сети без домена» и указать имя рабочей группы. Если нуно включить компьютер в сеть с выделенным сервером, следует установить флажок «Да, включить этот компьютер в домен», и укажите имя домена. Далее программа установки запросит имя и пароль пользователя, имеющего право на создание учетной записи компьютера в домене. Сразу же после выполнения этого шага компьютер будет добавлен в домен. 5.Фомирование домена сети Microsoft Windows, роли сервера в домене. Active Directory и DNS В Active Directory используется доменная система имен. Domen Name System, (DNS) — стандартная служба Интернета, организующая группы компьютеров в домены. Домены DNS имеют иерархическую структуру, которая составляет основу Интернета. Разные уровни этой иерархии идентифицируют компьютеры, домены организаций и домены верхнего уровня. DNS также служит для преобразования имен узлов, например zeta.webatwork.com, в численные IP-адреса, например 192.168.19.2. Средствами DNS иерархию доменов Active Directory можно вписать в пространство Интернета или оставить самостоятельной и изолированной от внешнего доступа. Для доступа к ресурсам вдомене применяется полное имя узла, например zeta.webatwork.com. Здесь zeta — имя индивидуального компьютера, webatwork — домен организации, a com — домен верхнего уровня. Домены верхнего уровня составляют фундамент иерархии DNS и потому называются корневыми доменами(root domains). Обычные домены, например microsoft.com,называются родительскими(parent domain), поскольку они образуют основу организационной структуры. Родительские домены можно разделить на поддомены разных отделений или удаленных филиалов. Например, полное имя компьютера в офисе Microsoft в Сиэтле может быть jacob.seattle.microsoft.com, где jacob — имя компьютера, sealtle — поддомен, а microsoft.com — родительский домен. Другое название поддомена — дочерний домен(child domain). Active Directory объединяет физическую и логическую структуру для компонентов сети. Логические структуры Active Directory помогают организовывать объекты каталога и управлять сетевыми учетными записями и общими ресурсами. К логической структуре относятся следующие элементы: • организационное подразделение (organizational unit) — подгруппа компьютеров, как правило, отражающая структуру компании; • домен (domain) — группа компьютеров, совместно использующих общую БД каталога; • дерево доменов (domain tree) — один или несколько доменов, совместно использующих непрерывное пространство имен; • лес доменов (domain forest) — одно или несколько деревьев, совместно использующих информацию каталога. Физические элементы помогают планировать реальную структуру сети. На основании физических структур формируются сетевые связи и физические границы сетевых ресурсов. К физической структуре относятся следующие элементы: • подсеть (subnet) — сетевая группа с заданной областью IP- адресов и сетевой маской; • сайт (site) — одна или несколько подсетей. Сайт используется для настройки доступа к каталогу и для репликации.  Домены Домен Active Directory — это группа компьютеров, совместно использующих общую БД каталога. Имена доменов Active Directory должны быть уникальными. В каждом домене действуют собственные политики безопасности и доверительные отношения с другими доменами. Зачастую домены распределяются по нескольким физическим расположениям, т.е. состоят из нескольких сайтов, а сайты — объединяют несколько подсетей. В БД каталога домена хранятся объекты, определяющие учетные записи для пользователей, групп и компьютеров, а также общие ресурсы, например принтеры и папки. Организационные подразделения Организационные подразделения (ОП) — это подгруппы в доменах, которые часто отражают функциональную структуру организации. ОП представляют собой своего рода логические контейнеры, в которых размещаются учетные записи, общие ресурсы и другие ОП. В ОП разрешается помещать объекты только из родительского домена. ОП позволяют определять групповую политику для небольшого набора ресурсов в домене, не применяя ее ко всему домену. С помощью ОП создаются компактные и более управляемые представления объектов каталога в домене, что помогает эффективнее управлять ресурсами. ОП позволяют делегировать полномочия и контролировать административный доступ к ресурсам домена, что помогает задавать пределы полномочий администраторов в домене. Можно передать пользователю А административные полномочия только для одного ОП и в то же время передать пользователю В административные полномочия для всех OП в домене. Сайты и подсети Сайт — это группа компьютеров в одной или нескольких IP-подсетях, используемая для планирования физической структуры сети. Планирование сайта происходит независимо от логической структуры домена. Active Directory позволяет создать множество сайтов в одном домене или один сайт, охватывающий множество доменов. В отличие от сайтов, способных охватывать множество областей IP-адресов, подсети обладают заданной областью IP-адресов и сетевой маской. Имена подсетей указываются в формате сеть/битовая маска, например 192.168.19.0/24, где сетевой адрес 192.168.19.0 и сетевая маска 255.255.255.0 скомбинированы в имя подсети 192.168.19.0/24. Компьютеры приписываются к сайтам в зависимости от местоположения в подсети или в наборе подсетей. Если компьютеры в подсетях способны взаимодействовать на достаточно высоких скоростях, их называют хорошо связанными(well connected). В идеале сайты состоят из хорошо связанных подсетей и компьютеров, Если скорость обмена между подсетями и компьютерами низка, может потребоваться создать несколько сайтов. Хорошая связь дает сайтам некоторые преимущества. • Когда клиент входит в домен, в процессе аутентификации сначала производится поиск локального контроллера домена в сайте клиента, т. е. по возможности первыми опрашиваются локальные контроллеры, что ограничивает сетевой трафик и ускоряет аутентификацию. • Информация каталога реплицируется чаще внутрисайтов, чем междусайтами. Это снижает межсетевой трафик, вызванный репликацией, и гарантирует, что локальные контроллеры доменов быстро получат обновленную информацию. Можно настроить порядок репликации данных каталога, используя связи сайтов(site links). Например, определить сервер-плацдарм(bridgehead) для репликации между сайтами. Основная часть нагрузки от репликации между сайтами ляжет на этот специализированный сервер, а не на любой доступный сервер сайта. Сайты и подсети настраиваются в консоли Active Directory — сайты и службы (Active Directory Sites and Services). Применение групповых политик При формировании сети предприятия очень важно правильно организовать групповые политики, что позволит минимизировать избыточность параметров и оптимизировать управление сетью. К сожалению, эти цели в определенном смысле противоречат друг другу. Для минимизации избыточности GPO(объекты гп) должны с максимальной точностью описывать каждую из политик, действующих на конкретные домены и подразделения, что приводит к увеличению числа GPO. Для улучшения управления сетью следует, наоборот, создавать небольшое число GPO. Поэтому в каждом конкретном случае нужно правильно сбалансировать количество объектов политик безопасности. Для правильного планирования структуры групповых политик сети следует: Разделить политики на логические группы. Например, политики учетных записей могут быть объединены в одну группу. Для каждой логической группы создать один или несколько объектов GPO, имеющих различные настройки групповых политик. Распределить объекты-компьютеры по иерархическим древовидным структурам, состоящим из подразделений. В качестве критерия при таком распределении следует выбрать функцию, которую выполняет данный компьютер. В основном, каждое подразделение должно иметь определенную групповую политику, действующую на все находящиеся в ней компьютеры. Зачастую это сделать непросто, поскольку подразделения могут отражать географическое расположение организации, а также иерархию управления сетью. В случаях, когда групповые политики должны распространяться на подмножество компьютеров организации, можно сделать следующее: Создать в различных подразделениях организации внутренние подразделения, переместить туда нужные объекты-компьютеры и назначить внутренним подразделениям собственные групповые политики. Если вы не хотите создавать внутренние подразделения, можно использовать схему фильтрации GPO, основанную на разрешениях доступа. С ее помощью вы сможете задать соответствие компьютеров и действующих на них GPO. 6.Конфигурирование стека TCP/IP: свойства IP-адресации, структуризация IP-сети с помощью сетевых масок. Стек протоколов TCP/IP предназначен для соединения отдельных подсетей, построенных по разным технологиям канального и физического уровней (Ethernet, ATM, X.25 и т. д.) в единую составную сеть. Каждая из технологий нижнего уровня предполагает свою схему адресации. Поэтому на межсетевом уровне требуется единый способ адресации, позволяющий уникально идентифицировать каждый узел, входящий в составную сеть. Таким способом в TCP/IP-сетях является IP-адресация. IP-адресация назначается независимо от локального адреса и характеризует само сетевое соединение а не устройство. IP-адрес (IPv4) — это уникальная 32-разрядная последовательность двоичных цифр, разделенная на группы по 8 бит, называемых октетами, с помощью которой компьютер однозначно идентифицируется в IP-сети. Каждый октет может принимать значение от 0 до 255. Чтобы структурировать сети в общем 4-х байтовом коде адреса выделяется 2 поля: поле номера сети и поле номера узла. Например, если в IP-адресе первые 2 байта отводятся под номер сети, то другие 2 байта под номер узла в этой сети, тогда в IP-адресе 192.168.2.10, 192.168.0.0 это номер сети, а 0.0.2.10 это номер узла в этой сети. Основные условия и требования к IP-адресации определяются на уровне глобальной сети. Для упрощенного и рационального распределения адресов, а также для ускорения работы маршрутизаторов были спланированы правила стандартных классов адресов. Адреса сети делятся на 5 классов, деление на классы заложено в структуре адреса и определяется первыми битами адреса.

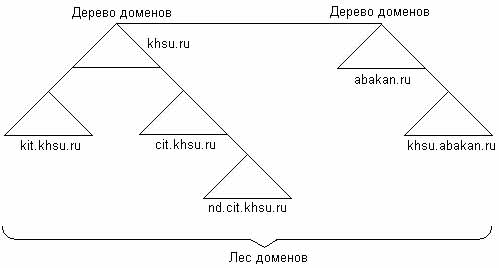

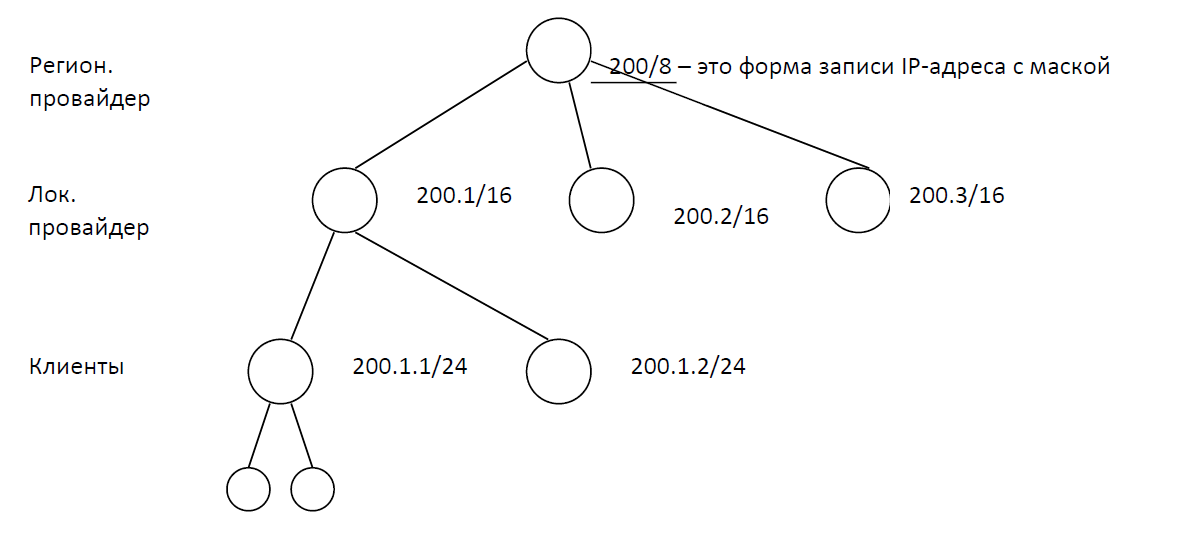

A – 1-ый байт адресует сеть, остальные 3 номер узла в сети. B – 2 байта адресуют сеть, остальные 2 номер узла в сети. С – 3 байта адресуют сеть, остальной 1 номер узла в сети. D – класс групповых адресов, пакет с групповым адресом, направляется всем узлам, принадлежащим к определенной группе. E – зарезервирован для расширений. Специальные адреса: 0.0.0.0 - указывает адрес хоста, который сгенерировал пакет; x.x.x.0(нули в поле номера узла) – адрес сети (не может быть присвоен узлу); 0.0.0.x(нули в поле номера сети) – указывает номер узла, принадлежащего сети, узла, отправившего пакет; x.x.x.255(все единицы в номере узла) – широковещательный адрес, пакет отправляется всем узлам заданной сети; 255.255.255.255 – пакет направляется всем узлам той же сети, в которой находится источник; 127.0.0.1 – Loopback, используется при тестировании программного обеспечения без реальной пересылки пакетов в сеть. Адреса класса D (Multicast адреса) – пакет направляется всем узлам в группе. Структуризация IP-сети с помощью масок. Для более гибкого определения границ между разрядами номеров сети и узла внутри IP-адреса используются так называемые маски подсети. Маска подсети – это число, которое используется в паре с IP-адресом; двоичная запись маски содержит единицы в тех разрядах, которые должны в IP-адресе интерпретироваться как номер сети. Маски для стандартных классов IP-адресов: A – 255.0.0.0 B – 255.255.0.0 C – 255.255.255.0 Имея IP-адрес и маску, можно определить адрес сети используя наложение маски на адрес (логическое И). Например, имеем IP-адрес 192.168.25.80 и маску 255.255.248.0 (11111111.11111111.11111 000.00000000), тогда адресом сети будет 192.168.24.0(11000000.10101000.00011 000.00000000), широковещательным будет 192.168.31.255(11000000.10101000.00011 111.11111111). Количество узлов в сети высчитывается как 2n-2 (где n – количество нулей в маске), то есть 210-2 = 2046. С помощью масок администратор может структурировать свою сеть, не требуя от поставщика услуг дополнительных номеров сетей. 7.Согласование адресации локальных сетей и Интернет. Принципы работы NAT и CIDR. П  ри проектировании стека TCP\IP в 70-ых годах, ожидалось, что хостов во всей сети будет не больше несколько тысяч. Вскоре начался бурный рост сети Интернет и плоская модель маршрутизации уже не могла справить с новыми клиентами. Эту проблему решили переходим на иерархическую схему связей сетей, разделив их между собой с помощью сетевых масок. Верхние слои знают как устроен нижний слой, но уже не знаю как устроены более нижние слои. Разбор примера: преимущество такого соединения в том, что когда другим региональным провайдерам нужно будет передать пакет в эту сеть, им не нужно хранить весь путь до определенного клиента, а нужно просто указать 200/8 провайдера. ри проектировании стека TCP\IP в 70-ых годах, ожидалось, что хостов во всей сети будет не больше несколько тысяч. Вскоре начался бурный рост сети Интернет и плоская модель маршрутизации уже не могла справить с новыми клиентами. Эту проблему решили переходим на иерархическую схему связей сетей, разделив их между собой с помощью сетевых масок. Верхние слои знают как устроен нижний слой, но уже не знаю как устроены более нижние слои. Разбор примера: преимущество такого соединения в том, что когда другим региональным провайдерам нужно будет передать пакет в эту сеть, им не нужно хранить весь путь до определенного клиента, а нужно просто указать 200/8 провайдера. CIDR – это бесклассовая адресация в IP-сетях, она пришла на замену классовой, так как она более гибкая и экономнее. Например нужно на подсеть выделить 14 адресов, изначально пришлось бы выделать сеть класса С на 256 адресов, из-за чего пропадет очень много адресов, но благодаря CIDR можно 16 адресов с помощью маски 255.255.255.420 и всё будет экономно. Минус такого способа – это коллизии, поэтому важно располагать сети друг за другом. Проблема согласования частных адресов локальных сетей и внешних адресов (Internet). Чтобы избежать конфликтов IP-адресов локальных сетей при их подключении к внешней сети, введены соглашения о частных адресах: - 10.0.0.0 - 10.255.255.255 (10/8) - 172.16.0.0 - 172.31.255.255 (172.16/12) - 192.168.0.0 - 192.168.255.255 (192.168/16) И для того, чтобы подключиться к Internet в локальной сети должен быть хотя бы один узел, который является публичным. NAT – Network Address Translation – трансляции сетевых адресов. Его функция, это замена в IP-пакете локальный частный адрес на публичный адрес шлюза. Ответные пакеты должны будут перенаправится на тот компьютер, который отправил пакет. Пример как это происходит: есть, компьютер, который хочет посетить сайт, он отправляет эти данные на маршрутизатор: Недостаток: из внешней сети не понятно какой компьютер к тебе обращается. 8.Программные компоненты сетевой подсистемы Windows Server и их настройка. рыба |