Билеты на экзамен по информатике (ХТФ, ПНИПУ). инфа билеты. 1. Определение информатики как науки. Данный термин получил распространение в 80х г г. Хх века. Производное от латинских inform информация

Скачать 1.51 Mb. Скачать 1.51 Mb.

|

|

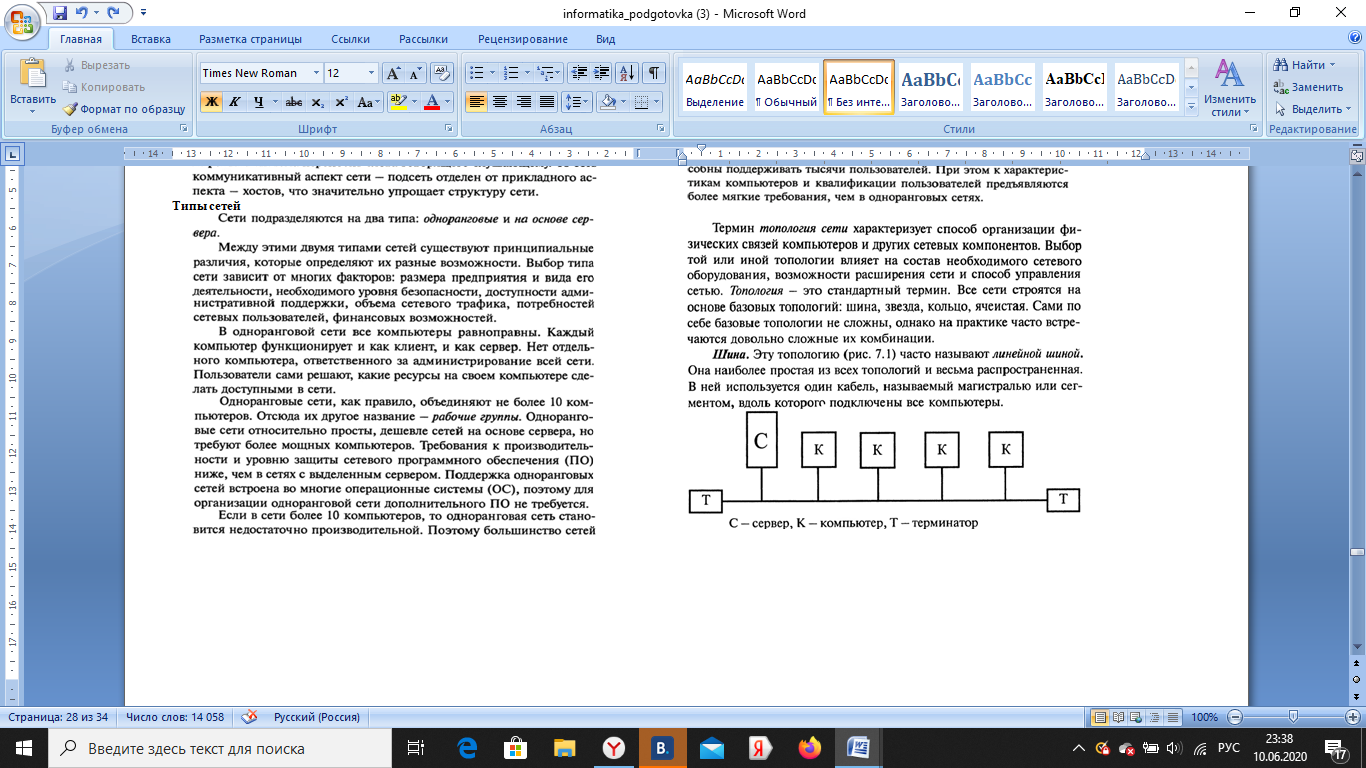

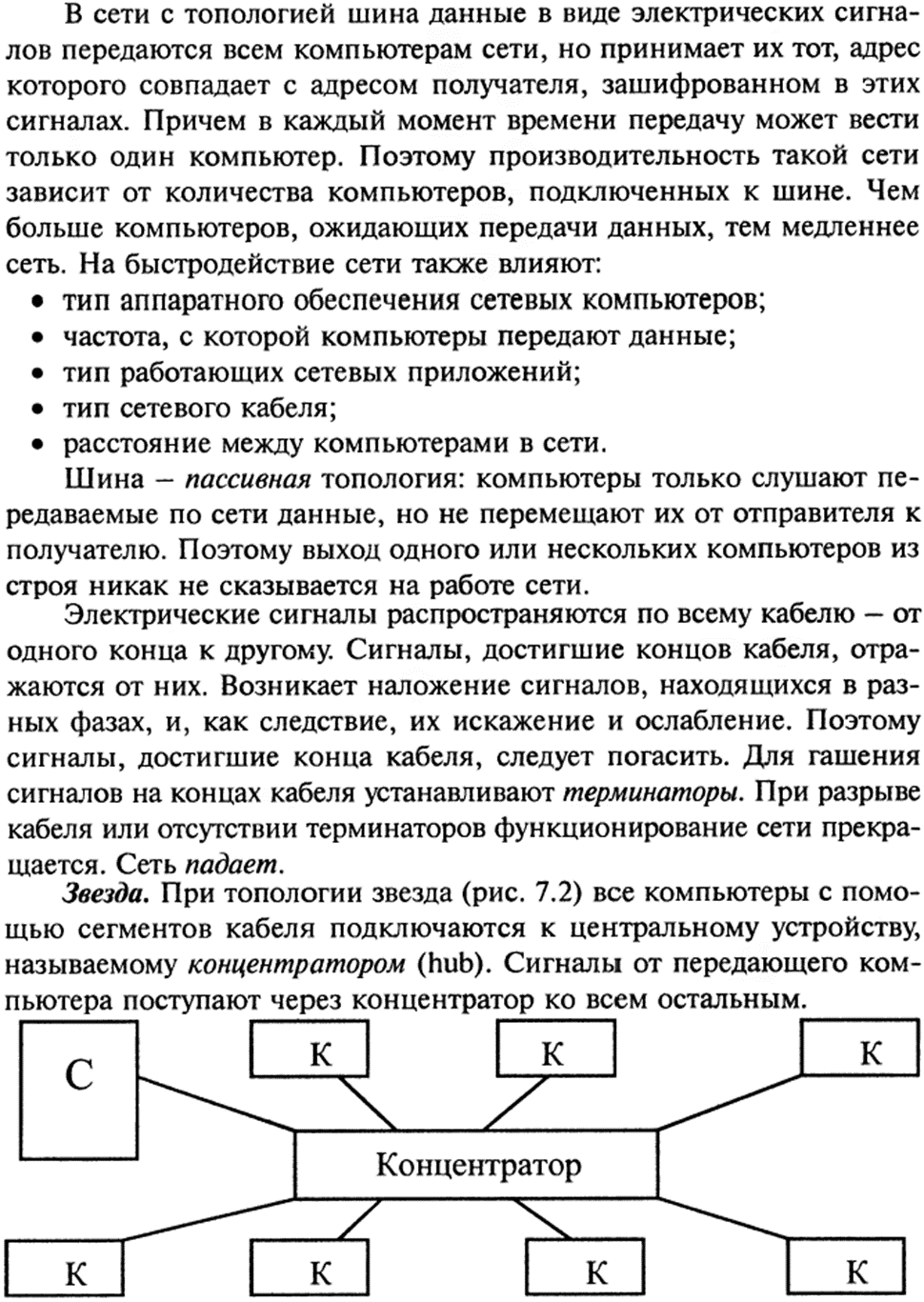

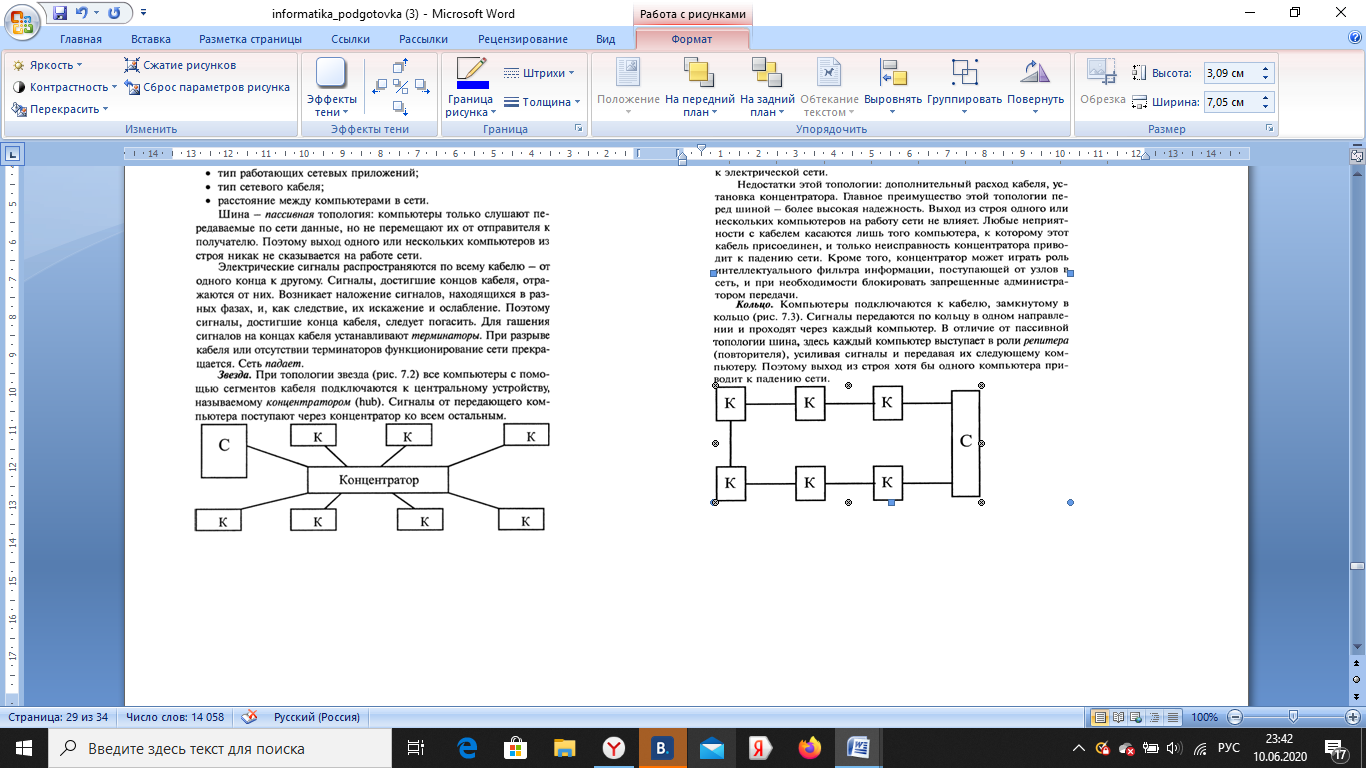

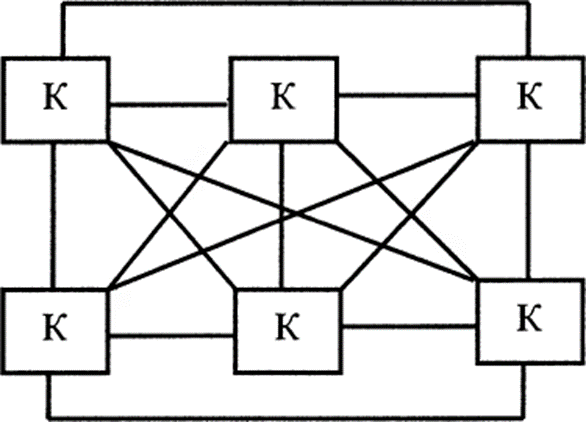

25. Создание БД. Этапы проектирования. Создание БД начинается с проектирования. Этапы проектирования БД: • Исследование предметной области; • Анализ данных (сущностей и их атрибутов); • Определение отношений между сущностями и определение первичных и вторичных (внешних) ключей. В процессе проектирования определяется структура реляционной БД (состав таблиц, их структура и логические связи). Структура таблицы определяется составом столбцов, типом данных и размерами столбцов, ключами таблицы. К базовым понятиями модели БД «сущность – связь» относятся: сущности, связи между ними и их атрибуты (свойства). Сущность – любой конкретный или абстрактный объект в рассматриваемой предметной области. Экземпляр сущности и тип сущности - это разные понятия. Типом сущности может быть студент, а экземпляром – Петров, Сидоров и т. д. Атрибут – это свойство сущности в предметной области. Его наименование должно быть уникальным для конкретного типа сущности. Например, для сущности студент могут быть использованы следующие атрибуты: фамилия, имя, отчество, дата и место рождения, паспортные данные и т.д. В реляционной БД атрибуты хранятся в полях таблиц. Связь – взаимосвязь между сущностями в предметной области. Связи представляют собой соединения между частями БД (в реляционной БД – это соединение между записями таблиц). Сущности – это данные, которые классифицируются по типу, а связи показывают, как эти типы данных соотносятся один с другим. Если описать некоторую предметную область в терминах сущности – связь, то получим модель сущность - связь для этой БД. Основные требования к функциям БД: -выбрать успеваемость студента по дисциплинам с указанием общего количества часов и вида контроля; -выбрать успеваемость студентов по группам и дисциплинам; -выбрать дисциплины, изучаемые группой студентов на определенном курсе или определенном семестре. Из анализа данных предметной области следует, что каждой сущности необходимо назначить простейшую двумерную таблицу (отношения). Далее необходимо установить логические связи между таблицами. Между таблицами Студенты и Успеваемость необходимо установить такую связь, чтобы каждой записи из таблицы Студенты соответствовало несколько записей в таблице Успеваемость, т.е. один – ко – многим, так как у каждого студента может быть несколько оценок. Логическая связь между сущностями Группы – Студенты определена как один – ко – многим исходя из того, что в группе имеется много студентов, а каждый студент входит в состав одной группе. Логическая связь между сущностями Дисциплины – Успеваемость определена как один – ко – многим, потому что по каждой дисциплине может быть поставлено несколько оценок различным студентам.  стрелка-один ко многим На основе вышеизложенного составляем модель сущность – связь для БД «Деканат» . 27. Сетевые протоколы. Основы работы в интернете. Основные службы интернета. Интернет - это глобальная компьютерная сеть, в которой размещены различные службы или сервисы (E-mail, Word Wide Web, FTP, Usenet, Telnet и т.д.). Основные протоколы сети Интернет Ø Протокол управления передачей ТСР (Transmission Control Protocol) предназначен для установки логического соединения между компьютерами клиентов и сервером, разбивает информацию на пакеты и контролирует доставку этих пакетов в пункты назначения. Ø Межсетевой Интернет-протокол IP (Internet Protocol) определяет адресацию при передаче информации и обеспечивает организацию транспортировки этой информации в пункты назначения по определенным маршрутам. Протоколы ТСР/IP тесно взаимосвязаны, поэтому в сети Интернет их объединяют и говорят о едином протоколе ТСР/IP. Ø Протоколы передачи гипертекста НТТР (Hyper Text Transfer Protocol) используются при работе с веб - страницами во Всемирной паутине. Они определяют формат и порядок обмена сообщениями между клиентом и сервером. Ø Простой Протокол Передачи электронной почты SMTP (Simple Mail Transfer Protocol) и Протокол Почтового отделения POP (Post Office Protocol)используются при работе с электронной почтой Ø Протокол SMTR используется для передачи сообщения от рабочего компьютера клиента к серверу провайдера, а также осуществляет передачу сообщений между серверами отправителей и получателей. Ø Протокол POP используется для передачи электронных сообщений из почтовых ящиков клиентов, размещенных на сервере, на их рабочие компьютеры при помощи программ-клиентов. Ø Специальный протокол передачи сетевых новостей NNTP (Net News Transfer Protocol) обеспечивает получение сетевых новостей и возможность помещения информации на доски объявлений сети. Чтобы воспользоваться какой-то из служб Интернета, необходимо установить на компьютере программу, способную работать по протоколу данной службы. Такие программы называются клиентскими или просто клиентами. Основы работы в интернете: Интернет состоит из сайтов. Сайт содержит веб-страницы, на которых есть текст, рисунки, ссылки и нередко элементы управления. Ссылка указывает на другой сайт или страницу. У каждого сайта есть адрес. Он начинается с букв www, означающих, что это ресурс Всемирной паутины (World Wide Web). За ними через точку следует уникальное имя сайта, а заканчивается адрес суффиксом. Суффикс ru указывает на российский сайт, com – на сайт коммерческой организации и т. д. Для путешествия по Интернету служит программа-браузер, или обозреватель Интернета. Для открытия нужного вам сайта сделайте следующее. 1. Подключитесь к Интернету. 2. Запустите программу –браузер (Google Chrome 3. В верхней части окна браузера есть адресная строка. Введите в нее адрес интересующего вас сайта, например www.yandex.ru. Нажмите клавишу Enter. В окне браузера откроется заглавная, или начальная, страница этого сайта 4. Щелкните кнопкой мыши на любой ссылке, и в окне браузера откроется страница, на которую она указывала. Щелчок на ссылке с нажатой клавишей Ctrl откроет страницу на новой вкладке. Ярлыки вкладок находятся под адресной строкой. Переходя от ссылки к ссылке, можно путешествовать по Интернету до бесконечности. Это занятие называют веб-серфингом. Наиболее распространенными функциональными службами в Интернет являются: 1) Электронная почта E-mail - служба электронного общения в режиме оффлайн; 2) Распределенная система гипермедиа Word Wide Web (WWW); 3) Передача файлов - FTP; 4) Поиск данных и программ - Archie; 5) USENET, News - телеконференции, группы новостей (доски объявлений) или дискуссионные группы по различным темам; 6) Поиск данных по ключевым словам WAIS (WAIS реализует концепцию распределенной информационно-поисковой системы); 7) Whois - адресная книга сети Internet. По запросу пользователь может получить информацию о владельцах доменных имен; 8) Доступ к компьютерам в режиме удаленного терминала - Telnet; 9) Gopher - служба доступа к информации с помощью иерархических каталогов (иерархических меню). 10) Службы для электронного общения в режиме онлайн. 26. Компьютерные сети. Классификация и типы сетей. Модель, в которой один компьютер выполнял всю необходимую работу по обработке данных, уступила место модели, представляющей собой большое количество отдельных, но связанных между собой компьютеров. Такие системы получили название компьютерные сети. Два или более компьютера называются связанными между собой, если они могут обмениваться информацией. Компьютерные сети используются для следующих целей: - Предоставление доступа к программам, оборудованию и данным для любого пользователя. - Обеспечение высокой надежности при помощи альтернативных источников информации. Например, все файлы могут быть расположены на двух или трех компьютерах одновременно, так что, если один из них недоступен по каким-либо причинам, то используются другие копии. Возможность продолжать работу, несмотря на аппаратные проблемы, имеет большое значение для военных, банковских, транспортных, энергетических и многих других задач. - Экономия средств. Небольшие компьютеры обладают лучшим соотношением цена/качество, и для использования в небольших сетях, - Ускорение передачи информации. Компьютерная сеть является мощным средством связи между удаленными друг от друга пользователями. Если один из них изменяет документ, находящийся на сервере, в режиме on-line, остальные могут немедленно увидеть эти изменения. Имеется два параметра классификации сетей: Технология передачи и размер. Существует два типа технологии передачи: 1.Широковещательные сети обладают единым каналом связи, совместно используемым всеми машинами сети. Короткие сообщения называются пакеты, посылаемые одной машиной, принимают все машины. Поле адреса в пакете указывает, кому отправлен данный пакет. При получении пакета машина проверяет адрес, если адресовано другим, она игнорирует данный пакет. 2.Сети с передачей данных от узла к узлу состоят из большого числа компьютеров. В такой сети пакету необходимо пройти через несколько компьютеров, до того момента, пока он не доберется до пункта получателя. Другими критериями классификации сетей являются муниципальные, глобальные и локальные. Существует объединение двух и более сетей. Хорошо известным примером является Интернет.Размеры сетей являются важным классификационным фактором, поскольку в сетях различного размера применяется различная техника. Сети подразделяются на два типа: одноранговые и на основе сервера. В одноранговой сети все компьютеры равноправны. Каждый компьютер функционирует как клиент, и как сервер. Нет отдельного компьютера ответственного за управление всеми сетями. Обычно в этой сети больше 10 компьютеров. Сети на основе сервера способны поддерживать до тысячи клиентов в отличие от одноранговых. Все сети строятся на основе базовых топологий: шина, звезда, кольцо, ячеистая. Шина. Она наиболее простая и наиболее распространенная из всех типологий. В ней используется один кабель, называемый магистралью, вдоль которого подключены все компьютеры. В сети данные передаются всем компьютерам, но принимает их тот, чей адрес совпадает. Чем больше компьютеров, ожидающих данные, тем медленнее сеть.  Звезда.При данной типологии все компьютеры с помощью сегментов кабеля подключаются к центральному устройству,называемому концентратором. Концентраторы бывают активные и пассивные. Активные называются многопортовыми повторителями, обычно они имеют от 8-12 портов для подключения компьютеров.Активные концентраторы нужно подключать к сети, в отличие от пассивных. Главное преимущество перед шиной-высокая надежность.  Кольцо.Компьютеры подключаются к кабелю, замкнутому в кольцо. Сигналы передаются по кольцу в одном направлении и проходят через каждый компьютер. Выход из строя одного хотя бы одного компьютера приводит к падению системы. Данные проходят по компьютеры, пока не дойдут до нужного получателя.  Ячеистая топология. Каждый компьютер в такой сети соединен с каждым другим отдельным кабелем. Сигнал от комп-отправителя до комп-получателя может проходить через разные пути, поэтому разрыв кабеля никак не скажется на производительности сети.  28. Понятие компьютерной безопасности и защита сведений, составляющих государственную тайну. Информационная безопасность – состояние КС, при котором она способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз и при этом не создавать таких же угроз для элементов самой КС и внешней среды. Конфиденциальность информации – свойство информации быть доступной только ограниченному кругу конечных пользователей и иных субъектов доступа, прошедших соответствующую проверку и допущенных к ее использованию. Целостность информации – свойство сохранять свою структуру и содержание в процессе хранения, использования и передачи. Достоверность информации – свойство, выражаемое в строгой принадлежности информации субъекту, который является ее источником. Доступ к информации – возможность субъекта осуществлять определенные действия с информацией. Санкционированный доступ к информации – доступ с выполнением правил разграничения доступа к информации. Несанкционированный доступ к информации (НСД) – доступ с нарушением правил разграничения доступа субъекта к информации, с использованием штатных средств, предоставляемых КС (программного или аппаратного обеспечения). Правила разграничения доступа – регламентация прав доступа субъекта к определенному компоненту системы. Идентификация – получение от субъекта доступа к сведениям, позволяющим выделить его из множества субъектов (имя, серийный или учетный номер и Аутентификация – получение от субъекта сведений, подтверждающих, что идентифицируемый субъект является тем, за кого себя выдает (пароль, биометрические параметры и т.д.). Угроза информационной безопасности КС – возможность воздействия на информацию, обрабатываемую КС, с целью ее искажения, уничтожения, копирования или блокирования, а также возможность воздействия на компоненты КС, приводящие к сбою их функционирования. Уязвимость КС – любая характеристика, которая может привести к реализации угрозы. Атака КС – действия злоумышленника, предпринимаемые с целью обнаружения уязвимости КС и получения несанкционированного доступа к информации. Безопасная или защищенная КС – КС, снабженная средствами защиты для противодействия угрозам безопасности. Комплекс средств защиты – совокупность аппаратных и программных средств, обеспечивающих информационную безопасность. Политика безопасности – совокупность норм и правил, регламентирующих работу средств защиты от заданного множества угроз. Дискреционная модель разграничения доступа – способ разграничения доступа субъектов к объектам, при котором права доступа задаются некоторым перечнем прав доступа субъекта к объекту. Реализация данной модели представляет собой матрицу, строками которой являются субъекты, а столбцами – объекты; элементы матрицы характеризуют набор прав доступа. Полномочная модель разграничения доступа – способ разграничения доступа субъектов к объектам, при котором каждому объекту ставится в соответствие уровень секретности, а каждому субъекту – уровень доверия к нему. При этом субъект может получить доступ к объекту, если его уровень доверия не меньше уровня секретности объекта. Классификация угроз может быть проведена по ряду базовых признаков: 1. По природе возникновения: объективные природные явления, не зависящие от человека; субъективные действия, вызванные деятельностью человека. 2. По степени преднамеренности: ошибки конечного пользователя или персонала; преднамеренного действия, для получения несанкционированного доступа к информации. 3. По степени зависимости от активности КС: проявляющиеся независимо от активности КС (вскрытие шифров, хищение носителей информации); проявляющиеся в процессе обработки данных (внедрение вирусов, сохранение и анализ работы клавиатуры и устройств отображения). 4. По степени воздействия на КС: пассивные угрозы (сбор данных путем выведывания или подсматривания за работой пользователей); активные угрозы (внедрение программных или аппаратных закладок и вирусов для модификации или дезорганизации работы КС). 5. По способу доступа к ресурсам КС: получение паролей и прав доступа, используя халатность владельцев и персонала, несанкционированное использование терминалов пользователей, физического сетевого адреса, аппаратного блока кодирования, и другое; обход средств защиты путем загрузки посторонней операционной защиты со сменного носителя; использование недокументированных возможностей операционной системы. 6. По текущему месту расположения информации в КС: внешние запоминающие устройства; оперативная память; сетевые связи и другие. Необходимо отметить, что абсолютно надежных систем защиты не существует. Руководящие материалы представляют семь критериев защиты КС: 1.Защита КС основывается на положениях существующих законов, стандартов и нормативно-методических документов по защите информации. 2. Защита средств вычислительной техники обеспечивается комплексом программно-технических средств. 3. Защита КС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер. 4.Защита КС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ. 5.Программно-технические средства не должны существенно ухудшать основные функциональные характеристики КС (надежность, производительность, возможность изменения конфигурации). 6.Оценка эффективности средств защиты, учитывающей всю совокупность технических характеристик, включая технические решения и практическую реализацию средств защиты. 7.Защита КС должна предусматривать контроль эффективности средств защиты от НДС, который может быть периодическим или включаться по мере необходимости пользователем или контролирующими органами. |