1 Политики учетных записей Начнем с первой категории под названием

Скачать 1.19 Mb. Скачать 1.19 Mb.

|

|

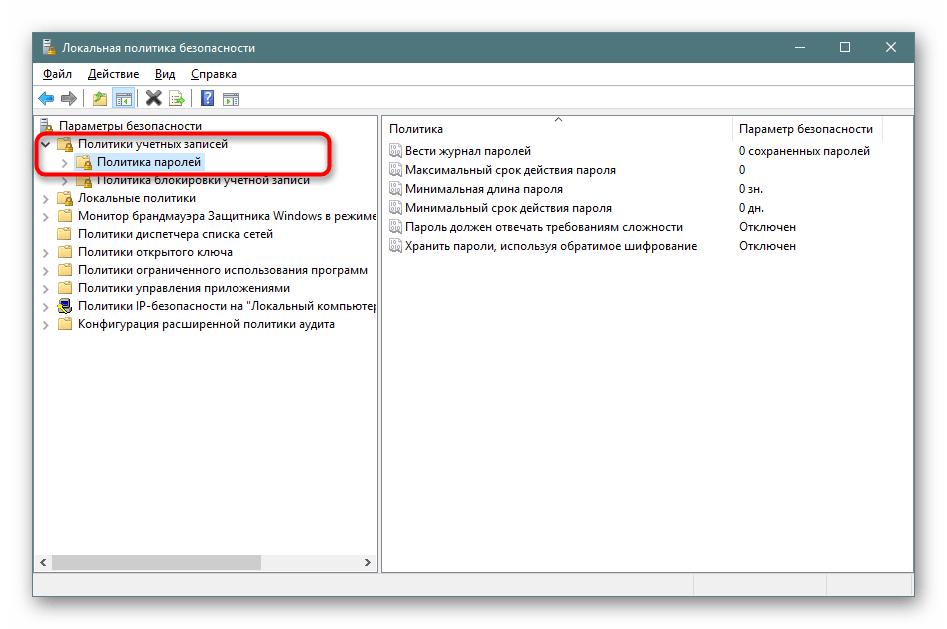

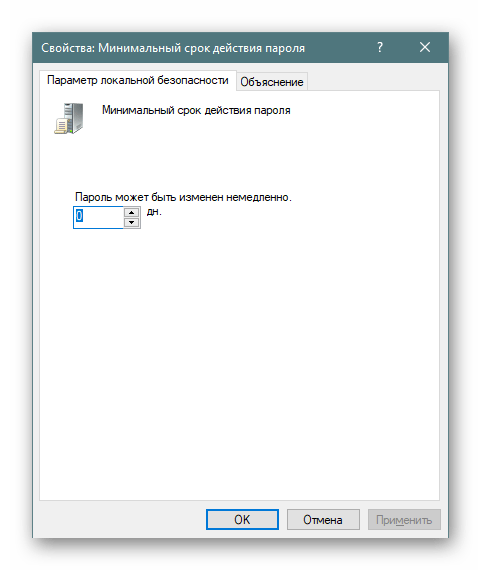

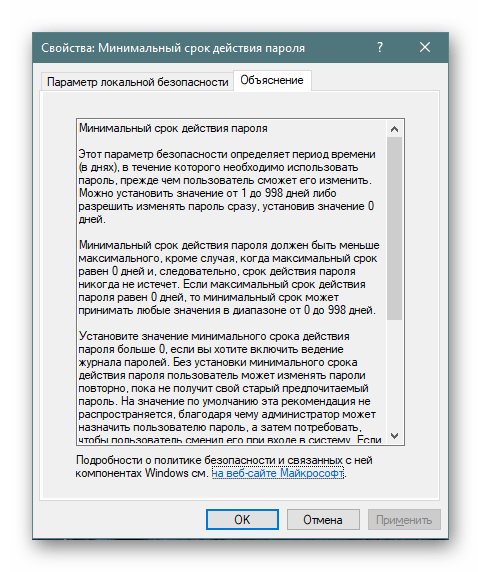

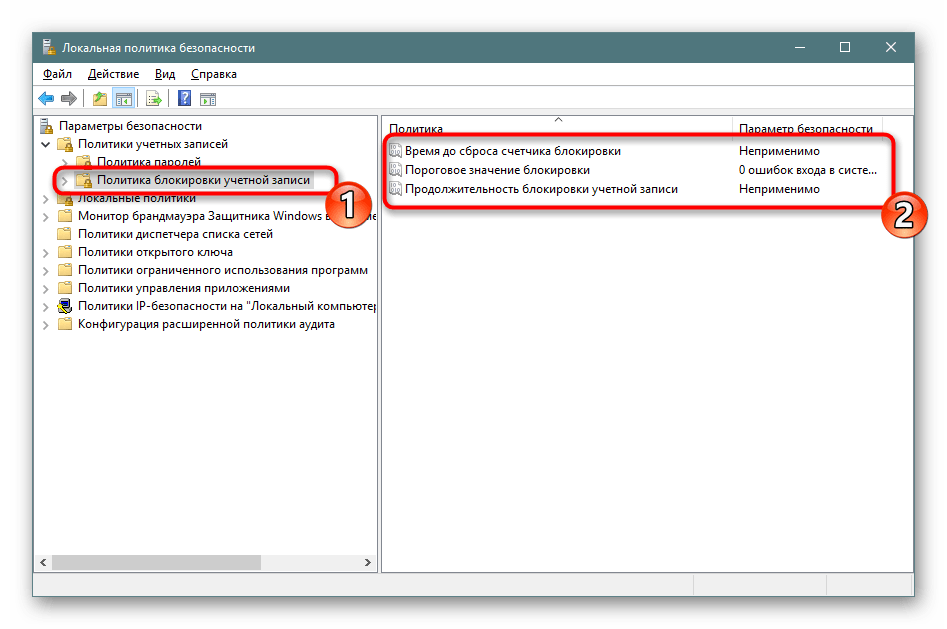

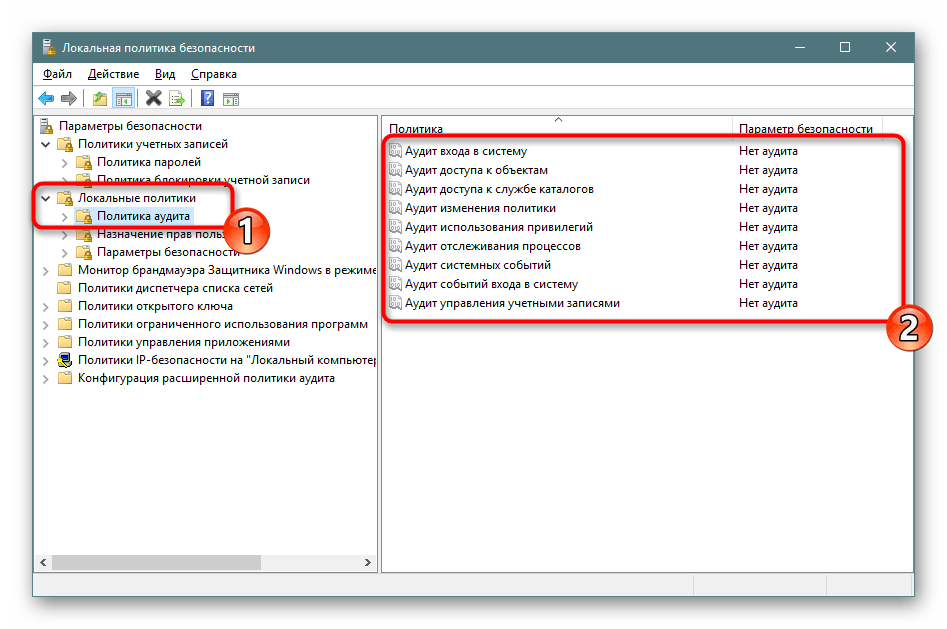

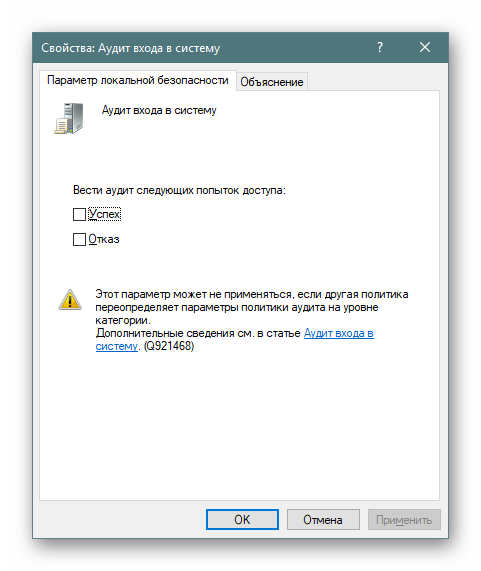

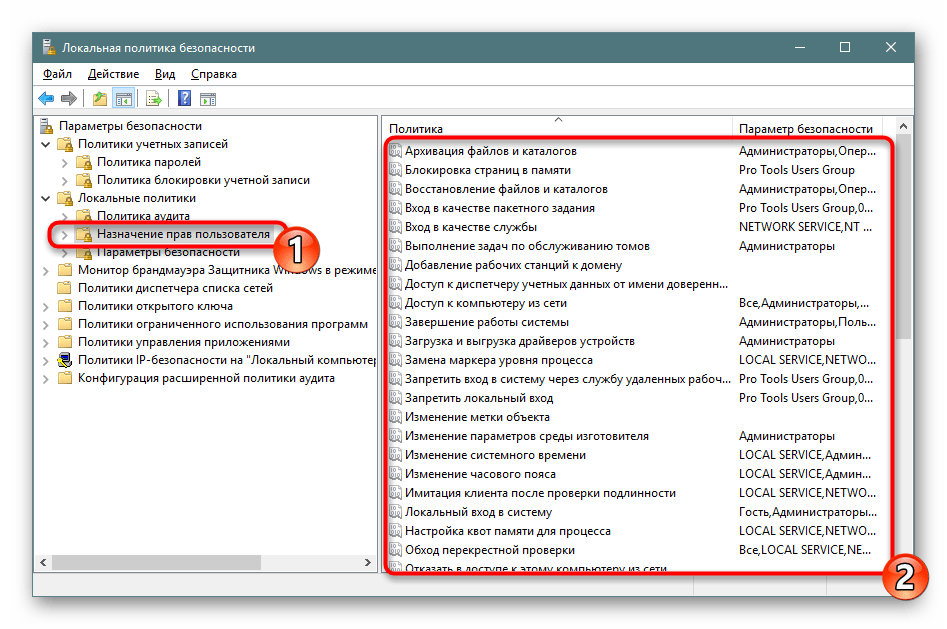

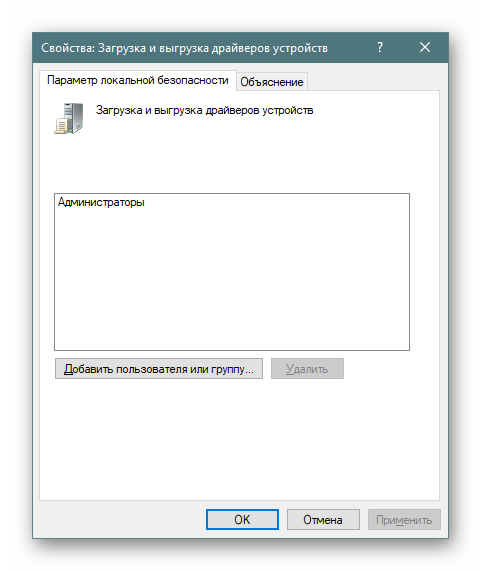

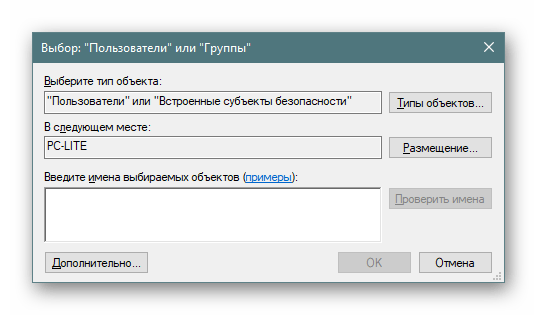

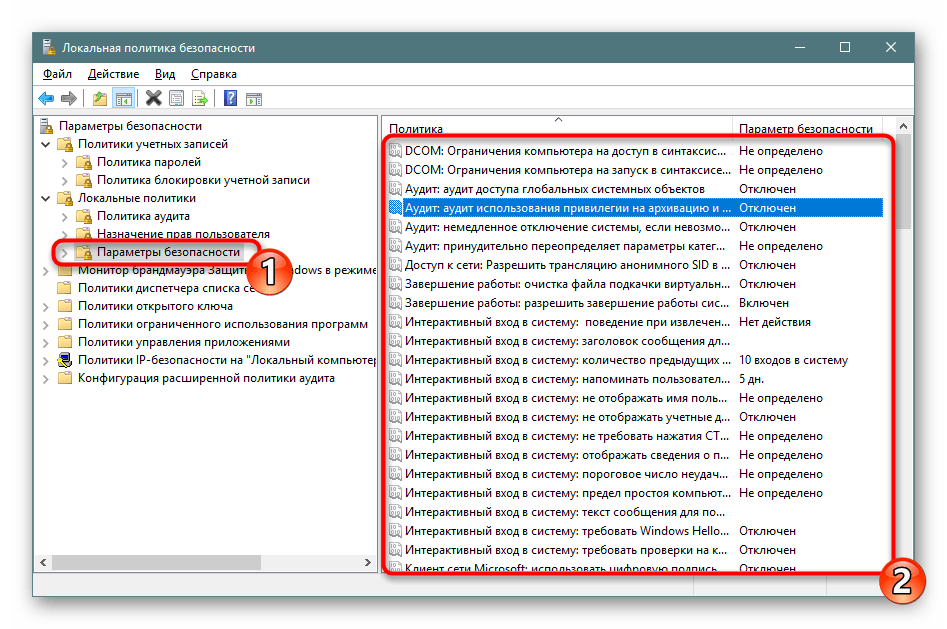

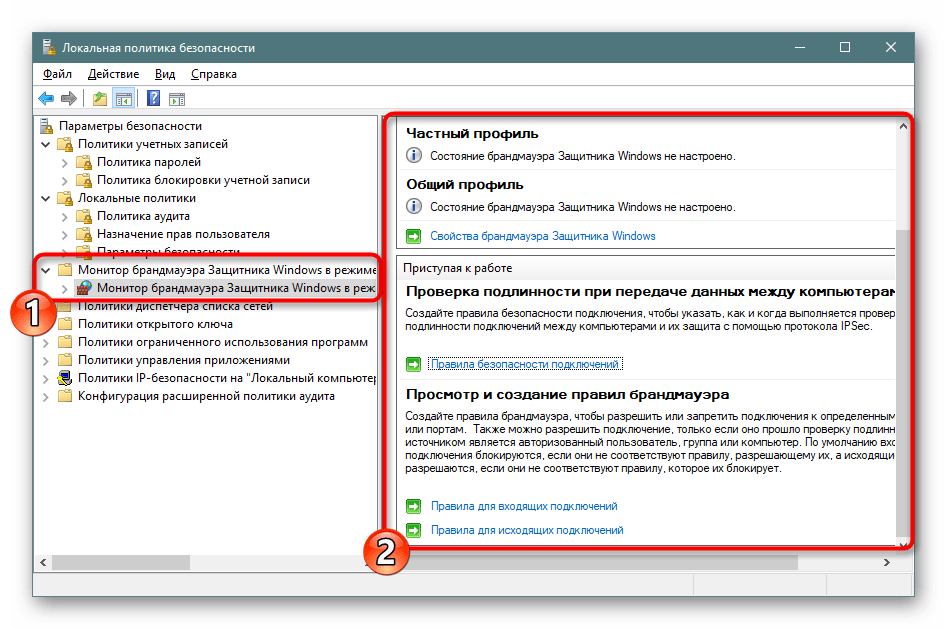

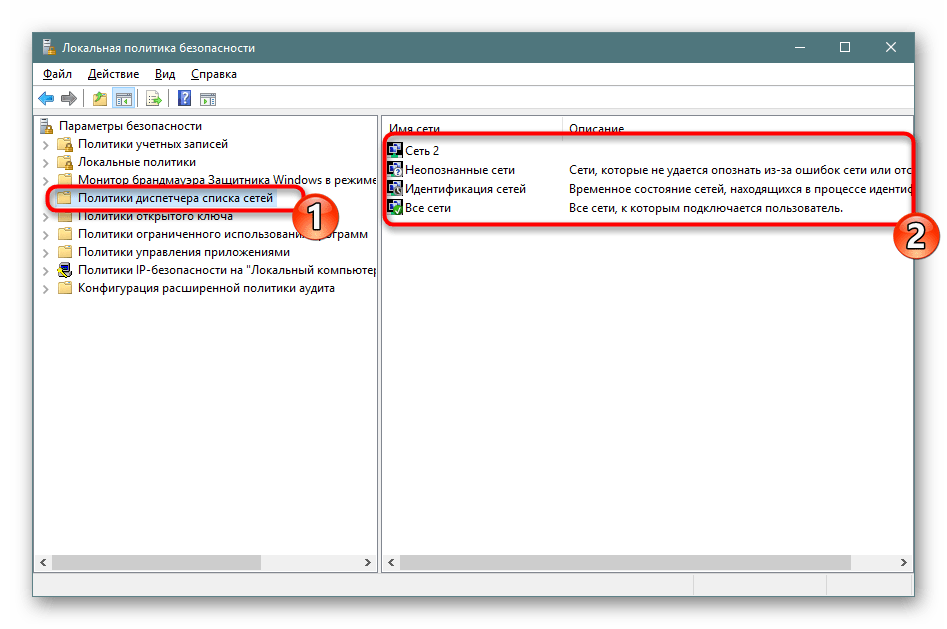

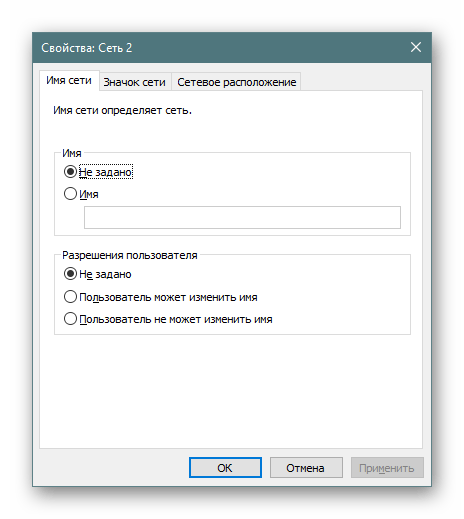

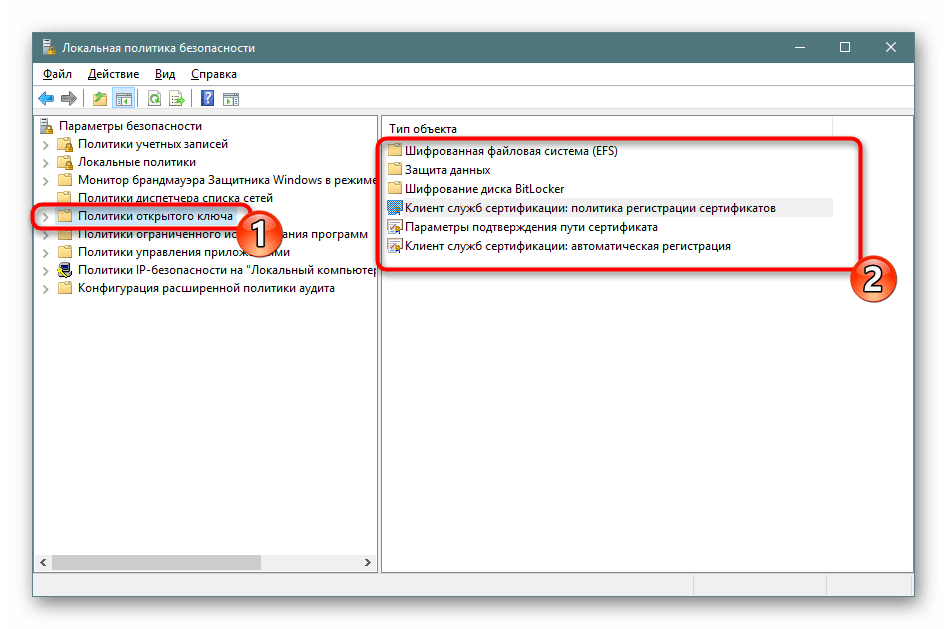

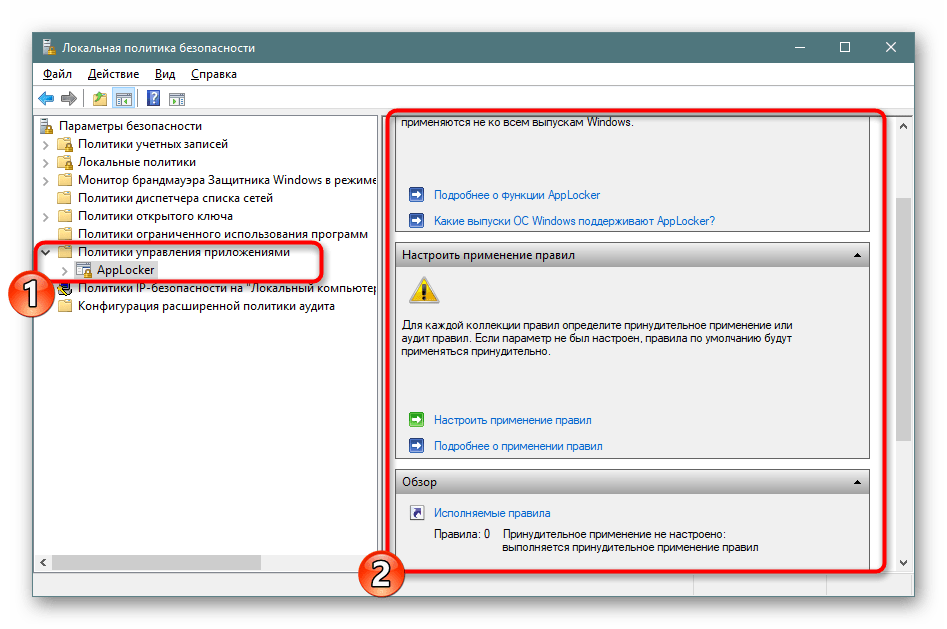

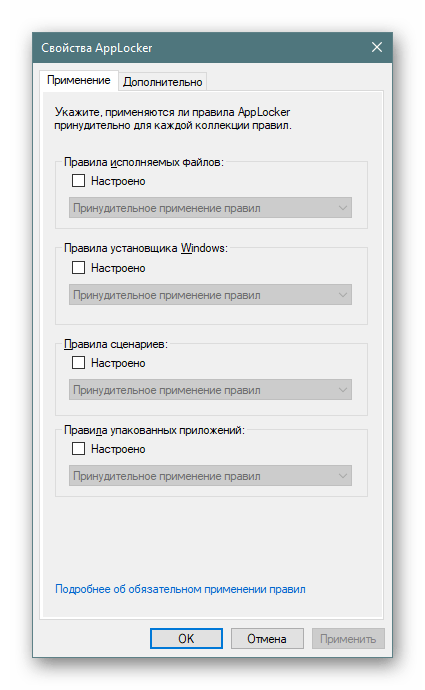

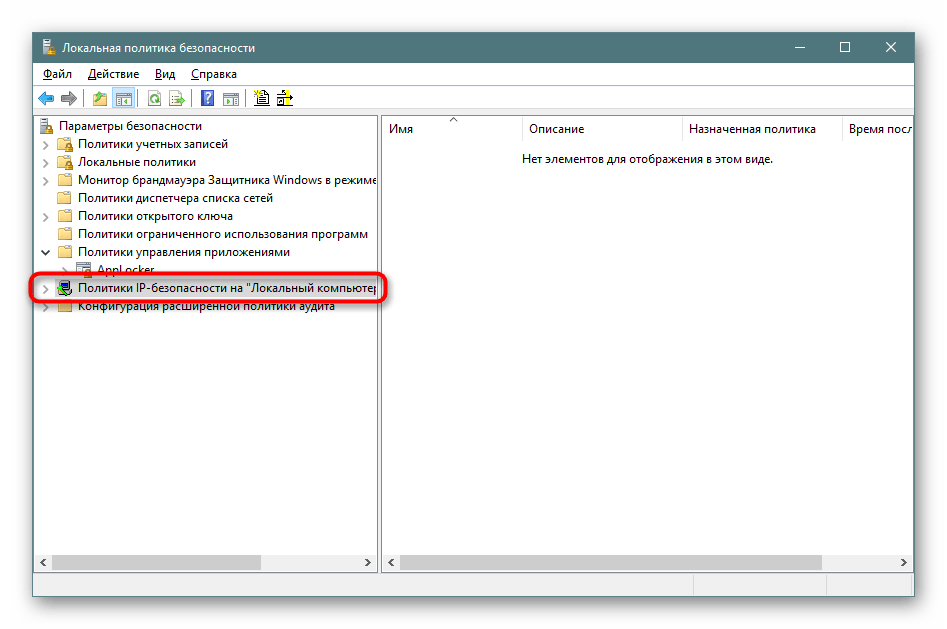

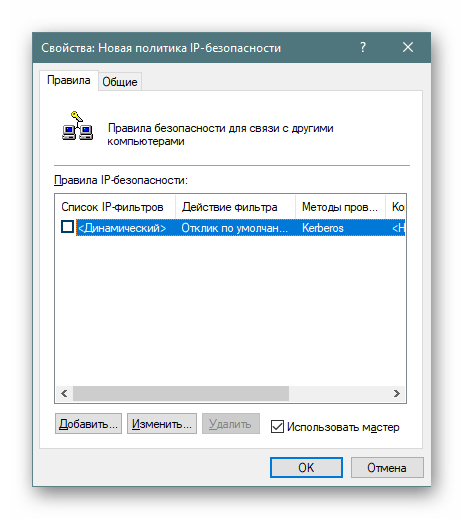

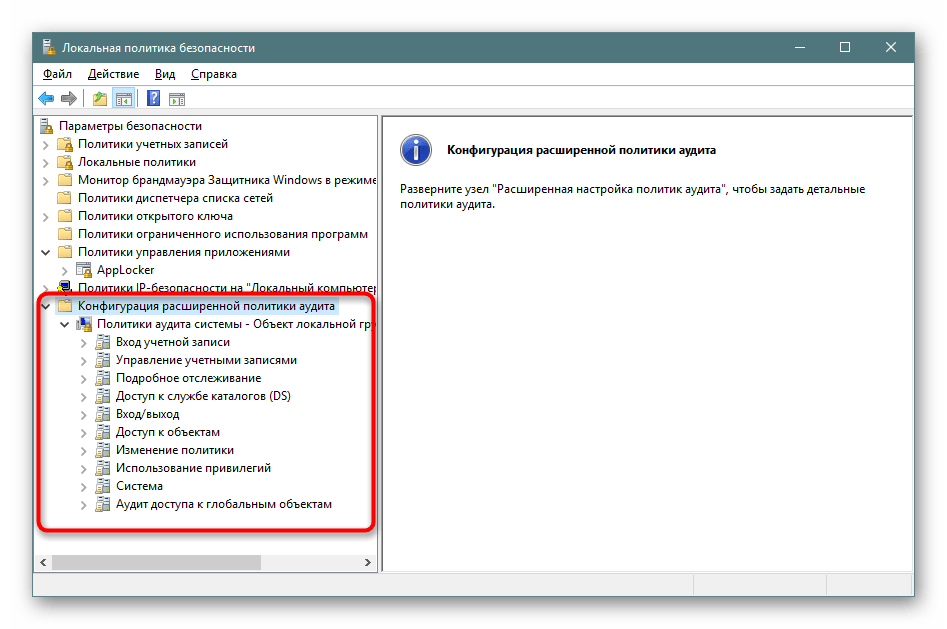

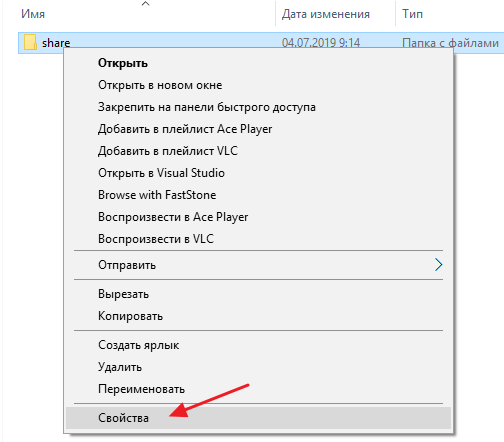

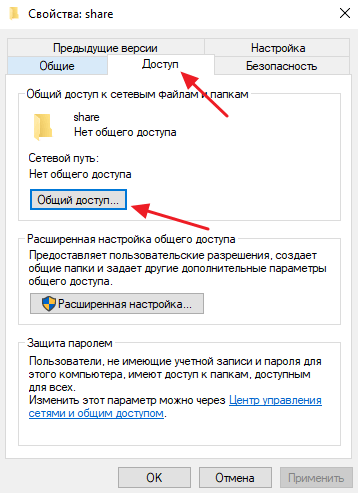

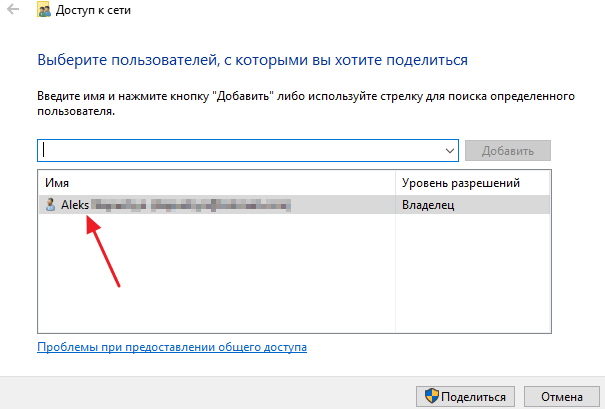

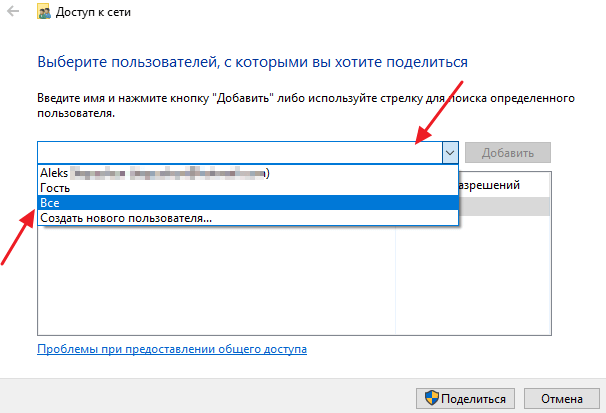

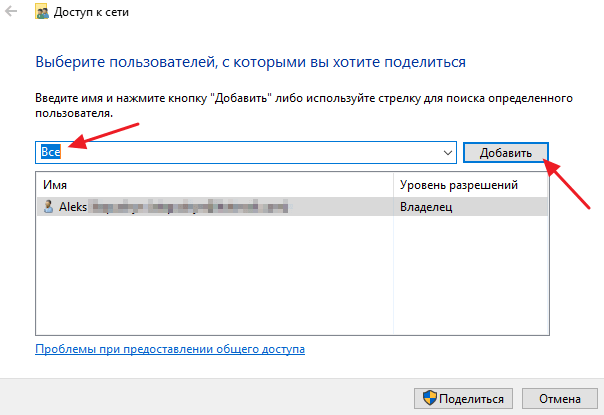

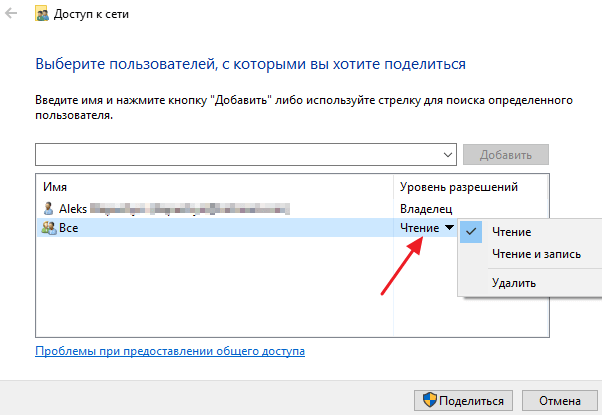

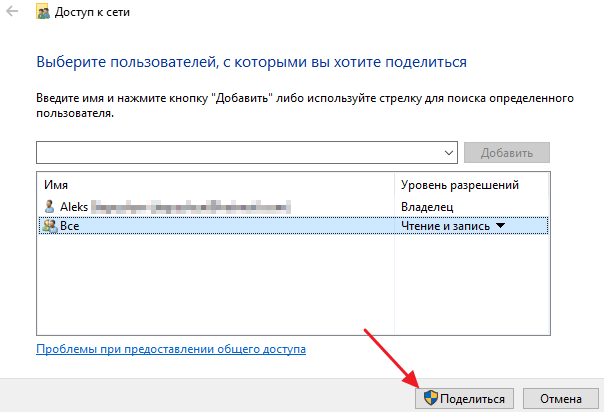

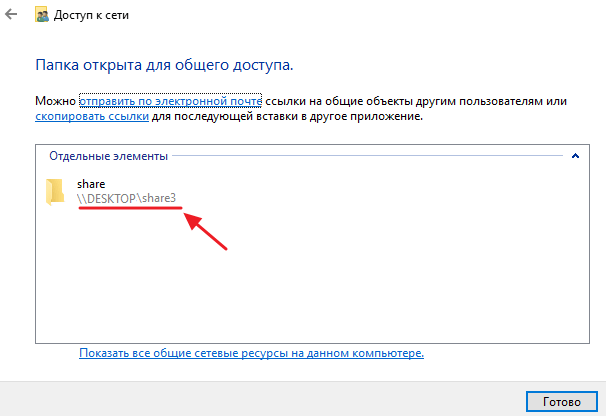

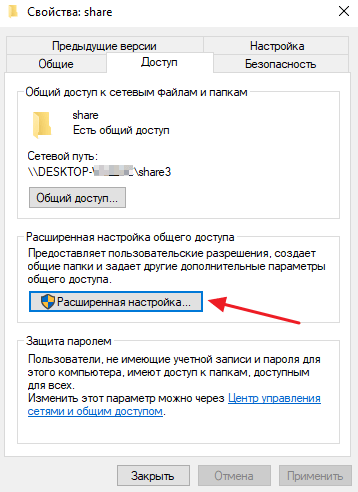

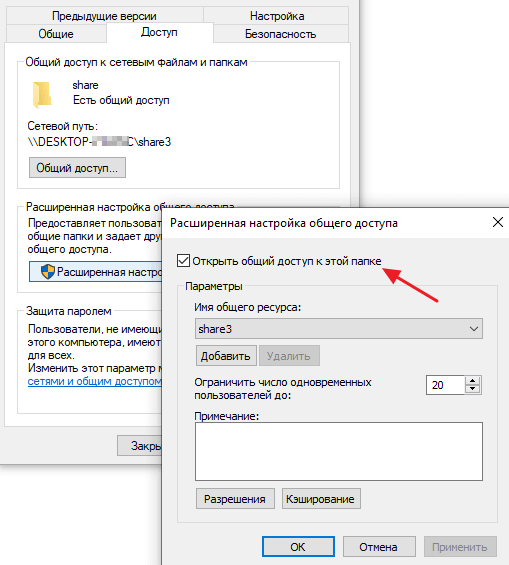

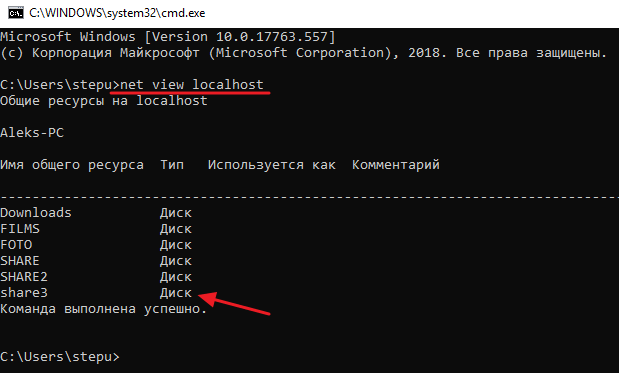

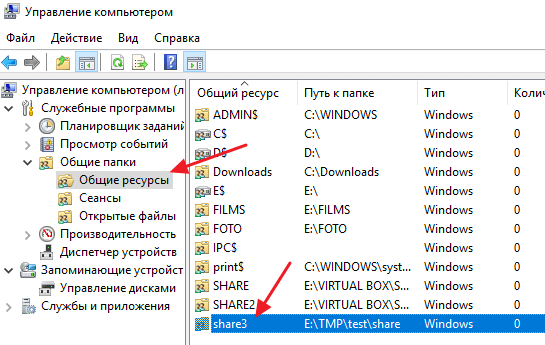

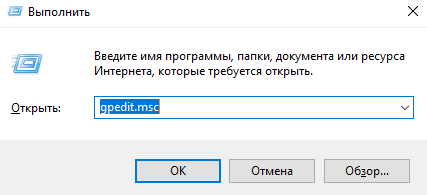

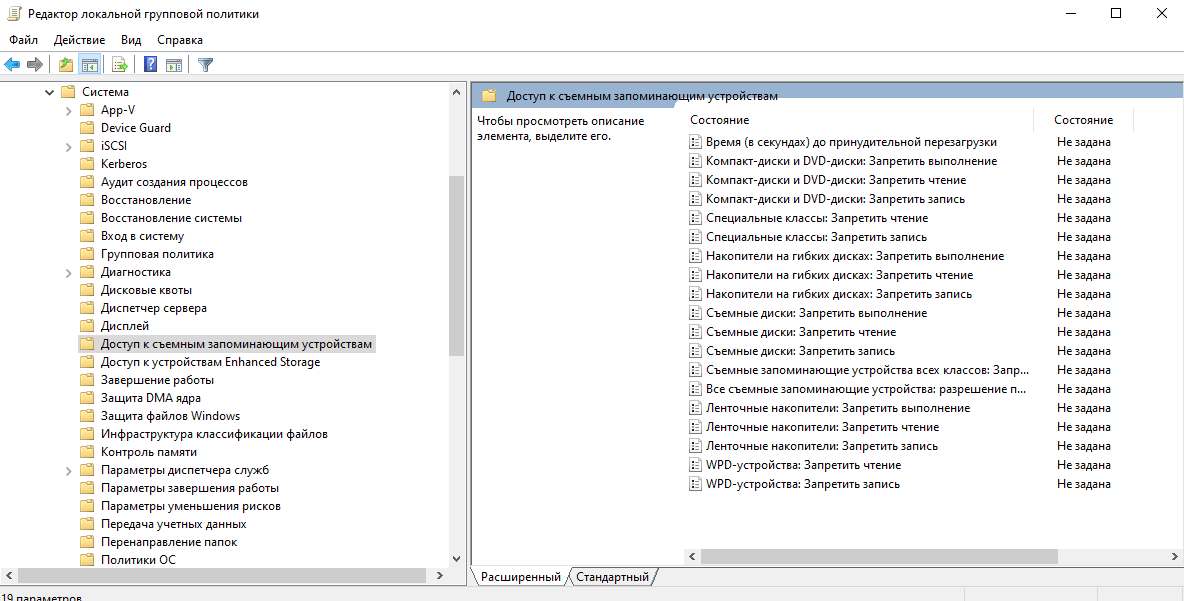

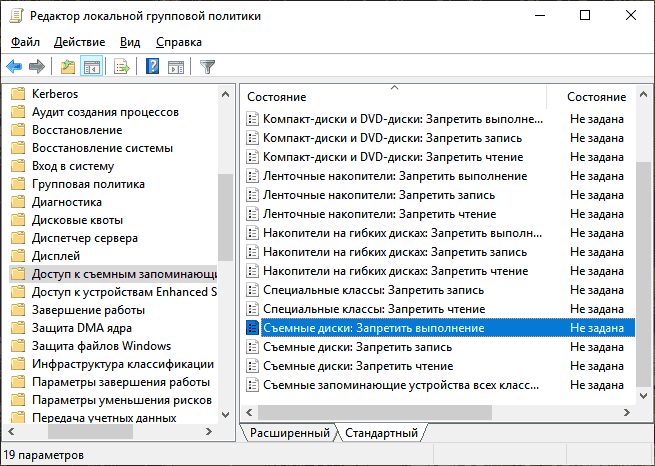

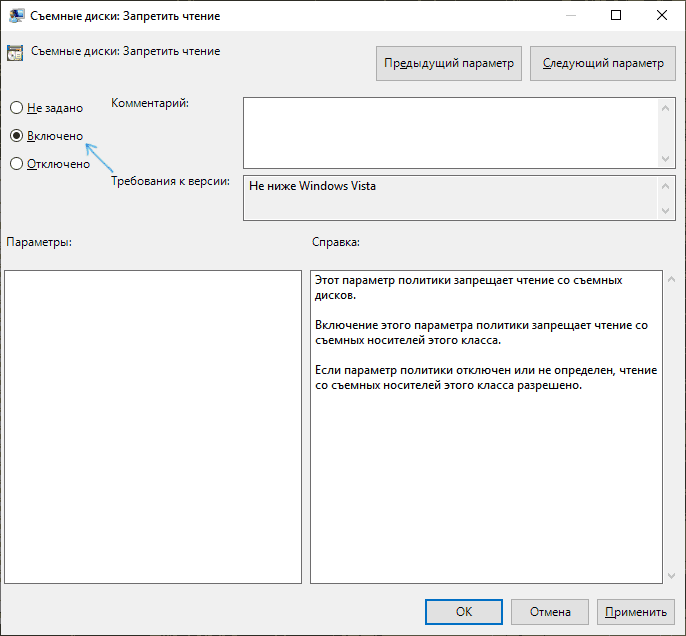

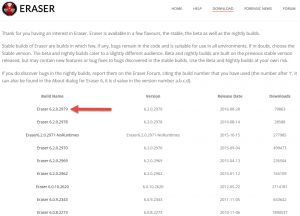

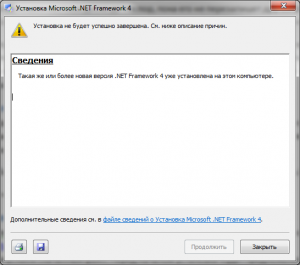

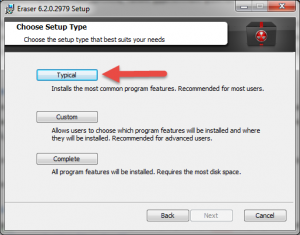

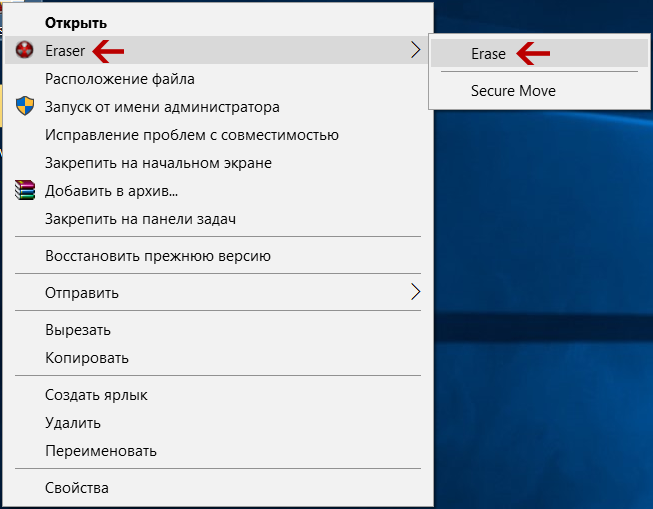

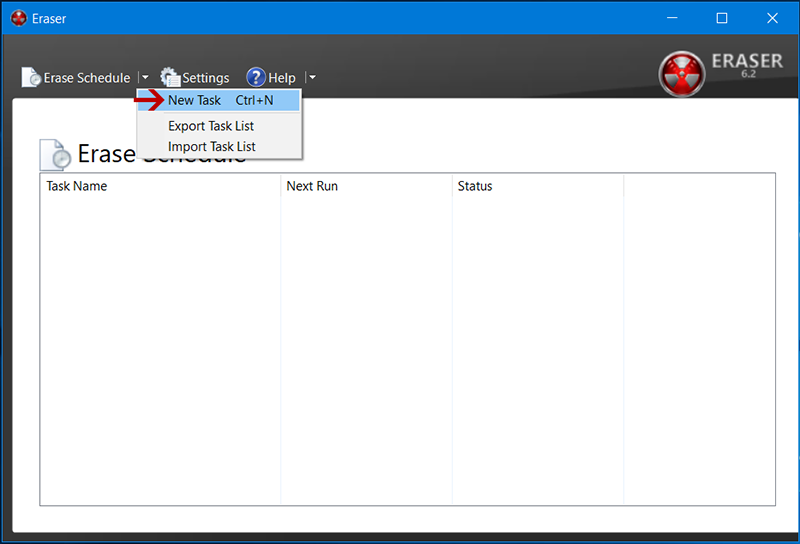

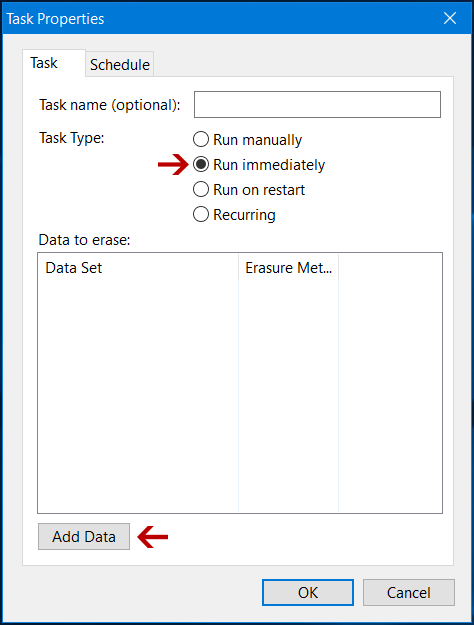

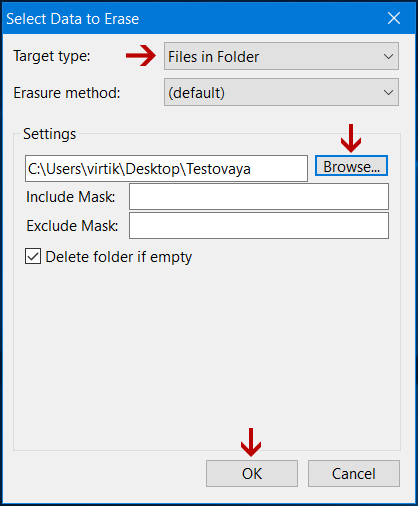

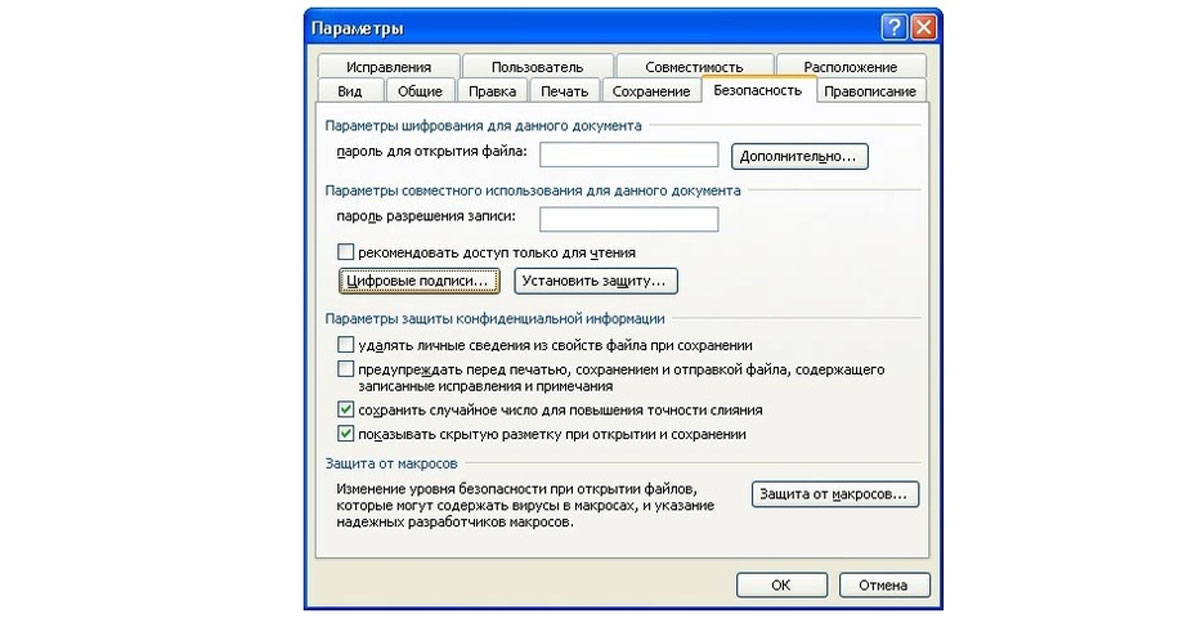

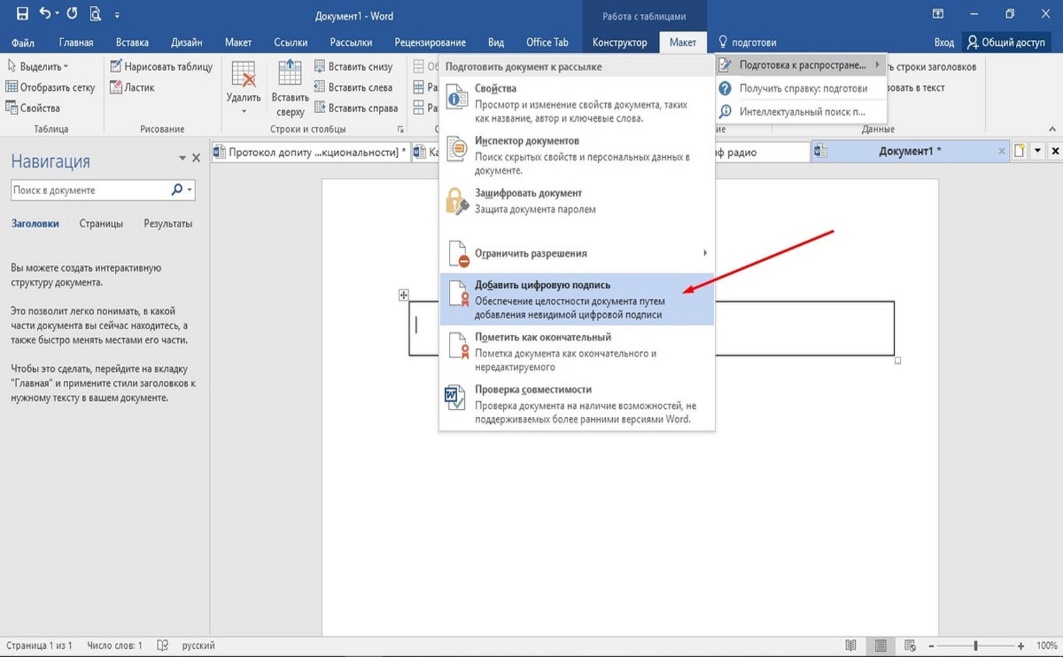

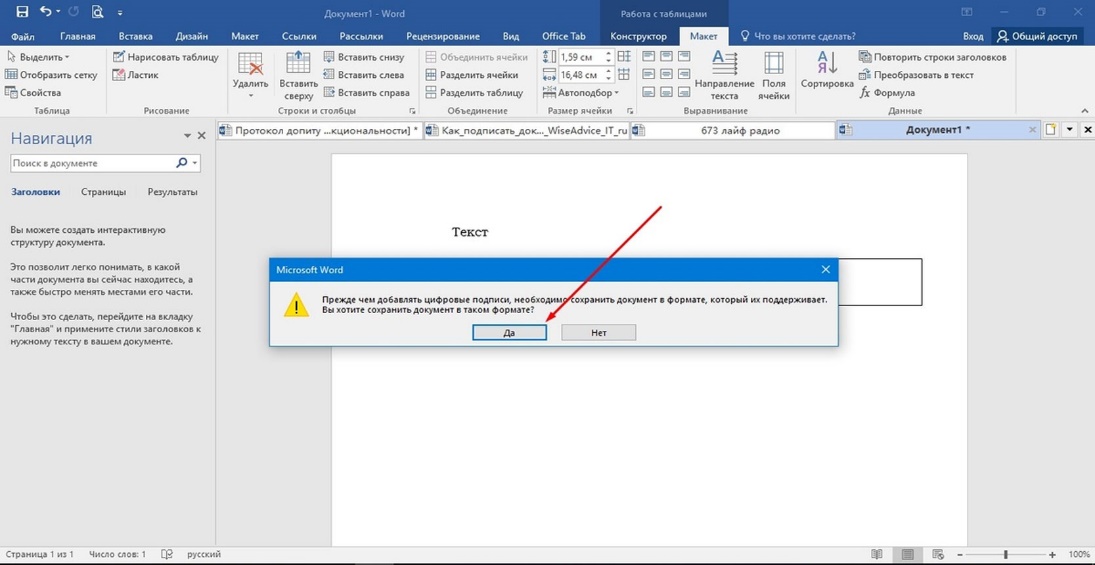

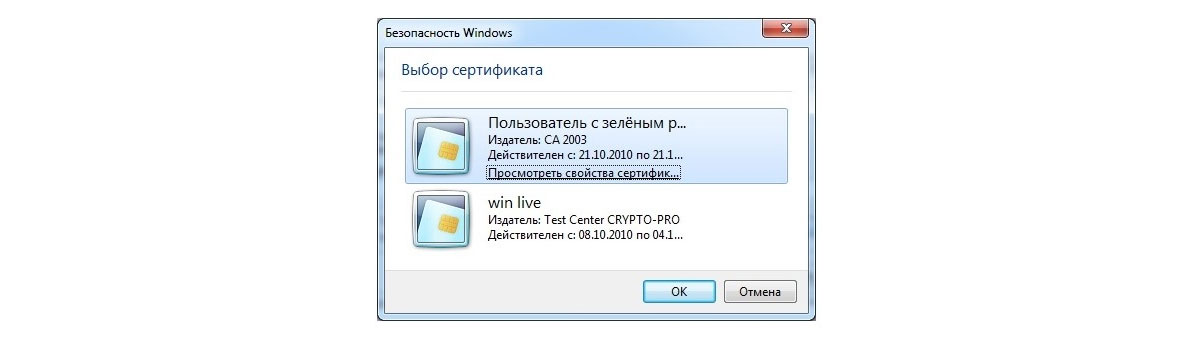

Задание 6 1) Политики учетных записей Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.  Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.  Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.  Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.  Локальные политики В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.  Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.  В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.  В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.  В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.  Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.  Монитор брандмауэра Защитника Windows в режиме повышенной безопасности «Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.  В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений. Политики диспетчера списка сетей Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.  В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.  Политики открытого ключа Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.  Политики управления приложениями В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта. AppLocker в операционной системе Windows  Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».  Политики IP-безопасности на «Локальный компьютер» Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).  На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.  Конфигурация расширенной политики аудита В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.  Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности. 2) Настройка общего доступа к папке Настройка общего доступа в Windows 11 и Windows 10 начинается со свойств папки. Для этого кликните правой кнопкой мышки по папке, к которой нужно открыть общий доступ по локальной сети, и выберите пункт «Свойства».  В результате перед вами появится окно «Свойства папки». Здесь нужно перейти на вкладку «Доступ» и нажать на кнопку «Общий доступ».  Таким образом вы попадете в окно для настройки общего доступа к папке. По умолчанию здесь указан только один пользователь, который и является владельцем папки.  Чтобы открыть доступ к папке по локальной сети в этой окно нужно добавить пользователя «Все». Это можно сделать при помощи выпадающего списка.  Выберите пользователя «Все» в выпадающем списке и нажмите на кнопку «Добавить».  После добавления пользователя нужно указать уровень разрешений. По умолчанию, добавленный пользователь можно только просматривать файлы (Чтение). Если вы хотите разрешить изменение и удаление файлов, то нужно изменить уровень разрешений на «Чтение и запись».  Для завершения настройки нужно нажать на кнопку «Поделиться».  После этого появиться сообщение о том, что папка открыта и готова для общего доступа. Также на этом этапе вы увидите, какой сетевой адрес получила данная папка. На скриншоте внизу это «\\DESKTOP\share3».  . Отключение общего доступа к папке Для того чтобы отключить общий доступ к папке в Windows 11 или Windows 10 нужно снова кликнуть по папке правой кнопкой мышки и перейти в «Свойства». После этого открыть вкладку «Доступ» и нажать на кнопку «Расширенная настройка».  В результате откроется окно, с расширенными настройками. Здесь нужно отключить опцию «Открыть общий доступ к этой папке».  И закрыть все окна нажатием на кнопку «ОК». Просмотр всех папок с общим доступом Если вы не помните, какие именно папки открывали для общего доступа по локальной сети, то эту информацию можно получить при помощи командной строки. Для этого откройте командную строку (Win-R -> cmd) и выполните команду: net view localhost  Альтернативный вариант – утилита «Управление компьютером» (Win-R -> compmgmt.msc).  Здесь, в разделе «Управление компьютером — Общие папки — Общие ресурсы», также можно посмотреть список всех папок с общим доступом. Подробней в статье: 3) !!!!!!Мандатная хз что делать!!!!!!!!! 4) Запрет подключения USB флешек с помощью редактора локальной групповой политики. Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc.  Рисунок – Ввод команды Перейдите к разделу Конфигурация компьютера — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам.  Рисунок 1 – Поиск раздела Для того, чтобы запретить чтение с USB накопителя, дважды нажмите по параметру «Съемные диски: Запретить чтение».  Рисунок 2 – Открытие параметра Установите значение «Включено» и примените настройки.  Рисунок 3 – Установка значений На этом процесс будет завершен, а доступ к USB заблокирован. Перезагрузка компьютера не требуется, однако, если на момент включения ограничений накопитель уже был подключен, изменения для него вступят в силу только после отключения и повторного подключения. 7 Задание Инструкция по установке: Скачать последнюю версию программы «Eraser» с официального сайта.  Рисунок 38 – Выбор версии программы Запустить скачанный файл. Перед началом установки будет предложено установить «.NET Framework 4», если он не установлен – установить, если установлен – отказаться.  Рисунок 39 – Установка Во время выбора типа установки выберите «Typical».  Рисунок 40 – Выбор типа установки Применение программы «Eraser»: Кликнуть на требуемом файле или папке правой кнопкой мышки и в появившемся контекстном меню навести стрелку на строку с программой «Eraser» после чего во вновь появившемся списке выбрать команду «Eraser».  Рисунок 41 – Удаление файлов через контекстное меню Чтобы выполнить это из окна программы следует в левом угле кликнуть по опции «Erase Schedule», и из появившегося списка выбрать строку «New Task».  Рисунок 42 – Удаление файлов через окно программы Затем в новом окне нужно поставить радиокнопку на строку «Run immediately», и снизу слева нажать на кнопку «Add Data».  Рисунок 43 – Выбор типа затирания Во вновь появившемся окне в поле «Target type», если это файл, то оставить всё как есть, в случае с папкой надо поставить настройку «Files in Folder». После этого нажать на кнопку «Browse» которая находится рядом с полем «Settings» и выбрать желаемые данные. Всё остальное оставить как есть по умолчанию. По завершению нажать на кнопку «OK».  Рисунок 44 – Удаление папки с файлами 8 Задание Для добавления ЭП в Ворд существует несколько способов. В зависимости от типа документов и требований к его оформлению можно использовать как встроенный функционал WORD, так и стороннее программное обеспечение. Первый способ подходит в том случае, если вы работаете с документами общего типа и исходящей корреспонденции не так много. При больших объемах данных этот вариант неудобен, поскольку все манипуляции выполняются вручную. Специализированное ПО стоит денег, зато позволяет автоматизировать процессы. К тому же большинство программ дает возможность опробовать функционал в демо-режиме или предоставляет ограниченный доступ к полному функционалу. Рассмотрим конкретные примеры, как подписать Ворд-документ с помощью встроенных средств, а также используя расширения, утилиты и консольные приложения. Хотя любая версия Ворд поддерживает встроенную функцию добавления ЭП, способы того, как это делается в разных релизах, отличаются. «Заморочиться» предстоит владельцам WORD 2003. Подпись делается через системное подменю. Для этого зайдите во вкладку «Сервис», затем перейдите в «Параметры». В открывшемся меню зайдите в раздел «Безопасность» и добавьте цифровую подпись:  Рис.7 Проставление ЭП в разделе «Безопасность» После вставки ЭП программа попросит ввести пароль. Укажите код доступа к вашей подписи. Далее скрипт внесет ЭП в Ворд, после чего документ будет считаться подписанным. Версии WORD 2007, 2010, 2013, 2016 выполнены в новой, более дружественной к пользователю архитектуре, поэтому процедура выполняется проще: Поставьте курсор в ячейку; Нажмите вкладку «Макет»; В строке поиска напишите «подготовка»; Выберите «Добавить цифровую подпись»;  Рис.8 Добавление цифровой подписи Далее программа предложит сохранить документ в специализированном формате, нажмите «Да»;  Рис.9 Сохранение в спецформате Программа предложит выбрать сертификат;  Рис.10 Выбор сертификата Укажите ЭП и нажмите «Ок». После выполнения этого шага документ считается подписанным. Его копии не будут содержать ЭП, поэтому можете не переживать о несанкционированном использовании файла. Любые внесенные изменения также отменяют ЭП. |