Виртуальные локальные компьютерные сети назначение, средства формирования, организация функционирования, оценка. Курсовая. 1Виртуальные локальные компьютерные сети 4

Скачать 281 Kb. Скачать 281 Kb.

|

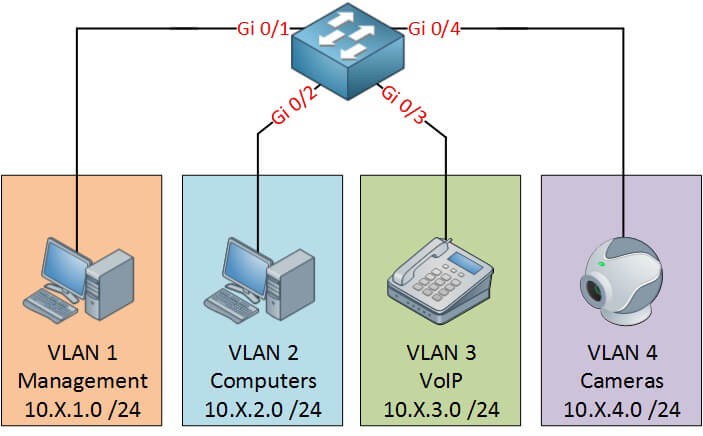

СодержаниеВведение 1 1Виртуальные локальные компьютерные сети 4 1.1 Понятие и назначение виртуальных локальных компьютерных сетей 4 1.2 Способы построения виртуальных сетей 8 1.3 Оборудование для построения виртуальных сетей 13 1.4Перспективы развития виртуальной локальной компьютерной сети и ее преимущества 16 Заключение 19 Список использованных источников 20 ВведениеVirtual local area network (VLAN) - это виртуальная локальная сеть, позволяющая делить 1 физическую сеть на некоторое количество других логических сетей, которые работают вне зависимости друг от друга. Зачем делить 1 сеть на несколько изолированных частей? К примеру, когда строят сеть для большой компании, известно, что каждый отдел хочет иметь свою собственную сеть, которая разделена от других. Конечно, можно создать отдельную физическую сеть на основе отдельных коммутаторов. Но если строить сеть огромного бизнес-центра, то мы заранее не поймем, сколько будет арендаторов, сколько квадратных метров им будет нужно. Следовательно, нужно построить одну большую сеть для всего бизнес-центра, а потом логически делить ее на отдельные части в зависимости от нужды арендаторов. Потребность в применение VLAN возникла практически сразу же после появления первых коммутаторов Ethernet. Но стоимость первых коммутаторов Ethernet была довольно высокой. При этом стоимость одного коммутатора с достаточно большим количеством портов была существенно ниже, чем стоимость двух коммутаторов с половинным числом портов. Поэтому сразу же возникла потребность при использовании одного большого коммутатора с подключенными к его портам подсетями и индивидуальными компьютерами портов конкурирующих подразделений разбить множество портов коммутатора на группы портов, используемых для подключения компьютеров различных подразделений, с обеспечением взаимной изоляции портов различных групп. Взаимная изоляция групп портов означает полную невозможность обмена трафиком между портами различных групп. Такой обмен возможен лишь через сетевые устройства более высокого уровня (маршрутизаторы), обеспечивающие развитые возможности фильтрации трафика между подсетями. Естественно, что при такой организации каждая из изолированных групп должна использовать один из своих портов для подключения к маршрутизатору. Рассмотренная потребность была вскоре реализована. При ее реализации изолированные группы портов получили название виртуальных ЛВС (LAN) или VLAN. Целью курсовой работы является характеристика виртуальной компьютерной сети, её назначение, а также рассмотрение способов построения виртуальных сетей. Задачами курсовой работы являются: Рассмотреть и изучить понятие «Виртуальная локальная сеть»; Рассмотреть назначение виртуальной локальной сети; Рассмотреть способы построения виртуальных сетей и оборудование для построения виртуальных сетей. Виртуальные локальные компьютерные сетиПонятие и назначение виртуальных локальных компьютерных сетейВиртуальной сетью называется группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети. Это означает, что передача кадров между разными виртуальными сегментами на основании адреса канального уровня невозможна, независимо от типа адреса - уникального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются по технологи и коммутации, то есть только на тот порт, который связан с адресом назначения кадра. В рамках ВЛКС осуществляется логическое объединение группы пользователей ЛКС в противоположность физическому объединению, основанному на территориальном признаке и топологии сети. Такие сети полностью ликвидируют физические барьеры на пути формирования рабочих групп «по интересам» в масштабе сети более высокого уровня, но особенно это актуально в масштабе корпоративных компьютерных сетей (ККС), поскольку реализуется возможность объединения физически рассредоточенных сотрудников компании в группы пользователей с сохранением целостности связи внутри групп. При этом обеспечивается высокая организационная гибкость в управлении компанией. Технология ВЛКС позволяет сетевым администраторам группировать разных пользователей ККС, совместно использующих одни и те же сетевые ресурсы. Разбиение корпоративной сети на логические сегменты, каждый из которых представляет собой ВЛКС, предоставляет существенные преимущества в администрировании сети, обеспечении безопасности информации, в управлении широковещательными передачами из виртуальной сети по магистрали ККС. ВЛКС имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств. Применение ВЛКС в корпоративной среде открывает ряд преимуществ перед другими способами группировки сегментов сети. К ним, прежде всего, относятся: возможность создания функциональных рабочих групп, контроль за широковещательным трафиком, повышенная безопасность информации от несанкционированного доступа. В ВЛКС сравнительно просто решаются проблемы, связанные с перемещением, добавлением и изменением. Организация ВЛКС позволяет сократить административные издержки, когда пользователи меняют свои рабочие места, и, кроме того, технология виртуальных сетей предоставляет много преимуществ для межсетевого взаимодействия. Организация рабочих групп по физическому расположению сетевых компьютеров, как это делается в сетях с разделяемой средой, зачастую создает трудноразрешимые проблемы. Приходится переносить рабочие места пользователей или передавать большие объемы информации через перегруженные маршрутизаторы. Кроме того, трудоемкость настройки маршрутизаторов делает практически нереальной задачу создания временных рабочих групп из числа удаленных друг от друга сотрудников. Коммутация ЛКС позволяет создавать виртуальные сети из групп пользователей, основываясь на их задачах, а не по физическому расположению в сети. Пользователи, оставаясь в своей рабочей группе, могут свободно перемещаться по сети. Простота приспособления ВЛКС к перемещению и добавлению узлов, а также другим изменениям в сети вместе с эффективной интеграцией традиционных ЛКС в сети АТМ повышает уровень гибкости в корпоративной сети. ВЛКС фактически являются составной частью АТМ-архитектур, поэтому сама концепция и часть технологических принципов ВЛКС уже реализованы в коммутаторах локальных сетей, которые предлагают аналогичные преимущества при соединениях через разделяемые магистрали ЛКС. Для конечных пользователей ВЛКС, как часть коммутируемой архитектуры, невидимы. Формирование ВЛКС следует рассматривать не только как решение по эффективному использованию разделяемых концентраторов, маршрутизации, коммутации или сетевого управления. Это сочетание всех этих компонентов, обеспечивающее гибкую сегментацию и высокоэффективное администрирование всей сети. ВЛКС существенно увеличивают производительность корпоративной сети за счет того, что не распространяют широковещательный трафик по всем сегментам, а помещают его внутри небольших и легко управляемых логических доменов. Такой трафик ограничивается предопределенным доменом (вся сеть разбивается на широковещательные домены), а не передается всем станциям сети. Этим достигается оптимальное распределение пропускной способности сети между логическими группами компьютеров: рабочие станции и серверы из разных ВЛКС «не видят» друг друга и не мешают один другому. Обмен данными ведется только внутри конкретной ВЛКС, поэтому компьютеры из других виртуальных сетей не могут получать трафик из этой ВЛКС. Именно поэтому в среде ВЛКС передаваемая по сети информация гораздо лучше защищена от несанкционированного доступа. [1] Важной является возможность ВЛКС создавать барьеры безопасности, ограничивать доступ отдельных пользователей, оповещать сетевого администратора о каждом нежелательном проникновении в сеть, а также контролировать размер и состав рабочих групп пользователей. Эта возможность реализуется путем сегментации сети на отдельные широковещательные группы (домены), что позволяет администраторам ограничивать число пользователей в группе и запрещать другим пользователям присоединяться к группе без разрешения от управляющего приложения сети. Такая сегментация выполняется сравнительно просто. Порты коммутатора группируются по типу приложений и привилегий доступа. Организуется защищенная группа пользователей ВЛКС, куда получают доступ приложения и ресурсы с ограниченным использованием. Любой пользователь, пытающийся проникнуть в защищенный сегмент ВЛКС, будет замечен программой сетевого управления. Если использовать списки доступа к маршрутизатору, уровень безопасности повышается. Ограничения можно накладывать по времени суток, на основе адресов рабочих станций, по типам приложений или протоколов. Возможности VLAN Используя виртуальные локальные сети, можно создавать конфигурации для решения различных задач: Объединить в единую сеть группы компьютеров, подключённых к разным коммутаторам (рисунок 1):  Рисунок 1 - Компьютеры, подключённые к разным коммутаторам Компьютеры в VLAN 1 будут взаимодействовать между собой, хотя подключены к разным физическим коммутаторам, при этом сети VLAN 1 и VLAN 2 будут невидимы друг для друга. Разделить на разные сети компьютеры, подключённые к одному коммутатору (рисунок 2)  Рисунок 2 - Компьютеры, подключённые к одному коммутатору При этом устройства в VLAN 1 и VLAN 2 не смогут взаимодействовать между собой. Разделить гостевую и корпоративную беспроводную сеть компании (рисунок 3):  Рисунок 3 - Разделение гостевой и корпоративной беспроводной сети компании Гости смогут подключаться к интернету, но не получат доступа к сети компании. [2] Обеспечить взаимодействие территориально распределённых отделов компании как единого целого (рисунок 4):  Рисунок 4 - Взаимодействие территориально распределённых отделов компании Способы построения виртуальных сетейВсе способы построения виртуальных сетей можно разбить на несколько основных схем: группировка портов; группировка МАС-адресов; добавление к кадрам меток номеров виртуальных сетей; использование стандарта LANE для образования виртуальных сетей в сетях, построенных на коммутаторах АТМ; использование сетевого уровня. Все способы за исключением последнего решают проблему создания виртуальных сетей на канальном уровне и поэтому не зависят от протоколов, работающих в сети на верхних уровнях. Последний способ требует, чтобы во всех узлах сети работал какой-либо протокол сетевого уровня - IP, IPX, AppleTalk и т.п. В этом случае концепция виртуальной сети совпадает с пониманием этого термина на сетевом уровне, то есть виртуальная сеть IP является подсетью IP, а виртуальная сеть IPX является сетью IPX. [3] Группировка портов является самым простым способом разделения VLAN. Суть этого способа состоит в том, что каждый порт коммутатора помечается номером VLAN, к которой относится этот порт. Тогда при передаче каждого кадра коммутатор проверяет, принадлежит ли получатель той же VLAN, что и отправитель. Если да, то кадр направляется по указанному MAC-адресу, иначе кадр выбрасывается. (рисунок 5) Этот способ прост и удобен для сетевого администратора. Но этот способ обладает одним серьезным недостатком. Он вызван тем, что при передаче кадра от одного коммутатора к другому (а получатель кадра может быть подключен не к тому же коммутатору, что и отправитель) информация о принадлежности источника к определенной VLAN никак не передается. Поэтому для корректного разделения VLAN необходимо связать “фрагменты” VLAN, расположенные на каждой паре соседних коммутаторов отдельным каналом, не используемым другими VLAN. При сколь либо большом количестве VLAN (а в большой сети их могут быть сотни) возникает проблема нехватки числа портов коммутатора. Поэтому на практике этот способ используется в сочетании с третьим из указанных выше способов. [4]  Рисунок 5 - Виртуальные сети, построенные на одном коммутаторе Группировка МАС-адресов. При использовании этого способа все MAC-адреса одной сети канального уровня помечаются номерами включающих их VLAN. Этот способ свободен от недостатков предыдущего. Но он требует большого объема кропотливой работы сетевого администратора, как при проведении начальной разметки, так и при ее изменениях, выполняемых при замене, добавлению и удалению компьютеров (их сетевых карт) размечаемой сети. Описанные два подхода основаны только на добавлении дополнительной информации к адресным таблицам моста и не используют возможности встраивания информации о принадлежности кадра к виртуальной сети в передаваемый кадр. Остальные подходы используют имеющиеся или дополнительные поля кадра для сохранения информации и принадлежности кадра при его перемещениях между коммутаторами сети. При этом нет необходимости запоминать в каждом коммутаторе принадлежность всех МАС-адресов интерсети виртуальным сетям. Добавление к кадрам меток номеров виртуальных сетей. В этом способе к обычному кадру локальной сети формата Ethernet, TokenRing или FDDI добавляется специальное поле для хранения номера виртуальной сети. Оно используется только тогда, когда кадр передается от коммутатора к коммутатору, а при передаче кадра конечному узлу оно удаляется. При этом модифицируется протокол взаимодействия "коммутатор-коммутатор", а программное и аппаратное обеспечение конечных узлов остается неизменным. Примеров таких фирменных протоколов много, но общий недостаток у них один - они не поддерживаются другими производителями. Компания Cisco предложила использовать в качестве стандартной добавки к кадрам любых протоколов локальных сетей заголовок протокола 802.10, предназначенного для поддержки функций безопасности вычислительных сетей. Сама компания использует этот метод в тех случаях, когда коммутаторы объединяются между собой по протоколу FDDI. Однако, эта инициатива не была поддержана другими ведущими производителями коммутаторов. [4] Новый стандарт IEEE 802.1Q определяет изменения в структуре кадра Ethernet, позволяющие передавать информацию о VLAN по сети. Стандарт IEEE 802.1p специфицирует метод указания приоритета кадра, основанный на использовании новых полей, определенных в стандарте IEEE 802.1Q. Спецификация IEEE 802.1p, создаваемая в рамках процесса стандартизации 802.1Q, определяет метод передачи информации о приоритете сетевого трафика. Стандарт 802.1p специфицирует алгоритм изменения порядка расположения пакетов в очередях, с помощью которого обеспечивается своевременная доставка чувствительного к временным задержкам трафика. Существует два способа построения виртуальных сетей, которые использует уже имеющиеся поля для маркировки принадлежности кадра виртуальной сети, однако эти поля принадлежат не кадрам канальных протоколов, а пакетам сетевого уровня или ячейкам технологии АТМ. использование стандарта LANE для образования виртуальных сетей в сетях, построенных на коммутаторах АТМ. (рисунок 6) Технология ATM (Asynchronous Transfer Mode — режим асинхронной передачи) является одной из самых перспективных технологий построения высокоскоростных сетей. Она обеспечивает максимально эффективное использование полосы пропускания каналов связи при передаче различного рода информации: голоса, видеоинформации, данных от самых разных типов устройств — асинхронных терминалов, узлов сетей передачи данных, локальных сетей и т.д. (к таким сетям относятся практически все ведомственные сети). Сети, в которых используется ATM-технология, называются ATM-сетями. Эффективность ATM-технологии заключается в возможности применения различных интерфейсов для подключения пользователей к сетям ATM. Спецификация LANE вводит такое понятие как эмулируемая локальная сеть - ELAN. Это понятие имеет много общего с понятием виртуальной сети: ELAN строится в сети, состоящей из коммутаторов (коммутаторов АТМ); связь между узлами одной и той же ELAN осуществляется на основе МАС-адресов без привлечения сетевого протокола; трафик, генерируемый каким-либо узлом определенной ELAN, даже широковещательный, не выходит за пределы данной ELAN. Кадры различных ELAN не свешиваются друг с другом внутри сети коммутаторов АТМ, так как они передаются по различным виртуальным соединениям и номер виртуального соединения VPI/VCI является тем же ярлыком, который помечает кадр определенной VLAN в стандарте 802.1Q и аналогичных фирменных решениях. Если VLAN строятся в смешанной сети, где имеются не только коммутаторы АТМ, то "чистые" коммутаторы локальных сетей, не имеющие АТМ-интерфейсов, должны использовать для создания виртуальной сети один из выше перечисленных методов, а пограничные коммутаторы, имеющие наряду с традиционными еще и АТМ-интерфейсы, должны отображать номера VLAN на номера ELAN при передаче кадров через сеть АТМ.  Рисунок 6 - Использование технологи LANE использование сетевого уровня При использовании этого подхода коммутаторы должны для образования виртуальной сети понимать какой-либо сетевой протокол. Такие коммутаторы называют коммутаторами 3-го уровня, так как они совмещают функции коммутации и маршрутизации. Каждая виртуальная сеть получает определенный сетевой адрес - как правило, IP или IPX. Тесная интеграция коммутации и маршрутизации очень удобна для построения виртуальных сетей, так как в этом случае не требуется введения дополнительных полей в кадры, к тому же администратор только однократно определяет сети, а не повторяет эту работу на канальном и сетевом уровнях. Принадлежность конечного узла к той или иной виртуальной сети в этом случае задается традиционным способом - с помощью задания сетевого адреса. Порты коммутатора также получают сетевые адреса, причем могут поддерживаться нестандартные для классических маршрутизаторов ситуации, когда один порт может иметь несколько сетевых адресов, если через него проходит трафик нескольких виртуальных сетей, либо несколько портов имеют один и тот же адрес сети, если они обслуживают одну и ту же виртуальную сеть. [5] При передаче кадров в пределах одной и той же виртуальной сети коммутаторы 3-го уровня работают как классические коммутаторы 2-го уровня, а при необходимости передачи кадра из одной виртуальной сети в другую - как маршрутизаторы. Решение о маршрутизации обычно принимается традиционным способом - его делает конечный узел, когда видит на основании сетевых адресов источника и назначения, что кадр нужно отослать в другую сеть. Однако, использование сетевого протокола для построения виртуальных сетей ограничивает область их применения только коммутаторами 3-го уровня и узлами, поддерживающими сетевой протокол. Обычные коммутаторы не смогут поддерживать такие виртуальные сети, и это является большим недостатком. По этим причинам наиболее гибким подходом является комбинирование виртуальных сетей на основе стандартов 802.1 Q/p с последующим их отображением на "традиционные сети" в коммутаторах 3-го уровня или маршрутизаторах. Для этого коммутаторы третьего уровня и маршрутизаторы должны понимать метки стандарта 802.1 Q. Оборудование для построения виртуальных сетейКоммутатор 3-го уровня - это устройство, которое совмещает функции коммутатора и маршрутизатора. Коммутатор 3 уровня - это устройство, которое пересылает трафик на основе информации уровня 3 (главным образов через mac-адрес). Коммутатор 3 уровня поддерживает все функции коммутации, а также имеет некоторые функции маршрутизации между VLAN. Он задуман, как технология для повышения производительности сетевой маршрутизации в больших локальных сетях. У коммутатора третьего уровня имеется несколько особенностей, которые отличают их от традиционных маршрутизаторов и традиционных коммутаторов, работающих только на 2-ом уровне: поддержка интерфейсов и протоколов только локальных сетей; усеченные функции маршрутизации; поддержка механизма виртуальных сетей; тесная интеграции функций коммутации и маршрутизации, наличие удобных для администратора операций по заданию маршрутизации между виртуальными сетями. [3] Коммутатор 3 уровня и маршрутизатор: сходства и различия Сходства: Коммутатор 3 уровня является как коммутатором, так и маршрутизатором: его можно рассматривать как маршрутизатор с несколькими портами Ethernet и с функцией коммутации. Коммутатор 3 уровня включает коммутацию пакетов, проверяя их IP-адреса и МАС-адреса. Таким образом, коммутаторы уровня 3 могут разделить порты на отдельные VLAN и выполнять маршрутизацию между ними. Как и традиционный маршрутизатор, коммутатор 3 уровня также можно настроить для поддержки протоколов маршрутизации, таких как RIP, OSPF и EIGRP. Различия: Аппаратное обеспечение - основное различие между коммутатором L3 и маршрутизатором. Аппаратное обеспечение внутри коммутатора 3 уровня сочетает его с традиционными коммутаторами и маршрутизаторами, обеспечивая более высокую производительность для локальных сетей. Кроме того, коммутатор 3 уровня, разработанный специально для использования в интрасетях, обычно не имеет портов WAN и обладает функциями, которыми обычно обладает традиционный маршрутизатор. Таким образом, коммутатор 3 уровня часто используется для поддержки маршрутизации между VLAN. Интерфейсы - еще одно различие между коммутатором L3 и маршрутизатором. коммутатор 3 уровня ограничен в поддерживаемых им интерфейсах. В то время, как у маршрутизатора есть больше опций, таких как SDH, SONET, E1/Т1 и т.д. Кроме того, маршрутизаторы были устройствами, которые подключали LAN к WAN, а коммутаторы были просто устройствами LAN. Принцип работы – коммутатор 3 уровня просматривает МАС-адрес хоста назначения и отправляет кадр только этому получателю. Маршрутизатор ссылается на целевой IP-адрес, а не на его МАС-адрес, поэтому он обеспечивает больше функциональных возможностей, чем простая маршрутизация пакетов, например назначение IP-адресов (DHCP) и фильтрация брандмауэра. [6] Усеченные функции маршрутизации выражаются у разных производителей по разному. Часто коммутаторы не поддерживают функции автоматического построения таблиц маршрутизации, которые поддерживаются протоколами маршрутизации, такими как RIP или OSPF. Такие коммутаторы должны работать в паре с маршрутизатором и получать от него готовые таблицы маршрутизации. По такой схеме взаимодействует коммутатор Catalist 5000 компании Cisco с маршрутизаторами этой же компании. Если же коммутатор третьего уровня поддерживает протоколы RIP и OSPF (последний в силу своей сложности реализуется в коммутаторах третьего уровня реже), то его ограниченность часто проявляется в поддержке только протокола IP, или же IP и IPX. Тесная интеграция коммутации и маршрутизации удобна для администратора и часто повышает производительность. Во первых потому, что можно определить сначала виртуальные сети на основании информации только второго уровня, например, с помощью группировки портов, а затем, при необходимости объявить эти виртуальные сети подсетями IP и организовать в этом же устройстве их связь за счет маршрутизации (рисунок 7).  Рисунок 7 - Объединение виртуальных сетей с помощью коммутатора 3-го уровня Если же коммутатор не поддерживает функций сетевого уровня, то его виртуальные сети могут быть объединены только с помощью внешнего маршрутизатора. Некоторые компании выпускают специальные маршрутизаторы для применения совместно с коммутаторами. Примером такого маршрутизатора служит маршрутизатор Vgate компании RND, изображенный на рисунке 8. Этот маршрутизатор имеет один физический порт для связи с портом коммутатора, но этот порт может поддерживать до 64 МАС-адресов, что позволяет маршрутизатору объединять до 64 виртуальных сетей. [3]  Рисунок 8 - Маршрутизатор Vgate, разработанный специально для объединения виртуальных сетей Перспективы развития виртуальной локальной компьютерной сети и ее преимуществаПреимущества ВЛКС Сокращение числа широковещательных запросов, которые снижают пропускную способность сети. Повышение безопасности каждой виртуальной сети. Работники одного отдела офиса не смогут отслеживать трафик отделов, не входящих в их ВЛКС, и не получат доступ к их ресурсам. Возможность разделять или объединять отделы или пользователей, территориально удаленных друг от друга. Это позволяет привлекать к рабочему процессу специалистов, не находящихся в здании офиса. Создать новую виртуальную сеть можно без прокладки кабеля и покупки коммутатора. Позволяет объединить в одну сеть компьютеры, подключенные к разным коммутаторам. Упрощение сетевого администрирования. При переезде пользователя ВЛКС в другое помещение или здание сетевому администратору нет необходимости перекоммутировать кабели, достаточно со своего рабочего места перенастроить сетевое оборудование. А в случае использования динамических VLAN регистрация пользователя в «своём» VLAN на новом месте выполнится автоматически.[2] До недавнего времени технология ВЛКС при своих отмеченных выше преимуществах не могла должным образом развиваться, поскольку не был принят стандарт взаимодействия коммутирующих устройств разных производителей. Фактически приходилось строить корпоративную сеть на оборудовании одного производителя, что не было приемлемым, учитывая уже используемые коммутаторы других фирм, либо нужно было покупать оборудование, поддерживающее IP-маршрутизацию (роутеры), что было экономически неэффективно. В 2000 г. был принят стандарт IEEE 802.1Q, который заложил основу для взаимодействия оборудования различных производителей, создал предпосылки к массовому использованию ВЛКС. Каждый кадр в этом стандарте несет информацию о неотъемлемой привязке к определенной ВЛКС. Основные этапы развития ВЛКС пройдены, реализован ряд специфических технологий, которые частично решают задачу расширения потребителей ВЛКС. Однако существует ряд недоработок, которые делают применение технологии ВЛКС неудобным и трудоемким в вопросах администрирования процессом. Очень большая область использования этой технологии отдается на откуп производителю оборудования. Это тормозит процесс внедрения ВЛКС и не дает возможности их использования на том уровне, который теоретически заложен в ВЛКС. Основным и важным недостатком ВЛКС является то, что для коммутаторов разных фирм возможности поддержки виртуальных сетей существенно отличаются и несовместимы между собой. Это приводит к тому, что при возникновении проблем требуется больше времени для анализа и выявления неисправного участка, уменьшается эффективность в регулировании трафика по физическим каналам. Можно утверждать, что доработка новых стандартов ВЛКС с возможностью взаимодействия между различными производителями, разработка более эффективного их применения в условиях повышенных требований корпоративных сетей к минимизации затрат на новые технологии при создании эффективных программ администрирования приведет к широкому применению ВЛКС. Если рассматривать применение ВЛКС в геологоразведочной области, то ВЛКС непосредственно необходимо использовать в геологоразведочной компании. Так как посредством ВЛКС в систему объединяются персональные компьютеры, расположенные на многих удаленных рабочих местах, которые используют совместно оборудование, программные средства и информацию. Рабочие места сотрудников перестают быть изолированными и объединяются в единую систему. Рассмотрим преимущества, получаемые при сетевом объединении персональных компьютеров в виде внутрипроизводственной вычислительной сети. Разделение ресурсов позволяет экономно использовать ресурсы, например, управлять периферийными устройствами, такими как лазерные печатающие устройства, со всех присоединенных рабочих станций. Разделение данных предоставляет возможность доступа и управления базами данных с периферийных рабочих мест, нуждающихся в информации. Разделение программных средств предоставляет возможность одновременного использования централизованных, ранее установленных программных средств. ЗаключениеТехнология ВЛКС лишь недавно вошла в официальный стандартизируемы статус, из-за чего у нее все еще проявляются проблемы с организацией сетей с помощью сетевого оборудования от разных производителей. Но, тем не менее, плюсы от ее внедрения оцениваются выше тех неудобств, на которые требуется пойти при ее организации. В ходе выполнения работы был собран и систематизирован теоретический материал по теме ВЛКС. Были выполнены поставленные задачи и выяснено, что назначение ВЛКС заключается в создании внутри локальной сети более защищенной зоны, не привязанной к конкретным станциям, обладающей возможностью гибкого управления. Так же было выяснено, что существует несколько способов построения виртуальных сетей, но сегодня в коммутаторах главным образом реализуется технология группировки портов или используется спецификация IEEE 802.1Q. Формируются ВЛКС с помощью специализированного сетевого оборудования, которое все еще имеет проблемы совместимости у разных производителей. Организация работы происходит путем настройки оборудования на разграничение трафиков между локальной сетью и виртуальной. Список использованных источниковОпределение, основные понятия, Виртуальные локальные сети. Информационная система на основе технологии VLAN // Учебные материалы онлайн - URL: https://studwood.ru/1956200/informatika/opredelenie_osnovnye_ponyatiya Технология VLAN: особенности применения // Система защиты информации - URL:https://www.smart-soft.ru/blog/tehnologija_vlan/ Стратегическое планирование сетей масштаба предприятия © Центр Информационных Технологий, 1997 - URL: http://citforum.ru/nets/spsmp/index.shtml Виртуальные локальные сети VLAN // СТ_лекция3 - URL: СТ_лекция3.pdf Базовые технологии локальных сетей // Центр Информационных Технологий - URL: http://citforum.ru/nets/protocols2/index.shtml Коммутатор 3 уровня и маршрутизатор: Что выбрать? // FS Сообщество - URL: https://community.fs.com/ru/blog/layer-3-switch-vs-router-what-is-your-best-bet.html |