Администрирование и управление ресурсами Windows Server

Скачать 3.07 Mb. Скачать 3.07 Mb.

|

|

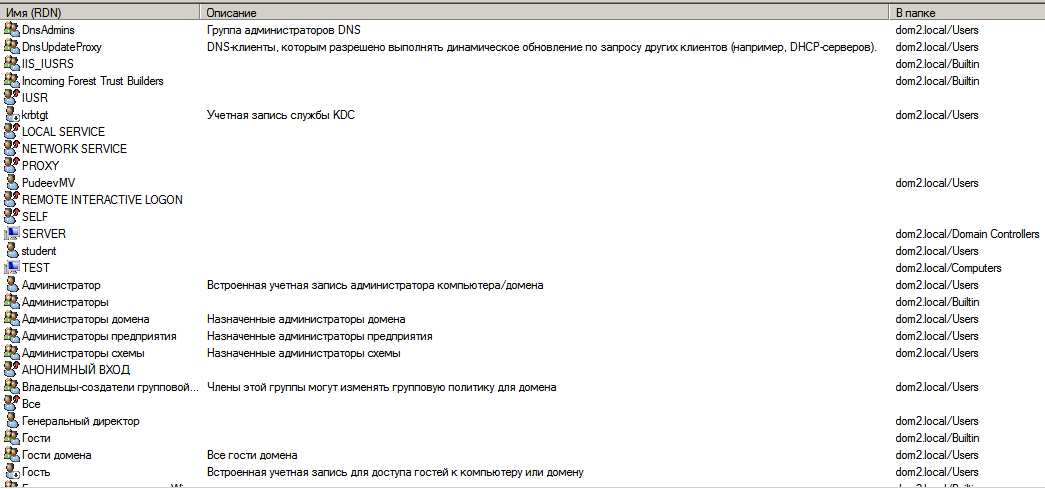

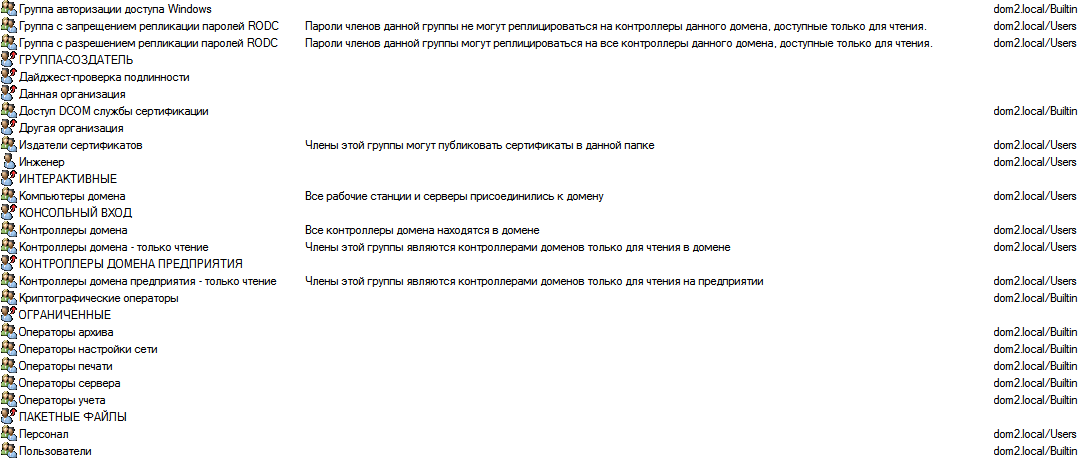

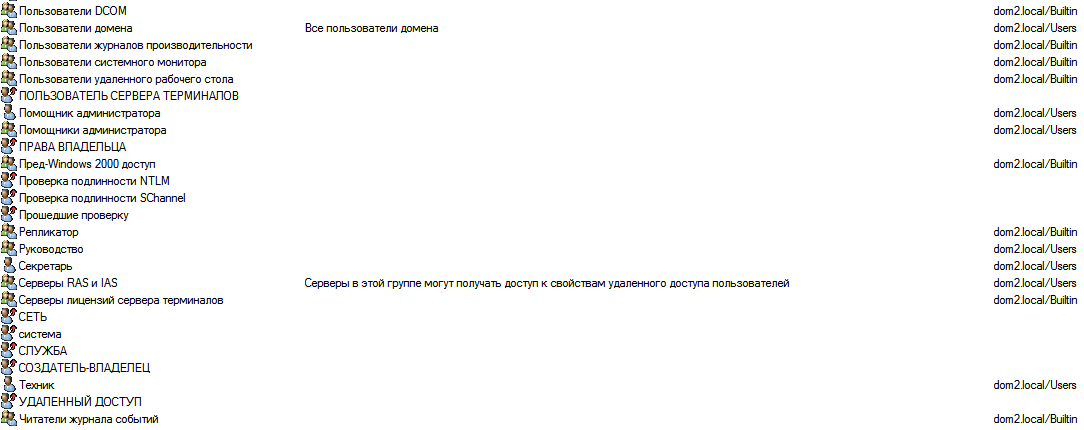

НИЖЕГОРОДСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ ИМ. Р.Е. АЛЕКСЕЕВА ИНСТИТУТ РАДИОЭЛЕКТРОНИКИ И ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ Кафедра «Вычислительные системы и технологии» Дисциплина: «Программное обеспечение вычислительных сетей» ОТЧЕТ по лабораторной работе №2 Тема: «Администрирование и управление ресурсами Windows Server» Выполнил: Студент группы 19-В1 Бубнов Е.А. Проверил: Кочешков А.А. Нижний Новгород 2022 Цель работы: Ознакомиться с основными задачами управления доступом к ресурсам, составом и назначением встроенных субъектов безопасности Windows. Изучить смысл и применение разрешений доступа файловой системы NTFS, сетевых ресурсов и других объектов безопасности. Опробовать методы управления доступом в различных модельных задачах администрирования пользователей и ресурсов в домене Active Directory. Цель: Выписать состав всех возможных субъектов безопасности, которым может быть предоставлен доступ к ресурсу. Для того чтобы посмотреть список субъектов безопасности, которым может быть предоставлен доступ к ресурсу зайду в свойства папки – безопасность – изменить - добавить – дополнительно – поиск. После чего можно увидеть список субъектов, которым может быть предоставлен доступ к ресурсу:    Вывод: рассмотрена система управления доступом к ресурсам windows. Цель: выписать и объяснить состав типов всех возможных субъектов безопасности, которым может быть предоставлен доступ к ресурсу. Рассмотрю список субъектов безопасности. Субъектам безопасности назначается доступ к ресурсу. На рис. 3 (справа) показан список субъектов безопасности. Рассмотрю состав каждого типа в виде таблицы.

Табл. 1 «Промежуточная таблица распределения объектов» Участник системы безопасности Windows — это аутентифицированный элемент, который использует ресурсы (например, файлы, принтеры), приложения или службы, размещенные на компьютерах Windows. Каждый участник безопасности имеет уникальный идентификатор, встроенный как SID. Любому объекту присваивается дескриптор безопасности. Это элемент системы, содержащий список контроля доступа ACL, где указано, какие пользователи имеют права над объектом, для каких событий системы ведется аудит. Субъектам присваивается маркер доступа, который идентифицирует пользователя, группу и определяет доступные привилегии. Встроенные участники — отдельная категория участников безопасности. Они представляют собой особые сущности, определенные заранее и управляемые подсистемой безопасности Windows. Примерами могут служить учетные записи Everyone, Authenticated Users, System, Self и Creator Owner. В отличие от типовых участников безопасности, этих участников нельзя переименовать или удалить. Невозможно также создать собственных встроенных участников безопасности; они одинаковы во всех системах Windows, хотя список встроенных участников безопасности в разных версиях слегка различается. Кроме того, встроенный участник безопасности имеет один и тот же SID в любой системе Windows. Например, SID S-1-5-10 всегда предоставляется участнику Self, а SID S-1-3-0 всегда представляет участника Creator Owner. Цель: Свести перечень субъектов безопасности в таблицу, классифицировав по типам локальных и доменных учетных записей пользователей и групп.

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||