Администрирование и управление ресурсами Windows Server

Скачать 3.07 Mb. Скачать 3.07 Mb.

|

|

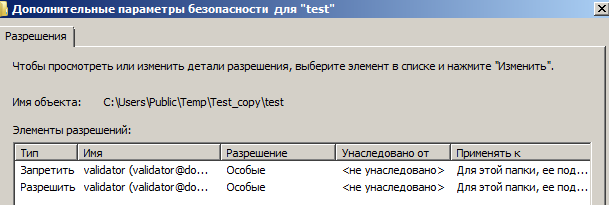

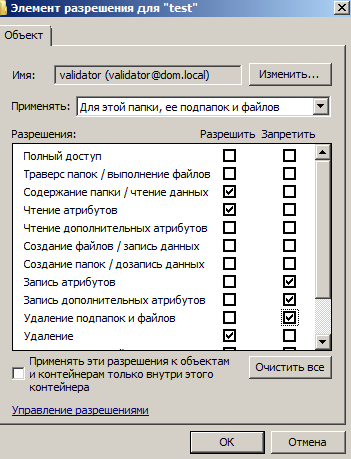

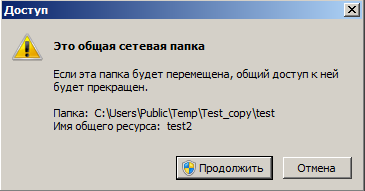

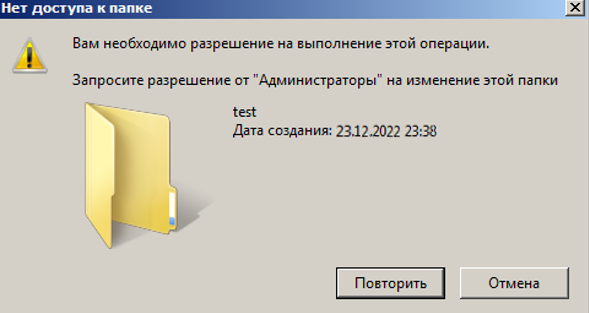

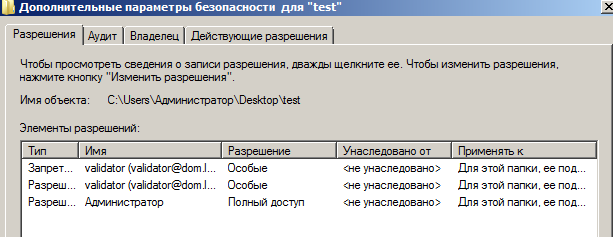

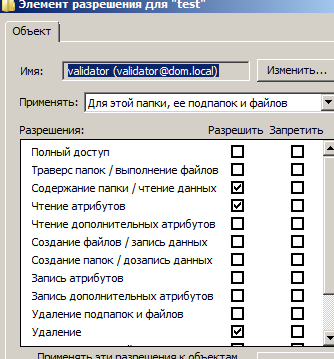

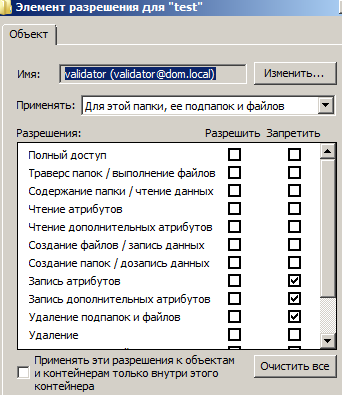

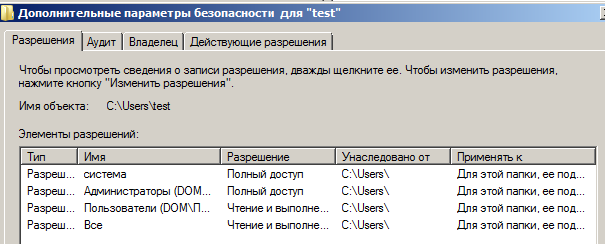

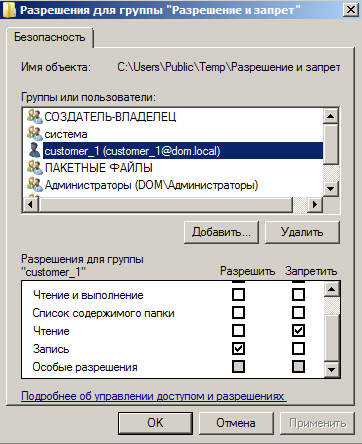

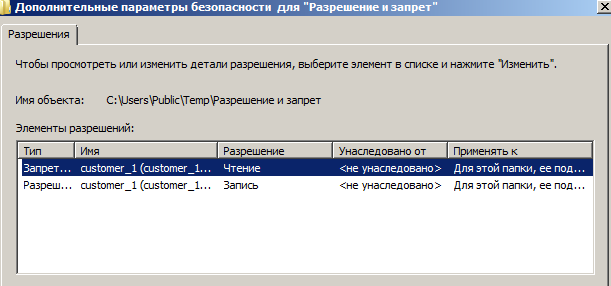

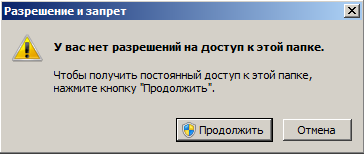

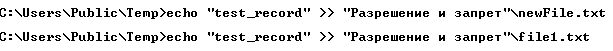

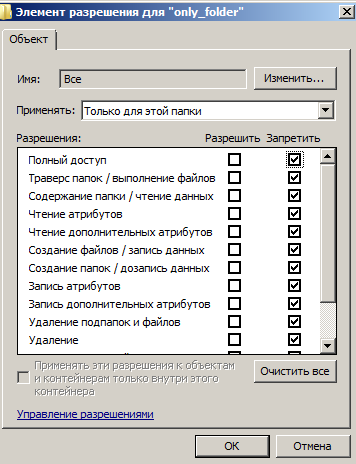

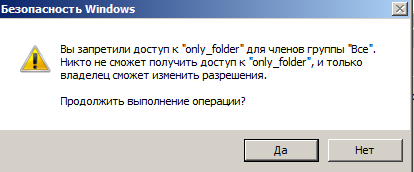

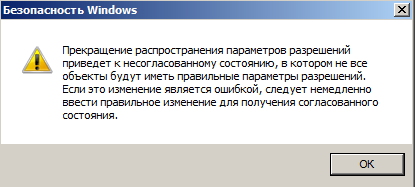

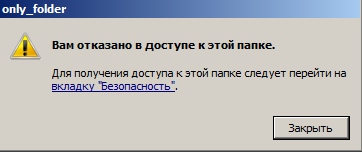

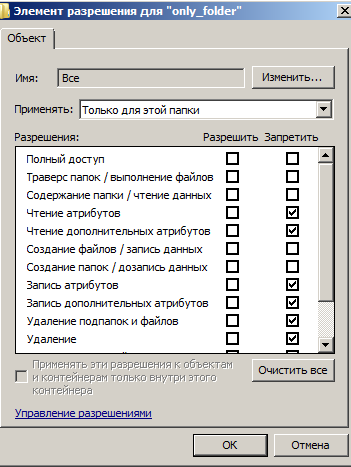

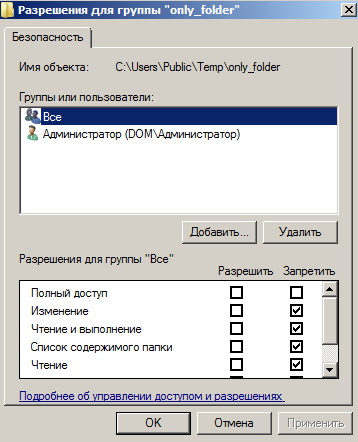

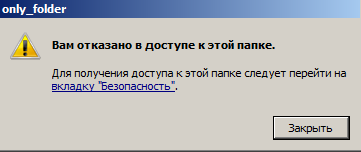

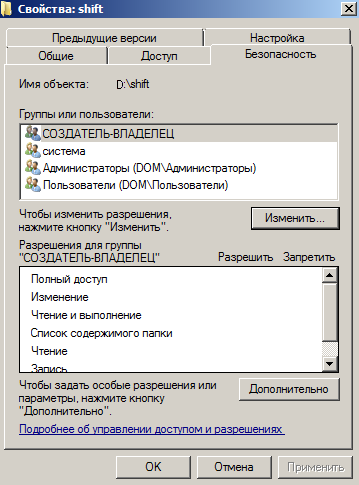

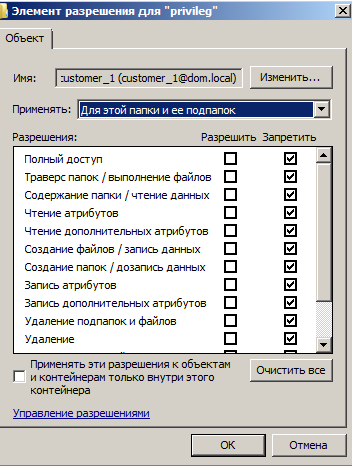

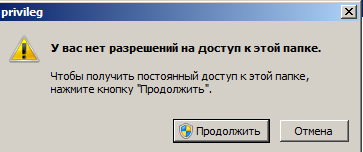

Вывод: в данном пункте разобраны разрешения NTFS: стандартные и специализированные для папок и файлов. Изучен интерфейс и особенности назначения разрешений. Большинство разрешений опробовано на практике. Рассмотрен случай преобладания запретов над разрешениями. Рассмотрена команда icacls для гибкой настройки разрешений из оболочки командной строки. Цель: соотнести различные варианты разрешений доступа к каталогам и файлам с допустимыми и запрещенными действиями над объектами файловой системы (создание, удаление, копирование, перемещение, изменение содержимого, получение информации о свойствах, смены владельца и др.) Выполнить проверки для неочевидных комбинаций разрешений, назначенных на каталог и файлы в нем. Сформировать таблицу результатов, в которой в строках перечислены варианты разрешений доступа, а в столбцах отмечены доступные операции. Исследую несколько неочевидных случаев, упущенных в предыдущих пунктах – копирование и перемещение, комбинация разрешения на запись и запрета на чтение, а также применить некоторые запреты только для данной папки, и посмотреть, к каким возможным последствиям это приведет. Цель: рассмотреть разрешения при копировании и перемещении каталога. Создаю тестовую папку с файлом. Удаляю наследуемые разрешения. Устанавливаю особые разрешения для customer_1, показанные на рис. 28.  Рис. 28 «Установка особых разрешений и запретов»   Теперь скопирую папку в другое место и проверю, что изменилось. Т  ак как, папку была общим сетевым ресурсом, то при ее перемещении доступ к ней из сети будет прекращен. Следовательно, сетевой доступ не сохраняется при перемещении. ак как, папку была общим сетевым ресурсом, то при ее перемещении доступ к ней из сети будет прекращен. Следовательно, сетевой доступ не сохраняется при перемещении.Папка создавалась Администратором, разрешения и запреты были назначены только customer_1. Поэтому получаем второе ограничение на доступ к папке (рис. 29).  Рис. 29 «Перемещение невозможно при отсутствии доступа к папке»  Результат: разрешения и запреты также переместились с папкой. Так как пришлось добавить права для администратора, то учетная запись Администратор появилась в списке разрешений (рис. 30).  Рис. 30 «Сохранение разрешений при перемещении объекта»    Однако при копировании предыдущие разрешения не сохраняются, а наследуются в зависимости от целевой папки (рис. 31).  Рис. 31 «При копировании разрешения наследуются от целевой папки»  Вывод: перемещении и копировании отличаются тем, что при перемещении ранее установленные разрешения сохраняются, а при копировании – очищаются и наследуются разрешения папки, в которую копируют объект. При перемещении необходимо, чтобы объект имел разрешение на создание (каталогов, подкаталогов и файлов), а так же разрешение на удаление. При копировании необходимо иметь лишь разрешение на создание объектов. Цель: исследовать сочетание запрета на чтение и разрешения на запись. Установим разрешение на запись и запрет на чтение для customer_1 (рис. 32). Удалим наследуемые разрешения. Теперь зайдем под учетной записью customer_1 и протестируем чтение и запись файла.  Рис. 32 «Установка разрешений и запретов для customer_1»   Как и ожидалось – зайти в папку не удалось (рис. 33).  Рис. 33 «Нет разрешения на доступ к папке»  Зная имя файла в данной папке можно попробовать записать в нее текст (рис. 34).  Рис. 34 «Успешная запись и создание файла в тестовой папке»  Также, если файла с данным именем нет – он будет создан. Действительно, так как разрешение на запись в данную папку активировано, мы можем записывать в нее файлы и изменять файлы в ней. Теперь попробую переместить готовую папку в тестовую через explorer. Перемещение удалось.  Рис. 35 «Успешное перемещение объектов в целевую папку» Теперь проверю результат (рис. 35).  Вывод: сочетание запрета на чтение и разрешения на запись возможно – пользователь не сможет просматривать содержимое папки, но сможет влиять на него. Зная имена объектов в ней, он может перезаписывать, удалять, а также возможно создание новых файлов и перемещение файлов из другого места. Цель: назначить запреты на текущую папку и исследовать результат. Н  Рис. 36 «Только для папки only_folder устанавливаются все возможные запреты для всех»  Теперь протестирую доступ к этой папке и ее перемещение.  Появилось новое окно, предупреждающее, что только владелец сможет восстановить доступ.   А теперь попробую перетащить в нее файл. Доступа к папке нет. Изменив запреты, попробую еще раз перемещение этой папки.    Перемещение папки стало возможным, копирование – нет. Еще раз убедилась в разнице перемещения и копирования. Вывод: рассмотрены неочевидные ситуации: действие разрешений при перемещении и копировании, сочетание запрета на чтение и разрешения на запись и исследовании полного запрета всем на данную папку. Составлю таблицу результатов на основе вышеизложенных наблюдений (п. 2-3). В строках будут перечислены варианты разрешений доступа, а в столбцах – доступные операции.

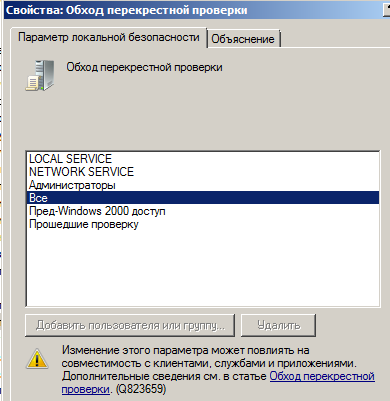

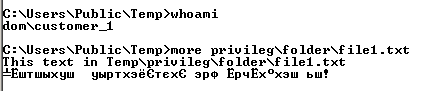

Вывод: в данном пункте были соотнесены различные варианты разрешений доступа к каталогам и файлам с допустимыми и запрещенными действиями над объектами файловой системы, разобраны неочевидные случаи и по итогу составлена таблица сопоставлений действий к разрешениям. Цель: рассмотреть свойства наследования разрешений доступа и опробовать варианты. Придумать примеры целесообразного и нецелесообразного применения наследования. На примере привилегии «Обход перекрестной проверки» показать преобладание привилегий над разрешениями. Под наследованием разрешений доступа понимается процесс установления разрешений доступа для объекта (файла, каталога) – родителя, которые будут распространяться на дочерний объект (файл, каталог). Отключение наследуемых разрешений было опробовано в предыдущих пунктах работы. Наследование разрешений упрощает и автоматизирует настройку доступа. При задании разрешений у корневого объекта – появляется возможность унаследовать эти разрешения у дочерних объектов. По умолчанию наследование разрешений доступа включено. Если же дочерний объект наследует разрешения от родительского каталога, но имеет также набор явно заданных разрешений, то явно заданные будут иметь приоритет перед унаследованными правами. Если отключить наследование у верхнего объекта-каталога (родительского), то на нижние объекты-каталоги (дочерние) данные разрешения не распространяются. Целесообразно наследование разрешений при создании сложных иерархий каталогов, где каждый верхнеуровневый каталог определяет какую-либо группу или учетную запись. Таким образом, наследование обеспечит автоматизацию процесса дальнейшей работы пользователя в данных каталогах. С другой стороны, если каталог является статическим и не подразумевается дальнейшее создание в нем подкаталогов каким-либо пользователем, например, такой каталог используется для хранения каких-либо данных, получаемых автоматически раз в период времени для дальнейшего использования пользователями, то наследование здесь неуместно. Как рассматривалось выше при копировании и перемещении наследование разрешений не одинаково. Так, при копировании объекта разрешения наследуются от целевого каталога, а предыдущие сбрасываются. При перемещении – сохраняются. Однако стоит учитывать копирование и перемещение между томами. При перемещении объекта в другой том – разрешения наследуются от целевого каталога (как при копировании). Рассмотрю на практике перемещение каталога между томами, так как копирование и перемещение в пределах одного тома уже было рассмотрено в предыдущих пунктах. Добавлю учетную запись customer_1 с полным доступом в список (рис. 37).  Рис. 37 «Тестирование перемещения разрешений каталога между томами» Р   азрешения действительно поменялись – были унаследованы разрешения целевого тома. азрешения действительно поменялись – были унаследованы разрешения целевого тома.  Рис. 38 «Проверка главенствования привилегий над разрешениями на примере обхода перекрестной проверки» Привилегии главенствуют над разрешениями. Проверить данный факт можно на привилегии «Обход перекрестной проверки». Создам каталог и подкаталог с файлом. Структура отображена ниже (рис. 38). А также установлю полный запрет customer_1. При этом дадим привилегию customer_1 «Обход перекрестной проверки».   Обход перекрестной проверки по умолчанию установлен для LOCAL SERVICE, NETWORK SERVICE, Администраторы, Все, Пред-Windows 2000 доступ и Прошедшие проверку. Протестирую привилегию перекрестной проверки (рис. 39).  Рис. 39 «Запрет на чтение содержимого папки»   Из -под оболочки командной строки выполню команду more <путь к файлу> (рис. 39, снизу). Как видно, содержимое файла было прочитано, а значит привилегии имеют первенство над разрешениями. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||