приложение А. Анализ известных методов и средств защиты информационных систем на основе двухфакторной аутентификации

Скачать 0.55 Mb. Скачать 0.55 Mb.

|

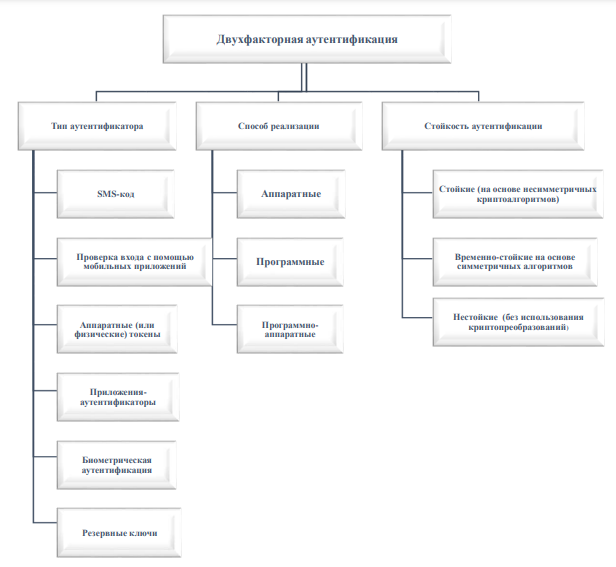

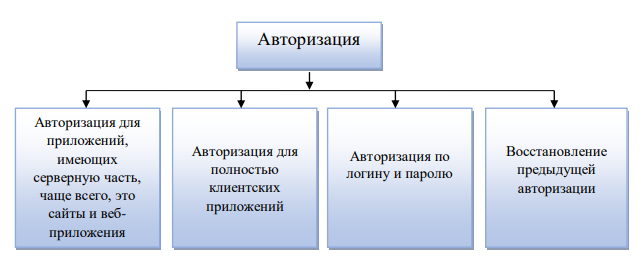

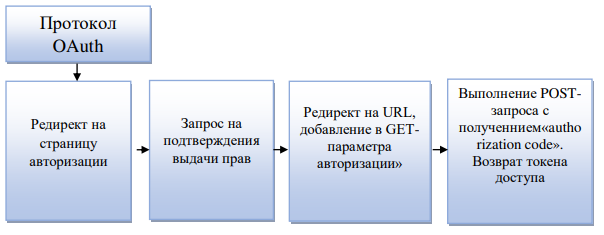

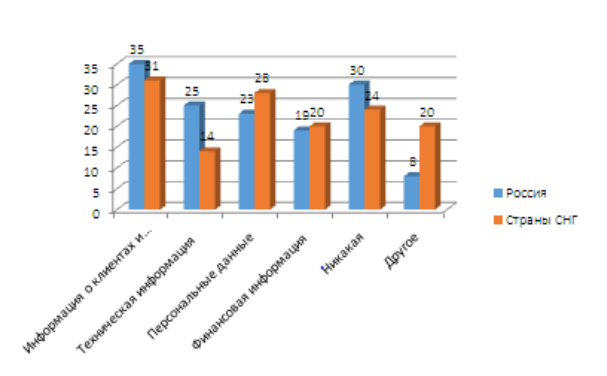

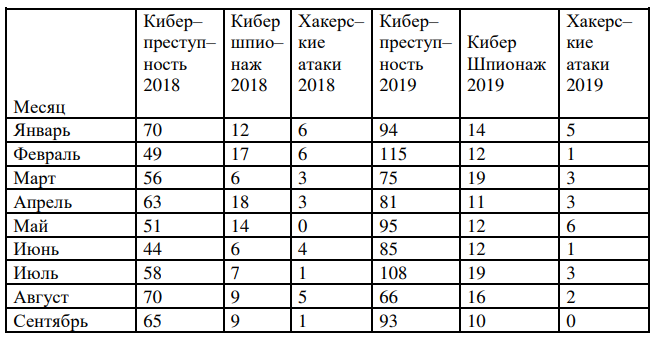

ПРИЛОЖЕНИЕ А Тема: «Анализ известных методов и средств защиты информационных систем на основе двухфакторной аутентификации» 1 Анализ известных методов и средств защиты информационных систем на основе двухфакторной аутентификации. Защита информационных систем является актуальной задачей, так как они используются для учета, обработки и хранения данных в таких системах различных компаний. Одним из основных методов защиты информационной системы является идентификация пользователя на основе дополнительного средства защиты при аутентификации. Принципы построения защиты информации в информационной системе при аутентификации пользователя на основе второго фактора. Современное общество использует информационные ресурсы, которые являются главным инструментом для обмена, передачи и хранения информации. В век глобальной информатизации, почти каждая компания любого направления использует информационные системы для электронного документооборота. Информация – это главный объект, который используется для обработки и хранения сведений. Сведения имеют конкретную цену, следовательно, приобретение данных злоумышленниками дает конкретный доход, ослабив вероятность соперничества с конкурентами. Главной целью злоумышленника является получение данных о предметной деятельности, являющихся конфиденциальными. Обычно злоумышленникам интересна информация, содержащая экономические сведения, персональные сведения сотрудника, клиента, покупателя, собственности объекта, исследование деятельности соперников, методы и средства платежных систем. Основная цель конкурентов или злоумышленников заключается во внесении изменения в структуру данных, которые циркулируют в предметах секретной заинтересованности. Подобные воздействия могут привести к дезинформации в конкретной области при работе с данными. Наиболее небезопасными считаются ликвидирование собранного массива данных в программных приложениях. В связи с рассмотренными инцидентами огромную значимость приобретает формирование результативных концепций информационной защищенности . Каждая организация, используя информационные ресурсы, проводит меры по защите данных, применяя политику безопасности компании. Защита и безопасность информационной системы заключается в сохранении целостности и конфиденциальности данных, а также мониторинге доступности к информации, для минимизации последствий, которые могут возникнуть в случае модификации или разрушения данных. В рамках защищенной системы информации нужно учитывать действия, которые предотвратят доступ, обработку или кражу информации, когда к ней осуществляется доступ или она передается по сети. Представленные данные подтверждают необходимость проведения мероприятий, связанных с защитой таких информационных ресурсов, как хранилища данных, операционные системы, программное обеспечение и другие компоненты инфраструктуры. Базы данных являются основным компонентом любой информационной системы, в которых структурируется, хранится и обрабатывается информация. База данных является структурой, состоящая из поименованных объектов, имеющих высокую структуризацию данных. Базы данных классифицируются и подразделяются по образу хранимой информации (документальные, фактографические), способу при сбережении данных (распределенные, централизованные), системе организации данных (сетевые, иерархические, табличные). В настоящее время данные могут, храниться в объектно – реляционных и облачных хранилищах. Для формирования, руководства, а также для коллективного применения баз данных многочисленными пользователями используется система управления базами данных (СУБД). Угроза взлома секретных данных, хранящихся в БД, способна послужить причиной к её невозвратной потере, вследствии чего организации имеют все шансы потерять важную информацию о финансах, клиентах и т.д. В связи с этим, необходимо обеспечить защиту информационной системы с использованием аппаратных, программных, процедурных, структурных или организационных методов защиты (рисунок 1.1).  Рисунок 1.1 – Методы защиты Организационные методы защиты используются для ограничения числа лиц, которые получают право доступа к информационной системе (ИС). Эти меры включают организацию режима доступа в ИС, мероприятия по обеспечению надежного хранения носителей информации, регламентируют 14 технологические схемы автоматизированной обработки защищаемой информации, процесс взаимодействия пользователей с информационной системой, задачи и обязанности обслуживающего персонала ИС и пользователей БД и т.д. Процедурные методы защиты делают возможным доступ к данным и передачу их только тем пользователям, которые имеют соответствующие полномочия. К указанным методам относится установление различного рода паролей пользователей, присвоение документам грифов секретности, проведение занятий с персоналом с целью повышения уровня ответственности. Наиболее часто процедурные методы защиты используются на этапах первичной обработки данных, управления процессом функционирования системы и на этапе выдачи информации пользователям. Структурные методы защиты применяются на этапах проектирования структур БД (канонических и логических). Они призваны обеспечить такую структуризацию данных, при которой распределение данных по группам и логическим записям, а также установление между ними соответствующих взаимосвязей позволяет повысить уровень защищенности хранимых данных. Процедуры анализа и синтеза структур БД и соответствующие им механизмы защиты должны обеспечивать: разделение всей хранимой информации БД на общедоступные и индивидуальные (или конфиденциальные) данные; идентификацию прав пользователей; защиту данных и взаимосвязей между ними. Аппаратные средства защиты информации представляют собой различные электронные устройства, встраиваемые в состав технических средств вычислительной системы или сопрягаемые с ними с помощью стандартного интерфейса. К аппаратно реализованным методам защиты, предназначенным для контроля обращения к данным, хранящимся в оперативной памяти, относятся блоки защиты памяти, схемы прерываний и др. В настоящее время разработаны устройства распознавания пользователей, основанные на сравнении аудиограмм их голосов, отпечатков пальцев и других индивидуальных характеристик человека (однозначно его идентифицирующих), с тем, что записано в памяти терминала. Следует отметить, что эти устройства отличаются высокой надежностью исполнения функций идентификации. Криптографическая защита информации БД может быть реализована с помощью специальной аппаратуры шифрования или кодирования. Программные методы играют важнейшую роль при создании эффективных систем защиты информационных ресурсов баз данных от несанкционированного доступа. Под программными средствами защиты понимаются специальные программы, предназначенные для выполнения функций обеспечения безопасности данных. Программные методы защиты могут быть реализованы путем включения разработанных программ в состав используемых операционных систем и СУБД, либо выделения их в 15 специальные самостоятельные пакеты программ, которые инициируются перед началом процесса обслуживания запросов пользователей . Аппаратные и программные методы защиты используются в основном на этапах обработки данных. Они обеспечивают обслуживание только пользователей, успешно прошедших идентификацию в системе; доступ к защищаемым объектам в соответствии с установленными правилами и правами; возможность изменения правил, установленных для взаимодействия пользователей с объектами защиты; возможность получения информации о сохранности и безопасности объектов защиты. При разработке современных информационных систем возникает необходимость в создании новых подходов и метода для защиты информации в базах данных. Это связано также и с тем, что постоянное ускорение роста объема данных является неотъемлемым элементом современных реалий – появились «Большие данные», обработка и анализ которых требует новых подходов, инструментов и методов, которые могут существенно отличаться от классических. При этом данные могут быть структурированными, слабоструктурированными и неструктурированными, что не позволяет эффективно управлять ими и обрабатывать традиционным образом. Большие данные, которые служат источниками для анализа, могут содержать конфиденциальную информацию. Нарушение конфиденциальности работы с такими данными может обернуться серьезными проблемами. Согласно закону Республики Казахстан «О персональных данных и их защите», три основных свойства обеспечивают действия по хранению персональных данных – её конфиденциальность, доступность и целостность. Первым барьером в инфокоммуникационных системах является парольная аутентификация, которая начала свое развитие с появлением операционных систем. Первым этапом для входа в операционную систему является аутентификация пользователя, позволяющая разграничивать права доступа. Несмотря на свою простоту применения, эта методика защиты обеспечивает безопасностьво многих организациях. Но с развитием процессов информатизации и электронного документооборота стало необходимо усложнять методы и средства защиты. Для этого стала использоваться двухфакторная аутентификация пользователя, основанная на генерации одноразового пароля, который действует определенный промежуток времени. Вопросами по созданию двухфакторной аутентификации начали заниматься в 1980–х годах, когда компания Security Dynamics Technologies запатентовала «Метод и устройство для точной идентификации личности». К 2000–м годам инфраструктура и производственные возможности были доступны для обеспечения разработки собственных средств двухфакторной аутентификации. В 2005 году пользователи стали больше задумываться о конфиденциальности и целостности своих данных, и использование двухфакторной аутентификации стала набирать обороты. Применение двухфакторной аутентификация и сейчас является актуальным и служит дополнительным барьером защиты информационной системы от 16 несанкционированного доступа. Двухфакторная аутентификация используется в банковских системах РК, а также в автоматизированных информационных системах. Преимуществом созданной системы двухфакторной аутентификации является открытость кода реализации, так как готовые приложения закрыты и, что конкретно происходит при подключении их к нашим системам неизвестно. При выборе двух разных каналов для аутентификации появляется возможность защиты пользовательских логинов от удаленных атак, цель которых – использование чужих личных или идентификационных данных. 2FA требует не только ввода имени пользователя и пароля, но и использование такой информации, которую знает только автор или информация, которая незамедлительно будет доступна только этому автору. Такие данные могут включать то, что известно вам (например, уникальное имя пользователя и пароль), принадлежит вам (к примеру, смартфон с приложением для подтверждения запроса аутентификации) или то, что является частью пользователя (например, биометрические данные – отпечаток пальца или скан сетчатки). Так, первым фактором может быть пароль, а вторым фактором то, что отправляется через приложение или уведомление на смартфон для подтверждения. В современном мире используется также более 5 миллиардов мобильных устройств, и применение телефона в качестве средства аутентификации помогает быстро решить задачи по усиленной защите, сокращению дополнительных расходов и задержкам доставки. Проблема утечки информации актуальна во всем мире и применение двухфакторной аутентификации для защиты информации послужит дополнительным барьером для злоумышленников. Методы двухфакторной аутентификации рассматриваются как механизмы усиления стойкости аутентификаторов. Двухфакторная защита достаточно надежный барьер, серьезно усложняющий доступ к чужим данным и в какой–то степени нивелирующий недостатки классической парольной защиты . Двухфакторная аутентификация используется для осуществления доступа к информационным системам, аккаунтам в социальных сетях, к почте и другим сервисам. На рисунке 1.2 представлена схема двухфакторной аутентификации, где описаны типы, способы реализации и стойкость.  Рисунок 1.2 - Схема двухфакторной аутентификации Рассмотрим наиболее распространенные типы аутентификации пользователей информационных систем и отметим их достоинства и недостатки: 1. SMS–код. После успешной авторизации пользователя, на его номер телефона поступает SMS с кодом, который действует определенный промежуток времени и вводится в аккаунт системы. Повторный вход возможен, при отправке нового SMS с кодом. Преимуществом такого метода аутентификации, является доступность, так как идет привязка к телефонному номеру пользователя, и сессия для новой генерации пароля повторяется. Недостатком является отсутствие сотовой связи, а также подмена номера. Отказ от использования SMS для обработки второго фактора заключается в небезопасности данного метода. Сотовые сети используют «SignalSystem 7» для взаимодействия между собой. Но в этой системе обнаружены серьезные Двухфакторная аутентификация Тип аутентификатора SMS-код Проверка входа с помощью мобильных приложений Аппаратные (или физические) токены Приложенияаутентификаторы Биометрическая аутентификация Резервные ключи Способ реализации Аппаратные Программные Программноаппаратные Стойкость аутентификации Стойкие (на основе несимметричных криптоалгоритмов) Временно-стойкие на основе симметричных алгоритмов Нестойкие (без использования криптопреобразований) 18 уязвимости, позволяющие перехватывать входящие вызовы и SMS абонентов. 2. Проверка входа с помощью мобильных приложений. Вход в систему осуществляется на смартфоне с установленным специальным приложением. Смартфон хранит ключ и обеспечивает вход в информационную систему. Преимущества: нет необходимости вводить пароль, не нужны сотовая связь для получения SMS сообщений и Интернет. Недостатки: если пройдет перехват частного ключа, вероятна фальсификация личного номера. 3. Аппаратные (физические) токены. Считается наиболее прочным и надежным методом двухфакторной аутентификации – USB ключ. Он имеет свой процессор, который производит генерацию одноразового пароля для аутентификации пользователя при присоединении к компьютеру. Подбор ключа зависит от определенной услуги. Преимущество: целиком независимый прибор не требует смартфона. Недостатки: прибор берется в отдельности; не все устройства обладают возможностью использовать этот способ; на один аккаунт, один токен. 4. Приложения – аутентификаторы. Производится генерация пароля на устройстве с помощью разработанной специальной программы. В период опции user приобретает первичный ключ для генерации одноразового пароля при помощи криптографического алгоритма, с конкретным сроком времени, обычно до 1 минуты. Преимущества: необходим Интернет с целью открытия сессии. Недостатки: вероятность перехвата первичного ключа, тогда правонарушитель может производить генерацию дальнейших паролей. 5. Биометрическая аутентификация. Аутентификация пользователя по его уникальным биометрическим характеристикам, таким как отпечаток пальца, структура сетчатки глаза, черты лица, голос и т.д. При регистрации биометрического аутентификатора происходит считывание и запись образца соответствующей биометрической характеристики пользователя с помощью специального считывающего устройства. Затем программный алгоритм обрабатывает полученный образец, и система сохраняет его в качестве шаблона в базе данных. При последующей аутентификации, когда пользователь предъявляет биометрический идентификатор, система сравнивает предоставленный идентификатор с шаблоном с помощью алгоритма сопоставления. Пользователь признается легитимным и получает доступ только в том случае, если степень схожести предоставленного идентификатора с сохраненным в базе данных шаблоном удовлетворяет установленному пороговому значению. Преимущества: идентификатор неотделим от человека, его нельзя забыть, потерять, передать. Проверив идентификатор, можно говорить о том, что был идентифицирован именно этот человек. Недостатки: необходимость наличия определенных окружающих условий для проведения биометрической идентификации, могут возникать ситуации, когда биометрические 19 идентификаторы повреждены или недоступны для считывания, а так же не дешевая стоимость сканеров. Резервные ключи. Это запасной вариант, используемый в случае потери мобильного телефона, который служил элементом защиты, так как принимал одноразовые коды подтверждения для входа в информационную систему. При работе с двухфакторной аутентификацией производится настройка, позволяющая получать резервные ключи для применения их во внеплановых ситуациях. Анализ современных информационных систем подтверждает необходимость использования двухфакторной аутентификации, как дополнительного барьера защиты доступности, целостности и конфиденциальности хранимых и обрабатываемых данных в информационной системе. Методы приложения – аутентификаторы и проверка входа с помощью мобильных приложений являются более защищенными, практичными и удобными для программной реализации информационной системы двухфакторной аутентификации. В связи с этим, разработке этих методов посвящены исследования диссертационной работы. Использование этих методов позволит усилить защиту информации, хранящейся в информационной системе. 1.2 Алгоритмы и протоколы аутентификации с использованием одноразового пароля Двухфакторная аутентификация позволяет обеспечивать более высокую степень защиты по сравнению с однофакторной аутентификацией, при которой пользователь предлагает только один фактор, обычно пароль, который используется для контроля доступа к чувствительным системам и данным. Предлагаемая в диссертации система двухфакторной аутентификации состоит из двух этапов. На первом этапе аутентификации пользователь вводит свой логин и пароль. При успешном прохождении этого этапа необходимо пройти второй этап, на котором рассматривается генерация одноразового пароля на основе программы аутентификации и смартфона. Рассмотрим основные протоколы, которые используются в диссертационном исследовании. OAuth–сервер от DnC (OAuthSD) – это сервер аутентификации, который реализует протокол OAuth и систему OpenID Connect. OpenID – открытая децентрализованная система, позволяющая использовать единый аккаунт пользователя для аутентификации web приложений не связанных друг с другом. Благодаря централизации аутентификации приложений и пользователей сервер OpenID Connect позволяет полностью контролировать доступ к конфиденциальной информации. OAuth – протокол авторизации, предоставляющий конкретному сервису или программе полномочия на допуск к пользовательскому ресурсу на другом сервисе или программе. Протокол OAuth дает возможность без указания данных для авторизации использовать стороннюю программу, а также 20 позволяет выдавать набор прав при настройке. Он базируется на применении веб – технологий, запросов и редиректив HTTP, это дает возможность использования на разных платформах, если имеется глобальная сеть Интернет и браузер. Протокол OAuth имеет общую структуру работы: доступ для авторизации; применение к ресурсам защиты. Итогом авторизации считается «токен доступа» – конкретный ключ, позволяющий предоставить доступ к защищенным ресурсам. Протокол HTTPS дает возможность обратиться к ним, указав его в заголовках или в качестве одного из параметров полученного токена доступа. Виды авторизации представлены на рисунке 1.3.  Рисунок 1.3 – Виды авторизации Общий принцип работы с протоколом OAuth заключается в следующих шагах (рисунок 1.4).  Рисунок 1.4 – Работа с протоколом OAuth Безопасность OAuth основана на использовании криптографического протокола SSL, который обеспечивает защищенную передачу информации в Интернете. Защищенность передачи является необходимой в работе высоко нагруженных систем. Большинство современных систем аутентификации основываются на применение функций вычисления хеш, которые вычисляют хеш на основе входной строки для дальнейшего использования в системе кодирования. В качестве входной строки для хеш–функции могут быть использованы такие данные учетных данных пользователя (логин, пароль), текущее время, дополнительная секретная строка и т.д. Для разработки приложений с использованием функции хеширования в Республики Казахстан используется стандарт СТ РК ИСО/МЭК 10118–1–2006 «Информационная технология. Методы защиты информации. Хеш–функции. Часть 1. Общие положения, Часть 3. Специализированные хеш–функции». Хеш–функция является односторонней функцией, реализуемой средствами симметричного шифрования путем связывания блоков электронного сообщения. Результат шифрования результирующего блока (зависящего от всех предыдущих) является результатом выполнения хеш– функции (или хеширования), т.е. хеш–значением. При идентификации/аутентификации пользователь вводит пароль, а по каналу связи высылается его хеш–значение (далее хеш). Проверяющая система сравнивает этот введенный хеш с хранящимся в информационной системе хешом этого пользователя. В случае совпадения их значений разрешается доступ к системе. В системе не хранятся пароли для повышения ее защищенности, но в этом случае возможен перехват хеш для аутентификации. Для реализации алгоритма двухфакторной аутентификации используется функция SHA256. Эта функция использовалась для вычисления хеша в виду ее особенностей. Изменение одного бита входной строки влияет на все биты вычисляемого хеша, что позволяет исключить вычисляемую зависимость получаемого хеша от входной строки. Рассмотрим основные алгоритмы аутентификации, которые используются в диссертационном исследовании. HOTP (HMAC – Based One – Time Password Algorithm) – алгоритм защищенной аутентификации с помощью использования одноразового кода, основанного на SHA–1. Он является алгоритмом односторонней аутентификации, который подразумевает аутентификацию клиента на стороне сервера. Алгоритм впервые формально описан командой IETF (Internet Engineering Task Force), которая занимается развитием глобальной сети Интернет, в декабре 2005 года. Параметром, отвечающим за динамику генерации паролей, является факт генерации или само событие. Каждый раз при создании нового пароля счетчик событий увеличивает значение на единицу. Именно такое монотонное возрастающее значение используется как основной параметр алгоритма. Вторым параметром, отвечающим за генерацию одноразовых паролей, является симметричный ключ, которому необходимо быть уникальным для каждого клиента и в тоже время закрытым от всех, кроме сервера и самого клиента. Системы защиты, построенные с использованием 22 HOTP, обладают высокой степенью надёжности. HOTP устойчив к широко распространённым криптографическим атакам. Алгоритм HOTP основан на увеличении значения счетчика и статического симметричного ключа, публичному токену и валидации предоставления услуг. Для того, чтобы создать значение HOTP, используется HMAC Алгоритм SHA–1– алгоритм защищенной аутентификации с помощью использования одноразового кода, это требование, которое установлено в RFC 2104(Request for Comments), документ, содержащий стандарт работы глобальной сети Интернет. Так как значение вычисления HMAC–SHA–1 составляет 160 бит, нужно уменьшить значение, установленное пользователем (формула 1.1). HOTP (K, C) = Truncate (HMAC-SHA-1 (K, C)), (1.1) где Truncate – функция, которая преобразует HMAC-SHA-1значение в значение HOTP; K – ключ; C – счетчик. Значения, выдаваемые генератором HOTP, рассматриваются как большой обратный порядок байтов. Генерация значения HOTP включает 3 этапа, представленные в выражениях (1.2) – (1.5). 1: Генерация значения HMAC-SHA-1: HS = HMAC-SHA-1 (K, C), (1.2) где HS является 20–байтовой строкой. 2: Генерация 4–байтовой строки (динамическое усечение): Sbits = DT (HS), (1.3) где DT возвращает 31–битную строку. 3: Вычислить значение HOTP: Snum = StToNum (Sbits), (1.4) где Snum – преоразование в число в 0 ... 2 в степени 31 -1 Return D = Snum mod 10 ^ Digit , (1.5) где D – число в диапазоне 0 ... 10 в степени {Разряд} -1. Функция усечения выполняется во 2–м и 3–м этапах, то есть производится динамическое усечение и сокращение по модулю 10. Цель этих преобразований состоит в том, чтобы извлечь 4–байтовый динамический двоичный код из 160 – битного (20 – байтового) результата HMAC–SHA–1. 23 Необходимость маскировки самого значительного бита P состоит в том, чтобы правильно производились вычисления по модулю. Некоторые процессоры могут производить данные операции различно, отмечая подписанный бит, очищая расплывчатость. Шестизначный код считается наименьшим. TOTP (Time–based One–Time Password Algorithm) – алгоритм создания одноразовых паролей для защищенной аутентификации (2008 г.). Он также, как и HOTP, является алгоритмом односторонней аутентификации, в котором сервер удостоверяется в подлинности клиента. В отличие от HOTP в нем параметром, отвечающим за динамику генерации паролей, является время. Используется временной интервал с установленными границами, а не конкретное время. Концепция одноразовых паролей вкупе с современными криптографическими способами применяется с целью осуществления достоверных систем удаленной аутентификации. Алгоритм создания одноразовых ключей является стабильным к криптографическим атакам, предположение взлома есть. Например, возможен такой вариант атаки как «человек посередине», это когда злоумышленник изменяет связь между передающими сторонами, которые считают, что они непосредственно общаются друг с другом. Реализация TOTP может использовать функции HMAC–SHA–256 или HMAC–SHA–512,основанные на хеш-функциях SHA–256 или SHA–512. Алгоритм TOTP является вариантом алгоритма HOTP, основанный на представлении счетчика, как фактора времени (формула 1.6). TOTP = HOTP (K, T), (1.6) где T – целое число, которое представляет промежуток времени между начальным значением и текущим системным временем; K – ключ. Тогда формула 1.7 будет следующая: T = (Текущее время ОС - T0) / X, (1.7) где Т – представляет количество временных шагов X между начальным T0 и текущим временемоперационной системы (ОС). Например, если текущее время ОС составляет 59 секунд и значение T0 = 0, а временный шаг X = 30 то получим, T = 1. Если текущее время ОС составляет 60 секунд, с теми же параметрами T0 = 0 и временным шагом X = 30, тогда получим T = 2. Реализация данного алгоритма должна поддерживать значение времени T, большего, чем 32–разрядное целое число. Значения системных параметров X и T0 предварительно устанавливаются в течение процесса обеспечения, и передается между проверяющим верификатором, как часть шага инициализации. Поток обеспечения выходит за рамки этого 24 документа. По умолчанию предлагается шаг = 30 секундам в качестве баланса между безопасностью и удобством использования. Описанные алгоритмы задают фундамент для разработки одноразовых паролей защищенной аутентификации, и используется для реализации. 1.3 Атаки и средства защиты информационных систем Согласно статистике компании InfoWatch, количество утечек данных в мире беспрерывно растет, за 2019 год 1748 случаев утечек конфиденциальной информации – что на 22,5% больше, чем за аналогичный период 2018 г. (рисунок 1.5). Объемы скомпрометированных данных растут из–за увеличения «мощности» внешних и внутренних утечек. При этом утечки по всем каналам, кроме сетевых, зачастую просто не фиксируются. Группа компаний InfoWatch (Россия) специализируется по защите корпораций от утечек информации и от целевых атак извне, а также контролирует российский рынок систем защиты конфиденциальных данных. В мире за 2019 год каналом утечки доминирует сеть 70%, а в России 62%. Из организаций финансового сегмента по типу инцендентов за 2019 год в мире неквалифицированная утечка составила 79,8%, мошенничество с использованием данных 19,3%, превышение прав доступа 0,9%. Наружные атаки, приведшие к десяти из двадцати зафиксированных «мега–утечек», из них 8,74 миллиардов дискредитированных записей (97% общего количества). В 41 вариантах размер дискредитированных данных превысил 1 миллион записей. В 44,8% утечек виновными оказались работники организаций, в 2% руководители организаций, а также избранные пользователи.  Рисунок 1.5 – Количество утечек информации в 2008-2019 гг. Защита баз данных начинается с тщательного анализа неучтенных уязвимостей при их осуществлении. Нередко фактом потери или взлома имеют все шансы быть неучтенные или не функционирующие на надлежащем уровне стандартные методы обеспечения безопасности информации, хранящейся в базах данных, в связи с тем, что СУБД устанавливается в совокупности с другими приложениями (операционными системами и серверами). Вопросы обеспечения информационной безопасности в БД привлекают внимание исследователей как в Казахстане, так и за рубежом. Из отчета компании TAdviser выявление инциндентов информационной безопасности за 2018 – 2019 год: 54% программы – вымогатели, 52% DDOS, 39% целеноправленные атаки, 39% фишинг, 31% мобильное мошенничество, 23% хищение финансов через интернет – банкинг, 16% криптомайнеры. По данным компании PositiveTechnologies в 2019 году для хакеров наиболее привлекательной является информация о персональных данных (60%), учетные записи и парольная информация для доступа к различным сервисам и системам, в том числе и к онлайн – банкам частных лиц. По данным этой же компании выделены распространенные уязвимости: использование устаревших версий программного обеспечения и отсутствие актуальных обновлений безопасности для операционных систем; множественные ошибки конфигурации (в том числе избыточные привилегии пользователей и программного обеспечения, а также установку паролей локальных администраторов через групповые политики); использование словарных паролей привилегированными пользователями; отсутствие двухфакторной аутентификации для доступа к критически важным системам. Исследования по практической безопасности за 2019 г. показали, что механизмы использование двухфакторной аутентификации в онлайн – банках и веб – приложениях недостаточно надежны, выявлены 77% уязвимостей . Эти данные подтверждают необходимость использования надежной проверки подлинности пользователя на базе двухфакторной аутентификации для повышения уровня безопасности. По данным исследования инцидентов безопасности Verizon’s Data Breach Investigations Report (DBIR) в 2019 году 95% нарушений включают использование украденных персональных данных. Стандартные процедуры безопасности (особенно онлайн) требуют простого ввода имени пользователя и пароля, и преступники могут с легкостью завладеть персональными данными пользователя – личной и финансовой информацией – с целью дальнейшего ее использования для совершения мошеннических действий, в основном в сфере финансов. По данным компании «СёрчИнформ» в 2019 году 59% российских компаний столкнулись с утечками информации и 50% страны СНГ (рисунок 1.6). Как видно из приведенных данных, эта проблема актуальна для всего мира. Большой процент утечки приходится на информацию о клиентах и сделках, техническую информацию, а так же персональные данные. Некоторые компании скрывают подобные инциденты и не делают никаких оповещений об утечках информации в их компаниях. Таким образом, возникает проблема защиты конфиденциальной информации от атак злоумышленников. Одним из средств защиты информации является парольная защита с использованием второго фактора.  Рисунок 1.6 – Данные об утечках информации за 2019 год Двухфакторная аутентификация от Infobip решает данную проблему с помощью SMS – сообщения, отправляемого на мобильный телефон, и Голосовых технологий. Использование в качестве второго фактора авторизации SMS – сообщение не является самым безопасным решением. Телефонный номер может быть привязан всего один, а значит и подтверждающее устройство будет одно: при нахождении в зоне неуверенного приема SMS – сообщение от сервиса может не прийти; номер могут украсть вместе с телефоном или попытаться сделать его дубликат для авторизации вместо хозяина телефона; могут быть проблемы с авторизацией в заграничных поездках, например, SMS – сообщение долго доходит, роуминг не работает или вместо родной карты решили использовать местную. Всех этих неудобств можно избежать при использовании специальных сервисов и приложений, которые могут выступать вторым фактором авторизации. Любая компания, хранящая и обрабатывающая информацию в базах данных (БД), может столкнуться с хищением конфиденциальных сведений. Для проведения атак на информационные системы злоумышленники используют широкий спектр «технологий» – DDoS атаки, получение несанкционированного доступа путем компрометации учетных записей пользователей, вредоносное программное обеспечение различных типов, взлом службы доменных имен и приложений. Значительная доля успешных внешних атак на информационные системы была проведена при помощи SQL–инъекций. Проведен анализ кибератак за 2018–2019 год в мире, результаты которого приведены в таблице 1.1 и на рисунке 1.7.  Таблица 1.1 – Мировые кибератаки за 2018-2019 год  Рисунок 1.7 – Кибератаки за 2018-2019 год По ОСИ «X» указано количество кибератак, а по ОСИ «Y» число месяцев. Как видно из приведенных данных, эта проблема кибератак является актуальной. Киберпреступность усиливается с каждым годом, в связи, с чем возникает необходимость также увеличении применения средств защиты. В данной таблице представлены данные за 2018-2019 годы, так как отчет за 2020 год выходит в первой декаде 2021 года. Рассмотрим атаки на хеш – функции. Существуют различные виды атак на хеш – функции: например, словарная атака – метод вскрытия информации путем перебора, где за основу множества паролей взяты слова, которые загружаются в словари; метод грубой силы – перебор хешируемых значений; пародокс «день рождения»; метод поиска коллизий; метод встречи посередине и т.д. Отметим также, что хеш – функция в данной работе используется только для определения координат тригонометрической функции и её параметров. При вычислении значения этой функции генерируется одноразовый пароль. Рассмотрим некоторые компании, которые предоставляют услуги по защите информации, хранящейся в БД. IBM SecurityGuardium. Предотвращение утечки информации из баз данных, хранилищ данных и сред больших данных, таких как Hadoop, обеспечивает целостность информации и автоматизирует контроль соответствия в гетерогенных средах. Решение защищает структурированные и неструктурированные данные в базах данных, средах больших данных и файловых системах от угроз и обеспечивает соответствие требованиям. Также предоставляет масштабируемую платформу, которая обеспечивает непрерывный мониторинг структурированного и неструктурированного трафика данных, а также применение политик для доступа к конфиденциальным данным в масштабах всего предприятия. Компания Imperva. Известная компания, занимающаяся защитой веб приложений и систем управления базами данных. Основная цель работы компании заключается в проведении мониторинга и контроля данных, которая осуществляет проверку потока информации от хранилища на сервере до приложения обработки. Imperva Database Security Secure Sphere. Основной вид деятельности – организация защиты информации хранящейся в базе данных, цель– обеспечение доступности и целостности работы с данными в информационной системе. Компания предоставляет услуги по оптимизации решений для обеспечения защиты базы данных, за счет проведения анализа и сканирования сетевой активности при помощи агентов приложений. McAfee DataCenter Security Suite for Databases. Предоставляет возможность получать полную информацию об общем состоянии и уровне защищенности баз данных. Это программное решение для защиты баз данных не требует ни внесения изменений в архитектуру, ни установки дорогостоящего оборудования. В режиме реального времени решение обнаруживает и 29 блокирует попытки атак и вторжений без необходимости отключать базы данных и тестировать приложения. McAfee Vulnerability Manager for Databases. Осуществляет автоматическое обнаружение базы данных, имеющейся в вашей сети, определение установок новейших пакетов исправлений, проведение проверки на наличие распространенных уязвимостей. Trustwave AppDetectivePRO. Сканер хранилищ данных и больших данных, предоставляет возможность обнаружить ошибки в настройках, выявить трудности контроля доступа и идентификации пользователя, отсутствующие патчи и небезопасные композиции опций, могут являться основой для DoS– атак, распределения привилегий пользователя и недопустимому изменению информации. Простота установки и интуитивно понятный интерфейс AppDetectivePRO не требует от пользователя экспертных знаний в области баз данных. Всего за несколько минут можно мгновенно проанализировать состояние безопасности, получить оценку рисков и составить отчет о соответствии требованиям для любых БД и хранилищ BigData – как локальных, так и облачных. AppDetectivePRO является прекрасным дополнением к другим сканерам сетей и приложений. DbProtect: платформа для обеспечения безопасности данных, позволяющая мгновенно выявлять ошибки в конфигурации, проблемы идентификации и контроля доступа, недостающие патчи и опасные комбинации настроек, способные привести к атакам типа «повышение привилегий» или «отказ в обслуживании» (DoS–атакам), утечкам и несанкционированному изменению данных. За счет использования многопользовательской ролевой модели доступа и распределенной архитектуры с инструментами аналитики и отчетности корпоративного класса DbProtect защищает все реляционные СУБД и хранилища BigData в инфраструктуре компании, развернутые как локально, так и в облаке. FUDO SECURITY – ведущая польская компания, поставщик инновационных решений в области ИТ–безопасности. Компания специализируется на управлении привилегированным доступом, аутентификации и авторизации пользователей, а так же проверке зашифрованного SSL/TLS трафика. FUDO PAM – эффективное управление и контроль привилегированных пользователей. FUDO PAM – передовое решение, доступное в виде физического или виртуального устройства. Запись сессии, проактивный мониторинг на основе искусственного интеллекта, современное хранилище паролей и бизнес-аналитика – все это в одном устройстве, которое устанавливается за пару часов. Все перечисленные компании предоставляют недешёвые услуги, в связи с этим ни каждая компания может себе позволить ихиспользовать. Для решения проблем, связанных с безопасностью данных компании, обычно находят более выгодный и удобный вариант решения проблемы. В настоящее время практически все наиболее значимые ресурсы и сервисы используют 2FA. На первом этапе аутентификации пользователь вводит свой логин и пароль, при успешном прохождении этого этапа необходимо пройти второй этап. В качестве второго этапа используется OTP аутентификация по средствам SMS или email рассылки, либо с использованием программного генератора паролей, установленного на мобильное устройство. В связи с этим рассмотрим несколько наиболее популярных аутентификаторов и их возможности. Несмотря на то, что базовая функция у всех приложений одна и та же – создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса. 1. Google Authenticator. Поддерживаемые платформы: Android, iOS. Google Authenticator является приложением, созданным для аутентификации пользователя на основе второго фактора. Google Authenticator не имеет настроек, что облегчает работу данного приложения. 2. Duo Mobile. Поддерживаемые платформы: Android,iOS. Duo Mobile имеет ряд преимуществ: таких как простота в использовании, минималистичен и не требует дополнительных настроек. Для отображения кода необходим токен. 3. Microsoft Authenticator. Поддерживаемые платформы: Android, iOS. Данное приложение имеет возможность производить настройки токена, так что при запуске токен может быть скрыт. Microsoft Authenticator – прост в использовании и является высокофункциональным. 4. FreeOTP. Поддерживаемые платформы: Android, iOS. Программное обеспечение с открытым кодом. Размер приложения равен 750 Кбайт для платформы iOS, является минимальным из всех. Приложение Google Authenticator имеет размер равный 14 Мбайт, Authy равен 44 Мбайта. У приложения FreeOTP есть возможность производить настройку токена в ручную, что у других отсутствует. 5. Authy. Работает на платформах Android, iOS, Windows, macOS, Chrome. Это приложение позволяет использовать облачные сервисы для хранения токенов, что является преимуществом. Облачные сервисы позволяют из любых устройств предоставить доступ к токену. Обязательным является то, что приложение использует аккаунт, привязанный к телефонному номеру и без этого работа невозможна. 6.Яндекс.Ключ. Поддерживаемые платформы: Android, iOS. «Яндекс. Ключ» также как и приложение Google Authenticatorне имеет необходимости производить регистрацию при входе. Приложение имеет возможности такие как использование облака Яндекс для хранения резервных токенов. Основными характеристиками приложений аутентификаторов являются: 1.Независимость – предполагает существование канала связи, которым может являться интернет или оператор сотовой связи; 2.Потребность синхронизации – данное качество подразумевает потребность декодирование с сервером аутентификации. Устройство генерации 31 одноразовых паролей (OTP) функционирует самостоятельно, однако возможно нарушениево времени, в этом случае полученный пароль не будет достоверным и необходимо сгенерировать его заново; 3.Восстановление автоматизации – позволяет определить доступность возобновления к сервису аутентификационного прибора, не прибегая к помощи IT специалистов, это будет возможно в случае автоматического кода восстановления; 4.Вспомогательный метод аутентификации – демонстрирует, имеется ли услуга безубыточного способа аутентификации, кроме применения приложения на смартфоне. К примеру, не имея мобильный телефон при себе, можно воспользоваться списком одноразовых кодов для входа в сервис определенной информационной системы; 5.Защита приложения паролем – отражает, реализован ли механизм парольной защиты для самого мобильного приложения; 6.Ввод данных с клавиатуры – наличие этого свойства говорит о том, что сервис требует введения каких– либо данных с помощью клавиатурного ввода. Например, для использования какого–либо сервиса необходимо сначала ввести свой логин и пароль, а потом ввести код аутентификации, полученный из мобильного приложения; 7.Применимость к другим системам – этот пункт говорит о том, что одно приложение может использоваться для аутентификации на различных ресурсах. Так же подразумевается возможность добавления новых систем; 8. Необходимость регистрации – если присутствует данное свойства, то сервис, предоставляющий услугу, подразумевает предварительную регистрацию на нем. Другими словами, создание аккаунта с заданием логина и пароля и, возможно, с заполнением других данных; 9. Передача секретов сервису – этот параметр говорит о том, что сервис хранит секретную информацию пользователя, используемую для его аутентификации. Характеристики приложений двухфакторной аутентификации описанные выше представлены в таблице 1.2 Рассмотрев готовые решения по двухфакторной аутентификации, можно сделать вывод, что главным недостатком использования готовых решений является использование одного набора генерации для всех подключений, а также вероятность контроля и доступ к информации фирмой разработчиком. Готовые решения имеют закрытый код и проследить за работой алгоритма невозможно, есть вероятность того, что все данные пользователя могут быть доступны. При подключении готового решения 2FA с привязкой к аккаунтам, нам не дает полной защиты, в связи с этим, необходимо разрабатывать отечественные системы защиты 2FA, в которых код алгоритма будет открыт и его можно просмотреть. Это позволит усилить защиту данных в информационной системе. Большинство компаний, имеющих доступ к конфиденциальной информации, личным данным, особенно, финансовым, стремятся максимально достоверно определять личность своих пользователей.

Таблица 1.2 – Характеристики приложений двухфакторной аутентификации |